Konfigurera ett plats-till-plats-VPN för användning med Azure Files

Du kan använda en PLATS-till-plats-VPN-anslutning (S2S) för att montera dina Azure-filresurser från ditt lokala nätverk, utan att skicka data via det öppna Internet. Du kan konfigurera ett S2S VPN med hjälp av Azure VPN Gateway, som är en Azure-resurs som erbjuder VPN-tjänster. Du distribuerar VPN Gateway i en resursgrupp tillsammans med lagringskonton eller andra Azure-resurser.

Vi rekommenderar starkt att du läser översikten över Azure Files-nätverk innan du fortsätter med den här artikeln för en fullständig diskussion om de nätverksalternativ som är tillgängliga för Azure Files.

Artikeln beskriver stegen för att konfigurera en plats-till-plats-VPN för att montera Azure-filresurser direkt lokalt. Om du vill dirigera synkroniseringstrafik för Azure File Sync via ett S2S VPN kan du läsa konfigurera proxy- och brandväggsinställningar för Azure File Sync.

Gäller för

| Typ av filresurs | SMB | NFS |

|---|---|---|

| Standardfilresurser (GPv2), LRS/ZRS | ||

| Standardfilresurser (GPv2), GRS/GZRS | ||

| Premiumfilresurser (FileStorage), LRS/ZRS |

Förutsättningar

En Azure-filresurs som du vill montera lokalt. Azure-filresurser distribueras i lagringskonton, som är hanteringskonstruktioner som representerar en delad lagringspool där du kan distribuera flera filresurser samt andra lagringsresurser, till exempel blobar eller köer. Du kan lära dig mer om hur du distribuerar Azure-filresurser och lagringskonton i Skapa en Azure-filresurs.

En nätverksinstallation eller server i ditt lokala datacenter som är kompatibelt med Azure VPN Gateway. Azure Files är oberoende för den lokala nätverksinstallation som valts, men Azure VPN Gateway har en lista över testade enheter. Olika nätverksinstallationer erbjuder olika funktioner, prestandaegenskaper och hanteringsfunktioner, så tänk på dessa när du väljer en nätverksinstallation.

Om du inte har någon befintlig nätverksinstallation innehåller Windows Server en inbyggd serverroll, routning och fjärråtkomst (RRAS), som kan användas som den lokala nätverksinstallationen. Mer information om hur du konfigurerar routning och fjärråtkomst i Windows Server finns i RAS Gateway.

Lägga till virtuellt nätverk i lagringskontot

Följ dessa steg om du vill lägga till ett nytt eller befintligt virtuellt nätverk i ditt lagringskonto.

Logga in på Azure Portal och gå till lagringskontot som innehåller den Azure-filresurs som du vill montera lokalt.

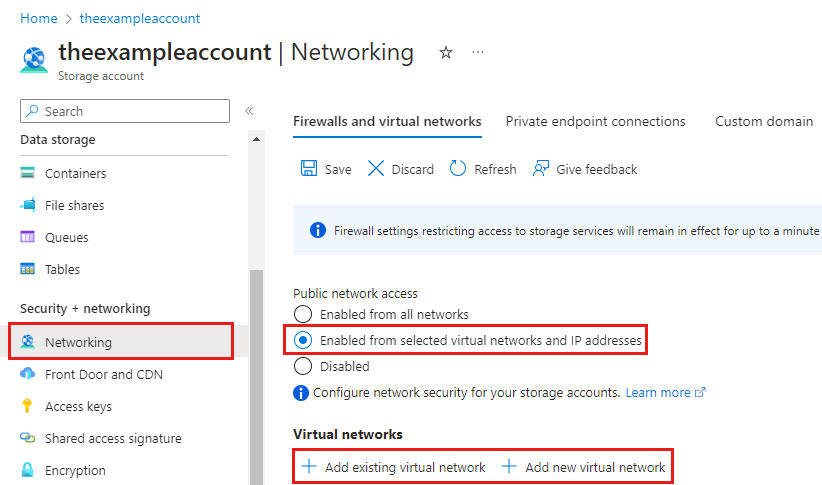

I tjänstmenyn går du till Säkerhet + nätverk och väljer Nätverk. Om du inte har lagt till ett virtuellt nätverk i lagringskontot när du skapade det, bör den resulterande rutan ha alternativknappen aktiverad från alla nätverk som valts under Åtkomst till offentligt nätverk.

Om du vill lägga till ett virtuellt nätverk väljer du alternativknappen Aktiverad från valda virtuella nätverk och IP-adresser . Under underrubriken Virtuella nätverk väljer du antingen + Lägg till befintligt virtuellt nätverk eller + Lägg till nytt virtuellt nätverk. Om du skapar ett nytt virtuellt nätverk skapas en ny Azure-resurs. Den nya eller befintliga virtuella nätverksresursen måste finnas i samma region som lagringskontot, men den behöver inte finnas i samma resursgrupp eller prenumeration. Tänk dock på att resursgruppen, regionen och prenumerationen som du distribuerar ditt virtuella nätverk till måste matcha var du distribuerar din virtuella nätverksgateway i nästa steg.

Om du lägger till ett befintligt virtuellt nätverk måste du först skapa ett gateway-undernät i det virtuella nätverket. Du uppmanas att välja ett eller flera undernät i det virtuella nätverket. Om du skapar ett nytt virtuellt nätverk skapar du ett undernät som en del av skapandeprocessen. Du kan lägga till fler undernät senare via den resulterande Azure-resursen för det virtuella nätverket.

Om du inte har aktiverat offentlig nätverksåtkomst till det virtuella nätverket tidigare

Microsoft.Storagemåste tjänstslutpunkten läggas till i det virtuella nätverkets undernät. Detta kan ta upp till 15 minuter att slutföra, men i de flesta fall kommer det att slutföras mycket snabbare. Innan den här åtgärden har slutförts kommer du inte att kunna komma åt Azure-filresurserna i lagringskontot, inklusive via VPN-anslutningen. Tjänstslutpunkten dirigerar trafik från det virtuella nätverket via en optimal sökväg till Azure Storage-tjänsten. Identiteterna för undernätet och det virtuella nätverket skickas också med varje begäran.Överst på sidan väljer du Spara.

Distribuera en virtuell nätverksgateway

Följ dessa steg för att distribuera en virtuell nätverksgateway.

I sökrutan överst i Azure Portal söker du efter och väljer sedan Virtuella nätverksgatewayer. Sidan Virtuella nätverksgatewayer bör visas. Längst upp på sidan väljer du + Skapa.

På fliken Grundläggande fyller du i värdena för projektinformation och instansinformation. Din virtuella nätverksgateway måste finnas i samma prenumeration, Azure-region och resursgrupp som det virtuella nätverket.

- Prenumeration: Välj den prenumeration som du vill använda i listrutan.

- Resursgrupp: Den här inställningen fylls i automatiskt när du väljer ditt virtuella nätverk på den här sidan.

- Namn: Namnge din virtuella nätverksgateway. Att namnge din gateway är inte detsamma som att namnge ett gatewayundernät. Det är namnet på det virtuella nätverksgatewayobjektet som du skapar.

- Region: Välj den region där du vill skapa den här resursen. Regionen för den virtuella nätverksgatewayen måste vara samma som det virtuella nätverket.

- Gatewaytyp: välj VPN. En VPN-gateway använder VPN som virtuell nätverksgateway.

- SKU: Välj den gateway-SKU som stöder de funktioner som du vill använda i listrutan. SKU:n styr antalet tillåtna tunnlar från plats till plats och önskad prestanda för VPN. Se Gateway-SKU :er. Använd inte Basic SKU om du vill använda IKEv2-autentisering (routningsbaserad VPN).

- Generation: Välj den generation som du vill använda. Vi rekommenderar att du använder en Generation2 SKU. Se Gateway SKU:er för mer information.

- Virtuellt nätverk: I listrutan väljer du det virtuella nätverk som du lade till i ditt lagringskonto i föregående steg.

- Undernät: Det här fältet ska vara nedtonat och visa namnet på gatewayundernätet som du skapade, tillsammans med dess IP-adressintervall. Om du i stället ser ett fält för gatewayundernätsadressintervall med en textruta har du ännu inte konfigurerat ett gateway-undernät i det virtuella nätverket.

Ange värdena för den offentliga IP-adress som associeras med den virtuella nätverksgatewayen. Den offentliga IP-adressen tilldelas det här objektet när den virtuella nätverksgatewayen skapas. Den enda gången som den primära offentliga IP-adressen ändras är när gatewayen tas bort och återskapas. Det ändras inte mellan storleksändring, återställning eller annat internt underhåll/uppgraderingar.

- Offentlig IP-adress: IP-adressen för den virtuella nätverksgateway som ska exponeras för Internet. Troligtvis måste du skapa en ny IP-adress, men du kan också använda en befintlig oanvänd IP-adress. Om du väljer Skapa ny skapas en ny IP-adress för Azure-resursen i samma resursgrupp som den virtuella nätverksgatewayen, och det offentliga IP-adressnamnet blir namnet på den nyligen skapade IP-adressen. Om du väljer Använd befintlig måste du välja den befintliga oanvända IP-adressen.

- Namn på offentlig IP-adress: I textrutan skriver du ett namn för din offentliga IP-adressinstans.

- SKU för offentlig IP-adress: Inställningen är automatiskt avmarkerad.

- Tilldelning: Tilldelningen är vanligtvis automatiskt markerad och kan vara dynamisk eller statisk.

- Aktivera aktivt-aktivt läge: Välj Inaktiverad. Aktivera endast den här inställningen om du skapar en aktiv-aktiv gateway-konfiguration. Mer information om aktivt-aktivt läge finns i Högtillgänglig anslutning mellan platser och VNet-till-VNet.

- Konfigurera BGP: Välj Inaktiverad, såvida inte konfigurationen specifikt kräver Border Gateway Protocol. Om du behöver den här inställningen är standard-ASN 65515, även om det här värdet kan ändras. Mer information om den här inställningen finns i Om BGP med Azure VPN Gateway.

Välj Granska + skapa för att köra verifieringen. När valideringen har godkänts väljer du Skapa för att distribuera den virtuella nätverksgatewayen. Distributionen kan ta upp till 45 minuter att slutföra.

Skapa en lokal nätverksgateway för din lokala gateway

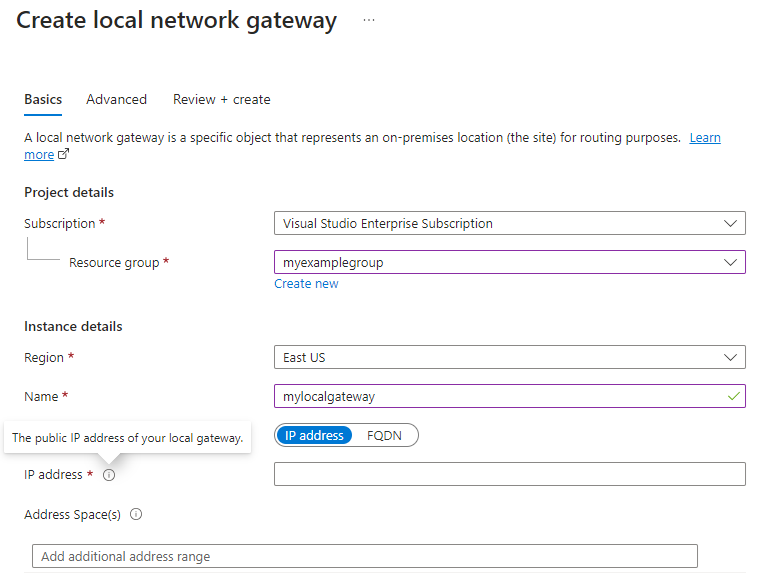

En lokal nätverksgateway är en Azure-resurs som representerar din lokala nätverksinstallation. Den distribueras tillsammans med ditt lagringskonto, virtuella nätverk och virtuella nätverksgateway, men behöver inte finnas i samma resursgrupp eller prenumeration som lagringskontot. Följ dessa steg för att skapa en lokal nätverksgateway.

I sökrutan överst i Azure Portal söker du efter och väljer lokala nätverksgatewayer. Sidan Lokala nätverksgatewayer bör visas. Längst upp på sidan väljer du + Skapa.

På fliken Grundläggande fyller du i värdena för projektinformation och instansinformation.

- Prenumeration: Önskad Azure-prenumeration. Detta behöver inte matcha prenumerationen som används för den virtuella nätverksgatewayen eller lagringskontot.

- Resursgrupp: Önskad resursgrupp. Detta behöver inte matcha den resursgrupp som används för den virtuella nätverksgatewayen eller lagringskontot.

- Region: Den Azure-region som den lokala nätverksgatewayresursen ska skapas i. Detta bör matcha den region som du har valt för den virtuella nätverksgatewayen och lagringskontot.

- Namn: Namnet på Azure-resursen för den lokala nätverksgatewayen. Det här namnet kan vara vilket namn som helst som du kan använda för din hantering.

- Slutpunkt: Låt IP-adressen vara markerad.

- IP-adress: Den offentliga IP-adressen för din lokala gateway.

- Adressutrymme: Adressintervallet eller intervallen för nätverket som den här lokala nätverksgatewayen representerar. Till exempel: 192.168.0.0/16. Om du lägger till flera adressutrymmesintervall kontrollerar du att de intervall som du anger inte överlappar intervallen för andra nätverk som du vill ansluta till. Om du planerar att använda den här lokala nätverksgatewayen i en BGP-aktiverad anslutning är det minsta prefix som du behöver deklarera värdadressen för din BGP-peer-IP-adress på VPN-enheten.

Om din organisation kräver BGP väljer du fliken Avancerat för att konfigurera BGP-inställningar. Mer information finns i Om BGP med Azure VPN Gateway.

Välj Granska + skapa för att köra verifieringen. När valideringen har godkänts väljer du Skapa för att skapa den lokala nätverksgatewayen.

Konfigurera lokal nätverksinstallation

De specifika stegen för att konfigurera den lokala nätverksinstallationen beror på vilken nätverksinstallation din organisation har valt.

När du konfigurerar nätverksinstallationen behöver du följande:

En delad nyckel. Det här är samma delade nyckel som du anger när du skapar din PLATS-till-plats VPN-anslutning. I våra exempel använder vi en grundläggande delad nyckel, till exempel "abc123". Vi rekommenderar att du genererar en mer komplex nyckel att använda som uppfyller organisationens säkerhetskrav.

Den offentliga IP-adressen för din virtuella nätverksgateway. Kör följande kommando för att hitta den offentliga IP-adressen för din virtuella nätverksgateway med hjälp av PowerShell. I det här exemplet

mypublicipär namnet på den offentliga IP-adressresursen som du skapade i ett tidigare steg.Get-AzPublicIpAddress -Name mypublicip -ResourceGroupName <resource-group>

Beroende på vilken VPN-enhet du har kanske du kan ladda ned ett konfigurationsskript för VPN-enheter. Mer information finns i Ladda ned konfigurationsskript för VPN-enheten.

Följande länkar innehåller mer konfigurationsinformation:

Information om kompatibla VPN-enheter finns i Om VPN-enheter.

Innan du konfigurerar VPN-enheten kontrollerar du om det finns några kända problem med enhetskompatibiliteten.

Länkar till enhetskonfigurationsinställningar finns i Verifierade VPN-enheter. Vi tillhandahåller länkar för enhetskonfiguration på bästa sätt, men det är alltid bäst att kontakta enhetstillverkaren för att få den senaste konfigurationsinformationen.

Listan visar de versioner som vi har testat. Om operativsystemets version för VPN-enheten inte finns med i listan kan den fortfarande vara kompatibel. Kontakta enhetstillverkaren.

Grundläggande information om VPN-enhetskonfiguration finns i Översikt över partner-VPN-enhetskonfigurationer.

Mer information om att redigera enhetens konfigurationsexempel finns i Redigera exempel.

Kryptografiska krav finns i Om kryptografiska krav och Azure VPN-gatewayer.

Information om parametrar som du behöver för att slutföra konfigurationen finns i Standardparametrar för IPsec/IKE. Informationen omfattar IKE-version, Diffie-Hellman-grupp (DH), autentiseringsmetod, krypterings- och hashalgoritmer, livslängd för säkerhetsassociation (SA), PFS (Perfect Forward Secrecy) och DPD (Dead Peer Detection).

Information om konfigurationssteg för IPsec/IKE-principer finns i Konfigurera anpassade IPsec/IKE-anslutningsprinciper för S2S VPN och VNet-till-VNet.

Information om hur du ansluter flera principbaserade VPN-enheter finns i Ansluta en VPN-gateway till flera lokala principbaserade VPN-enheter.

Skapa plats-till-plats-anslutningen

För att slutföra distributionen av ett S2S VPN måste du skapa en anslutning mellan din lokala nätverksinstallation (representerad av den lokala nätverksgatewayresursen) och den virtuella Azure-nätverksgatewayen. Följ stegen nedan.

Gå till den virtuella nätverksgateway som du skapade. I innehållsförteckningen för den virtuella nätverksgatewayen väljer du Inställningar > Anslutningar och sedan + Lägg till.

På fliken Grundläggande fyller du i värdena för projektinformation och instansinformation.

- Prenumeration: Önskad Azure-prenumeration.

- Resursgrupp: Önskad resursgrupp.

- Anslutningstyp: Eftersom det här är en S2S-anslutning väljer du Plats-till-plats (IPSec) i listrutan.

- Namn: Namnet på anslutningen. En virtuell nätverksgateway kan vara värd för flera anslutningar, så välj ett namn som är användbart för din hantering och som särskiljer just den här anslutningen.

- Region: Den region som du valde för den virtuella nätverksgatewayen och lagringskontot.

Ange följande information på fliken Inställningar .

- Virtuell nätverksgateway: Välj den virtuella nätverksgateway som du skapade.

- Lokal nätverksgateway: Välj den lokala nätverksgateway som du skapade.

- Delad nyckel (PSK): En blandning av bokstäver och siffror som används för att upprätta kryptering för anslutningen. Samma delade nyckel måste användas i både det virtuella nätverket och lokala nätverksgatewayer. Om din gatewayenhet inte tillhandahåller någon kan du skapa en här och tillhandahålla den till din enhet.

- IKE-protokoll: Beroende på DIN VPN-enhet väljer du IKEv1 för principbaserad VPN eller IKEv2 för routningsbaserad VPN. Mer information om de två typerna av VPN-gatewayer finns i Om principbaserade och routningsbaserade VPN-gatewayer.

- Använd privat IP-adress i Azure: Om du kontrollerar det här alternativet kan du använda privata IP-adresser i Azure för att upprätta en IPsec VPN-anslutning. Stöd för privata IP-adresser måste anges på VPN-gatewayen för att det här alternativet ska fungera. Det stöds bara på AZ Gateway-SKU:er.

- Aktivera BGP: Låt vara avmarkerat om inte din organisation specifikt kräver den här inställningen.

- Aktivera anpassade BGP-adresser: Låt vara avmarkerat om inte din organisation specifikt kräver den här inställningen.

- FastPath: FastPath är utformat för att förbättra datapath-prestanda mellan ditt lokala nätverk och ditt virtuella nätverk. Läs mer.

- IPsec/IKE-princip: IPsec/IKE-principen som ska förhandlas för anslutningen. Låt Standard vara markerat om inte din organisation kräver en anpassad princip. Läs mer.

- Använd principbaserad trafikväljare: Låt vara inaktiverad om du inte behöver konfigurera Azure VPN-gatewayen för att ansluta till en principbaserad VPN-brandvägg lokalt. Om du aktiverar det här fältet måste du se till att VPN-enheten har de matchande trafikväljarna definierade med alla kombinationer av dina lokala nätverksprefix (lokal nätverksgateway) till/från prefixen för det virtuella Azure-nätverket i stället för alla-till-alla. Om dina lokala nätverksprefix till exempel är 10.1.0.0/16 och 10.2.0.0/16 och dina virtuella nätverksprefix är 192.168.0.0/16 och 172.16.0.0/16 måste du ange följande trafikväljare:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

- DPD-timeout i sekunder: Tidsgränsen för död peeridentifiering för anslutningen i sekunder. Det rekommenderade och standardvärdet för den här egenskapen är 45 sekunder.

- Anslutningsläge: Anslutningsläge används för att avgöra vilken gateway som kan initiera anslutningen. När det här värdet är inställt på:

- Standard: Både Azure och den lokala VPN-gatewayen kan initiera anslutningen.

- ResponderOnly: Azure VPN-gatewayen initierar aldrig anslutningen. Den lokala VPN-gatewayen måste initiera anslutningen.

- InitiatorOnly: Azure VPN-gatewayen initierar anslutningen och avvisar alla anslutningsförsök från den lokala VPN-gatewayen.

Välj Granska + skapa för att köra verifieringen. När valideringen har godkänts väljer du Skapa för att skapa anslutningen. Du kan kontrollera att anslutningen har upprättats via den virtuella nätverksgatewayens sida Anslutningar .

Montera Azure-filresurs

Det sista steget i att konfigurera ett S2S VPN är att verifiera att det fungerar för Azure Files. Du kan göra detta genom att montera din Azure-filresurs lokalt. Se instruktionerna för att montera efter operativsystem här: