Registrera en kund i Azure Lighthouse

Den här artikeln beskriver hur du som tjänstleverantör kan registrera en kund i Azure Lighthouse. När du gör det kan delegerade resurser (prenumerationer och/eller resursgrupper) i kundens Microsoft Entra-klientorganisation hanteras av användare i din klientorganisation via Azure-delegerad resurshantering.

Dricks

Även om vi refererar till tjänsteleverantörer och kunder i det här avsnittet kan företag som hanterar flera klienter använda samma process för att konfigurera Azure Lighthouse och konsolidera sin hanteringsupplevelse.

Du kan upprepa registreringsprocessen för flera kunder. När en användare med rätt behörighet loggar in på din hanteringsklient har användaren behörighet att utföra hanteringsåtgärder i kundens klientomfång, utan att behöva logga in på varje enskild kundklientorganisation.

Kommentar

Kunder kan alternativt registreras i Azure Lighthouse när de köper ett erbjudande om hanterad tjänst (offentlig eller privat) som du publicerar på Azure Marketplace. Du kan också använda registreringsprocessen som beskrivs här tillsammans med erbjudanden som publicerats på Azure Marketplace.

Registreringsprocessen kräver att åtgärder vidtas både från tjänsteleverantörens klientorganisation och från kundens klientorganisation. Alla dessa steg beskrivs i den här artikeln.

Samla in information om klientorganisation och prenumeration

Om du vill registrera en kunds klientorganisation måste den ha en aktiv Azure-prenumeration. När du skapar en mall manuellt måste du veta följande:

- Klientorganisations-ID:t för tjänstleverantörens klientorganisation (där du ska hantera kundens resurser).

- Klientorganisations-ID:t för kundens klientorganisation (vars resurser ska hanteras av tjänstleverantören).

- Prenumerations-ID:t för varje specifik prenumeration i kundens klientorganisation som tjänstleverantören ska hantera (eller som innehåller de resursgrupper som tjänstleverantören ska hantera).

Om du inte känner till ID:t för en klientorganisation kan du hämta det via Azure-portalen, Azure PowerShell eller Azure CLI.

Om du skapar mallen i Azure-portalen tillhandahålls ditt klientorganisations-ID automatiskt. Du behöver inte känna till kundens klient- eller prenumerationsinformation för att kunna skapa mallen i Azure-portalen. Men om du planerar att registrera en eller flera resursgrupper i kundens klientorganisation (i stället för hela prenumerationen) måste du känna till namnen på varje resursgrupp.

Definiera roller och behörigheter

Som tjänstleverantör kanske du vill utföra flera uppgifter för en enskild kund, vilket kräver olika åtkomst för olika omfång. Du kan definiera valfritt antal auktoriseringar när du ska tilldela lämpliga inbyggda Azure-roller. Varje auktorisering innehåller en principalId som refererar till en Microsoft Entra-användare, grupp eller tjänstens huvudnamn i den hanterande klientorganisationen.

Kommentar

Om inte uttryckligen anges kan referenser till en "användare" i Azure Lighthouse-dokumentationen gälla för en Microsoft Entra-användare, grupp eller tjänstens huvudnamn i en auktorisering.

Om du vill definiera auktoriseringar i mallen måste du inkludera ID-värdena för varje användare, användargrupp eller tjänstens huvudnamn i den hanteringsklient som du vill bevilja åtkomst till. Du måste också inkludera rolldefinitions-ID:t för varje inbyggd roll som du vill tilldela. När du skapar mallen i Azure-portalen kan du välja användarkonto och roll, och dessa ID-värden läggs till automatiskt. Om du skapar en mall manuellt kan du hämta användar-ID:n med hjälp av Azure-portalen, Azure PowerShell eller Azure CLI inifrån den hanterande klientorganisationen.

Dricks

Vi rekommenderar att du tilldelar rollen för borttagning av registrering av hanterade tjänster när du registrerar en kund, så att användare i din klientorganisation kan ta bort åtkomsten till delegeringen senare om det behövs. Om den här rollen inte har tilldelats kan delegerade resurser endast tas bort av en användare i kundens klientorganisation.

När det är möjligt rekommenderar vi att du använder Microsoft Entra-användargrupper för varje tilldelning när det är möjligt, i stället för enskilda användare. Då får du flexibilitet att lägga till eller ta bort enskilda användare i gruppen med åtkomst, så att du inte behöver upprepa registreringsprocessen när du ska göra användarändringar. Du kan också tilldela roller till ett tjänsthuvudnamn, vilket kan vara användbart när du ska automatisera.

Viktigt!

För att kunna lägga till behörigheter för en Microsoft Entra-grupp måste grupptypen anges till Säkerhet. Det här alternativet väljs när gruppen skapas. Mer information finns i Läs mer om grupper och åtkomsträttigheter i Microsoft Entra-ID.

När du definierar dina auktoriseringar ska du se till att följa principen om lägsta behörighet, så att användarna bara har de behörigheter som behövs för att utföra sitt jobb. Information om metodtips och vilka roller som stöds finns i Klientorganisationer, användare och roller i Azure Lighthouse-scenarier.

Dricks

Du kan också skapa berättigade auktoriseringar som låter användare i din hanteringsklient tillfälligt höja sin roll. Den här funktionen har specifika licenskrav. Mer information finns i Skapa berättigade auktoriseringar.

Om du vill spåra din påverkan mellan kundengagemang och få igenkänning associerar du ditt Microsoft Cloud Partner Program-ID med minst ett användarkonto som har åtkomst till var och en av dina registrerade prenumerationer. Du måste utföra den här associationen från tjänstleverantörens klientorganisation. Vi rekommenderar att du skapar ett konto för tjänstens huvudnamn i din klientorganisation som är associerat med ditt partner-ID och sedan inkluderar tjänstens huvudnamn varje gång du registrerar en kund. Mer information finns i Länka ett partner-ID.

Skapa en Azure Resource Manager-mall

För att registrera kunden behöver du skapa en Azure Resource Manager-mall för ditt erbjudande med följande information. Värdena mspOfferName och mspOfferDescription visas för kunden på sidan Tjänstleverantörer i Azure-portalen när mallen har distribuerats i kundens klientorganisation.

| Fält | Definition |

|---|---|

mspOfferName |

Ett namn som beskriver definitionen. Kunden ser det här värdet som erbjudandets rubrik, och värdet måste vara unikt. |

mspOfferDescription |

En kort beskrivning av ditt erbjudande (till exempel ”Contoso VM-hantering”). Det här fältet är valfritt, men du bör ange något här så att kunderna förstår vad ditt erbjudande handlar om. |

managedByTenantId |

Ditt klientorganisations-ID. |

authorizations |

Värdena principalId för användare/grupper/SPN:er från din klientorganisation, var och en med en principalIdDisplayName för att hjälpa kunden att förstå syftet med auktoriseringen och mappas till ett inbyggt roleDefinitionId värde för att ange åtkomstnivån. |

Du kan skapa den här mallen i Azure-portalen eller genom att ändra mallarna på vår lagringsplats för exempel manuellt.

Viktigt!

Processen som beskrivs här kräver en separat distribution för varje prenumeration som registreras, även om du registrerar prenumerationer i samma kundklientorganisation. Separata distributioner krävs också om du registrerar flera resursgrupper i olika prenumerationer i samma kundklientorganisation. Registrering av flera resursgrupper i en enda prenumeration kan dock göras i en distribution.

Separata distributioner krävs också för flera erbjudanden som tillämpas på samma prenumeration (eller resursgrupper i en prenumeration). Varje erbjudande som tillämpas måste använda en annan mspOfferName.

Skapa mallen i Azure-portalen

Om du vill skapa mallen i Azure-portalen går du till Mina kunder och väljer sedan Skapa ARM-mall på översiktssidan.

På sidan Skapa ARM-mallerbjudande anger du ditt namn och en valfri beskrivning. Dessa värden kommer att användas för och mspOfferDescription i mallenmspOfferName, och de kan vara synliga för kunden. Värdet managedByTenantId anges automatiskt, baserat på den Microsoft Entra-klientorganisation som du är inloggad på.

Välj sedan antingen Prenumeration eller Resursgrupp, beroende på vilket kundomfång du vill registrera. Om du väljer Resursgrupp måste du ange namnet på resursgruppen som ska registreras. Du kan välja + ikonen för att lägga till ytterligare resursgrupper i samma prenumeration om det behövs. (Om du vill registrera ytterligare resursgrupper i en annan prenumeration måste du skapa och distribuera en separat mall för den prenumerationen.)

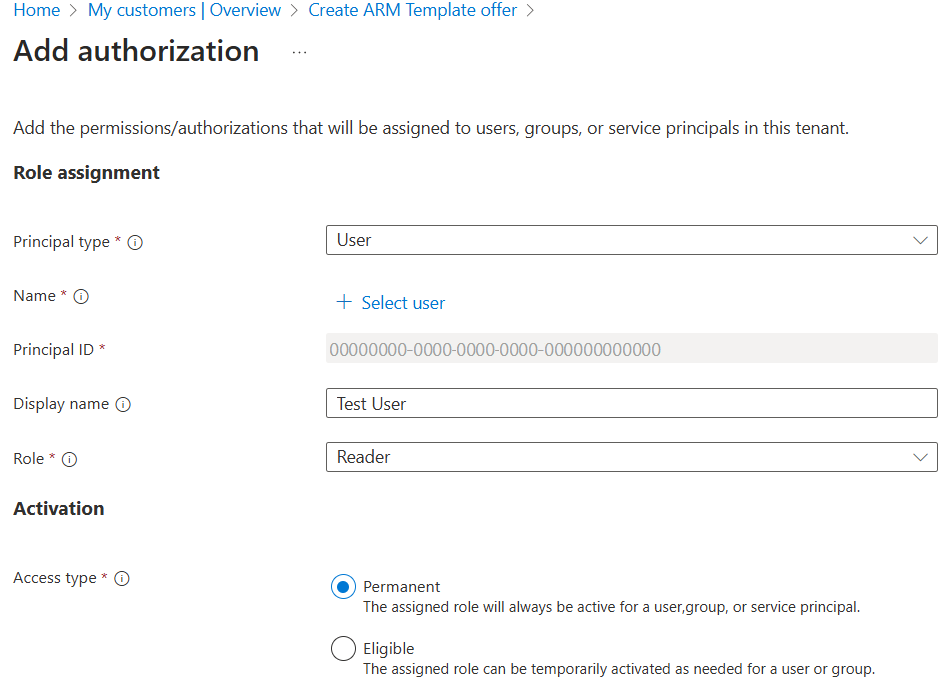

Skapa slutligen dina auktoriseringar genom att välja + Lägg till auktorisering. Ange följande information för var och en av dina auktoriseringar:

- Välj typ av huvudnamn beroende på vilken typ av konto du vill inkludera i auktoriseringen. Detta kan vara antingen Användare, Grupp eller Tjänstens huvudnamn. I det här exemplet väljer vi Användare.

- Välj länken + Välj användare för att öppna markeringsfönstret. Du kan använda sökfältet för att hitta den användare som du vill lägga till. När du har gjort det klickar du på Välj. Användarens huvudnamns-ID fylls i automatiskt.

- Granska fältet Visningsnamn (fylls i baserat på den användare du har valt) och gör ändringar om du vill.

- Välj den roll som ska tilldelas till den här användaren.

- För Åtkomsttyp väljer du Permanent eller Berättigad. Om du väljer Berättigad måste du ange alternativ för maximal varaktighet, multifaktorautentisering och om godkännande krävs eller inte. Mer information om de här alternativen finns i Skapa berättigade auktoriseringar. Funktionen för berättigade auktoriseringar kan inte användas med tjänstens huvudnamn.

- Välj Lägg till för att skapa din auktorisering.

När du har valt Lägg till återgår du till skärmen Skapa ARM-mallerbjudande . Du kan välja + Lägg till auktorisering igen för att lägga till så många auktoriseringar som behövs.

När du har lagt till alla dina auktoriseringar väljer du Visa mall. På den här skärmen visas en .json fil som motsvarar de värden som du har angett. Välj Ladda ned för att spara en kopia av den här .json filen. Den här mallen kan sedan distribueras i kundens klientorganisation. Du kan också redigera den manuellt om du behöver göra några ändringar.

Viktigt!

Den genererade mallfilen lagras inte i Azure-portalen. Se till att ladda ned en kopia innan du navigerar bort från skärmen Visa mall .

Skapa mallen manuellt

Du kan skapa mallen med hjälp av en Azure Resource Manager-mall (som finns i vår exempelrepo) och en motsvarande parameterfil som du ändrar för att matcha konfigurationen och definiera dina auktoriseringar. Om du vill kan du inkludera all information direkt i mallen i stället för att använda en separat parameterfil.

Vilken mall du väljer beror på om du registrerar en hel prenumeration, en resursgrupp eller flera resursgrupper i en prenumeration. Vi tillhandahåller också en mall som kan användas för kunder som har köpt ett erbjudande om hanterade tjänster som du publicerade på Azure Marketplace, om du föredrar att publicera deras prenumerationer på det här sättet.

| Så här registrerar du detta | Använd den här Azure Resource Manager-mallen | Och ändra den här parameterfilen |

|---|---|---|

| Prenumeration | subscription.json | subscription.parameters.json |

| Resursgrupp | rg.json | rg.parameters.json |

| Flera resursgrupper i en prenumeration | multi-rg.json | multiple-rg.parameters.json |

| Prenumeration (när du använder ett erbjudande som publicerats till Azure Marketplace) | marketplaceDelegatedResourceManagement.json | marketplaceDelegatedResourceManagement.parameters.json |

Om du vill inkludera berättigade auktoriseringar väljer du motsvarande mall från avsnittet delegated-resource-management-eligible-authorizations i vår exempelrepo.

Dricks

Du kan inte registrera en hel hanteringsgrupp i en distribution, men du kan distribuera en princip för att registrera varje prenumeration i en hanteringsgrupp. Sedan har du åtkomst till alla prenumerationer i hanteringsgruppen, även om du måste arbeta med dem som enskilda prenumerationer (i stället för att vidta åtgärder direkt på hanteringsgruppresursen).

I följande exempel visas en ändrad subscription.parameters.json fil som kan användas för att registrera en prenumeration. Resursgruppsparameterfilerna (som finns i mappen rg-delegated-resource-management ) har ett liknande format, men de innehåller också en rgName parameter för att identifiera de specifika resursgrupper som ska registreras.

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"value": "Fabrikam Managed Services - Interstellar"

},

"mspOfferDescription": {

"value": "Fabrikam Managed Services - Interstellar"

},

"managedByTenantId": {

"value": "00000000-0000-0000-0000-000000000000"

},

"authorizations": {

"value": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "36243c78-bf99-498c-9df9-86d9f8d28608"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 2 Support",

"roleDefinitionId": "acdd72a7-3385-48ef-bd42-f606fba81ae7"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Service Automation Account",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Policy Automation Account",

"roleDefinitionId": "18d7d88d-d35e-4fb5-a5c3-7773c20a72d9",

"delegatedRoleDefinitionIds": [

"b24988ac-6180-42a0-ab88-20f7382dd24c",

"92aaf0da-9dab-42b6-94a3-d43ce8d16293"

]

}

]

}

}

}

Den senaste auktoriseringen i exemplet ovan lägger till en principalId med rollen Administratör för användaråtkomst (18d7d88d-d35e-4fb5-a5c3-7773c20a72d9). När du tilldelar den här rollen måste du inkludera delegatedRoleDefinitionIds egenskapen och en eller flera inbyggda Azure-roller som stöds. Användaren som skapades i den här auktoriseringen kommer att kunna tilldela dessa roller till hanterade identiteter i kundklientorganisationen, vilket krävs för att distribuera principer som kan åtgärdas. Användaren kan också skapa supportincidenter. Inga andra behörigheter som normalt är associerade med rollen Administratör för användaråtkomst gäller för detta principalId.

Distribuera Azure Resource Manager-mallen

När du har skapat mallen måste en användare i kundens klientorganisation distribuera den i sin klientorganisation. Det krävs en separat distribution för varje prenumeration som du vill registrera (eller för varje prenumeration som innehåller resursgrupper du vill registrera).

När du registrerar en prenumeration (eller en eller flera resursgrupper i en prenumeration) med processen som beskrivs här registreras resursprovidern Microsoft.ManagedServices för prenumerationen.

Viktigt!

Den här distributionen måste utföras av ett icke-gästkonto i kundens klientorganisation som har en roll med behörigheten Microsoft.Authorization/roleAssignments/write , till exempel Ägare, för prenumerationen som registreras (eller som innehåller de resursgrupper som registreras). För att hitta användare som kan delegera prenumerationen kan en användare i kundens klientorganisation välja prenumerationen i Azure-portalen, öppna Åtkomstkontroll (IAM) och visa alla användare med rollen Ägare.

Om prenumerationen har skapats via programmet Dobavljač rešenja u oblaku (CSP) kan alla användare som har rollen Administratörsagent i tjänstleverantörens klientorganisation utföra distributionen.

Distributionen kan göras med hjälp av PowerShell, med hjälp av Azure CLI eller i Azure-portalen enligt nedan.

Distribuera med hjälp av PowerShell

Så här distribuerar du en enda mall:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-Verbose

Så här distribuerar du en mall med en separat parameterfil:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-TemplateParameterFile <pathToParameterFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-TemplateParameterUri <parameterUri> `

-Verbose

Distribuera med hjälp av Azure CLI

Så här distribuerar du en enda mall:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--verbose

Så här distribuerar du en mall med en separat parameterfil:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--parameters <parameters/parameterFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--parameters <parameterFile> \

--verbose

Distribuera i Azure-portalen

Om du vill distribuera en mall i Azure-portalen följer du den process som beskrivs nedan. De här stegen måste utföras av en användare i kundens klientorganisation med rollen Ägare (eller en annan roll med behörigheten Microsoft.Authorization/roleAssignments/write ).

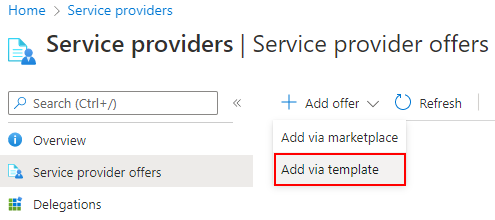

På sidan Tjänstleverantörer i Azure-portalen väljer du Serverleverantörserbjudanden.

Längst upp på skärmen väljer du pilen bredvid Lägg till erbjudande och väljer sedan Lägg till via mall.

Ladda upp mallen genom att dra och släppa den, eller välj Bläddra efter filer för att hitta och ladda upp mallen.

Om tillämpligt väljer du rutan Jag har en separat parameterfil och laddar sedan upp parameterfilen.

När du har laddat upp mallen (och parameterfilen om det behövs) väljer du Ladda upp.

På skärmen Anpassad distribution granskar du informationen som visas. Om det behövs kan du göra ändringar i dessa värden på den här skärmen eller genom att välja Redigera parametrar.

Välj Granska och skapa och välj sedan Skapa.

Efter några minuter bör du se ett meddelande om att distributionen har slutförts.

Dricks

I vår GitHub-lagringsplats kan du också välja knappen Distribuera till Azure som visas bredvid den mall som du vill använda (i kolumnen Distribuera automatiskt). Exempelmallen öppnas i Azure-portalen. Om du använder den här processen måste du uppdatera värdena för Msp-erbjudandenamn, Beskrivning av Msp-erbjudande, Hanterat av klientorganisations-ID och auktoriseringar innan du väljer Granska och skapa.

Bekräfta lyckad registrering

När en kundprenumeration har registrerats för Azure Lighthouse kan användare i tjänstleverantörens klientorganisation se prenumerationen och dess resurser (om de har beviljats åtkomst till den via processen ovan, antingen individuellt eller som medlem i en Microsoft Entra-grupp med rätt behörigheter). Kontrollera att prenumerationen visas på något av följande sätt.

Bekräfta i Azure-portalen

I tjänstleverantörens klientorganisation:

- Gå till sidan Mina kunder.

- Välj Kunder.

- Bekräfta att du kan se prenumerationerna med det erbjudandenamn som du angav i Resource Manager-mallen.

Viktigt!

För att kunna se den delegerade prenumerationen i Mina kunder måste användare i tjänstleverantörens klientorganisation ha beviljats rollen Läsare (eller en annan inbyggd roll som inkluderar läsaråtkomst) när prenumerationen registrerades.

I kundens klientorganisation:

- Gå till sidan Tjänstleverantörer.

- Och sedan välja Tjänstleverantörserbjudanden.

- Bekräfta att du kan se prenumerationerna med det erbjudandenamn som du angav i Resource Manager-mallen.

Kommentar

Det kan ta upp till 15 minuter efter att distributionen är klar innan uppdateringarna visas i Azure-portalen. Du kanske kan se uppdateringarna tidigare om du uppdaterar din Azure Resource Manager-token genom att uppdatera webbläsaren, logga in och ut eller begära en ny token.

Bekräfta med hjälp av PowerShell

# Log in first with Connect-AzAccount if you're not using Cloud Shell

Get-AzContext

# Confirm successful onboarding for Azure Lighthouse

Get-AzManagedServicesDefinition

Get-AzManagedServicesAssignment

Bekräfta med hjälp av Azure CLI

# Log in first with az login if you're not using Cloud Shell

az account list

# Confirm successful onboarding for Azure Lighthouse

az managedservices definition list

az managedservices assignment list

Om du behöver göra ändringar när kunden har registrerats kan du uppdatera delegeringen. Du kan också ta bort åtkomsten till delegeringen helt.

Felsökning

Om du inte kan registrera kunden, eller om användarna har problem med att komma åt delegerade resurser, kontrollerar du följande tips och krav och försöker igen.

- Användare som behöver visa kundresurser i Azure-portalen måste ha beviljats rollen Läsare (eller en annan inbyggd roll som inkluderar åtkomst till läsare) under registreringsprocessen.

- Värdet

managedbyTenantIdfår inte vara samma som klientorganisations-ID:t för prenumerationen som registreras. - Du kan inte ha flera tilldelningar i samma omfång med samma

mspOfferName. - Resursprovidern Microsoft.ManagedServices måste vara registrerad för den delegerade prenumerationen. Detta bör ske automatiskt under distributionen, men om inte kan du registrera det manuellt.

- Auktoriseringar får inte innehålla några användare med rollen Ägare , roller med DataActions eller roller som innehåller begränsade åtgärder.

- Grupper måste skapas med grupptypen inställd på Säkerhet och inte Microsoft 365.

- Om du gett åtkomst till en grupp kontrollerar du att användaren är medlem i gruppen. Om de inte är det kan du lägga till dem i gruppen med hjälp av Microsoft Entra-ID, utan att behöva utföra en annan distribution. Observera att gruppägare inte nödvändigtvis är medlemmar i de grupper de hanterar och kan behöva läggas till för att få åtkomst.

- Det kan uppstå ytterligare en fördröjning innan åtkomst aktiveras för kapslade grupper.

- De inbyggda Azure-roller som du inkluderar i auktoriseringar får inte innehålla några inaktuella roller. Om en inbyggd Azure-roll blir inaktuell förlorar alla användare som har registrerats med rollen sin åtkomst, och du kan inte registrera ytterligare delegeringar. Du kan åtgärda det här genom att uppdatera mallen så att du bara använder inbyggda roller som stöds och sedan utföra en ny distribution.

Nästa steg

- Lär dig mer om hanteringsupplevelser mellan klientorganisationer.

- Visa och hantera kunder genom att gå till Mina kunder i Azure-portalen.

- Lär dig hur du uppdaterar eller tar bort en delegering.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för