Vad är Microsoft Sentinel?

Microsoft Sentinel är en skalbar, molnbaserad säkerhetsinformation och händelsehantering (SIEM) som levererar en intelligent och omfattande lösning för SIEM och säkerhetsorkestrering, automatisering och svar (SOAR). Microsoft Sentinel tillhandahåller cyberhotidentifiering, undersökning, svar och proaktiv jakt med en fågelperspektiv i hela företaget.

Microsoft Sentinel innehåller även beprövade Azure-tjänster, till exempel Log Analytics och Logic Apps, och berikar din undersökning och identifiering med AI. Den använder både Microsofts hotinformationsström och gör att du även kan använda din egen hotinformation.

Använd Microsoft Sentinel för att minska belastningen på allt mer avancerade attacker, öka antalet aviseringar och långa tidsramar för upplösning. Den här artikeln belyser de viktigaste funktionerna i Microsoft Sentinel.

Viktigt!

Microsoft Sentinel är tillgängligt som en del av den enhetliga säkerhetsåtgärdsplattformen i Microsoft Defender-portalen. Microsoft Sentinel i Defender-portalen stöds nu för produktionsanvändning. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Microsoft Sentinel ärver metoder för manipulering och oföränderlighet i Azure Monitor. Även om Azure Monitor är en tilläggsbaserad dataplattform innehåller den bestämmelser för att ta bort data i efterlevnadssyfte

Den här tjänsten stöder Azure Lighthouse, som gör att tjänstleverantörer kan logga in på sin egen klientorganisation för att hantera prenumerationer och resursgrupper som kunder har delegerat.

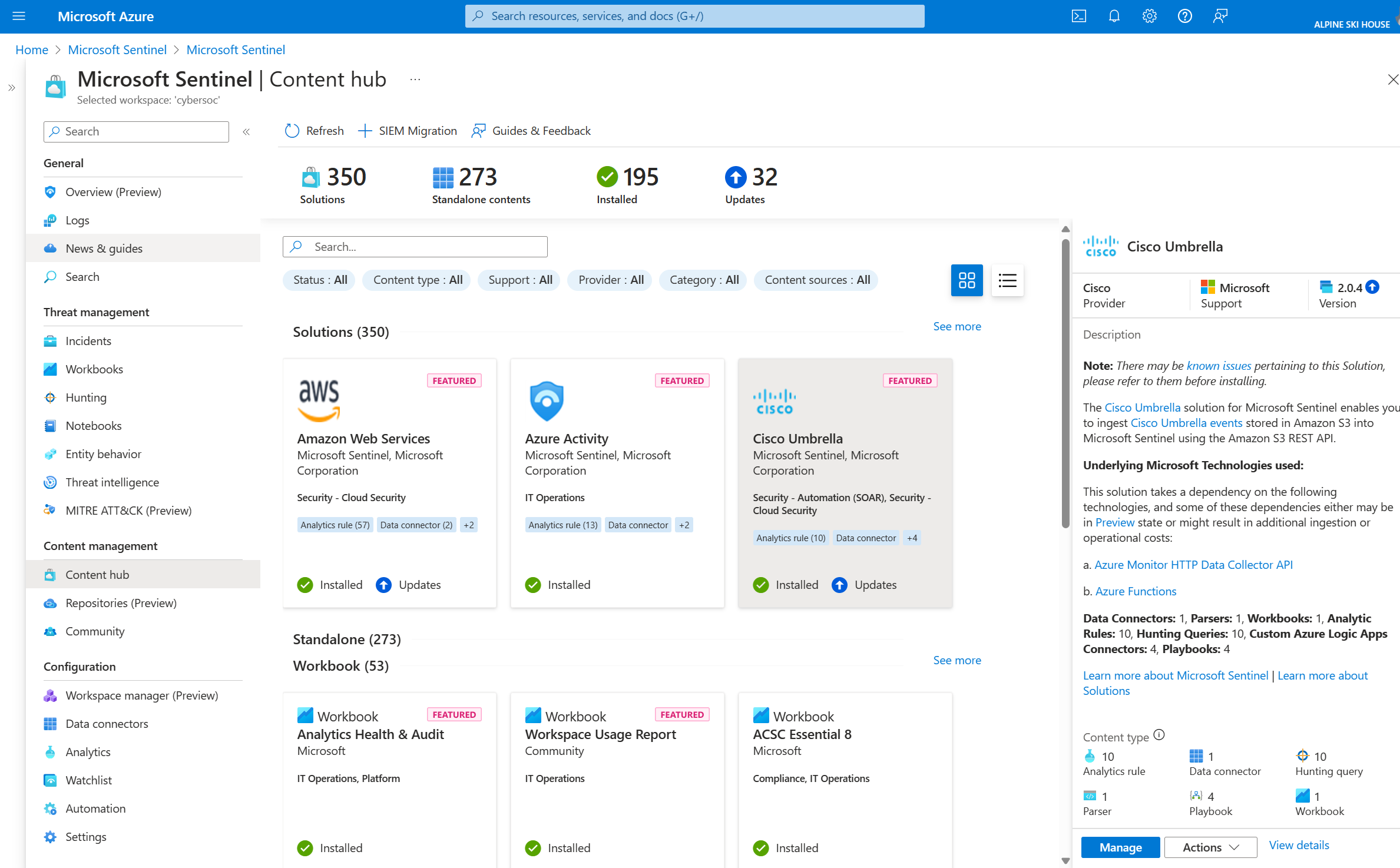

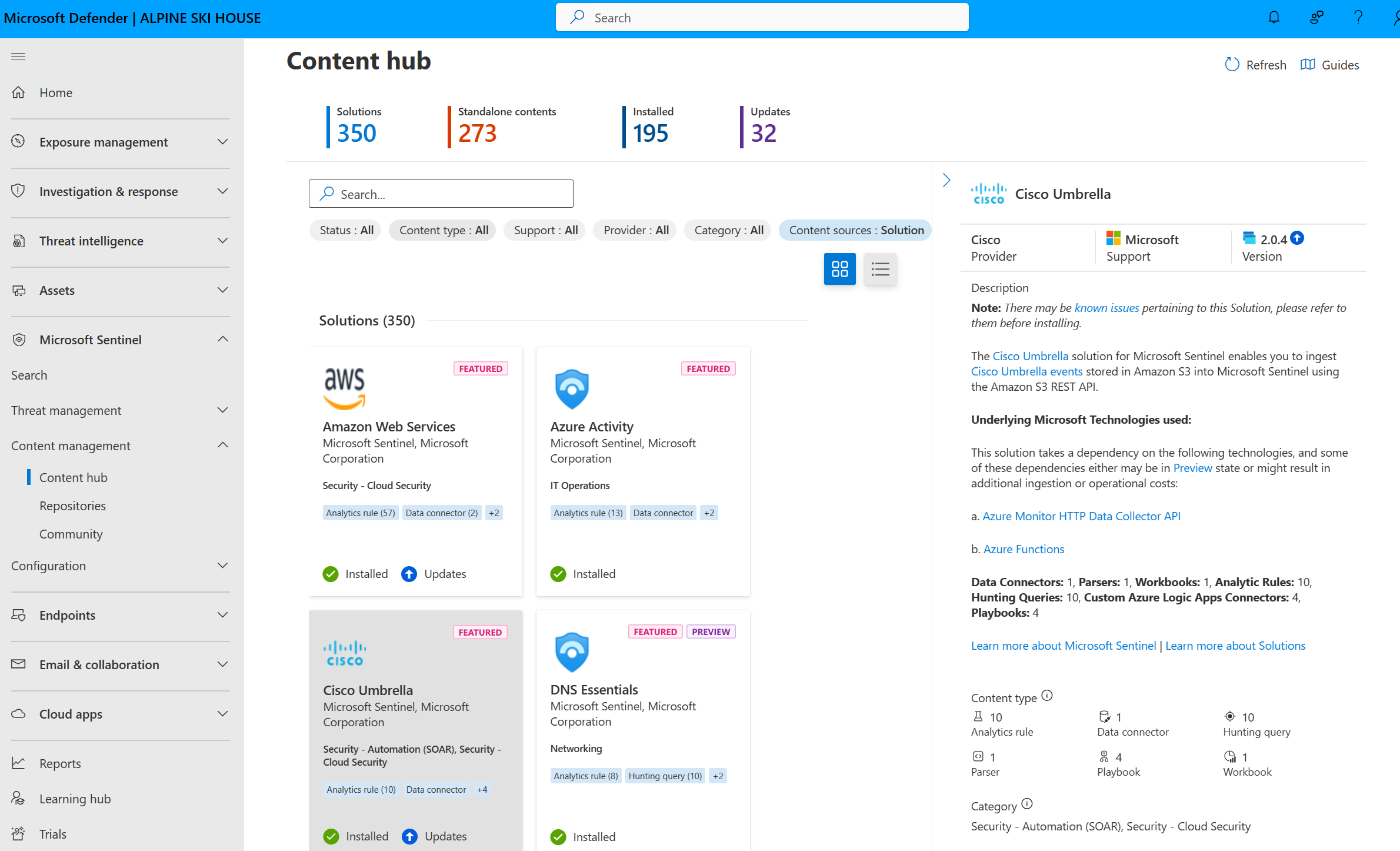

Aktivera out of the box-säkerhetsinnehåll

Microsoft Sentinel tillhandahåller säkerhetsinnehåll som paketeras i SIEM-lösningar som gör att du kan mata in data, övervaka, varna, jaga, undersöka, svara och ansluta till olika produkter, plattformar och tjänster.

Mer information finns i Om Microsoft Sentinel-innehåll och -lösningar.

Samla in data i stor skala

Samla in data för alla användare, enheter, program och infrastruktur, både lokalt och i flera moln.

I följande tabell visas de viktigaste funktionerna i Microsoft Sentinel för datainsamling.

| Kapacitet | beskrivning | Kom igång |

|---|---|---|

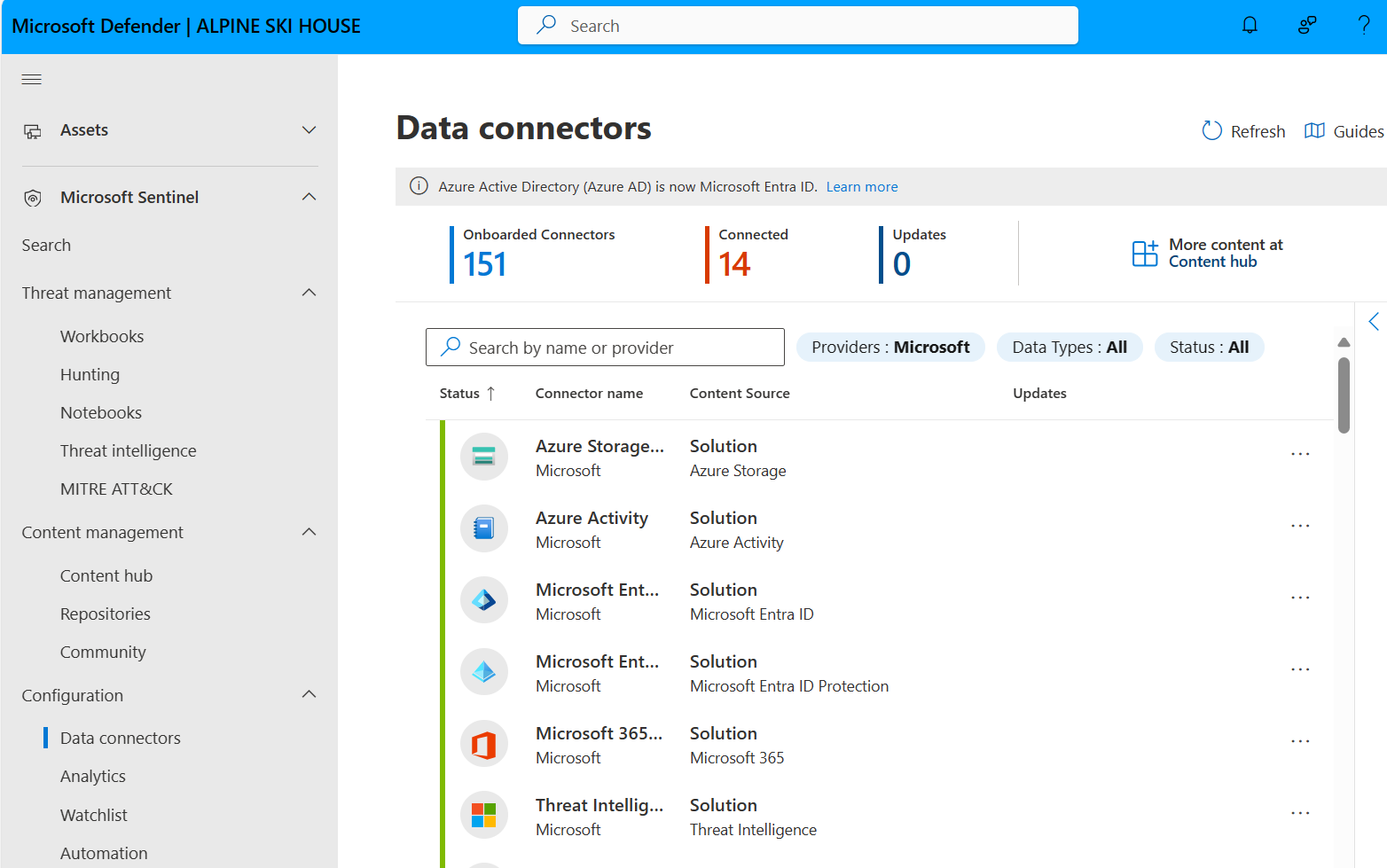

| Out of the box-dataanslutningar | Många anslutningsappar paketeras med SIEM-lösningar för Microsoft Sentinel och tillhandahåller realtidsintegrering. Dessa anslutningsappar omfattar Microsoft-källor och Azure-källor som Microsoft Entra-ID, Azure Activity, Azure Storage med mera. Färdiga anslutningsappar är också tillgängliga för de bredare ekosystemen för säkerhet och program för icke-Microsoft-lösningar. Du kan också använda vanligt händelseformat, Syslog eller REST-API för att ansluta dina datakällor till Microsoft Sentinel. |

Microsoft Sentinel-dataanslutningsprogram |

| Anpassade anslutningsprogram | Microsoft Sentinel stöder inmatning av data från vissa källor utan en dedikerad anslutningsapp. Om du inte kan ansluta datakällan till Microsoft Sentinel med hjälp av en befintlig lösning skapar du en egen anslutningsapp för datakällan. | Resurser för att skapa anpassade Anslutningsprogram för Microsoft Sentinel. |

| Datanormalisering | Microsoft Sentinel använder både normalisering av frågetid och inmatningstid för att översätta olika källor till en enhetlig, normaliserad vy. | Normalisering och ASIM (Advanced Security Information Model) |

Identifiera hot

Identifiera tidigare oupptäckta hot och minimera falska positiva identifieringar med hjälp av Microsofts analys och oöverträffad hotinformation.

I följande tabell visas de viktigaste funktionerna i Microsoft Sentinel för hotidentifiering.

| Kapacitet | beskrivning | Kom igång |

|---|---|---|

| Analys | Hjälper dig att minska bruset och minimera antalet aviseringar som du måste granska och undersöka. Microsoft Sentinel använder analys för att gruppera aviseringar i incidenter. Använd analysreglerna i befintligt läge eller som utgångspunkt för att skapa egna regler. Microsoft Sentinel innehåller också regler för att mappa ditt nätverksbeteende och sedan söka efter avvikelser mellan dina resurser. Dessa analyser ansluter punkterna genom att kombinera aviseringar med låg återgivning om olika entiteter till potentiella säkerhetsincidenter med hög återgivning. | Identifiera hot utan konfiguration |

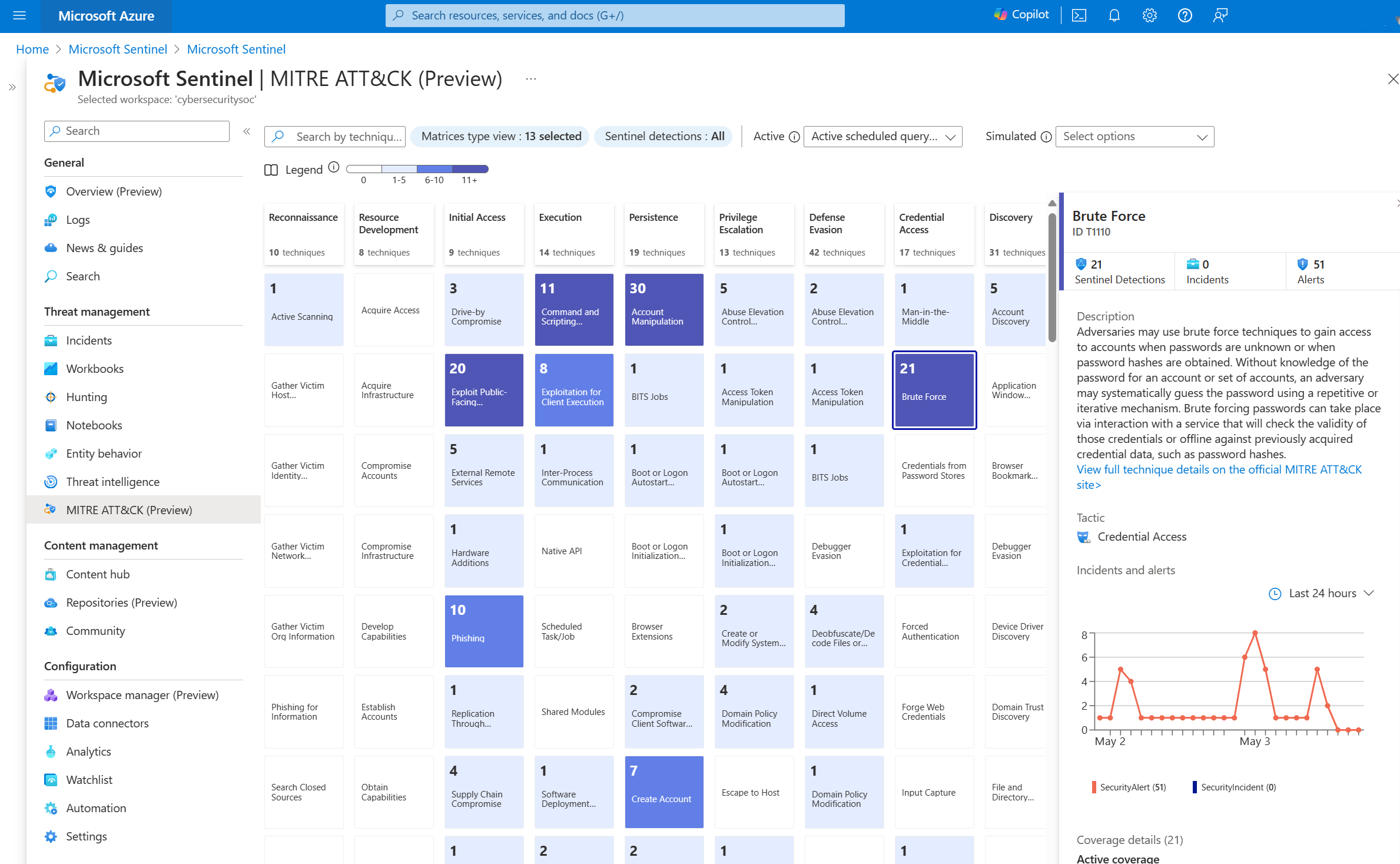

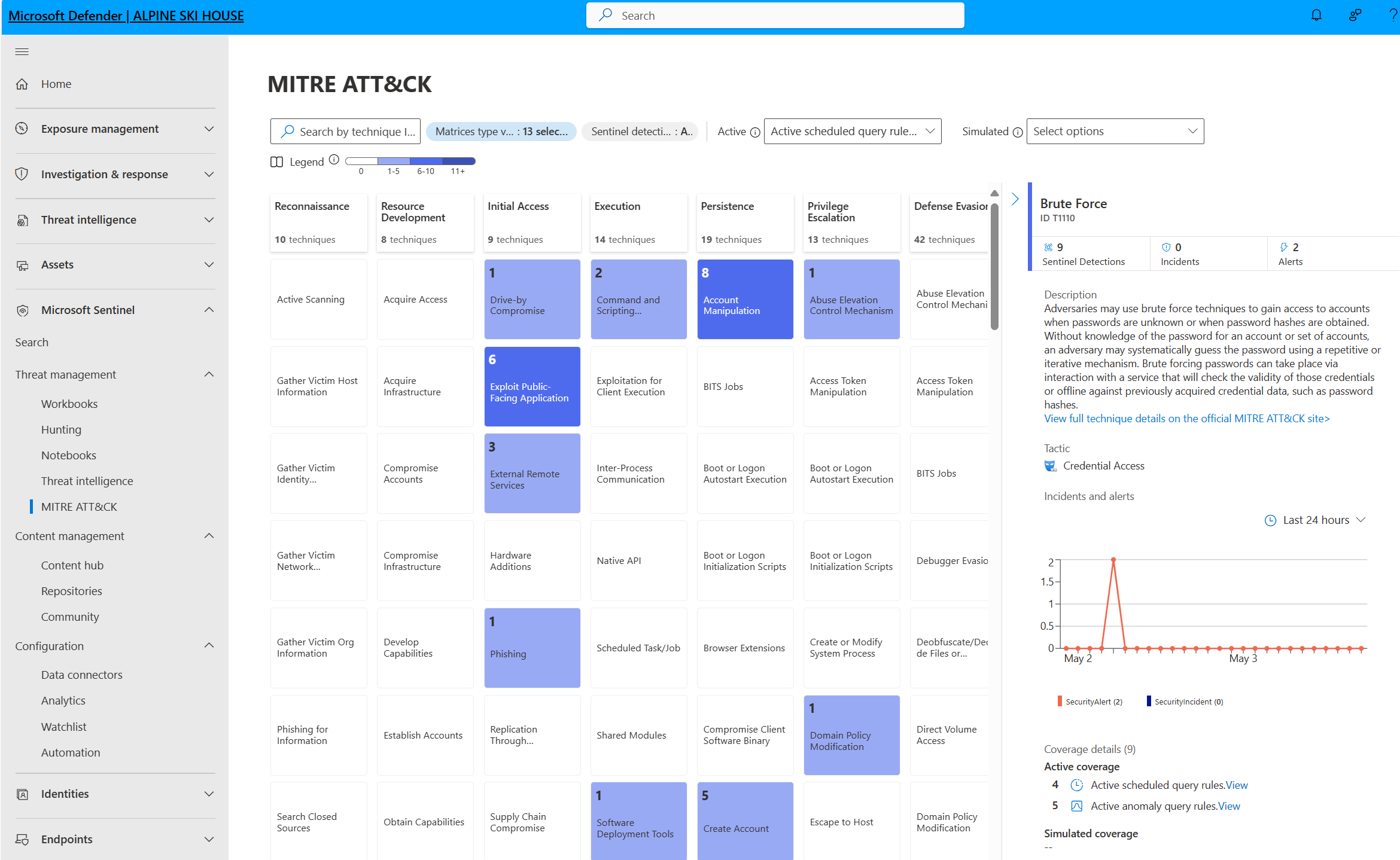

| MITRE ATT&CK-täckning | Microsoft Sentinel analyserar inmatade data, inte bara för att identifiera hot och hjälpa dig att undersöka, utan även för att visualisera arten och täckningen av organisationens säkerhetsstatus baserat på taktik och tekniker från MITRE ATT&CK-ramverket®. | Förstå säkerhetstäckning av MITRE ATT&CK-ramverket® |

| Hotinformation | Integrera flera källor med hotinformation i Microsoft Sentinel för att identifiera skadlig aktivitet i din miljö och ge säkerhetsutredarna kontext för välgrundade svarsbeslut. | Hotinformation i Microsoft Sentinel |

| Visningslistor | Korrelera data från en datakälla som du anger, en bevakningslista, med händelserna i din Microsoft Sentinel-miljö. Du kan till exempel skapa en visningslista med en lista över värdefulla tillgångar, avslutade anställda eller tjänstkonton i din miljö. Använd bevakningslistor i dina sök-, identifieringsregler, hotjakt och svarsspelböcker. | Visningslistor i Microsoft Sentinel |

| Arbetsböcker | Skapa interaktiva visuella rapporter med hjälp av arbetsböcker. Microsoft Sentinel levereras med inbyggda arbetsboksmallar som gör att du snabbt kan få insikter i dina data så snart du ansluter en datakälla. Eller skapa egna anpassade arbetsböcker. | Visualisera insamlade data. |

Undersöka hot

Undersök hot med artificiell intelligens och jaga misstänkta aktiviteter i stor skala och utnyttja år av cybersäkerhetsarbete på Microsoft.

I följande tabell visas de viktigaste funktionerna i Microsoft Sentinel för hotundersökning.

| Funktion | beskrivning | Kom igång |

|---|---|---|

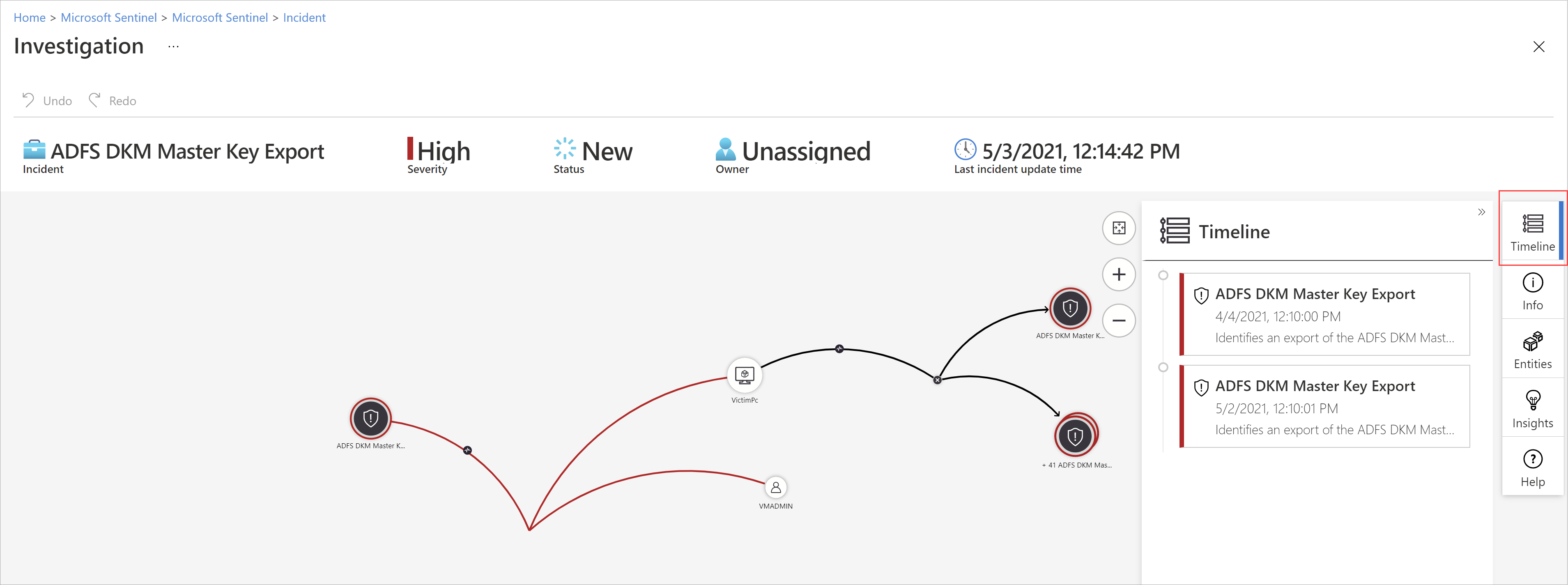

| Incidenter | Med djupundersökningsverktygen i Microsoft Sentinel kan du förstå omfånget och hitta rotorsaken till ett potentiellt säkerhetshot. Du kan välja en entitet i det interaktiva diagrammet för att ställa intressanta frågor för en viss entitet och öka detaljnivån i den entiteten och dess anslutningar för att komma till rotorsaken till hotet. | Navigera och undersöka incidenter i Microsoft Sentinel |

| Jagar | Med Microsoft Sentinels kraftfulla sök- och frågeverktyg för jakt, baserat på MITRE-ramverket, kan du proaktivt söka efter säkerhetshot i organisationens datakällor innan en avisering utlöses. Skapa anpassade identifieringsregler baserat på din jaktfråga. Visa sedan dessa insikter som aviseringar till dina säkerhetsincidenter. | Hotjakt i Microsoft Sentinel |

| Notebook-filer | Microsoft Sentinel stöder Jupyter-notebook-filer på Azure Machine Learning-arbetsytor, inklusive fullständiga bibliotek för maskininlärning, visualisering och dataanalys. Använd notebook-filer i Microsoft Sentinel för att utöka omfattningen för vad du kan göra med Microsoft Sentinel-data. Till exempel: – Utföra analyser som inte är inbyggda i Microsoft Sentinel, till exempel vissa Python-maskininlärningsfunktioner. – Skapa datavisualiseringar som inte är inbyggda i Microsoft Sentinel, till exempel anpassade tidslinjer och processträd. – Integrera datakällor utanför Microsoft Sentinel, till exempel en lokal datauppsättning. |

Jupyter Notebooks med Microsoft Sentinel-jaktfunktioner |

Svara på incidenter snabbt

Automatisera dina vanliga uppgifter och förenkla säkerhetsorkestreringen med spelböcker som integreras med Azure-tjänster och dina befintliga verktyg. Microsoft Sentinels automatisering och orkestrering ger en mycket utökningsbar arkitektur som möjliggör skalbar automatisering när nya tekniker och hot dyker upp.

Spelböcker i Microsoft Sentinel baseras på arbetsflöden som skapats i Azure Logic Apps. Om du till exempel använder ServiceNow-biljettsystemet använder du Azure Logic Apps för att automatisera dina arbetsflöden och öppna ett ärende i ServiceNow varje gång en viss avisering eller incident genereras.

I följande tabell visas de viktigaste funktionerna i Microsoft Sentinel för hotsvar.

| Funktion | beskrivning | Kom igång |

|---|---|---|

| Automatiseringsregler | Hantera automatiseringen av incidenthantering i Microsoft Sentinel centralt genom att definiera och samordna en liten uppsättning regler som täcker olika scenarier. | Automatisera hotsvar i Microsoft Sentinel med automatiseringsregler |

| Spelböcker | Automatisera och samordna hotsvaret med hjälp av spelböcker, som är en samling reparationsåtgärder. Kör en spelbok på begäran eller automatiskt som svar på specifika aviseringar eller incidenter när den utlöses av en automatiseringsregel. Om du vill skapa spelböcker med Azure Logic Apps väljer du bland ett ständigt expanderande galleri med anslutningsappar för olika tjänster och system som ServiceNow, Jira med mera. Med dessa anslutningsappar kan du använda anpassad logik i arbetsflödet. |

Automatisera hotsvar med spelböcker i Microsoft Sentinel Lista över alla logic Anslutningsverktyg s |

Relaterat innehåll

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för