Skapa ett Service Fabric-kluster i Azure med hjälp av Azure Portal

Den här artikeln är en stegvis guide som vägleder dig genom stegen för att konfigurera ett Service Fabric-kluster (Linux eller Windows) i Azure med hjälp av Azure Portal. Den här guiden vägleder dig genom följande steg:

- Skapa ett kluster i Azure via Azure Portal.

- Autentisera administratörer med hjälp av certifikat.

Kommentar

Om du vill ha mer avancerade säkerhetsalternativ, till exempel användarautentisering med Microsoft Entra-ID och konfiguration av certifikat för programsäkerhet, skapar du klustret med Azure Resource Manager.

Klustersäkerhet

Certifikat används i Service Fabric till att autentisera och kryptera olika delar av ett kluster och de program som körs där. Mer information om hur du använder certifikat i Service Fabric finns i Service Fabric cluster security scenarios (Säkerhet för Service Fabric-kluster).

Om det här är första gången du skapar ett Service Fabric-kluster eller distribuerar ett kluster för testarbetsbelastningar kan du gå vidare till nästa avsnitt (Skapa kluster i Azure Portal) och låta systemet generera certifikat som behövs för dina kluster som kör testarbetsbelastningar. Om du konfigurerar ett kluster för produktionsarbetsbelastningar fortsätter du att läsa.

Kluster- och servercertifikat (krävs)

Det här certifikatet krävs för att skydda ett kluster och förhindra obehörig åtkomst till det. Det ger klustersäkerhet på ett par sätt:

- Klusterautentisering: Autentiserar nod-till-nod-kommunikation för klusterfederation. Endast noder som kan bevisa sin identitet med det här certifikatet kan ansluta till klustret.

- Serverautentisering: Autentiserar klusterhanteringsslutpunkterna till en hanteringsklient så att hanteringsklienten vet att den pratar med det verkliga klustret. Det här certifikatet tillhandahåller även TLS för HTTPS-hanterings-API:et och för Service Fabric Explorer via HTTPS.

För att uppfylla dessa syften måste certifikatet uppfylla följande krav:

- Certifikatet måste innehålla en privat nyckel.

- Certifikatet måste skapas för nyckelutbyte, som kan exporteras till en Fil för personlig informationsutbyte (.pfx).

- Certifikatets ämnesnamn måste matcha domänen som används för att komma åt Service Fabric-klustret. Detta krävs för att tillhandahålla TLS för klustrets HTTPS-hanteringsslutpunkter och Service Fabric Explorer. Du kan inte hämta ett TLS/SSL-certifikat från en certifikatutfärdare (CA) för domänen

.cloudapp.azure.com. Skaffa ett anpassat domännamn för klustret. När du begär ett certifikat från en certifikatutfärdare måste certifikatets ämnesnamn matcha det anpassade domännamnet som används för klustret. - Certifikatets lista över DNS-namn måste innehålla klustrets fullständigt kvalificerade domännamn (FQDN).

Certifikat för klientautentisering

Extra klientcertifikat autentiserar administratörer för klusterhanteringsuppgifter. Service Fabric har två åtkomstnivåer: administratör och skrivskyddad användare. Minst ett enda certifikat för administrativ åtkomst ska användas. För extra åtkomst på användarnivå måste ett separat certifikat anges. Mer information om åtkomstroller finns i rollbaserad åtkomstkontroll för Service Fabric-klienter.

Du behöver inte ladda upp klientautentiseringscertifikat till Key Vault för att arbeta med Service Fabric. Dessa certifikat behöver endast tillhandahållas till användare som har behörighet för klusterhantering.

Kommentar

Microsoft Entra-ID är det rekommenderade sättet att autentisera klienter för klusterhanteringsåtgärder. Om du vill använda Microsoft Entra-ID måste du skapa ett kluster med Hjälp av Azure Resource Manager.

Programcertifikat (valfritt)

Valfritt antal extra certifikat kan installeras i ett kluster i programsäkerhetssyfte. Innan du skapar klustret bör du överväga de programsäkerhetsscenarier som kräver att ett certifikat installeras på noderna, till exempel:

- Kryptering och dekryptering av programkonfigurationsvärden

- Kryptering av data mellan noder under replikering

Programcertifikat kan inte konfigureras när du skapar ett kluster via Azure Portal. Om du vill konfigurera programcertifikat vid tidpunkten för klusterkonfigurationen måste du skapa ett kluster med Hjälp av Azure Resource Manager. Du kan också lägga till programcertifikat i klustret när det har skapats.

Skapa kluster i Azure Portal

Att skapa ett produktionskluster för att uppfylla dina programbehov innebär viss planering, för att hjälpa dig med det rekommenderar vi starkt att du läser och förstår dokumentet om planeringsöverväganden för Service Fabric-kluster.

Sök efter Service Fabric-klusterresursen

Logga in på Azure-portalen. Klicka på Skapa en resurs för att lägga till en ny resursmall. Sök efter Service Fabric-klustermallen på Marketplace under Allt. Välj Service Fabric-kluster i listan.

Gå till bladet Service Fabric-kluster och klicka på Skapa.

Bladet Skapa Service Fabric-kluster har följande fyra steg:

1. Grundläggande information

På bladet Grundläggande måste du ange grundläggande information för klustret.

Ange namnet på klustret.

Ange användarnamn och lösenord för Fjärrskrivbord för de virtuella datorerna.

Se till att välja den prenumeration som du vill att klustret ska distribueras till, särskilt om du har flera prenumerationer.

Skapa en ny resursgrupp. Det är bäst att ge det samma namn som klustret, eftersom det hjälper till att hitta dem senare, särskilt när du försöker göra ändringar i distributionen eller ta bort klustret.

Kommentar

Även om du kan välja att använda en befintlig resursgrupp är det en bra idé att skapa en ny resursgrupp. Det gör det enkelt att ta bort kluster och alla resurser som används.

Välj den plats där du vill skapa klustret. Om du planerar att använda ett befintligt certifikat som du redan har laddat upp till ett nyckelvalv måste du använda samma region som nyckelvalvet finns i.

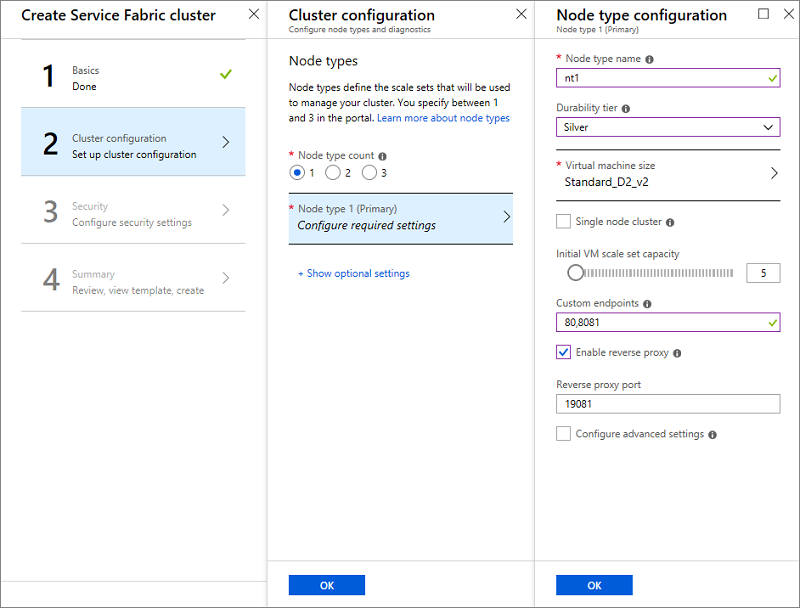

2. Klusterkonfiguration

Konfigurera dina klusternoder. Nodtyper definierar VM-storlekar, antalet virtuella datorer och deras egenskaper. Klustret kan ha fler än en nodtyp, men den primära nodtypen (den första som du definierar på portalen) måste ha minst fem virtuella datorer, eftersom det är den nodtyp där Service Fabric-systemtjänster placeras. Konfigurera inte Placeringsegenskaper eftersom en standardplaceringsegenskap för "NodeTypeName" läggs till automatiskt.

Kommentar

Ett vanligt scenario för flera nodtyper är ett program som innehåller en klientdelstjänst och en serverdelstjänst. Du vill placera klientdelstjänsten på mindre virtuella datorer (VM-storlekar som D2_V2) med portar öppna på Internet och placera serverdelstjänsten på större virtuella datorer (med VM-storlekar som D3_V2, D6_V2, D15_V2 och så vidare) utan öppna Internetriktade portar.

- Välj ett namn för nodtypen (1 till 12 tecken som bara innehåller bokstäver och siffror).

- Den minsta storleken på virtuella datorer för den primära nodtypen styrs av den hållbarhetsnivå som du väljer för klustret. Standardvärdet för hållbarhetsnivån är brons. Mer information om hållbarhet finns i hur du väljer hållbarhet för Service Fabric-klustret.

- Välj storleken på den virtuella datorn. Virtuella datorer i D-serien har SSD-enheter och rekommenderas starkt för tillståndskänsliga program. Använd inte någon VM SKU som har partiella kärnor eller som har mindre än 10 GB tillgänglig diskkapacitet. Mer information om hur du väljer VM-storlek finns i planeringsdokumentet för Service Fabric-kluster.

- Kluster med en nod och tre noder är endast avsedda för testanvändning. De stöds inte för produktionsarbetsbelastningar som körs.

- Välj den inledande vm-skalningsuppsättningskapaciteten för nodtypen. Du kan skala in eller ut antalet virtuella datorer i en nodtyp senare, men på den primära nodtypen är minimum fem för produktionsarbetsbelastningar. Andra nodtyper kan ha minst en virtuell dator. Det minsta antalet virtuella datorer för den primära nodtypen styr klustrets tillförlitlighet .

- Konfigurera anpassade slutpunkter. Med det här fältet kan du ange en kommaavgränsad lista över portar som du vill exponera via Azure Load Balancer för det offentliga Internet för dina program. Om du till exempel planerar att distribuera ett webbprogram till klustret anger du "80" här för att tillåta trafik på port 80 till klustret. Mer information om slutpunkter finns i kommunicera med program

- Aktivera omvänd proxy. Omvänd Service Fabric-proxy hjälper mikrotjänster som körs i ett Service Fabric-kluster att identifiera och kommunicera med andra tjänster som har http-slutpunkter.

- På bladet Klusterkonfiguration går du till +Visa valfria inställningar och konfigurerar klusterdiagnostik. Som standard aktiveras diagnostik i klustret för att hjälpa till med felsökningsproblem. Om du vill inaktivera diagnostik ändrar du växlingsknappen Status till Av. Det rekommenderas inte att du inaktiverar diagnostik. Om du redan har skapat Application Insights-projektet ger du dess nyckel så att programspårningarna dirigeras till det.

- Inkludera DNS-tjänsten. DNS-tjänsten är en valfri tjänst som gör att du kan hitta andra tjänster med hjälp av DNS-protokollet.

- Välj det infrastrukturresursuppgraderingsläge som du vill ställa in klustret på. Välj Automatisk om du vill att systemet automatiskt ska hämta den senaste tillgängliga versionen och försöka uppgradera klustret till det. Ange läget till Manuell om du vill välja en version som stöds. Mer information om uppgraderingsläget för infrastrukturresurser finns i dokumentet Uppgradering av Service Fabric-kluster.

Kommentar

Vi stöder endast kluster som kör versioner av Service Fabric som stöds. Genom att välja manuellt läge tar du på dig ansvaret att uppgradera klustret till en version som stöds.

3. Säkerhet

För att göra det enkelt för dig att konfigurera ett säkert testkluster har vi angett alternativet Grundläggande . Om du redan har ett certifikat och har laddat upp det till ditt nyckelvalv (och aktiverat nyckelvalvet för distribution) använder du alternativet Anpassad

Grundläggande alternativ

Följ skärmarna för att lägga till eller återanvända ett befintligt nyckelvalv och lägga till ett certifikat. Tillägget av certifikatet är en synkron process och därför måste du vänta tills certifikatet har skapats.

Motstå frestelsen att navigera bort från skärmen tills föregående process har slutförts.

Nu när nyckelvalvet har skapats redigerar du åtkomstprinciperna för ditt nyckelvalv.

Klicka på Redigera åtkomstprinciper och sedan Visa avancerade åtkomstprinciper och aktivera åtkomst till Azure Virtual Machines för distribution. Vi rekommenderar att du även aktiverar malldistributionen. När du har gjort dina val ska du inte glömma att klicka på knappen Spara och stänga fönstret Åtkomstprinciper .

Ange namnet på certifikatet och klicka på OK.

Anpassat alternativ

Hoppa över det här avsnittet om du redan har utfört stegen i alternativet Grundläggande .

Du behöver information om källnyckelvalvet, certifikat-URL och certifikatets tumavtryck för att slutföra säkerhetssidan. Om du inte har det praktiskt öppnar du ett annat webbläsarfönster och gör följande i Azure Portal

Gå till key vault-tjänsten.

Välj fliken Egenskaper och kopiera resurs-ID till "Källnyckelvalv" i det andra webbläsarfönstret

Välj nu fliken "Certifikat".

Klicka på certifikatets tumavtryck, vilket tar dig till sidan Versioner.

Klicka på de GUID:er som visas under den aktuella versionen.

Du bör nu vara på skärmen som nedan. Kopiera det hexadecimala SHA-1 Tumavtrycket till "Certifikattumavtryck" i det andra webbläsarfönstret

Kopiera "Hemlig identifierare" till "Certifikat-URL" i ett annat webbläsarfönster.

Markera rutan Konfigurera avancerade inställningar för att ange klientcertifikat för administratörsklient och skrivskyddad klient. I de här fälten anger du tumavtrycket för administratörsklientcertifikatet och tumavtrycket för ditt skrivskyddade användarklientcertifikat, om tillämpligt. När administratörer försöker ansluta till klustret beviljas de endast åtkomst om de har ett certifikat med ett tumavtryck som matchar tumavtrycksvärdena som anges här.

4. Sammanfattning

Nu är du redo att distribuera klustret. Innan du gör det kan du ladda ned certifikatet och titta i den stora blå informationsrutan för länken. Se till att hålla certifikatet på en säker plats. du behöver den för att ansluta till klustret. Eftersom certifikatet du laddade ned inte har något lösenord rekommenderar vi att du lägger till ett.

Slutför skapandet av klustret genom att klicka på Skapa. Du kan också ladda ned mallen.

Du kan se förloppet bland aviseringarna. (Klicka på "Bell"-ikonen nära statusfältet längst upp till höger på skärmen.) Om du klickade på Fäst på startsidan när du skapade klustret ser du Distribuera Service Fabric-kluster fäst på Start-tavlan . Den här processen kan ta lite tid.

För att kunna utföra hanteringsåtgärder i klustret med hjälp av PowerShell eller CLI måste du ansluta till klustret och läsa mer om hur du ansluter till klustret.

Visa klusterstatus

När klustret har skapats kan du inspektera klustret i portalen:

- Gå till Bläddra och klicka på Service Fabric-kluster.

- Leta upp klustret och klicka på det.

- Där kan du se information om klustret på instrumentpanelen, bland annat klustrets offentliga slutpunkter och en länk till Service Fabric Explorer.

Avsnittet Node Monitor på klustrets instrumentpanelsblad anger antalet virtuella datorer som är felfria och inte felfria. Mer information om klustrets hälsa finns i introduktionen av Service Fabric-hälsomodellen.

Kommentar

Service Fabric-kluster kräver att ett visst antal noder alltid är igång för att upprätthålla tillgänglighet och bevara tillstånd , vilket kallas "upprätthålla kvorum". Därför är det vanligtvis inte säkert att stänga av alla datorer i klustret om du inte först har utfört en fullständig säkerhetskopia av ditt tillstånd.

Fjärranslutning till en vm-skalningsuppsättningsinstans eller en klusternod

Var och en av de NodeTypes som du anger i klustret resulterar i att en vm-skalningsuppsättning konfigureras.

Nästa steg

Nu har du ett säkert kluster som använder certifikat för hanteringsautentisering. Anslut sedan till klustret och lär dig hur du hanterar programhemligheter. Läs också mer om service fabric-supportalternativ.