Installera ATA – steg 6

Gäller för: Advanced Threat Analytics version 1.9

Steg 6: Konfigurera händelsesamling

Konfigurera händelsesamling

För att förbättra identifieringsfunktionerna behöver ATA följande Windows-händelser: 4776, 4732, 4733, 4728, 4729, 4756, 4757 och 7045. Dessa Windows-händelser läss antingen automatiskt av ATA Lightweight Gateway eller om ATA Lightweight Gateway inte distribueras, kan de vidarebefordras till ATA Gateway på något av två sätt, antingen genom att konfigurera ATA Gateway för att lyssna efter SIEM-händelser eller genom att konfigurera vidarebefordran av Windows-händelser.

Kommentar

För ATA-version 1.8 och senare behövs inte längre konfiguration av Windows-händelseinsamling för ATA Lightweight Gateways. ATA Lightweight Gateway läser nu händelser lokalt, utan att behöva konfigurera vidarebefordran av händelser.

Förutom att samla in och analysera nätverkstrafik till och från domänkontrollanterna kan ATA använda Windows-händelser för att ytterligare förbättra identifieringarna. Den använder händelse 4776 för NTLM, som förbättrar olika identifieringar och händelser 4732, 4733, 4728, 4729, 4756 och 4757 för att förbättra identifieringen av ändringar av känsliga grupper. Detta kan tas emot från SIEM eller genom att ange Vidarebefordran av Windows-händelser från domänkontrollanten. Händelser som samlas in ger ATA ytterligare information som inte är tillgänglig via domänkontrollantens nätverkstrafik.

SIEM/Syslog

För att ATA ska kunna använda data från en Syslog-server måste du utföra följande steg:

- Konfigurera ATA Gateway-servrarna så att de lyssnar på och accepterar händelser som vidarebefordras från SIEM/Syslog-servern.

Kommentar

ATA lyssnar bara på IPv4 och inte IPv6.

- Konfigurera SIEM/Syslog-servern för att vidarebefordra specifika händelser till ATA Gateway.

Viktigt!

- Vidarebefordra inte alla Syslog-data till ATA Gateway.

- ATA stöder UDP-trafik från SIEM/Syslog-servern.

Se SIEM/Syslog-serverns produktdokumentation för information om hur du konfigurerar vidarebefordran av specifika händelser till en annan server.

Kommentar

Om du inte använder en SIEM/Syslog-server kan du konfigurera dina Windows-domänkontrollanter att vidarebefordra Windows-händelse-ID 4776 som ska samlas in och analyseras av ATA. Windows Händelse-ID 4776 tillhandahåller data om NTLM-autentiseringar.

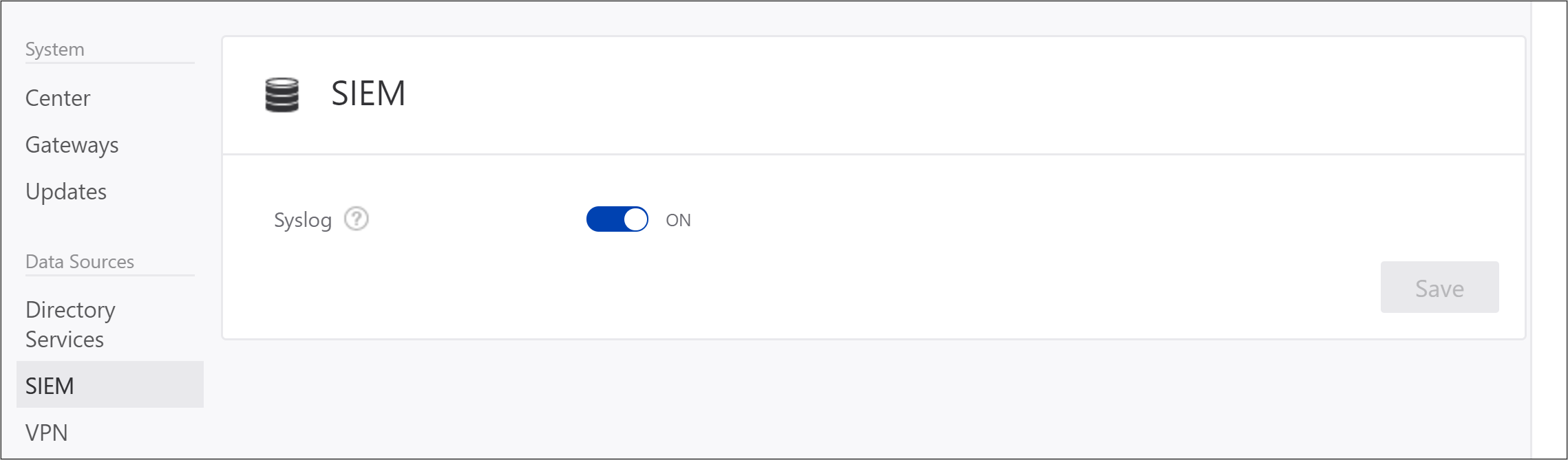

Konfigurera ATA Gateway för att lyssna efter SIEM-händelser

Under Datakällor i ATA-konfiguration klickar du på SIEM och aktiverar Syslog och klickar på Spara.

Konfigurera SIEM- eller Syslog-servern för att vidarebefordra Windows-händelse-ID 4776 till IP-adressen för en av ATA-gatewayerna. Mer information om hur du konfigurerar SIEM finns i siem-onlinehjälpen eller de tekniska supportalternativen för specifika formateringskrav för varje SIEM-server.

ATA stöder SIEM-händelser i följande format:

RSA-säkerhetsanalys

<Syslog Header>RsaSA\n2015-May-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nYYYYYY$\nMMMMM \n0x0

Syslog-huvudet är valfritt.

Teckenavgränsaren "\n" krävs mellan alla fält.

Fälten i ordning är:

- RsaSA-konstant (måste visas).

- Tidsstämpeln för den faktiska händelsen (se till att det inte är tidsstämpeln för ankomst till EM eller när den skickas till ATA). Helst i millisekunders noggrannhet är detta viktigt.

- Händelse-ID för Windows

- Namnet på Windows-händelseprovidern

- Windows-händelseloggens namn

- Namnet på den dator som tar emot händelsen (domänkontrollanten i det här fallet)

- Namnet på användaren som autentiserar

- Namnet på källvärdnamnet

- Resultatkoden för NTLM

Ordningen är viktig och inget annat ska ingå i meddelandet.

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|Domänkontrollanten försökte verifiera autentiseringsuppgifterna för ett konto.|Låg| externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason or Error Code

Måste följa protokolldefinitionen.

Inget syslog-huvud.

Rubrikdelen (den del som avgränsas med ett rör) måste finnas (enligt protokollet).

Följande nycklar i tilläggsdelen måste finnas i händelsen:

- externalId = Händelse-ID för Windows

- rt = tidsstämpeln för den faktiska händelsen (se till att det inte är tidsstämpeln för ankomst till SIEM eller när den skickas till ATA). Helst i millisekunders noggrannhet är detta viktigt.

- cat = windows-händelseloggens namn

- shost = källans värdnamn

- dhost = datorn som tar emot händelsen (domänkontrollanten i det här fallet)

- duser = användaren som autentiserar

Ordningen är inte viktig för tilläggsdelen

Det måste finnas en anpassad nyckel och keyLable för dessa två fält:

- "EventSource"

- "Orsak eller felkod" = resultatkoden för NTLM

Splunk

<Syslog Header>\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

Datorn försökte verifiera autentiseringsuppgifterna för ett konto.

Autentiseringspaket: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Inloggningskonto: Administratör

Källarbetsstation: SIEM

Felkod: 0x0

Syslog-huvudet är valfritt.

Det finns en teckenavgränsare "\r\n" mellan alla obligatoriska fält. Observera att det här är kontrolltecken CRLF (0D0A i hex) och inte literaltecken.

Fälten är i key=value-format.

Följande nycklar måste finnas och ha ett värde:

- EventCode = Händelse-ID för Windows

- Logfile = windows-händelseloggens namn

- SourceName = Namnet på Windows-händelseprovidern

- TimeGenerated = tidsstämpeln för den faktiska händelsen (se till att det inte är tidsstämpeln för ankomst till SIEM eller när den skickas till ATA). Formatet ska matcha yyyyMMddHHmmss.FFFFFF, helst i millisekunders noggrannhet, detta är viktigt.

- ComputerName = källans värdnamn

- Meddelande = den ursprungliga händelsetexten från Windows-händelsen

Meddelandenyckeln och värdet MÅSTE vara sist.

Ordningen är inte viktig för key=value-paren.

QRadar

QRadar aktiverar händelseinsamling via en agent. Om data samlas in med hjälp av en agent samlas tidsformatet in utan millisekunders data. Eftersom ATA kräver millisekunders data är det nödvändigt att ange QRadar till att använda agentlös Windows-händelseinsamling. Mer information finns i QRadar: Agentless Windows Events Collection using the MSRPC Protocol (QRadar: Agentless Windows Events Collection using the MSRPC Protocol).

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

De fält som behövs är:

Agenttypen för samlingen

Namnet på Windows-händelseloggprovidern

Windows-händelseloggkällan

Domänkontrollantens fullständigt kvalificerade domännamn

Händelse-ID för Windows

TimeGenerated är tidsstämpeln för den faktiska händelsen (kontrollera att det inte är tidsstämpeln för ankomst till SIEM eller när den skickas till ATA). Formatet ska matcha yyyyMMddHHmmss.FFFFFF, helst i millisekunders noggrannhet, detta är viktigt.

Meddelandet är den ursprungliga händelsetexten från Windows-händelsen

Se till att ha \t mellan key=value-paren.

Kommentar

Det går inte att använda WinCollect för Windows-händelsesamling.