Hantera BitLocker-kryptering på Azure Stack HCI, version 23H2

Gäller för: Azure Stack HCI, version 23H2

Den här artikeln beskriver hur du visar och aktiverar BitLocker-kryptering och hämtar BitLocker-återställningsnycklar i ditt Azure Stack HCI-system.

Förutsättningar

Innan du börjar kontrollerar du att du har åtkomst till ett Azure Stack HCI- version 23H2-system som distribueras, registreras och är anslutet till Azure.

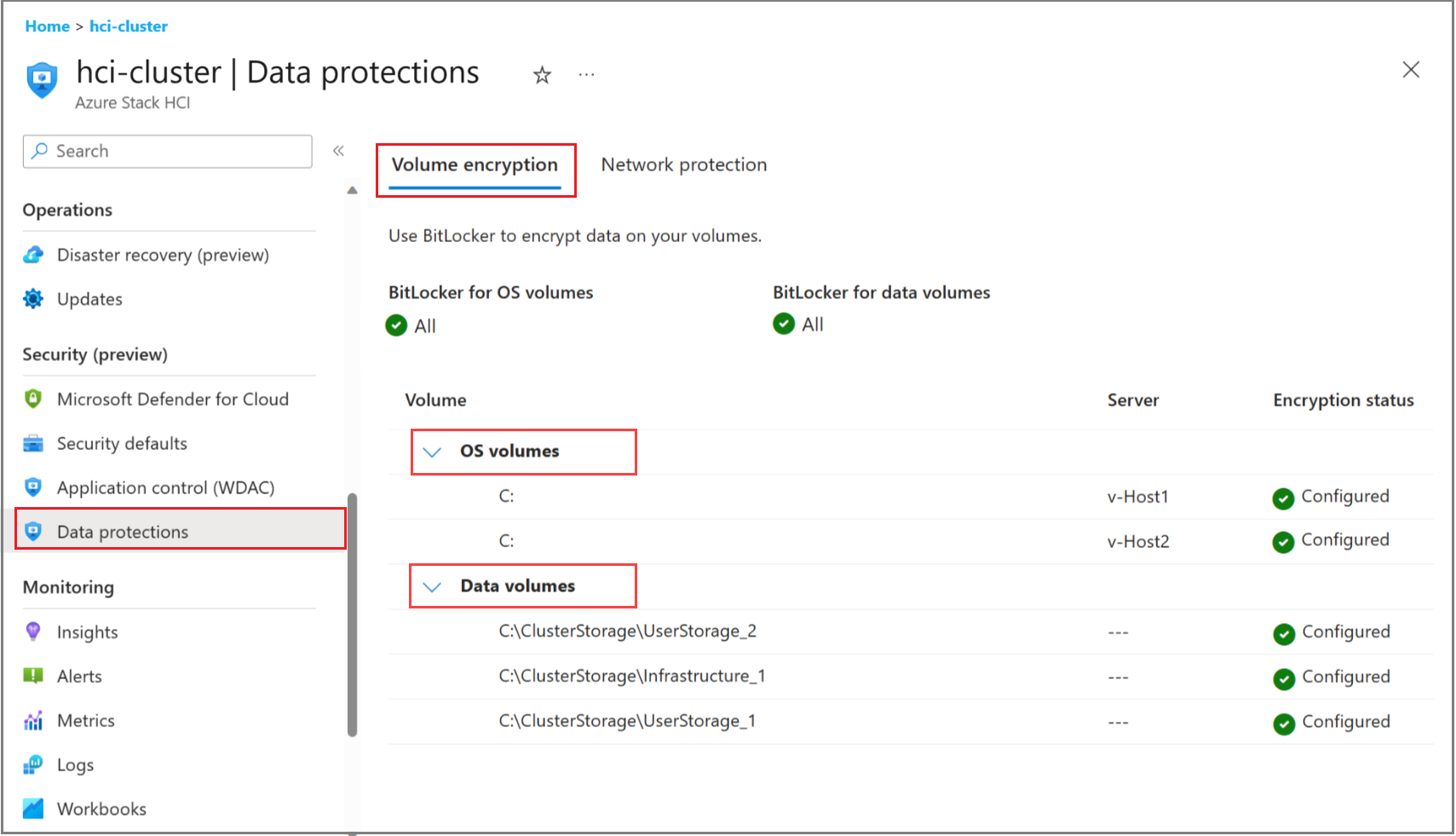

Visa BitLocker-inställningar via Azure Portal

Om du vill visa BitLocker-inställningarna i Azure Portal kontrollerar du att du har tillämpat MCSB-initiativet. Mer information finns i Apply Microsoft Cloud Security Benchmark initiative (Använd Microsoft Cloud Security Benchmark-initiativ).

BitLocker erbjuder två typer av skydd: kryptering för OS-volymer och kryptering för datavolymer. Du kan bara visa BitLocker-inställningar i Azure Portal. Information om hur du hanterar inställningarna finns i Hantera BitLocker-inställningar med PowerShell.

Hantera BitLocker-inställningar med PowerShell

Du kan visa, aktivera och inaktivera inställningar för volymkryptering i ditt Azure Stack HCI-kluster.

Egenskaper för PowerShell-cmdlet

Följande cmdlet-egenskaper gäller för volymkryptering med BitLocker-modulen: AzureStackBitLockerAgent.

-

Get-ASBitLocker -<Local | PerNode>Var

LocalochPerNodedefiniera det omfång där cmdleten körs.- Lokalt – Kan köras i en vanlig PowerShell-fjärrsession och innehåller BitLocker-volyminformation för den lokala noden.

- PerNode – kräver CredSSP (när du använder fjärr-PowerShell) eller en fjärrskrivbordssession (RDP). Innehåller BitLocker-volyminformation per nod.

-

Enable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume> -

Disable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume>

Visa krypteringsinställningar för volymkryptering med BitLocker

Följ de här stegen för att visa krypteringsinställningar:

Anslut till din Azure Stack HCI-nod.

Kör följande PowerShell-cmdlet med autentiseringsuppgifter för lokal administratör:

Get-ASBitLocker

Aktivera, inaktivera volymkryptering med BitLocker

Följ dessa steg för att aktivera volymkryptering med BitLocker:

Anslut till din Azure Stack HCI-nod.

Kör följande PowerShell-cmdlet med autentiseringsuppgifter för lokal administratör:

Viktigt

Aktivering av volymkryptering med BitLocker på volymtypen BootVolume kräver TPM 2.0.

När du aktiverar volymkryptering med BitLocker på volymtyp

ClusterSharedVolume(CSV), försätts volymen i omdirigeringsläge och eventuella virtuella arbetsbelastningsdatorer pausas under en kort tid. Den här åtgärden är störande. planera i enlighet med detta. Mer information finns i Konfigurera BitLocker-krypterade klustrade diskar i Windows Server 2012.

Enable-ASBitLocker

Följ de här stegen för att inaktivera volymkryptering med BitLocker:

Anslut till din Azure Stack HCI-nod.

Kör följande PowerShell-cmdlet med autentiseringsuppgifter för lokal administratör:

Disable-ASBitLocker

Hämta BitLocker-återställningsnycklar

Anteckning

BitLocker-nycklar kan hämtas när som helst från din lokala Active Directory. Om klustret är nere och du inte har nycklarna kanske du inte kan komma åt krypterade data i klustret. För att spara dina BitLocker-återställningsnycklar rekommenderar vi att du exporterar och lagrar dem på en säker extern plats, till exempel Azure Key Vault.

Följ dessa steg för att exportera återställningsnycklarna för klustret:

Anslut till ditt Azure Stack HCI-kluster som lokal administratör. Kör följande kommando i en lokal konsolsession eller en lokal RDP-session (Remote Desktop Protocol) eller en Remote PowerShell-session med CredSSP-autentisering:

Kör följande kommando i PowerShell för att hämta information om återställningsnyckeln:

Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKeyHär är exempel på utdata:

PS C:\Users\ashciuser> Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKey ComputerName PasswordId RecoveryKey ------- ---------- ----------- ASB88RR1OU19 {Password1} Key1 ASB88RR1OU20 {Password2} Key2 ASB88RR1OU21 {Password3} Key3 ASB88RR1OU22 {Password4} Key4