Distribuera betrodd start för virtuella Azure Arc-datorer på Azure Stack HCI, version 23H2

Gäller för: Azure Stack HCI, version 23H2

Den här artikeln beskriver hur du distribuerar betrodd start för virtuella Azure Arc-datorer på Azure Stack HCI version 23H2.

Förutsättningar

Kontrollera att du har åtkomst till ett Azure Stack HCI- version 23H2-kluster som har distribuerats och registrerats med Azure. Mer information finns i distribuera med hjälp av Azure Portal.

Skapa en virtuell Arc-dator med betrodd start

Du kan skapa en betrodd virtuell startdator med hjälp av Azure Portal eller med hjälp av Azure Command-Line Interface (CLI). Använd flikarna nedan för att välja en metod.

Om du vill skapa en virtuell Arc-dator med betrodd start på Azure Stack HCI följer du stegen i Skapa virtuella Arc-datorer på Azure Stack HCI med Azure Portal, med följande ändringar:

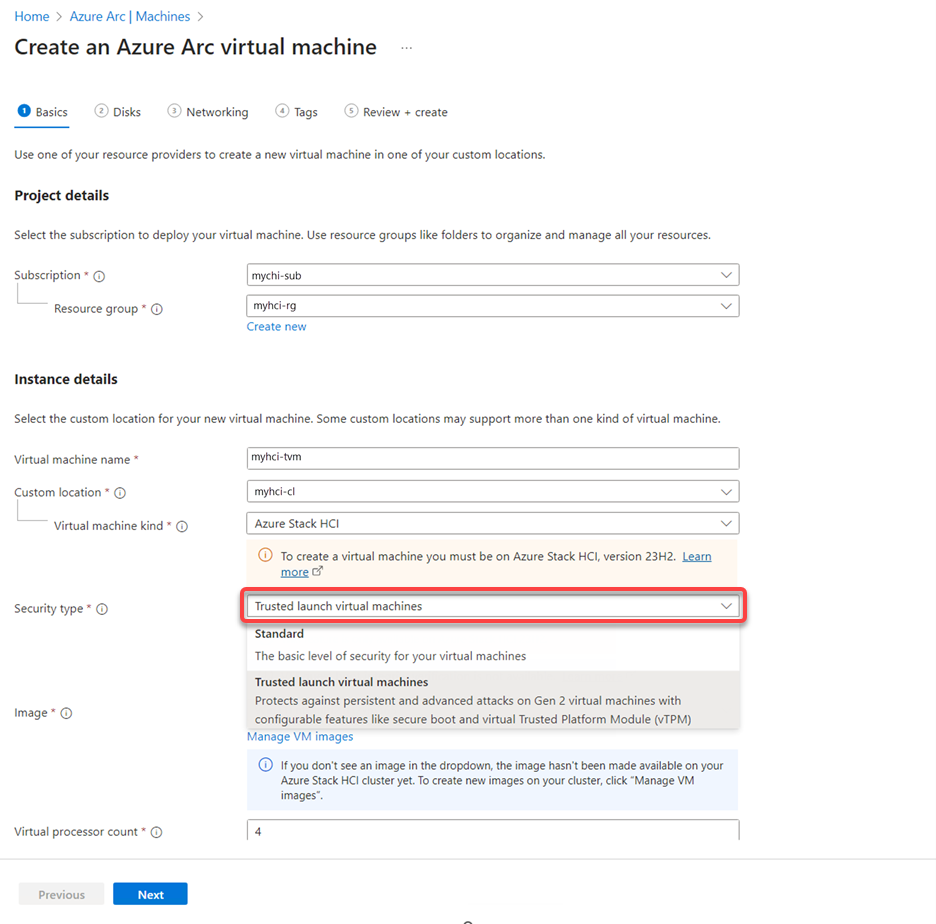

När du skapar den virtuella datorn väljer du Betrodda starta virtuella datorer som säkerhetstyp.

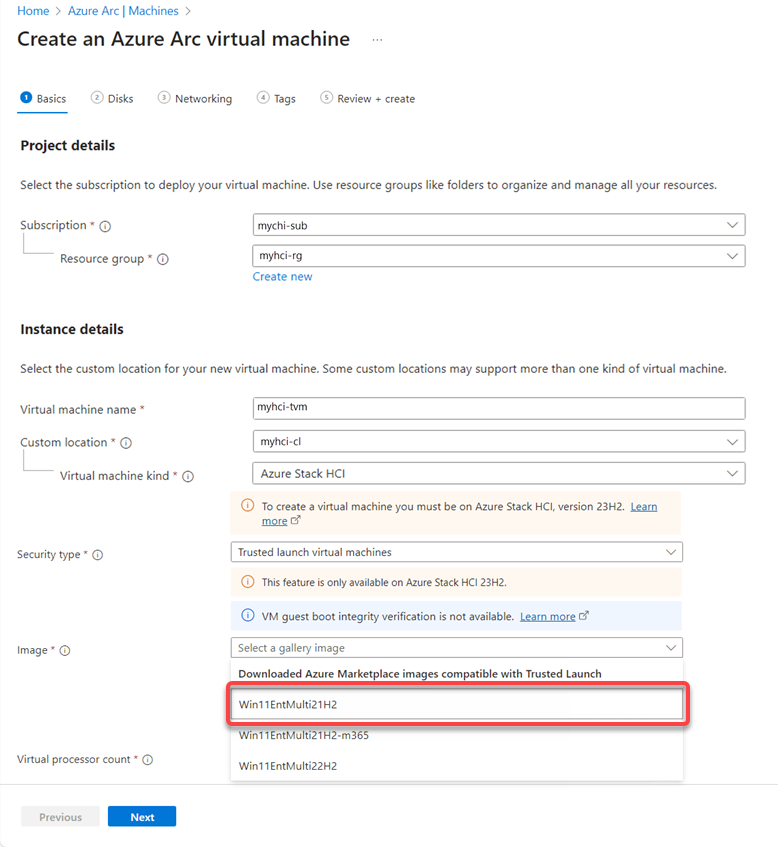

Välj en VM-gästoperativsystemavbildning i listan över avbildningar som stöds:

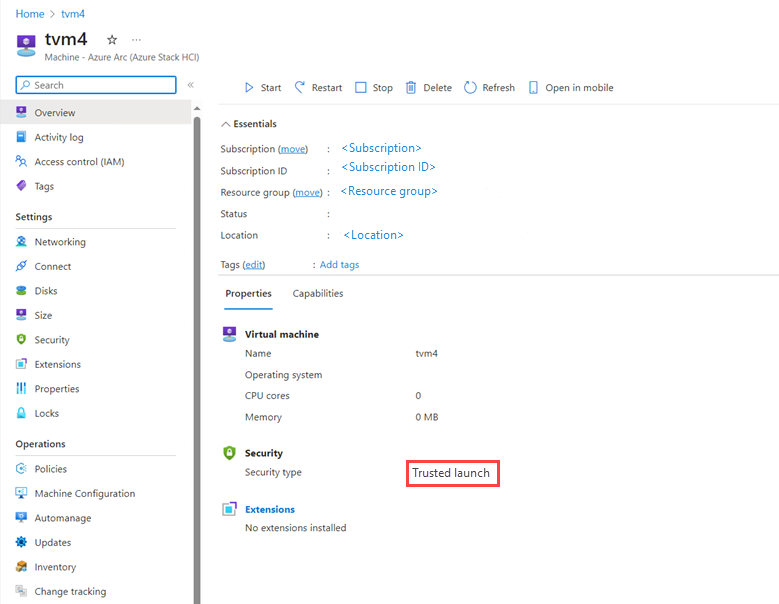

När en virtuell dator har skapats går du till sidan egenskaper för den virtuella datorn och kontrollerar att säkerhetstypen som visas är Betrodd start.

Exempel

Det här exemplet visar en virtuell Arc-dator för betrodd start som kör Windows 11 gäst med BitLocker-kryptering aktiverat. Här följer stegen för att öva på scenariot:

Skapa en virtuell Arc-dator med betrodd start som kör ett Windows 11 gästoperativsystem som stöds.

Aktivera BitLocker-kryptering för OS-volymen på Win 11-gästen.

Logga in på Windows 11 gäst och aktivera BitLocker-kryptering (för OS-volymen): I sökrutan i aktivitetsfältet skriver du Hantera BitLocker och väljer den sedan i resultatlistan. Välj Aktivera BitLocker och följ sedan anvisningarna för att kryptera OS-volymen (C:). BitLocker använder vTPM som nyckelskydd för OS-volymen.

Migrera den virtuella datorn till en annan nod i klustret. Kör följande PowerShell-kommando:

Move-ClusterVirtualMachineRole -Name $vmName -Node <destination node name> -MigrationType ShutdownKontrollera att den virtuella datorns ägarnod är den angivna målnoden:

Get-ClusterGroup $vmNameNär vm-migreringen är klar kontrollerar du om den virtuella datorn är tillgänglig och BitLocker är aktiverad.

Kontrollera om du kan logga in på den Windows 11 gästen på den virtuella datorn och om BitLocker-kryptering för OS-volymen förblir aktiverad. Om du kan göra detta bekräftar detta att vTPM-tillståndet bevarades under vm-migreringen.

Om vTPM-tillståndet inte bevarades under vm-migreringen skulle start av virtuella datorer ha resulterat i BitLocker-återställning under gäststarten. Du skulle alltså ha blivit ombedd att ange BitLocker-återställningslösenordet när du försökte logga in på Windows 11-gästen. Detta berodde på att startmåtten (som lagras i vTPM) för den migrerade virtuella datorn på målnoden skiljer sig från den ursprungliga virtuella datorns.

Tvinga den virtuella datorn att redundansväxling till en annan nod i klustret.

Bekräfta ägarnoden för den virtuella datorn med det här kommandot:

Get-ClusterGroup $vmNameAnvänd Klusterhanteraren för växling vid fel för att stoppa klustertjänsten på ägarnoden enligt följande: Välj ägarnoden som visas i Klusterhanteraren för växling vid fel. I rutan Åtgärder till höger väljer du Fler åtgärder och sedan Stoppa klustertjänsten.

Om klustertjänsten stoppas på ägarnoden migreras den virtuella datorn automatiskt till en annan tillgänglig nod i klustret. Starta om klustertjänsten efteråt.

När redundansväxlingen är klar kontrollerar du om den virtuella datorn är tillgänglig och BitLocker är aktiverad efter redundansväxling.

Kontrollera att den virtuella datorns ägarnod är den angivna målnoden:

Get-ClusterGroup $vmName