Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Viktigt!

Från och med den 1 maj 2025 är Azure AD B2C inte längre tillgängligt att köpa för nya kunder. Läs mer i våra vanliga frågor och svar.

Den här artikeln använder ett exempel på ett iOS Swift-program för att illustrera hur du lägger till Azure Active Directory B2C-autentisering (Azure AD B2C) i dina mobilappar.

Översikt

OpenID Connect (OIDC) är ett autentiseringsprotokoll som bygger på OAuth 2.0. Du kan använda OIDC för att logga in användare på ett säkert sätt i ett program. Det här mobilappexemplet använder Microsoft Authentication Library (MSAL) med OIDC-auktoriseringskoden Proof Key for Code Exchange (PKCE). MSAL är ett Microsoft-bibliotek som förenklar tillägg av stöd för autentisering och auktorisering i mobilappar.

Inloggningsflödet omfattar följande steg:

- Användare öppnar appen och väljer inloggning.

- Appen öppnar den mobila enhetens systemwebbläsare och startar en autentiseringsbegäran till Azure AD B2C.

- Användare registrerar sig eller loggar in, återställer lösenordet eller loggar in med ett socialt konto.

- När användarna har loggat in returnerar Azure AD B2C en auktoriseringskod till appen.

- Appen vidtar följande åtgärder:

- Auktoriseringskoden byts ut mot en ID-token, åtkomsttoken och uppdateringstoken.

- Den läser ID-tokenens påståenden.

- Den lagrar token i en minnesintern cache för senare användning.

Översikt över appregistrering

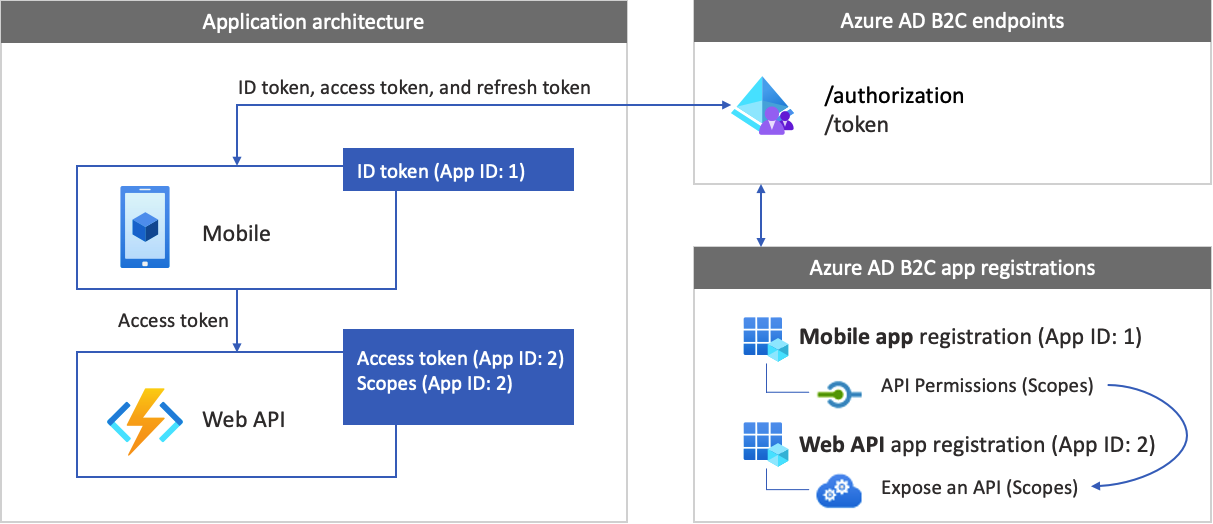

Om du vill att din app ska kunna logga in med Azure AD B2C och anropa ett webb-API registrerar du två program i Katalogen Azure AD B2C:

Med registreringen av mobilprogram kan din app logga in med Azure AD B2C. Under processen för appregistrering anger du omdirigerings-URI:n. Omdirigerings-URI:n är slutpunkten som användarna omdirigeras till av Azure AD B2C när de har autentiserats med Azure AD B2C. Appregistreringsprocessen genererar ett program-ID, även kallat klient-ID, som unikt identifierar din mobilapp (till exempel app-ID: 1).

Med registreringen av webb-API :et kan din app anropa ett skyddat webb-API. Registreringen exponerar webb-API-behörigheter (omfång). Appregistreringsprocessen genererar ett program-ID som unikt identifierar ditt webb-API (till exempel app-ID: 2). Bevilja din mobilapp (app-ID: 1) behörighet till webb-API-omfången (app-ID: 2).

Programregistreringen och arkitekturen visas i följande diagram:

Anrop till ett webb-API

När autentiseringen har slutförts interagerar användarna med appen, som anropar ett skyddat webb-API. Webb-API:et använder ägartokenautentisering . Ägartoken är den åtkomsttoken som appen fick från Azure AD B2C. Appen skickar token i auktoriseringshuvudet för HTTPS-begäran.

Authorization: Bearer <access token>

Om åtkomsttokens omfång inte matchar webb-API:ets omfång hämtar autentiseringsbiblioteket en ny åtkomsttoken med rätt omfång.

Utloggningsflödet

Utloggningsflödet omfattar följande steg:

- Från appen loggar användarna ut.

- Appen rensar sina sessionsobjekt och autentiseringsbiblioteket rensar sin tokencache.

- Appen tar användare till azure AD B2C-utloggningsslutpunkten för att avsluta Azure AD B2C-sessionen.

- Användarna omdirigeras tillbaka till appen.

Förutsättningar

En dator som körs:

- Xcode 13 eller senare.

- CocoaPods beroendeansvarig för Swift- och Objective-C Cocoa-projekt.

Steg 1: Konfigurera användarflödet

När användare försöker logga in på din app startar appen en autentiseringsbegäran till auktoriseringsslutpunkten via ett användarflöde. Användarflödet definierar och styr användarupplevelsen. När användarna har slutfört användarflödet genererar Azure AD B2C en token och omdirigerar sedan användarna tillbaka till ditt program.

Om du inte redan har gjort det skapar du ett användarflöde eller en anpassad princip. Upprepa stegen för att skapa tre separata användarflöden på följande sätt:

- Ett kombinerat användarflöde för inloggning och registrering , till exempel

susi. Det här användarflödet stöder även funktionen För att glömma ditt lösenord . - Ett användarflöde för profilredigering , till exempel

edit_profile. - Ett användarflöde för lösenordsåterställning , till exempel

reset_password.

Azure AD B2C lägger till B2C_1_ framför användarflödesnamnet. Till exempel kommer susi att bli B2C_1_susi.

Steg 2: Registrera mobila program

Skapa mobilappen och webb-API-programregistreringen och ange omfången för webb-API:et.

Steg 2.1: Registrera webb-API-appen

För att skapa appregistreringen för webb-API (App-ID: 2), gör följande:

Logga in på Azure-portalen.

Kontrollera att du använder katalogen som innehåller din Azure AD B2C-klientorganisation. Välj ikonen Kataloger + prenumerationer i portalens verktygsfält.

I portalinställningarna | Sidan Kataloger + prenumerationer, leta upp din Azure AD B2C-katalog i listan Katalognamn och välj sedan Växla.

I Azure Portal söker du efter och väljer Azure AD B2C.

Välj Appregistreringaroch välj sedan Ny registrering.

Som Namn anger du ett namn för programmet (till exempel my-api1). Lämna standardvärdena för omdirigerings-URI och kontotyper som stöds.

Välj Registrera.

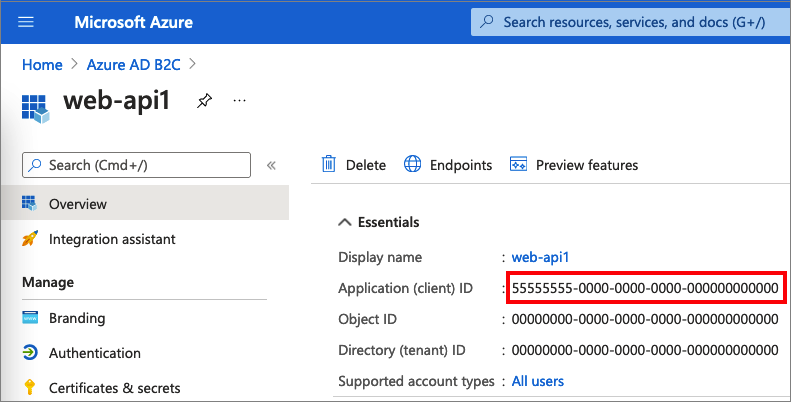

När appregistreringen är klar väljer du Översikt.

Registrera program-ID-värdet (klient) för senare användning när du konfigurerar webbprogrammet.

Steg 2.2: Konfigurera webb-API-appomfattningar

Välj det my-api1-program som du skapade (app-ID: 2) för att öppna sidan Översikt .

Under Hantera, välj Exponera ett API.

Bredvid Program-ID-URI väljer du länken Ange . Ersätt standardvärdet (GUID) med ett unikt namn (till exempel tasks-api) och välj sedan Spara.

När ditt webbprogram begär en åtkomsttoken för webb-API:et bör den lägga till den här URI:n som prefix för varje omfång som du definierar för API:et.

Under Omfång som definierats av det här API:etväljer du Lägg till ett omfång.

Så här skapar du ett omfång som definierar läsåtkomst till API:et:

- Ange tasks.read som Omfångsnamn.

- För Visningsnamn för administratörsmedgivande anger du Läsåtkomst till uppgifts-API:et.

- För Beskrivning av administratörsmedgivande anger du Tillåt läsåtkomst till aktivitets-API:et.

Välj Lägg till definitionsområde.

Välj Lägg till ett omfång och lägg sedan till ett omfång som definierar skrivåtkomst till API:et:

- Ange tasks.write som Omfångsnamn.

- För Visningsnamn för administratörsmedgivande anger du Skrivåtkomst till aktivitets-API.

- För Beskrivning av administratörsmedgivande anger du Tillåt skrivåtkomst till aktivitets-API:et.

Välj Lägg till definitionsområde.

Steg 2.3: Registrera mobilappen

Gör följande för att skapa mobilappregistreringen:

- Logga in på Azure-portalen.

- Välj Appregistreringaroch välj sedan Ny registrering.

- Under Namn anger du ett namn för programmet (till exempel iOs-app1).

- Under rubriken Kontotyper som stödsväljer du Konton i valfri identitetsleverantör eller organisationskatalog (för autentisering av användare med hjälp av användarflöden).

- Under Omdirigerings-URI väljer du Offentlig klient/intern (mobil och stationär dator) och i rutan URL anger du

msauth.com.microsoft.identitysample.MSALiOS://authsedan . - Välj Registrera.

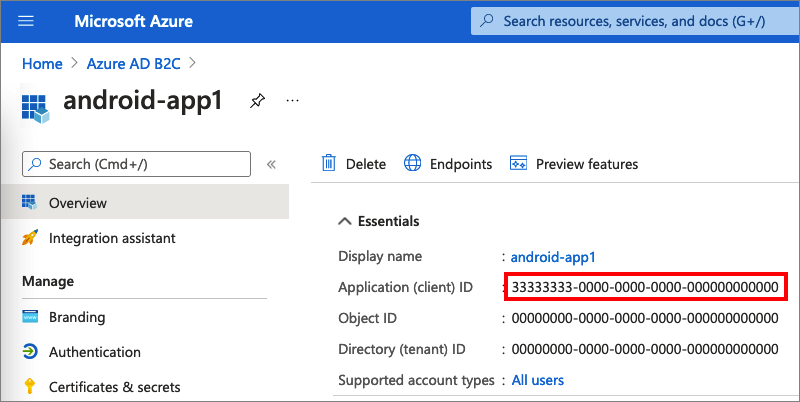

- När appregistreringen är klar väljer du Översikt.

- Registrera program-ID :t (klient) för senare användning när du konfigurerar mobilprogrammet.

Steg 2.4: Bevilja mobilappbehörigheter för webb-API:et

Följ dessa steg för att ge din app (app-ID: 1) behörighet:

Välj Appregistreringar och välj sedan den app som du skapade (app-ID: 1).

Under Hantera väljer du API-behörigheter.

Under Konfigurerade behörigheter väljer du Lägg till en behörighet.

Välj fliken Mina API:er .

Välj det API (app-ID: 2) som webbprogrammet ska beviljas åtkomst till. Ange till exempel my-api1.

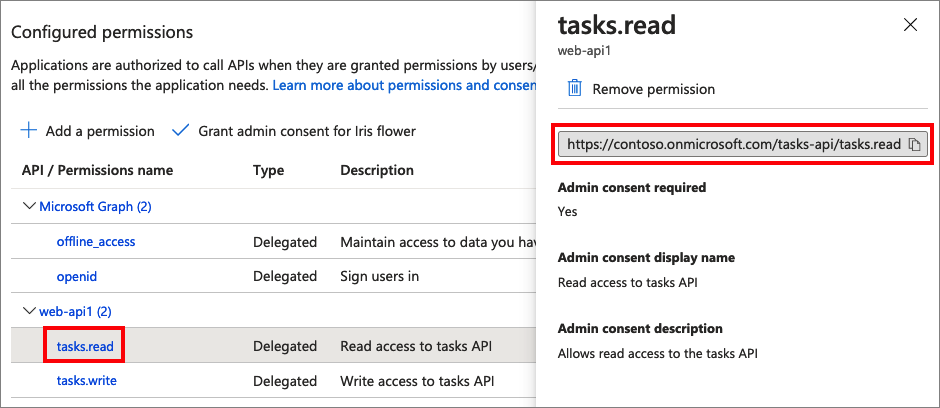

Under Behörighet expanderar du aktiviteter och väljer sedan de omfång som du definierade tidigare (till exempel tasks.read och tasks.write).

Välj Lägg till behörigheter.

Välj Bevilja administratörsmedgivande för <ditt klientnamn>.

Välj Ja.

Välj Uppdatera och kontrollera sedan att Beviljad för ... visas under Status för båda omfången.

I listan Konfigurerade behörigheter väljer du ditt omfång och kopierar sedan det fullständiga omfångsnamnet.

Steg 3: Konfigurera exempelwebb-API:et

Det här exemplet hämtar en åtkomsttoken med relevanta omfång som mobilappen kan använda för ett webb-API. Om du vill anropa ett webb-API från kod gör du följande:

- Använd ett befintligt webb-API eller skapa ett nytt. Mer information finns i Aktivera autentisering i ditt eget webb-API med hjälp av Azure AD B2C.

- Ändra exempelkoden för att anropa ett webb-API.

- När du har konfigurerat webb-API:et kopierar du URI:n för webb-API-slutpunkten. Du kommer att använda webb-API-slutpunkten i nästa steg.

Tips/Råd

Om du inte har något webb-API kan du fortfarande köra det här exemplet. I det här fallet returnerar appen åtkomsttoken men kan inte anropa webb-API:et.

Steg 4: Hämta iOS-mobilappexemplet

Ladda ned .zip-filen eller klona exempelwebbappen från GitHub-lagringsplatsen.

git clone https://github.com/Azure-Samples/active-directory-b2c-ios-swift-native-msalAnvänd CocoaPods för att installera MSAL-biblioteket. I ett terminalfönster går du till projektrotmappen. Den här mappen innehåller podfilfilen . Kör följande kommando:

pod installMSALiOS.xcworkspaceÖppna arbetsytan med Xcode.

Steg 5: Konfigurera exempelmobilappen

Öppna filen ViewController.swift . Klassmedlemmarna ViewController innehåller information om din Azure AD B2C-identitetsprovider. Mobilappen använder den här informationen för att upprätta en förtroenderelation med Azure AD B2C, logga in och ut användare, hämta token och verifiera dem.

Uppdatera följande klassmedlemmar:

| Nyckel | Värde |

|---|---|

| kTenantName | Ditt fullständiga klientnamn för Azure AD B2C-klienten (till exempel contoso.onmicrosoft.com). |

| kAuthorityHostName | Den första delen av ditt Azure AD B2C-klientnamn (till exempel contoso.b2clogin.com). |

| kClientID | Mobilprogram-ID:t från steg 2.3. |

| kRedirectUri | Omdirigerings-URI för mobilapplikation från steg 2.3, msauth.com.microsoft.identitysample.MSALiOS://auth. |

| RegistreraEllerLoggaInPolicy | Registrerings- eller inloggningsanvändarflödet eller den anpassade princip som du skapade i steg 1. |

| kEditProfilePolicy | Användarflödet för redigeringsprofilen eller den anpassade princip som du skapade i steg 1. |

| kGraphURI | (Valfritt) Webb-API-slutpunkten som du skapade i steg 3 (till exempel https://contoso.azurewebsites.net/hello). |

| kScopes (på engelska) | Webb-API:ets omfång som du skapade i steg 2.4. |

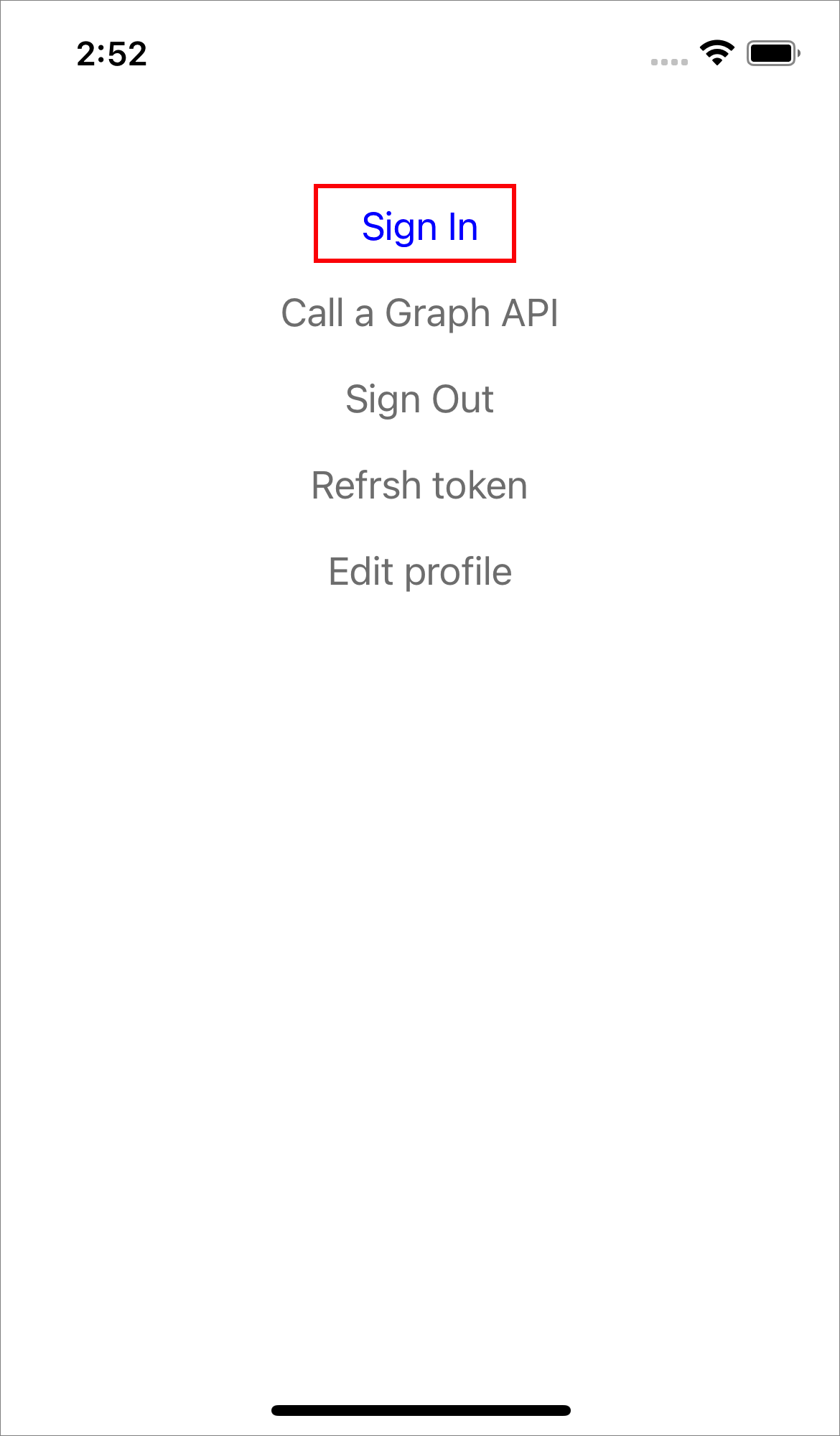

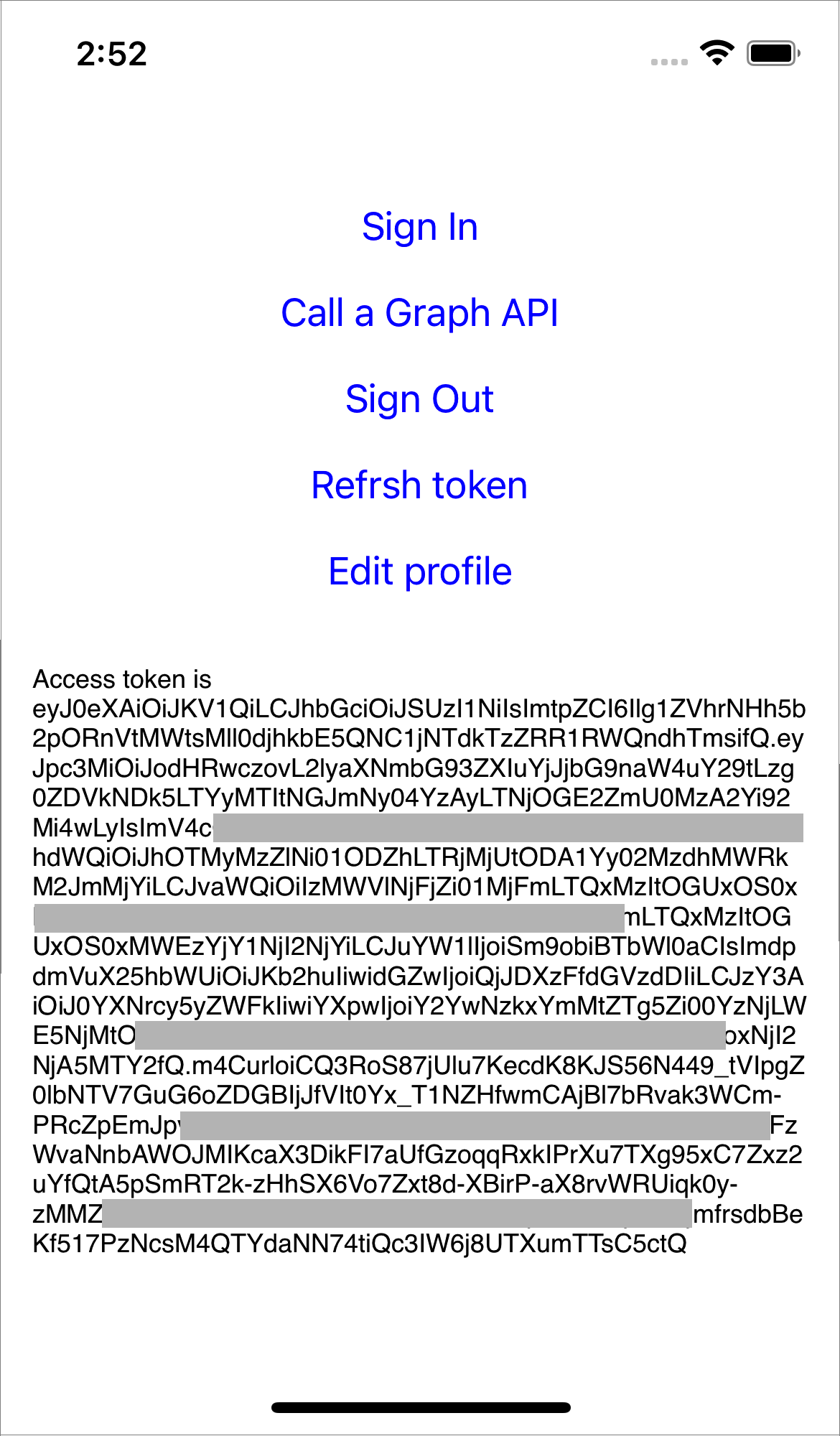

Steg 6: Kör och testa mobilappen

Skapa och kör projektet med en simulator av en ansluten iOS-enhet.

Välj Logga in och registrera dig eller logga sedan in med ditt lokala eller sociala Azure AD B2C-konto.

Efter att autentiseringen har lyckats, kommer du att se ditt visningsnamn i navigeringsfältet.

Nästa steg

Lär dig att: