Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Viktigt!

Från och med den 1 maj 2025 är Azure AD B2C inte längre tillgängligt att köpa för nya kunder. Läs mer i våra vanliga frågor och svar.

Innan du börjar använder du väljaren Välj en principtyp överst på den här sidan för att välja den typ av princip som du konfigurerar. Azure Active Directory B2C erbjuder två metoder för att definiera hur användare interagerar med dina program: via fördefinierade användarflöden eller genom fullständigt konfigurerbara anpassade principer. De steg som krävs i den här artikeln skiljer sig åt för varje metod.

Under en registrerings- och inloggningsresa kan en användare återställa sitt eget lösenord med hjälp av länken Har du glömt lösenordet? Det här självbetjäningsflödet för lösenordsåterställning gäller för lokala konton i Azure Active Directory B2C (Azure AD B2C) som använder en e-postadress eller ett användarnamn med ett lösenord för inloggning.

Tips/Råd

En användare kan ändra sitt lösenord med hjälp av självbetjäningsflödet för lösenordsåterställning om de glömmer sitt lösenord och vill återställa det. Du kan också välja något av följande alternativ för användarflöde för att ändra en användares lösenord:

- Om en användare känner till sitt lösenord och vill ändra det använder du ett flöde för lösenordsändring.

- Om du vill tvinga en användare att återställa sitt lösenord (till exempel när de loggar in för första gången, när deras lösenord har återställts av en administratör eller efter att de har migrerats till Azure AD B2C med slumpmässiga lösenord), använder du ett force-flöde för lösenordsåterställning .

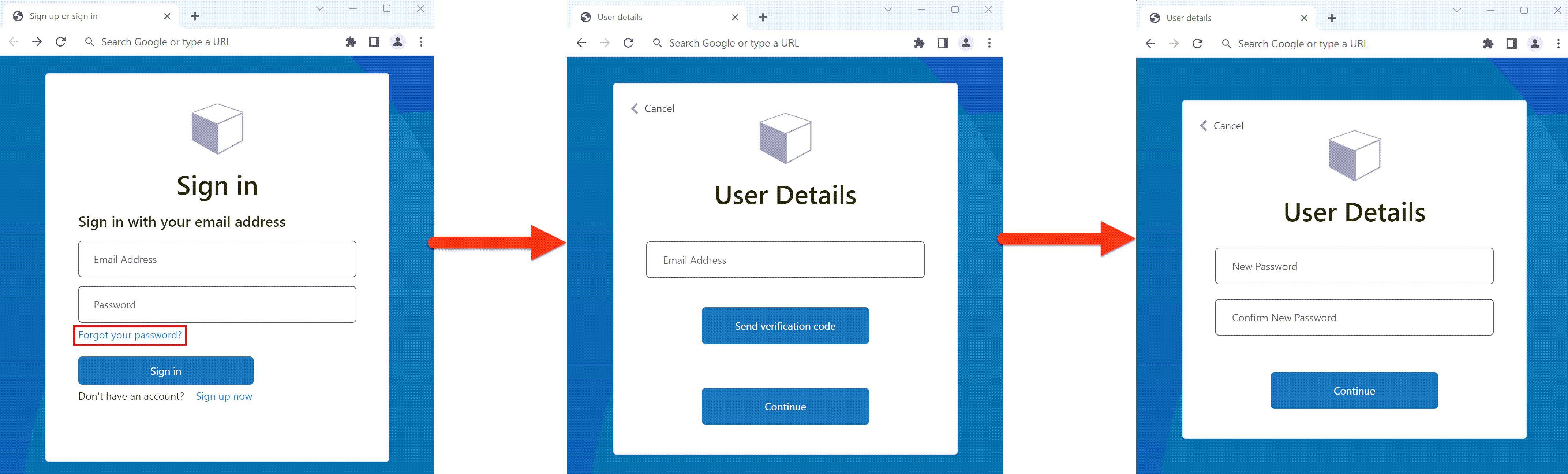

Flödet för lösenordsåterställning omfattar följande steg:

- På registrerings- och inloggningssidan väljer användaren länken Har du glömt lösenordet? Azure AD B2C initierar flödet för lösenordsåterställning.

- I nästa dialogruta som visas anger användaren sin e-postadress och väljer sedan Skicka verifieringskod. Azure AD B2C skickar en verifieringskod till användarens e-postkonto. Användaren kopierar verifieringskoden från e-postmeddelandet, anger koden i dialogrutan Azure AD B2C-lösenordsåterställning och väljer sedan Verifiera kod.

- Användaren kan sedan ange ett nytt lösenord. (När e-postmeddelandet har verifierats kan användaren fortfarande välja knappen Ändra e-post . Se Dölj knappen ändra e-post om du vill ta bort den.)

Standardnamnet för knappen Ändra e-post i selfAsserted.html är changeclaims. Om du vill hitta knappnamnet går du till registreringssidan och kontrollerar sidkällan med hjälp av ett webbläsarverktyg som Inspektera.

Förutsättningar

- Skapa ett användarflöde så att användare kan registrera sig och logga in på ditt program.

- Registrera ett webbprogram.

- Slutför stegen i Kom igång med anpassade principer i Active Directory B2C. Handledningen visar hur du uppdaterar anpassade principfiler för att använda konfigurationen för din Azure AD B2C-klient.

- Registrera ett webbprogram.

- B2C-användare måste ha en autentiseringsmetod angiven för att kunna återställa lösenordet själva. Välj B2C-användare i den vänstra menyn under Hantera och välj Autentiseringsmetoder. Kontrollera att autentiseringskontaktinformation har angetts. B2C-användare som skapats via ett registreringsflöde har den här inställningen som standard. För användare som skapats via Azure-portalen eller av Graph API måste du ange autentiseringskontaktinformation för att SSPR ska fungera.

Lösenordsåterställning med självbetjäning (rekommenderas)

Den nya funktionen för lösenordsåterställning är nu en del av registrerings- eller inloggningsprincipen. När användaren väljer länken Har du glömt lösenordet? skickas de omedelbart till funktionen Glömt lösenord. Programmet behöver inte längre hantera AADB2C90118 felkod och du behöver ingen separat princip för lösenordsåterställning.

Självbetjäningsfunktionen för lösenordsåterställning kan konfigureras för användarflödena Logga in (rekommenderas) eller Registrera dig och logga in (rekommenderas). Om du inte har någon av dessa användarflöden skapar du ett användarflöde för registrering eller inloggning .

Så här konfigurerar du lösenordsåterställning via självbetjäning för registrerings- eller inloggningsanvändarflödet:

- Logga in på Azure-portalen.

- Om du har åtkomst till flera klientorganisationer väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klientorganisation från menyn Kataloger + prenumerationer.

- I Azure Portal söker du efter och väljer Azure AD B2C.

- Välj Användarflöden.

- Välj ett användarflöde för registrering eller inloggning (av typen Rekommenderas) som du vill anpassa.

- På menyn under Inställningar väljer du Egenskaper.

- Under Lösenordskonfiguration väljer du Självbetjäning av lösenordsåterställning.

- Välj Spara.

- I den vänstra menyn under Anpassa väljer du Sidlayouter.

- I Sidlayoutversion väljer du 2.1.3 eller senare.

- Välj Spara.

I följande avsnitt beskrivs hur du lägger till en lösenordsupplevelse med självbetjäning i en anpassad princip. Exemplet baseras på de principfiler som ingår i startpaketet för anpassad princip.

Tips/Råd

Du hittar ett fullständigt exempel på registrerings- och inloggningsprincipen med lösenordsåterställning på GitHub.

Indikera att en användare har valt länken "Glömt lösenordet?"

Om du vill ange för principen att en användare har valt länken Har du glömt lösenordet? definierar du ett booleskt anspråk. Använd påståendet för att styra användarens resa till teknisk profil Glömt lösenord. Anspråket kan också utfärdas för token, så att programmet identifierar att användaren loggade in genom användarflödet för Glömt lösenord.

Deklarera dina anspråk i anspråksschemat. Öppna tilläggsfilen för din riktlinje, till exempel i SocialAndLocalAccounts/TrustFrameworkExtensions.xml.

Sök efter elementet BuildingBlocks . Om elementet inte finns lägger du till det.

Leta upp elementet ClaimsSchema . Om elementet inte finns lägger du till det.

Lägg till följande anspråk i elementet ClaimsSchema .

<!-- <BuildingBlocks> <ClaimsSchema> --> <ClaimType Id="isForgotPassword"> <DisplayName>isForgotPassword</DisplayName> <DataType>boolean</DataType> <AdminHelpText>Whether the user has selected Forgot your Password</AdminHelpText> </ClaimType> <!-- </ClaimsSchema> </BuildingBlocks> -->

Uppgradera versionen av sidlayouten

Sidlayoutversion 2.1.2 krävs för att aktivera självbetjäningsflödet för lösenordsåterställning under registrerings- eller inloggningsprocessen. Så här uppgraderar du sidlayoutversionen:

Öppna basfilen för din policy, till exempel SocialAndLocalAccounts/TrustFrameworkBase.xml.

Sök efter elementet BuildingBlocks . Om elementet inte finns lägger du till det.

Leta upp elementet ContentDefinitions . Om elementet inte finns lägger du till det.

Ändra DataURI-elementet i ContentDefinition-elementet så att det har ID

api.signuporsignin:<!-- <BuildingBlocks> <ContentDefinitions> --> <ContentDefinition Id="api.signuporsignin"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:2.1.2</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Lägg till de tekniska profilerna

En teknisk profil för transformering av anspråk har åtkomst till anspråket isForgotPassword. Den tekniska profilen refereras senare. När det anropas anger det värdet för anspråket isForgotPassword till true.

- Öppna tilläggsfilen för din riktlinje, till exempel i SocialAndLocalAccounts/TrustFrameworkExtensions.xml.

- Leta upp elementet ClaimsProviders (om elementet inte finns skapar du det) och lägg sedan till följande anspråksprovider:

<!--

<ClaimsProviders> -->

<ClaimsProvider>

<DisplayName>Local Account</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="ForgotPassword">

<DisplayName>Forgot your password?</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ClaimsTransformationProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="isForgotPassword" DefaultValue="true" AlwaysUseDefaultValue="true"/>

</OutputClaims>

<UseTechnicalProfileForSessionManagement ReferenceId="SM-Noop" />

</TechnicalProfile>

<TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email">

<Metadata>

<Item Key="setting.forgotPasswordLinkOverride">ForgotPasswordExchange</Item>

</Metadata>

</TechnicalProfile>

<TechnicalProfile Id="LocalAccountWritePasswordUsingObjectId">

<UseTechnicalProfileForSessionManagement ReferenceId="SM-AAD" />

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

<!--

</ClaimsProviders> -->

Den tekniska profilen SelfAsserted-LocalAccountSignin-Email med inställningen setting.forgotPasswordLinkOverride definierar anspråksutbytesprocessen för lösenordsåterställning som genomförs under din användarresa.

Den tekniska profilen LocalAccountWritePasswordUsingObjectIdUseTechnicalProfileForSessionManagementSM-AAD sessionshanteraren krävs för att användaren ska kunna utföra efterföljande inloggningar framgångsrikt under SSO-villkor.

Lägg till underprocessen för lösenordsåterställning

Användaren kan nu logga in, registrera sig och utföra lösenordsåterställning under din användarresa. Om du vill organisera användarresan bättre kan du använda en underresa för att hantera flödet för lösenordsåterställning.

Underresan anropas från användarresan och utför de specifika steg som ger användaren en upplevelse för lösenordsåterställning. Använd Call-typen av underresa så att kontrollen återgår till orkestreringssteget som initierade den när underresan är avslutad.

- Öppna tilläggsfilen för din policy, till exempel SocialAndLocalAccounts/TrustFrameworkExtensions.xml.

- Hitta elementet SubJourneys . Om elementet inte finns lägger du till det efter elementet User Journeys . Lägg sedan till följande underresa:

<!--

<SubJourneys>-->

<SubJourney Id="PasswordReset" Type="Call">

<OrchestrationSteps>

<!-- Validate user's email address. -->

<OrchestrationStep Order="1" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="PasswordResetUsingEmailAddressExchange" TechnicalProfileReferenceId="LocalAccountDiscoveryUsingEmailAddress" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Collect and persist a new password. -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="NewCredentials" TechnicalProfileReferenceId="LocalAccountWritePasswordUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

</OrchestrationSteps>

</SubJourney>

<!--

</SubJourneys>-->

Förbereda din användarresa

För att ansluta länken Har du glömt lösenordet? till underresan Glömt lösenord måste du referera till underresan-ID:t Glömt lösenord i elementet ClaimsProviderSelection i steget CombinedSignInAndSignUp.

Om du inte har en egen anpassad användarresa som har ett CombinedSignInAndSignUp-steg utför du följande steg för att duplicera en befintlig registrerings- eller inloggningsanvändarresa. Annars fortsätter du till nästa avsnitt.

- Öppna filenTrustFrameworkBase.xml i startpaketet, till exempel SocialAndLocalAccounts/TrustFrameworkBase.xml.

- Hitta och kopiera hela innehållet i elementet UserJourney som innehåller

Id="SignUpOrSignIn". - Öppna TrustFrameworkExtensions.xml fil, till exempel SocialAndLocalAccounts/TrustFrameworkExtensions.xmloch leta upp elementet UserJourneys . Om elementet inte finns skapar du det.

- Skapa ett underordnat element i UserJourneys-elementet genom att klistra in hela innehållet i userJourney-elementet som du kopierade i steg 2.

- Byt namn på ID:t för användarresan. Till exempel

Id="CustomSignUpSignIn".

Anslut länken Glömt lösenord till delprocessen Glömt lösenord

I din användarresa kan du representera delresan Glömt lösenord som en ClaimsProviderSelection. Genom att lägga till det här elementet ansluter du länken Har du glömt lösenordet? till underresan Glömt lösenord.

Öppna filenTrustFrameworkExtensions.xml , till exempel SocialAndLocalAccounts/TrustFrameworkExtensions.xml.

I användarresan letar du reda på orkestreringsstegelementet som innehåller

Type="CombinedSignInAndSignUp"ellerType="ClaimsProviderSelection". Det är vanligtvis det första orkestreringssteget. Elementet ClaimsProviderSelections innehåller en lista över identitetsprovidrar som en användare kan använda för att logga in. Lägg till följande rad:<ClaimsProviderSelection TargetClaimsExchangeId="ForgotPasswordExchange" />I nästa orkestreringssteg lägger du till ett ClaimsExchange-element genom att lägga till följande rad:

<ClaimsExchange Id="ForgotPasswordExchange" TechnicalProfileReferenceId="ForgotPassword" />Lägg till följande orkestreringssteg mellan det aktuella steget och nästa steg. Det nya orkestreringssteget som du lägger till kontrollerar om isForgotPassword-anspråket finns. Om anspråket finns, påbörjar det processen för lösenordsåterställning.

<OrchestrationStep Order="3" Type="InvokeSubJourney"> <Preconditions> <Precondition Type="ClaimsExist" ExecuteActionsIf="false"> <Value>isForgotPassword</Value> <Action>SkipThisOrchestrationStep</Action> </Precondition> </Preconditions> <JourneyList> <Candidate SubJourneyReferenceId="PasswordReset" /> </JourneyList> </OrchestrationStep>När du har lagt till det nya orkestreringssteget numrerar du om stegen sekventiellt utan att hoppa över några heltal från 1 till N.

Ange att användarresan ska köras

Nu när du har ändrat eller skapat användarens upplevelse, specificera i avsnittet Förlitande part vilken upplevelse som Azure AD B2C ska genomföra för den här anpassade policyn.

Öppna filen med elementet Förlitande part , till exempel SocialAndLocalAccounts/SignUpOrSignin.xml.

Leta reda på elementet DefaultUserJourney i elementet RelyingParty.

Uppdatera DefaultUserJourney ReferenceId så att det matchar ID:t för användarresan där du lade till ClaimsProviderSelections.

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Visa glömt lösenord-processen i din app

Ditt program kan behöva identifiera om användaren loggade in med hjälp av användarflödet Glömt lösenord. isForgotPassword-anspråket innehåller ett booleskt värde som anger att de gjorde det. Anspråket kan utfärdas i den token som skickas till ditt program. Om det behövs lägger du till isForgotPassword till utdataanspråken i delen Förlitande part. Ditt program kan kontrollera isForgotPassword-anspråket för att avgöra om användaren återställer sitt lösenord.

<RelyingParty>

<OutputClaims>

...

<OutputClaim ClaimTypeReferenceId="isForgotPassword" DefaultValue="false" />

</OutputClaims>

</RelyingParty>

Ladda upp den anpassade policyn

- Logga in på Azure-portalen.

- Om du har åtkomst till flera klienter väljer du ikonen Inställningar på den översta menyn för att växla till Azure AD B2C-klientorganisationen från menyn Kataloger + prenumerationer .

- I Azure Portal söker du efter och väljer Azure AD B2C.

- På menyn under Principer väljer du Identity Experience Framework.

- Välj Överför anpassad policy. I följande ordning laddar du upp de principfiler som du har ändrat:

- Basfilen för din policy, till exempel TrustFrameworkBase.xml.

- Tilläggsprincipen, till exempel TrustFrameworkExtensions.xml.

- Den förlitande partens policy, till exempel SignUpSignIn.xml.

Dölj knappen ändra e-post (valfritt)

När e-postmeddelandet har verifierats kan användaren fortfarande välja Ändra e-post, ange en annan e-postadress och sedan upprepa e-postverifieringen. Om du föredrar att dölja knappen Ändra e-post kan du ändra CSS så att de associerade HTML-elementen döljs i dialogrutan. Du kan till exempel lägga till följande CSS-post i selfAsserted.html och anpassa användargränssnittet med hjälp av HTML-mallar:

<style type="text/css">

.changeClaims

{

visibility: hidden;

}

</style>

Testa flödet för lösenordsåterställning

- Välj ett användarflöde för registrering eller inloggning (rekommenderad typ) som du vill testa.

- Välja Kör användarflödet.

- För Program väljer du webbprogrammet med namnet webapp1 som du registrerade tidigare.

Reply URL ska visa

https://jwt.ms. - Välja Kör användarflödet.

- På registrerings- eller inloggningssidan väljer du Har du glömt lösenordet?.

- Kontrollera e-postadressen för det konto som du skapade tidigare och välj sedan Fortsätt.

- I dialogrutan som visas ändrar du lösenordet för användaren och väljer sedan Fortsätt. Token returneras till

https://jwt.msoch webbläsaren visar den. - Kontrollera returtokenens isForgotPassword-anspråkets värde. Om den finns och är inställd på

truehar användaren återställt lösenordet.

Princip för lösenordsåterställning (äldre)

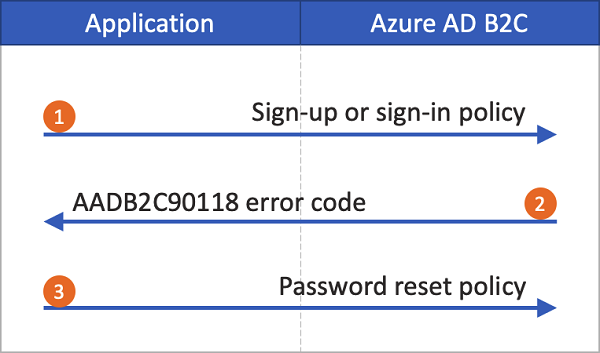

Om självbetjäningsfunktionen för lösenordsåterställning inte är aktiverad utlöser det inte automatiskt ett användarflöde för lösenordsåterställning när du väljer den här länken. I stället returneras felkoden AADB2C90118 till ditt program. Ditt program måste hantera den här felkoden genom att initiera om autentiseringsbiblioteket för att autentisera ett användarflöde för azure AD B2C-lösenordsåterställning.

Följande diagram visar processen:

- I programmet väljer användaren Logga in. Appen initierar en auktoriseringsbegäran och omdirigerar till Azure AD B2C så att användaren kan slutföra inloggningen. Auktoriseringsbegäran anger ett namn på registrerings- eller inloggningsprincipen, till exempel B2C_1_signup_signin.

- Användaren väljer länken Har du glömt lösenordet? Azure AD B2C returnerar

AADB2C90118felkoden till programmet. - Programmet hanterar felkoden och initierar en ny auktoriseringsbegäran. Auktoriseringsbegäran anger principnamnet för lösenordsåterställning, till exempel B2C_1_pwd_reset.

Du kan se en grundläggande demonstration av hur användarflöden länkar i vårt ASP.NET exempel.

Skapa ett användarflöde för lösenordsåterställning

Om du vill låta programanvändarna återställa sina lösenord skapar du ett användarflöde för lösenordsåterställning:

- I Azure-portalen går du till översikten för Azure AD B2C tenant.

- I den vänstra menyn under Principer väljer du Användarflöden och sedan Nytt användarflöde.

- I Skapa ett användarflöde väljer du användarflödet Lösenordsåterställning .

- Under Välj en version väljer du Rekommenderas och sedan Skapa.

- Som Namn anger du ett namn för användarflödet. Till exempel passwordreset1.

- För identitetsprovidrar aktiverar du Återställ lösenord med användarnamn eller Återställ lösenord med hjälp av e-postadress.

- Om du vill kräva att användarna verifierar sina identiteter med hjälp av en andra autentiseringsmetod under Multifactor-autentisering väljer du metodtyp och när multifaktorautentisering ska tillämpas. Läs mer.

- Om du har konfigurerat principer för villkorlig åtkomst för din Azure AD B2C-klientorganisation och vill använda dem i det här användarflödet under Villkorsstyrd åtkomst markerar du kryssrutan Framtvinga principer för villkorlig åtkomst under Villkorsstyrd åtkomst. Du behöver inte ange något principnamn. Läs mer.

- Under Ansökanskrav, välj Visa mer. Välj de påståenden du vill få åter i auktoriseringstokenen som skickas tillbaka till din applikation. Välj till exempel Användarens objekt-ID.

- Välj OK.

- Välj Skapa för att lägga till användarflödet. Ett prefix av B2C_1 läggs automatiskt till i namnet.

Testa användarflödet

Så här testar du användarflödet:

- Välj det användarflöde som du skapade. På översiktssidan för användarflöde väljer du Kör användarflöde.

- För Program väljer du det webbprogram som du vill testa, till exempel det som heter webapp1 om du registrerade det tidigare.

Svars-URL:en ska vara

https://jwt.ms. - Välj Kör användarflöde, verifiera e-postadressen för det konto som du vill återställa lösenordet för och välj sedan Fortsätt.

- Ändra lösenordet och välj sedan Fortsätt. Token returneras till

https://jwt.msoch webbläsaren visar den.

Skapa en princip för lösenordsåterställning

Anpassade principer är en uppsättning XML-filer som du laddar upp till din Azure AD B2C-klient för att definiera användarresor. Vi tillhandahåller startpaket som har flera fördefinierade principer, inklusive registrerings- och inloggningsprinciper, lösenordsåterställning och profilredigeringsprinciper. Mer information finns i Komma igång med anpassade principer i Azure AD B2C.

Felsöka Azure AD B2C-användarflöden och anpassade principer

Ditt program måste hantera vissa fel som kommer från Azure B2C-tjänsten. Lär dig hur du felsöker Azure AD B2C:s användarflöden och anpassade principer.

Relaterat innehåll

Konfigurera en tvingad lösenordsåterställning.

Registrering och inloggning med inbäddad lösenordsåterställning.