Självstudie: Konfigurera Microsoft Dynamics 365 Fraud Protection med Azure Active Directory B2C

Organisationer kan använda Microsoft Dynamics 365 Fraud Protection (DFP) för att bedöma risker vid försök att skapa bedrägliga konton och inloggningar. Kunder använder Microsoft DFP-utvärdering för att blockera eller utmana misstänkta försök att skapa nya, falska konton eller kompromettera konton.

I den här självstudien lär du dig att integrera Microsoft DFP med Azure Active Directory B2C (Azure AD B2C). Det finns vägledning om hur du införlivar Microsoft DFP-enhetens fingeravtryck och kontoskapande och inloggningsutvärderings-API-slutpunkter i en anpassad Azure AD B2C-princip.

Läs mer: Översikt över Microsoft Dynamics 365 Fraud Protection

Förutsättningar

För att komma igång behöver du:

- En Azure-prenumeration

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Azure AD B2C-klientorganisation som är länkad till din Azure-prenumeration

- En Microsoft DFP-prenumeration

- Se prissättning för Dynamics 365

- Du kan konfigurera en utvärderingsversion av klienten

Scenariobeskrivning

Microsoft DFP-integreringen innehåller följande komponenter:

- Azure AD B2C-klientorganisation: Autentiserar användaren och fungerar som klient för Microsoft DFP. Är värd för ett fingeravtrycksskript som samlar in identifierings- och diagnostikdata för användare som kör en målprincip. Den blockerar eller utmanar inloggnings- eller registreringsförsök baserat på resultatet av regelutvärderingen som returneras av Microsoft DFP.

- Anpassade användargränssnittsmallar: Anpassar HTML-innehållet på de sidor som återges av Azure AD B2C. Dessa sidor innehåller det JavaScript-kodfragment som krävs för Microsoft DFP-fingeravtryck.

- Microsoft DFP-fingeravtryckstjänst: Dynamiskt inbäddat skript som loggar enhetstelemetri och självkontrollerad användarinformation för att skapa ett unikt identifierbart fingeravtryck för användaren.

- Microsoft DFP API-slutpunkter: Ger beslutsresultatet och accepterar en slutlig status som återspeglar den åtgärd som utförs av klientprogrammet. Azure AD B2C kommunicerar med Microsoft DFP-slutpunkter med hjälp av REST API-anslutningsappar. API-autentisering sker med ett client_credentials bevilja till den Microsoft Entra klientorganisation där Microsoft DFP är licensierat och installerat för att hämta en ägartoken.

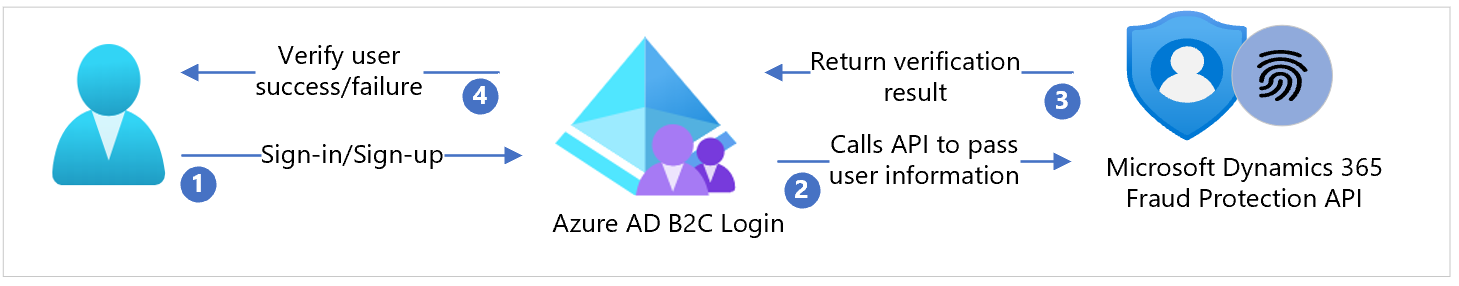

Följande arkitekturdiagram visar implementeringen.

- Användaren kommer till en inloggningssida, väljer alternativet att skapa ett nytt konto och anger information. Azure AD B2C samlar in användarattribut.

- Azure AD B2C anropar Microsoft DFP API och skickar användarattributen.

- När Microsoft DFP API använder informationen och bearbetar den returneras resultatet till Azure AD B2C.

- Azure AD B2C tar emot information från Microsoft DFP API. Om ett fel inträffar visas ett felmeddelande. Med framgång autentiseras och skrivs användaren till katalogen.

Konfigurera lösningen

- Skapa ett Facebook-program som konfigurerats för att tillåta att federation Azure AD B2C.

- Lägg till Facebook-hemligheten som du skapade som en principnyckel för Identity Experience Framework.

Konfigurera ditt program under Microsoft DFP

Konfigurera din Microsoft Entra klientorganisation för att använda Microsoft DFP.

Konfigurera din anpassade domän

I en produktionsmiljö använder du en anpassad domän för Azure AD B2C och för Microsoft DFP-fingeravtryckstjänsten. Domänen för båda tjänsterna finns i samma DNS-rotzon för att förhindra att webbläsarens sekretessinställningar blockerar cookies mellan domäner. Den här konfigurationen är inte nödvändig i en icke-produktionsmiljö.

I följande tabell finns exempel på miljö, tjänst och domän.

| Miljö | Tjänst | Domain |

|---|---|---|

| Utveckling | Azure AD B2C | contoso-dev.b2clogin.com |

| Utveckling | Microsoft DFP-fingeravtryck | fpt.dfp.microsoft-int.com |

| UAT | Azure AD B2C | contoso-uat.b2clogin.com |

| UAT | Microsoft DFP-fingeravtryck | fpt.dfp.microsoft.com |

| Produktion | Azure AD B2C | login.contoso.com |

| Produktion | Microsoft DFP-fingeravtryck | fpt.login.contoso.com |

Distribuera användargränssnittsmallarna

- Distribuera de tillhandahållna Azure AD B2C UI-mallarna till en offentlig internetvärdtjänst som Azure Blob Storage.

- Ersätt värdet

https://<YOUR-UI-BASE-URL>/med rot-URL:en för distributionsplatsen.

Anteckning

Senare behöver du bas-URL:en för att konfigurera Azure AD B2C-principer.

ui-templates/js/dfp.jsI filen ersätter<YOUR-DFP-INSTANCE-ID>du med ditt Microsoft DFP-instans-ID.- Kontrollera att CORS är aktiverat för ditt Azure AD B2C-domännamn

https://{your_tenant_name}.b2clogin.comelleryour custom domain.

Läs mer: Dokumentation om anpassning av användargränssnittet

Azure AD B2C-konfiguration

Lägg till principnycklar för ditt Microsoft DFP-klientapp-ID och hemlighet

- I den Microsoft Entra klientorganisationen där Microsoft DFP har konfigurerats skapar du ett Microsoft Entra program och beviljar administratörsmedgivande.

- Skapa ett hemligt värde för den här programregistreringen. Observera programmets klient-ID och värdet för klienthemlighet.

- Spara klient-ID och klienthemlighetsvärden som principnycklar i din Azure AD B2C-klientorganisation.

Anteckning

Senare behöver du principnycklarna för att konfigurera Azure AD B2C-principer.

Ersätt konfigurationsvärdena

I de angivna anpassade principerna letar du upp följande platshållare och ersätter dem med motsvarande värden från din instans.

| Platshållare | Ersätt med | Kommentarer |

|---|---|---|

| {Inställningar:Produktion} | Om principerna ska distribueras i produktionsläge | true eller false |

| {Inställningar:Klient} | Kortnamn för klientorganisationen | your-tenant - från your-tenant.onmicrosoft.com |

| {Inställningar:DeploymentMode} | Distributionsläge för Application Insights som ska användas | Production eller Development |

| {Inställningar:DeveloperMode} | Om principerna ska distribueras i Application Insights-utvecklarläge | true eller false |

| {Inställningar:AppInsightsInstrumentationKey} | Instrumenteringsnyckel för din Application Insights-instans* | 01234567-89ab-cdef-0123-456789abcdef |

| {Inställningar:IdentityExperienceFrameworkAppId} App-ID för IdentityExperienceFramework-appen som konfigurerats i din Azure AD B2C-klientorganisation | 01234567-89ab-cdef-0123-456789abcdef |

|

| {Inställningar:ProxyIdentityExperienceFrameworkAppId} | App-ID för ProxyIdentityExperienceFramework-appen som konfigurerats i din Azure AD B2C-klientorganisation | 01234567-89ab-cdef-0123-456789abcdef |

| {Inställningar:FacebookClientId} | App-ID för Facebook-appen som du har konfigurerat för federation med B2C | 000000000000000 |

| {Inställningar:FacebookClientSecretKeyContainer} | Namn på principnyckeln, där du sparade Facebooks apphemlighet | B2C_1A_FacebookAppSecret |

| {Inställningar:ContentDefinitionBaseUri} | Slutpunkt där du distribuerade användargränssnittsfilerna | https://<my-storage-account>.blob.core.windows.net/<my-storage-container> |

| {Inställningar:DfpApiBaseUrl} | Bassökvägen för din DFP API-instans som finns i DFP-portalen | https://tenantname-01234567-89ab-cdef-0123-456789abcdef.api.dfp.dynamics.com/v1.0/ |

| {Inställningar:DfpApiAuthScope} | Det client_credentials omfånget för DFP API-tjänsten | https://api.dfp.dynamics-int.com/.default or https://api.dfp.dynamics.com/.default |

| {Inställningar:DfpTenantId} | ID:t för den Microsoft Entra klientorganisationen (inte B2C) där DFP är licensierat och installerat | 01234567-89ab-cdef-0123-456789abcdef eller consoto.onmicrosoft.com |

| {Inställningar:DfpAppClientIdKeyContainer} | Namnet på principnyckeln som du sparar DFP-klient-ID:t i | B2C_1A_DFPClientId |

| {Inställningar:DfpAppClientSecretKeyContainer} | Namnet på den principnyckel som du sparar DFP-klienthemligheten i | B2C_1A_DFPClientSecret |

| {Inställningar:DfpEnvironment} | ID för DFP-miljön. | Miljö-ID är en global unik identifierare för DFP-miljön som du skickar data till. Din anpassade princip ska anropa API-slutpunkten, inklusive frågesträngsparametern x-ms-dfpenvid=your-env-id> |

*Du kan konfigurera programinsikter i en Microsoft Entra klientorganisation eller prenumeration. Det här värdet är valfritt men rekommenderas för felsökning.

Anteckning

Lägg till medgivandemeddelande på attributsamlingssidan. Inkludera meddelande om att användartelemetri och identitetsinformation registreras för kontoskydd.

Konfigurera Azure AD B2C-principen

- Gå till Azure AD B2C-princip i mappen Principer.

- Följ anvisningarna i startpaketet för anpassad princip för att ladda ned LocalAccounts-startpaketet.

- Konfigurera principen för Azure AD B2C-klientorganisationen.

Anteckning

Uppdatera de angivna principerna så att de relaterar till din klientorganisation.

Testa användarflödet

- Öppna Azure AD B2C-klientorganisation och under Principer väljer du Identity Experience Framework.

- Välj din tidigare skapade SignUpSignIn.

- Välj Kör användarflöde.

- Program: Den registrerade appen (exempel är JWT).

- Svars-URL: omdirigerings-URL.

- Välj Kör användarflöde.

- Slutför registreringsflödet och skapa ett konto.

Tips

Microsoft DFP anropas under flödet. Om flödet är ofullständigt bekräftar du att användaren inte har sparats i katalogen.

Anteckning

Om du använder Microsoft DFP-regelmotorn uppdaterar du reglerna i Microsoft DFP-portalen.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för