Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Viktigt!

Från och med den 1 maj 2025 är Azure AD B2C inte längre tillgängligt att köpa för nya kunder. Läs mer i våra vanliga frågor och svar.

Innan du börjar använder du väljaren Välj en principtyp överst på den här sidan för att välja den typ av princip som du konfigurerar. Azure Active Directory B2C erbjuder två metoder för att definiera hur användare interagerar med dina program: via fördefinierade användarflöden eller genom fullständigt konfigurerbara anpassade principer. De steg som krävs i den här artikeln skiljer sig åt för varje metod.

I dina applikationer kan du ha användarflöden som gör det möjligt för användare att registrera sig, logga in eller hantera sin profil. Du kan skapa flera användarflöden av olika typer i din Azure Active Directory B2C (Azure AD B2C) klient och använda dem i dina applikationer efter behov. Användarflöden kan återanvändas över olika applikationer.

En användarflöde låter dig bestämma hur användare interagerar med din applikation när de gör saker som att logga in, registrera sig, redigera en profil eller återställa ett lösenord. I den här artikeln lär du dig att:

Anpassade policyer är konfigurationsfiler som definierar beteendet för er Azure Active Directory B2C (Azure AD B2C)-klient. I den här artikeln lär du dig att:

- Skapa ett flöde för registrering och inloggning av användare

- Aktivera lösenordsåterställning via självbetjäning

- Skapa ett användarflöde för profilredigering

Viktigt!

Vi har ändrat sättet vi hänvisar till användarflödesversioner. Tidigare erbjöd vi V1-versioner (produktionsklara) och V1.1 och V2-versioner (förhandsvisning). Nu har vi sammanfogat användarflödena till två versioner: Rekommenderade användarflöden med de senaste funktionerna, och Standard (Legacy) användarflöden. Alla äldre förhandsgranskningsflöden för användare (version 1.1 och version 2) är utdaterade. För mer information, se User flow versions in Azure AD B2C. Endast dessa ändringar gäller för det offentliga Azure-molnet. Andra miljöer fortsätter att använda äldre versionshantering för användarflöden.

Förutsättningar

- Om du inte redan har en, skapa en Azure AD B2C-klientenhet som är länkad till din Azure-prenumeration.

- Registrera en webbapplikation, och aktivera ID-token implicit tilldelning.

- Om du inte redan har en, skapa en Azure AD B2C-klientenhet som är länkad till din Azure-prenumeration.

- Registrera en webbapplikation, och aktivera ID-token implicit tilldelning.

Skapa ett flöde för registrering och inloggning av användare

Registrerings- och inloggningsflödet hanterar båda upplevelserna med en enda konfiguration. Användare av ditt program leds längs rätt sökväg beroende på kontexten. För att skapa ett flöde för registrering och inloggning:

Logga in på Azure-portalen.

Om du har åtkomst till flera klientorganisationer väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klientorganisation från menyn Kataloger + prenumerationer.

I Azure Portal söker du efter och väljer Azure AD B2C.

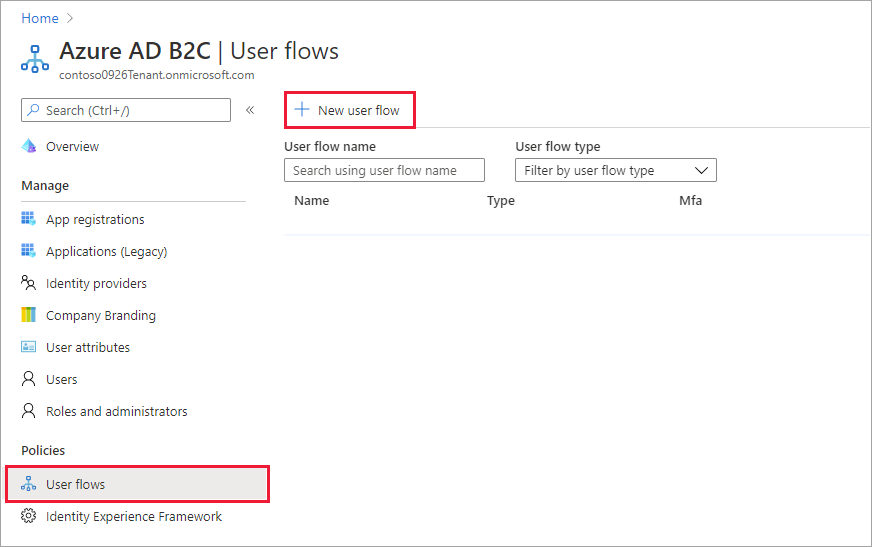

Under Principer väljer du Användarflöden och sedan Nytt användarflöde.

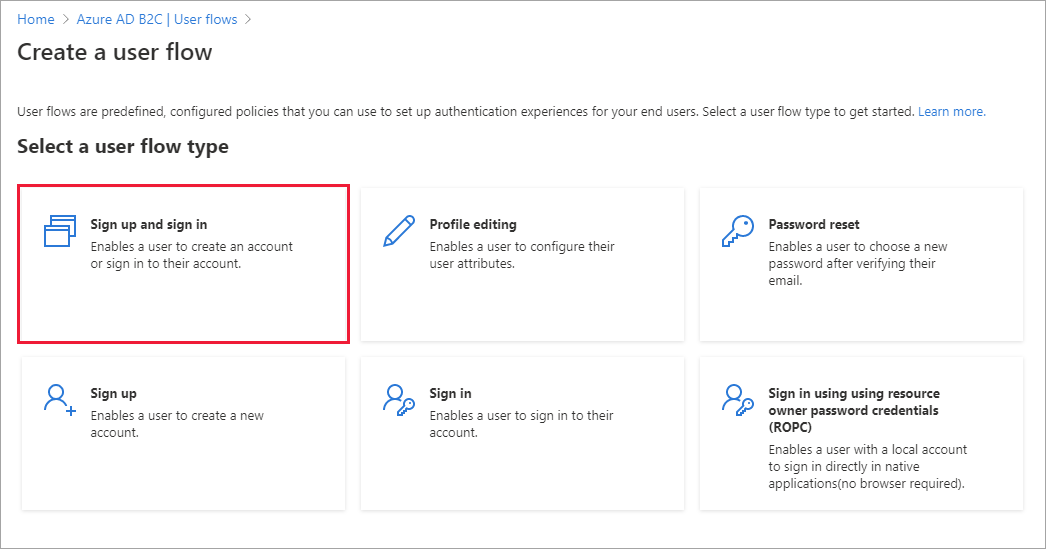

På sidan Skapa ett användarflöde väljer du användarflödet Registrera och logga in.

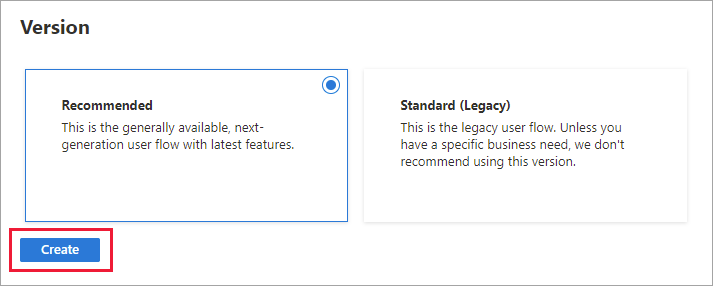

Under Välj en version väljer du Rekommenderas och sedan Skapa. (Läs mer om användarflödesversioner.)

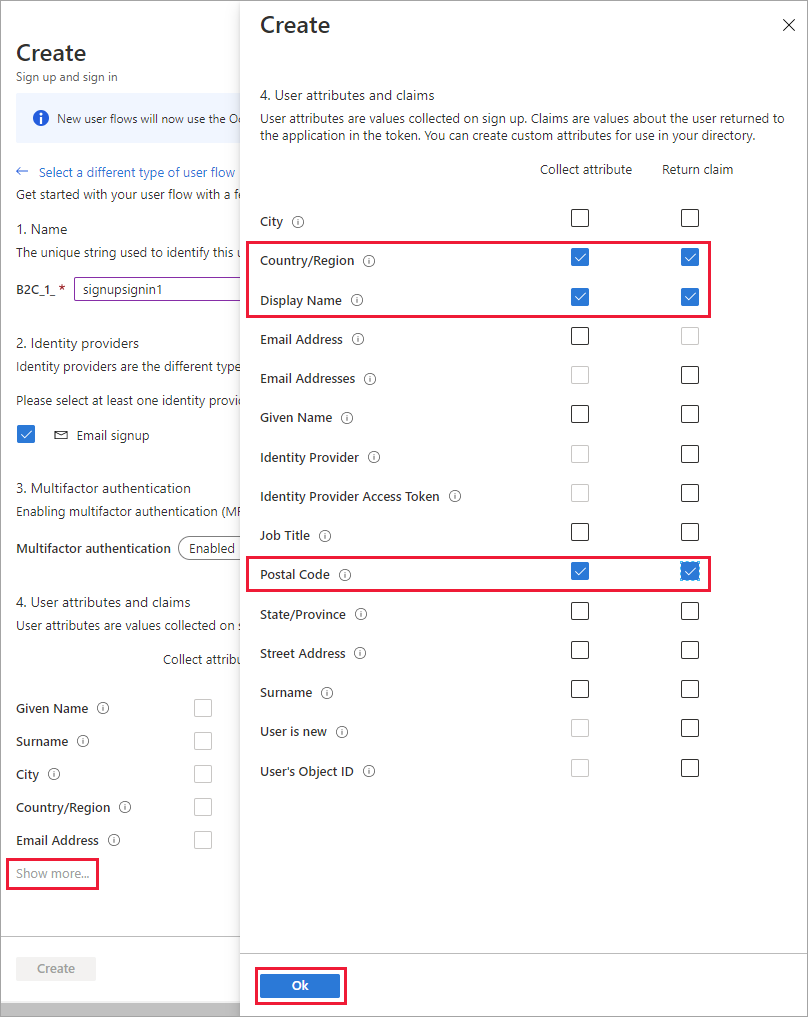

Ange ett Namn för användarflödet. Till exempel signupsignin1.

För identitetsleverantörer, välj E-postregistrering.

För användarattribut och tokenkrav kan du välja de fordringar och attribut som du vill samla in och skicka från användaren vid registrering. Använd till exempel Visa mer, och välj sedan attribut och fordringar för Land/Region, Visningsnamn, och Postnummer. Välj OK.

Välj Skapa för att lägga till användarflödet. Ett prefix av B2C_1_ läggs automatiskt till namnet du angav tidigare. Till exempel B2C_1_signupsignin1.

Testa användarflödet

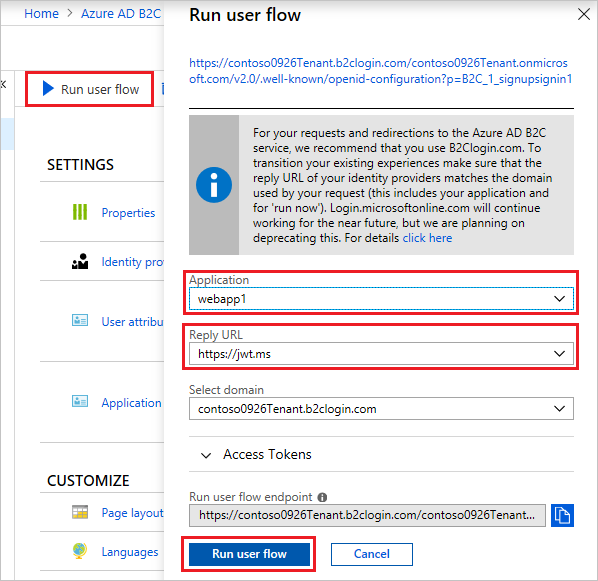

Från sidan Användarflöden, välj det användarflöde du just skapade för att öppna sidan med dess översikt.

Längst upp på översiktssidan för användarflödet väljer du Kör användarflöde. Ett fönster öppnas till höger på sidan.

För Applikation, välj den webbapplikation du vill testa, såsom den med namnet webapp1. Reply URL ska visa

https://jwt.ms.Välj Kör användarflöde och sedan Registrera dig nu.

Ange en giltig e-postadress, välj Skicka verifieringskod, ange verifieringskoden som du får och välj sedan Verifiera kod.

Ange ett nytt lösenord och bekräfta lösenordet.

Välj ditt land och din region, ange det namn som du vill visa, ange ett postnummer och välj sedan Skapa. Tokenet återlämnas till

https://jwt.msoch bör visas för dig i din webbläsare.Du kan nu köra användarflödet igen och du bör kunna logga in med det konto som du just har skapat. Den returnerade token innehåller de uppgifter som du valde, inklusive land/region, namn och postnummer.

Anmärkning

"Kör användarflöde"-upplevelsen är för närvarande inte kompatibel med SPA-svarstypen för URL som använder auktoriseringskodsflöde. För att använda "Run user flow"-upplevelsen med den här typen av appar, registrera en svar-URL av typen "Web" och aktivera det implicita flödet..

Aktivera lösenordsåterställning via självbetjäning

För att aktivera självbetjäning för lösenordsåterställning för registrerings- eller inloggningsflödet:

- Från sidan Användarflöden, välj det användarflöde för registrering eller inloggning som du just skapade.

- Under Inställningar i den vänstra menyn, välj Egenskaper.

- Under Lösenordskonfiguration väljer du Självbetjäning av lösenordsåterställning.

- Välj Spara.

Testa användarflödet

- Från sidan Användarflöden väljer du det användarflöde du just skapade för att öppna dess översiktssida, och välj sedan Kör användarflöde.

- För Applikation, välj den webbapplikation du vill testa, såsom den med namnet webapp1.

Reply URL ska visa

https://jwt.ms. - Välja Kör användarflödet.

- Från registrerings- eller inloggningssidan, välj Glömt ditt lösenord?.

- Kontrollera e-postadressen för det konto som du skapade tidigare och välj sedan Fortsätt.

- Du har nu möjlighet att ändra lösenordet för användaren. Ändra lösenordet och välj Fortsätt. Tokan återlämnas till

https://jwt.msoch bör visas i din webbläsare.

Skapa ett användarflöde för profilredigering

Om du vill ge användare möjlighet att redigera sin profil i din applikation använder du ett användarflöde för profilredigering.

- I menyn på översiktssidan för Azure AD B2C-hyresgästen väljer du Användarflöden och sedan Nytt användarflöde.

- På sidan Skapa ett användarflöde väljer du användarflödet Profilredigering .

- Under Välj en version väljer du Rekommenderas och sedan Skapa.

- Ange ett Namn för användarflödet. Till exempel profileediting1.

- För Identitetsleverantörer, under Lokala konton, välj E-postregistrering.

- För Användarattribut, välj de attribut som du vill att kunden ska kunna redigera i sin profil. Välj till exempel Visa mer och välj sedan både attribut och anspråk för Visningsnamn och Jobbrubrik. Välj OK.

- Välj Skapa för att lägga till användarflödet. Ett prefix av B2C_1_ läggs automatiskt till i namnet.

Testa användarflödet

- Välj det användarflöde som du skapade för att öppna översiktssidan.

- Längst upp på översiktssidan för användarflödet väljer du Kör användarflöde. Ett fönster öppnas till höger på sidan.

- För Applikation, välj den webbapplikation du vill testa, såsom den med namnet webapp1.

Reply URL ska visa

https://jwt.ms. - Välj Kör användarflöde, och logga sedan in med det konto som du tidigare skapade.

- Du har nu möjlighet att ändra visningsnamn och arbetstitel för användaren. Välj Fortsätt. Tokan återlämnas till

https://jwt.msoch bör visas i din webbläsare.

Tips/Råd

Den här artikeln beskriver hur du konfigurerar klientorganisationen manuellt. Du kan automatisera hela processen från den här artikeln. Automatisering distribuerar Azure AD B2C SocialAndLocalAccountsWithMFA-startpaketet, som tillhandahåller registrerings- och inloggningsprocesser, återställning av lösenord och profiländringar. För att automatisera genomgången nedan, besök IEF Setup App och följ instruktionerna.

Lägg till signerings- och krypteringsnycklar för program som använder Identity Experience Framework

- Logga in på Azure-portalen.

- Om du har åtkomst till flera klientorganisationer väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klientorganisation från menyn Kataloger + prenumerationer.

- I Azure Portal söker du efter och väljer Azure AD B2C.

- På översiktssidan går du till Principeroch väljer Identity Experience Framework.

Skapa signeringsnyckeln

- Välj Principnycklar och välj sedan Lägg till.

- För Alternativ väljer du

Generate. - Ange i Namn

TokenSigningKeyContainer. PrefixetB2C_1A_kan läggas till automatiskt. - För Nyckeltyp väljer du RSA.

- För Nyckelanvändning väljer du Signatur.

- Välj Skapa.

Skapa krypteringsnyckeln

- Välj Principnycklar och välj sedan Lägg till.

- För Alternativ väljer du

Generate. - Ange i Namn

TokenEncryptionKeyContainer. PrefixenB2C_1A_ kanske läggs till automatiskt. - För Nyckeltyp väljer du RSA.

- För Nyckelanvändning väljer du Kryptering.

- Välj Skapa.

Registrera Identity Experience Framework-applikationer

Azure AD B2C kräver att du registrerar två applikationer som det använder för att registrera och logga in användare med lokala konton: IdentityExperienceFramework, ett webbaserat API, och ProxyIdentityExperienceFramework, en inbyggd app med delegerad behörighet till IdentityExperienceFramework-appen. Dina användare kan registrera sig med en e-postadress eller ett användarnamn och ett lösenord för att få tillgång till applikationer som är registrerade till din klientorganisation, vilket skapar ett "lokalt konto." Lokala konton finns endast i din Azure AD B2C-klient.

Du behöver endast registrera dessa två applikationer i din Azure AD B2C-tenant en gång.

Registrera applikationen IdentityExperienceFramework

För att registrera en applikation i din Azure AD B2C-klient kan du använda funktionen Appregistreringar.

- Välj Appregistreringaroch välj sedan Ny registrering.

- För Namn ange

IdentityExperienceFramework. - Under Kontotyper som stöds, välj Endast konton i den här organisationskatalogen.

- Under Redirect URI, välj Web, och ange sedan

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.com, däryour-tenant-nameär ditt Azure AD B2C-domännamn för hyresgäster. - Under Behörighetermarkerar du kryssrutan Bevilja administratörsmedgivande till openid och offline_access behörigheter.

- Välj Registrera.

- Notera Program (klient) ID för användning i ett senare steg.

Nästa steg är att exponera API:et genom att lägga till ett område.

- I den vänstra menyn, under Hantera, välj Exponera ett API.

- Välj Lägg till ett omfång, sedan välj Spara och fortsätt för att acceptera standardapplicationens ID-URI.

- Ange följande värden för att skapa ett omfång som tillåter anpassad policysutförande i din Azure AD B2C-klient.

-

Omfångsnamn:

user_impersonation -

Administratörsgodkännande visningsnamn:

Access IdentityExperienceFramework -

Beskrivning av administratörsmedgivande:

Allow the application to access IdentityExperienceFramework on behalf of the signed-in user.

-

Omfångsnamn:

- Välj Lägg till omfång

Registrera ProxyIdentityExperienceFramework-applikationen

- Välj Appregistreringaroch välj sedan Ny registrering.

- För Namn ange

ProxyIdentityExperienceFramework. - Under Kontotyper som stöds, välj Endast konton i den här organisationskatalogen.

- Under Omdirigerings-URI, använd rullgardinsmenyn för att välja Offentlig klient/native (mobil & skrivbord).

- För Omdirigerings-URI anger du

myapp://auth. - Under Behörighetermarkerar du kryssrutan Bevilja administratörsmedgivande till openid och offline_access behörigheter.

- Välj Registrera.

- Notera Program (klient) ID för användning i ett senare steg.

Ange sedan att programmet ska behandlas som en offentlig klient:

- I den vänstra menyn går du till Hantera och väljer Autentisering.

- Under Avancerade inställningar i avsnittet Tillåt offentliga klientflöden anger du Aktivera följande mobil- och skrivbordsflöden till Ja.

- Välj Spara.

- Kontrollera att "isFallbackPublicClient": true har angetts i Microsoft Graph App Manifest(New):

- I den vänstra menyn, under Hantera, väljer du Manifest för att öppna Microsoft Graph App Manifest(Ny)

- Växla från fliken Microsoft Graph App Manifest (Nytt) till fliken AAD Graph App Manifest (Inaktuell snart).

- Hitta nyckeln isFallbackPublicClient och se till att dess värde är inställt på true.

Nu, ge behörigheter till det API-omfång som du tidigare exponerade i IdentityExperienceFramework-registreringen:

- I den vänstra menyn, under Hantera, välj API-behörigheter.

- Under Konfigurerade behörigheter väljer du Lägg till en behörighet.

- Välj fliken API:er som min organisation använder och välj sedan programmet IdentityExperienceFramework .

- Under Behörighet väljer du det user_impersonation omfång som du definierade tidigare.

- Välj Lägg till behörigheter. Vänta några minuter innan du fortsätter till nästa steg.

- Välj Bevilja administratörsmedgivande för <ditt hyresgästsnamn>.

- Välj Ja.

- Välj Uppdatera, och verifiera sedan att "Beviljad för ..." visas under Status för omfånget.

Startpaket för anpassad policy

Anpassade principer är en uppsättning XML-filer som du laddar upp till din Azure AD B2C-klientorganisation för att definiera tekniska profiler och användarresor. Vi tillhandahåller startpaket med flera fördefinierade principer som hjälper dig att snabbt komma igång. Var och en av dessa startpaket innehåller det minsta antalet tekniska profiler och användarresor som behövs för att uppnå de scenarier som beskrivs. Om du vill ha en mer djupgående guide till anpassade principer i Azure AD B2C kan du följa vår serie av anvisningar om anpassade principer.

- LocalAccounts – Aktiverar endast användning av lokala konton.

- SocialAccounts – Aktiverar endast användning av sociala (eller federerade) konton.

- SocialAndLocalAccounts – Möjliggör användning av både lokala och sociala konton.

- SocialAndLocalAccountsWithMFA – Aktiverar alternativ för social, lokal och multifaktorautentisering.

Varje startpaket innehåller:

- Base file - Få ändringar krävs för basen. Exempel: TrustFrameworkBase.xml

- Lokaliseringfil - Denna fil är där lokaliseringändringar görs. Exempel: TrustFrameworkLocalization.xml

- Tilläggsfil - Den här filen är där de flesta konfigurationsändringar görs. Exempel: TrustFrameworkExtensions.xml

- Användarförtroendefiler - Uppgiftsspecifika filer som kallas av din applikation. Exempel: SignUpOrSignin.xml, ProfileEdit.xml, PasswordReset.xml

I den här artikeln redigerar du XML-anpassade policyfiler i SocialAndLocalAccounts startpaketet. Om du behöver en XML-redigerare, prova Visual Studio Code, en lätt och plattformsoberoende redigerare.

Hämta startpaketet

Hämta de anpassade policystarterpaketen från GitHub och uppdatera sedan XML-filerna i starterpaketet SocialAndLocalAccounts med ditt Azure AD B2C-klientnamn.

Ladda ner .zip-filen eller klona arkivet:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackI alla filer i katalogen SocialAndLocalAccounts ersätt strängen

yourtenantmed namnet på din Azure AD B2C-klient.Om namnet på din B2C-klientorganisation är till exempel contosotenant, blir alla instanser av

yourtenant.onmicrosoft.comtillcontosotenant.onmicrosoft.com.

Lägg till applikations-ID:n till den anpassade policyn

Lägg till program-ID:n till filen för tillägg, TrustFrameworkExtensions.xml.

- Öppna

SocialAndLocalAccounts/TrustFrameworkExtensions.xmloch hitta elementet<TechnicalProfile Id="login-NonInteractive">. - Ersätt båda instanserna av

IdentityExperienceFrameworkAppIdmed program-ID för IdentityExperienceFramework-programmet som du skapade tidigare. - Ersätt båda förekomsterna av

ProxyIdentityExperienceFrameworkAppIdmed applikations-ID för applikationen ProxyIdentityExperienceFramework som du skapade tidigare. - Spara filen.

Lägga till Facebook som identitetsprovider

SocialAndLocalAccounts-startpaketet inkluderar Facebooks sociala inloggning. Facebook krävs inte för att använda anpassade policys, men vi använder det här för att visa hur du kan aktivera federerad social inloggning i en anpassad policy. Om du inte behöver aktivera federerade sociala inloggningar, använd istället startpaketet LokalaKonton och hoppa till avsnittet Ladda upp policys.

Skapa Facebook-applikation

Använd stegen som beskrivs i Skapa ett Facebook-program för att hämta Facebook-app-ID och apphemlighet. Hoppa över förutsättningarna och resten av stegen i artikeln Konfigurera registrering och logga in med ett Facebook-konto .

Skapa Facebook-nyckeln

Lägg till din Facebook-applikations Applikationshemlighet som en policynyckel. Du kan använda app-hemligheten för applikationen du skapade som en del av förutsättningarna för den här artikeln.

- Logga in på Azure-portalen.

- Om du har åtkomst till flera klientorganisationer väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klientorganisation från menyn Kataloger + prenumerationer.

- I Azure Portal söker du efter och väljer Azure AD B2C.

- På översiktssidan går du till Principeroch väljer Identity Experience Framework.

- Välj Principnycklar och välj sedan Lägg till.

- För Alternativ väljer du

Manual. - För Namn ange

FacebookSecret. PrefixetB2C_1A_kan läggas till automatiskt. - I Secret anger du din Facebook-applikations App Secret från developers.facebook.com. Detta värde är hemligheten, inte applikations-ID:t.

- För Nyckelanvändning väljer du Signatur.

- Välj Skapa.

Uppdatera TrustFrameworkExtensions.xml i den anpassade policy-startpaket

I filen SocialAndLocalAccounts/TrustFrameworkExtensions.xml, ersätt värdet av client_id med Facebook-applikationens ID och spara ändringarna.

<TechnicalProfile Id="Facebook-OAUTH">

<Metadata>

<!--Replace the value of client_id in this technical profile with the Facebook app ID"-->

<Item Key="client_id">00000000000000</Item>

Ladda upp policys

- Välj menyalternativet Identity Experience Framework i din B2C-klient i Azure-portalen.

- Välj Överför anpassad policy.

- I denna ordning, ladda upp policyfilerna.

- TrustFrameworkBase.xml

- TrustFrameworkLocalization.xml

- TrustFrameworkExtensions.xml

- SignUpOrSignin.xml

- ProfileEdit.xml

- PasswordReset.xml

När du laddar upp filerna lägger Azure till prefixet B2C_1A_ till var och en.

Tips/Råd

Om din XML-redigerare stödjer validering, validera filerna mot TrustFrameworkPolicy_0.3.0.0.xsd XML-schemat som finns i rotkatalogen av startpaketet. XML-schema-validering identifierar fel innan uppladdning.

Testa den anpassade policyn

- Under Custom policies väljer du B2C_1A_signup_signin.

- För Välj applikation på översiktssidan för den anpassade policyn, välj den webbapplikation du vill testa, såsom den som heter webapp1.

- Kontrollera att svars-URL:en är

https://jwt.ms. - Välj kör nu.

- Registrera dig med en e-postadress.

- Välj Kör nu igen.

- Logga in med samma konto för att bekräfta att du har rätt konfiguration.

- Välj Kör nu igen, och välj Facebook för att logga in med Facebook och testa den anpassade policyn.

Nästa steg

I den här artikeln har du lärt dig att:

- Skapa en användarflöde för registrering och inloggning

- Skapa ett användarflöde för profilredigering

- Skapa ett användarflöde för lösenordsåterställning

Nästa, lär dig hur du använder Azure AD B2C för att logga in och registrera användare i en applikation. Följ exempelapparna som är länkade nedan:

- Konfigurera en exempel-ASP.NET Core-webbapp

- Konfigurera ett exempel på en ASP.NET Core-webbapp som anropar en webb-API

- Konfigurera autentisering i ett Python-exempelwebbprogram

- Konfigurera en provapplikation med ensidig sida (SPA)

- Konfigurera en exempel Angular en-sida app

- Konfigurera en Android-mobilapp som ett exempel

- Konfigurera ett exempel på en iOS-mobilapp

- Konfigurera autentisering i ett exempel på en WPF-skrivbordsapplikation

- Aktivera autentisering i ditt web-API

- Konfigurera ett SAML-program

Du kan också lära dig mer i Azure AD B2C Architecture Deep Dive Series.