Konfigurera Azure Active Directory B2C med Bluink eID-Me för identitetsverifiering

Innan du börjar

Azure Active Directory B2C (Azure AD B2C) har två metoder för att definiera användarnas interaktion med program: fördefinierade användarflöden eller konfigurerbara anpassade principer. Anpassade principer hanterar komplexa scenarier. I de flesta fall rekommenderar vi användarflöden. Se Översikt över användarflöden och anpassade principer

Integrera Azure AD B2C-autentisering med eID-Me

Lär dig att integrera Azure AD B2C-autentisering med Bluink eID-Me, en identitetsverifiering och decentraliserad digital identitetslösning för kanadensiska medborgare. Med eID-Me verifierar Azure AD B2C-klientorganisationer användaridentiteten, hämtar verifierade registrerings- och inloggningsidentitetsanspråk. Integrering stöder multifaktorautentisering och lösenordsfri inloggning med en säker digital identitet. Organisationer kan uppfylla kraven på IAL (IDENTITY Assurance Level) 2 och Know Your Customer (KYC).

Mer information finns i bluink.ca: Bluink Ltd

Förutsättningar

Du behöver följande för att komma igång:

- Ett förlitande part-konto med eID-Me

- Gå till bluink.ca om du vill veta mer och begära en demo

- En Azure-prenumeration

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Azure AD B2C-klientorganisation som är länkad till Azure-prenumerationen

- En utvärderings- eller produktionsversion av eID-Me Digital ID-appen

- Gå till bluink.ca för att ladda ned eID-Me Digital ID-appen

Se även Självstudie: Skapa användarflöden och anpassade principer i Azure AD B2C.

Scenariobeskrivning

eID-Me integreras med Azure AD B2C som en OpenID Connect-identitetsprovider (OIDC). Följande komponenter består av eID-Me-lösningen med Azure AD B2C:

- Azure AD B2C-klientorganisation – konfigurerad som förlitande part i eID-Me gör att eID-Me kan lita på en Azure AD B2C-klient för registrering och inloggning

- Azure AD B2C-klientprogram – antagandet är att klientorganisationer behöver ett Azure AD B2C-klientprogram

- Programmet tar emot identitetsanspråk som tagits emot av Azure AD B2C under transaktionen

- eID-Me smartphone-appar – Azure AD B2C-klientanvändare behöver appen för iOS eller Android

- Utfärdade digitala eID-Me-identiteter – från eID-Me-identitetsbevisning

- Användare får en digital identitet till den digitala plånboken i appen. Giltiga identitetsdokument krävs.

eID-Me-apparna autentiserar användare under transaktioner. X509-autentiseringen för offentlig nyckel ger lösenordslös MFA med hjälp av en privat signeringsnyckel i den digitala identiteten eID-Me.

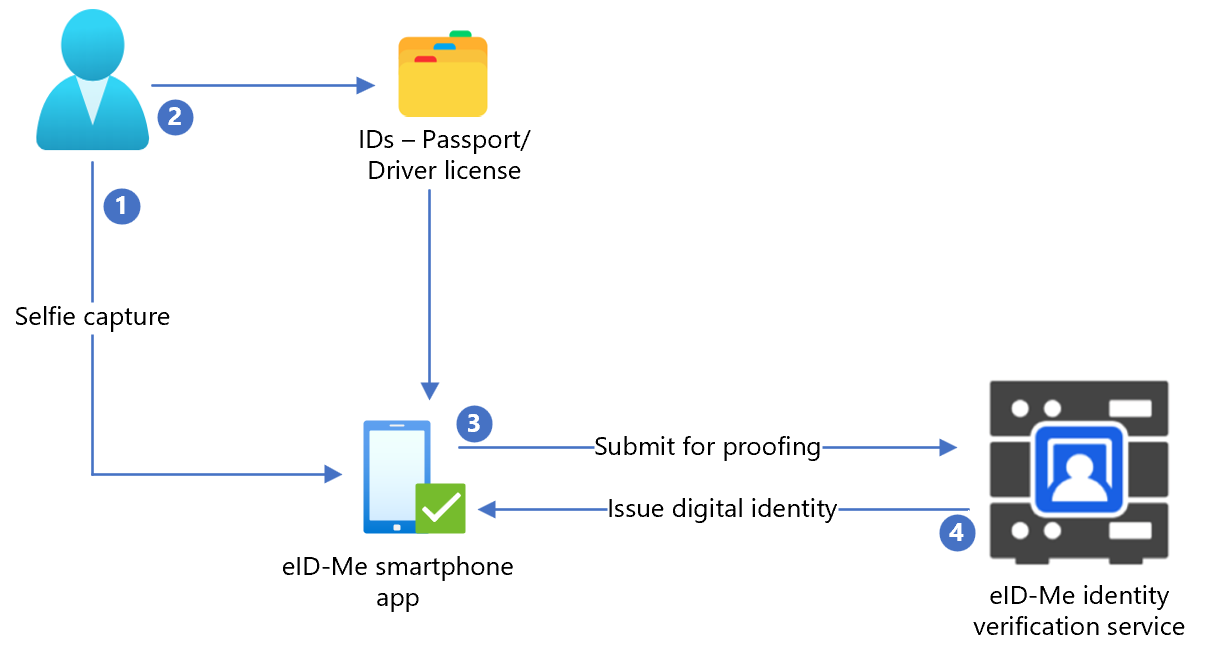

Följande diagram illustrerar identitetsbevisning för eID-Me, som sker utanför Azure AD B2C-flöden.

- Användaren laddar upp en selfie till eID-Me smartphone-programmet.

- Användaren skannar och laddar upp ett myndighets utfärdat ID-dokument, till exempel pass eller körkort, till eID-Me smartphone-programmet.

- eID-Me skickar data till identitetstjänsten för verifiering.

- Användaren får en digital identitet som sparas i programmet.

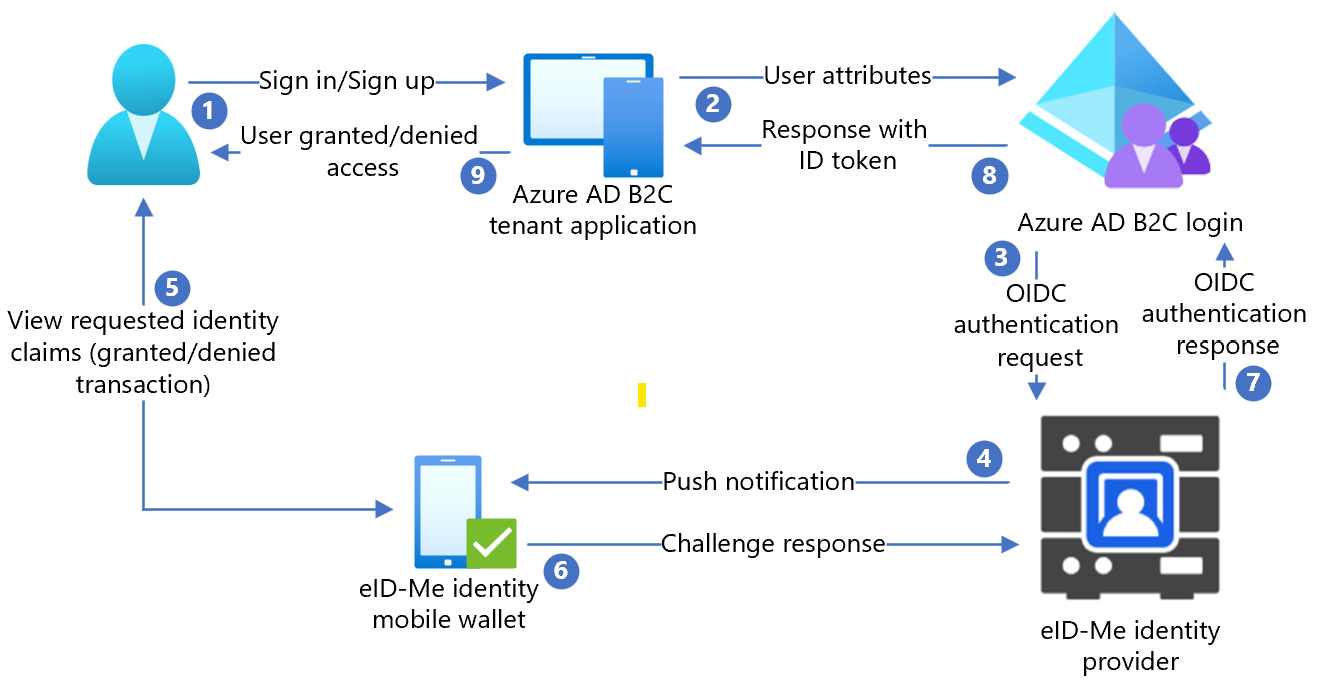

Följande diagram illustrerar Azure AD B2C-integrering med eID-Me.

- Användaren öppnar inloggningssidan Azure AD B2C och loggar in eller registrerar sig med ett användarnamn.

- Användaren vidarebefordras till Azure AD B2C-inloggnings- och registreringsprincip.

- Azure AD B2C omdirigerar användaren till eID-Me-identitetsroutern med hjälp av OIDC-auktoriseringskodflödet.

- Routern skickar push-meddelanden till användarens mobilapp med information om autentisering och auktoriseringsbegäran.

- Användarautentiseringsutmaningen visas och sedan visas en uppmaning om identitetsanspråk.

- Utmaningssvaret går till routern.

- Routern svarar på Azure AD B2C med ett autentiseringsresultat.

- Azure AD svar på B2C-ID-token går till programmet.

- Användaren beviljas eller nekas åtkomst.

Kom igång med eID-Me

Gå till sidan bluink.ca Kontakta oss för att begära en demo med målet att konfigurera en test- eller produktionsmiljö för att konfigurera Azure AD B2C-klienter som en förlitande part. Klientorganisationer fastställer identitetsanspråk som behövs från konsumenter som registrerar sig med eID-Me.

Konfigurera ett program i eID-Me

Om du vill konfigurera klientprogrammet som en eID-ME-förlitande part i eID-Me anger du följande information:

| Egenskap | Beskrivning |

|---|---|

| Name | Azure AD B2C eller ett annat programnamn |

| Domain | name.onmicrosoft.com |

| Omdirigerings-URI:er | https://jwt.ms |

| Omdirigerings-URL:er | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespTill exempel: https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authrespFör en anpassad domän anger du https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. |

| Webbadress till programmets startsida | Visas för slutanvändaren |

| URL för programsekretessprincip | Visas för slutanvändaren |

Anteckning

När den förlitande parten har konfigurerats tillhandahåller ID-Me ett klient-ID och en klienthemlighet. Observera klient-ID och klienthemlighet för att konfigurera identitetsprovidern (IdP) i Azure AD B2C.

Lägga till en ny identitetsprovider i Azure AD B2C

För följande instruktioner använder du katalogen med Azure AD B2C-klientorganisation.

- Logga in på Azure Portal som global administratör för Azure AD B2C-klientorganisationen.

- På den översta menyn väljer du Katalog + prenumeration.

- Välj katalogen med klientorganisationen.

- I det övre vänstra hörnet i Azure Portal väljer du Alla tjänster.

- Sök efter och välj Azure AD B2C.

- Gå till Instrumentpanel>för Azure Active Directory B2C-identitetsprovidrar>.

- Välj Ny OpenID Connect-provider.

- Välj Lägg till.

Konfigurera en identitetsprovider

Så här konfigurerar du en identitetsprovider:

- Välj Identitetsprovidertyp>OpenID Connect.

- I identitetsproviderformuläret för Namn anger du eID-Me Passwordless eller ett annat namn.

- För Klient-ID anger du klient-ID från eID-Me.

- För Klienthemlighet anger du Klienthemlighet från eID-Me.

- För Omfång väljer du openid-e-postprofil.

- Som Svarstyp väljer du kod.

- För Svarsläge väljer du formulärinlägg.

- Välj OK.

- Välj Mappa den här identitetsproviderns anspråk.

- För Användar-ID använder du sub.

- För Visningsnamn använder du namn.

- För Förnamn använder du given_name.

- Använd family_name som efternamn.

- Använd e-postför Email.

- Välj Spara.

Konfigurera multifaktorautentisering

eID-Me är en multifaktorautentiserare, och därför behövs inte konfiguration av multifaktorautentisering med användarflöde.

Skapa en princip för användarflöde

För följande instruktioner visas eID-Me som en ny OIDC-identitetsprovider i B2C-identitetsprovidrar.

- I Azure AD B2C-klient, under Principer, väljer du Användarflöden.

- Välj Nytt användarflöde.

- Välj Registrera dig och logga in>Version>Skapa.

- Ange ett principnamn.

- I Identitetsprovidrar väljer du den skapade eID-Me-identitetsprovidern.

- För Lokala konton väljer du Ingen. Valet inaktiverar autentisering av e-post och lösenord.

- Välj Kör användarflöde.

- Ange en svars-URL, till exempel

https://jwt.ms. - Webbläsaren omdirigeras till inloggningssidan eID-Me.

- Ange kontonamnet från användarregistreringen.

- Användaren får ett push-meddelande på den mobila enheten med eID-Me.

- En autentiseringsuppgift visas.

- Utmaningen accepteras och webbläsaren omdirigeras till svars-URL:en.

Anteckning

Azure Active Directory B2C (Azure AD B2C) har två metoder för att definiera användarnas interaktion med program: fördefinierade användarflöden eller konfigurerbara anpassade principer. Anpassade principer hanterar komplexa scenarier. I de flesta fall rekommenderar vi användarflöden. Se Översikt över användarflöden och anpassade principer

Skapa en principnyckel

Lagra den klienthemlighet som du registrerade i din Azure AD B2C-klientorganisation. För följande instruktioner använder du katalogen med Azure AD B2C-klientorganisation.

- Logga in på Azure-portalen.

- I portalverktygsfältet väljer du Kataloger + prenumerationer.

- Leta upp din Azure AD B2C-katalog i listan Katalognamn på sidan Kataloginställningar + prenumerationer.

- Välj Växla.

- I det övre vänstra hörnet i Azure Portal väljer du Alla tjänster.

- Sök efter och välj Azure AD B2C.

- På sidan Översikt väljer du Identity Experience Framework.

- Välj Principnycklar.

- Välj Lägg till.

- För Alternativ väljer du Manuell.

- Ange ett namn för principnyckeln. Till exempel

eIDMeClientSecret. PrefixetB2C_1A_läggs till i nyckelnamnet. - I Hemlighet anger du den klienthemlighet som du antecknade.

- För Nyckelanvändning väljer du Signatur.

- Välj Skapa.

Konfigurera eID-Me som identitetsprovider

Definiera eID-Me som anspråksprovider så att användarna kan logga in med eID-Me. Azure AD B2C kommunicerar med den via en slutpunkt. Slutpunkten tillhandahåller anspråk som används av Azure AD B2C för att verifiera användarautentisering med ett digitalt ID på enheten.

Om du vill definiera eID-Me som anspråksprovider lägger du till det i elementet ClaimsProvider i principtilläggsfilen.

Öppna

TrustFrameworkExtensions.xml.Hitta elementet ClaimsProviders . Om den inte visas lägger du till den under rotelementet.

Lägg till en ny ClaimsProvider:

<ClaimsProvider> <Domain>eID-Me</Domain> <DisplayName>eID-Me</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="eID-Me-OIDC"> <!-- The text in the following DisplayName element is shown to the user on the claims provider selection screen. --> <DisplayName>eID-Me for Sign In</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="ProviderName">https://eid-me.bluink.ca</Item> <Item Key="METADATA">https://demoeid.bluink.ca/.well-known/openid-configuration</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid email profile</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="token_endpoint_auth_method">client_secret_post</Item> <Item Key="client_id">eid_me_rp_client_id</Item> <Item Key="UsePolicyInRedirectUri">false</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_eIDMeClientSecret" /> </CryptographicKeys> <InputClaims /> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" /> <OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>För eid_me_rp_client_id anger du eID-Me-klient-ID för förlitande part.

Välj Spara.

Identitetsanspråk som stöds

Du kan lägga till fler identitetsanspråk som eID-Me stöder.

- Öppna

TrustFrameworksExtension.xml. - Hitta elementet

BuildingBlocks.

Anteckning

Hitta eID-Me-identitetsanspråkslistor som stöds på OID-lagringsplatsen med OIDC-identifierare på välkänd/openid-configuration.

<BuildingBlocks>

<ClaimsSchema>

<ClaimType Id="IAL">

<DisplayName>Identity Assurance Level</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="identity_assurance_level_achieved" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</AdminHelpText>

<UserHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="picture">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="thumbnail_portrait" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The portrait photo of the user.</AdminHelpText>

<UserHelpText>Your portrait photo.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="middle_name">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="middle_name" />

</DefaultPartnerClaimTypes>

<UserHelpText>Your middle name.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="birthdate">

<DisplayName>Date of Birth</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="birthdate" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's date of birth.</AdminHelpText>

<UserHelpText>Your date of birth.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="gender">

<DisplayName>Gender</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="gender" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's gender.</AdminHelpText>

<UserHelpText>Your gender.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="street_address">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="street_address" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's full street address, which MAY include house number, street name, post office box.</AdminHelpText>

<UserHelpText>Your street address of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="locality">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="locality" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current city or locality of residence.</AdminHelpText>

<UserHelpText>Your current city or locality of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="region">

<DisplayName>Province or Territory</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="region" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current province or territory of residence.</AdminHelpText>

<UserHelpText>Your current province or territory of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="country">

<DisplayName>Country</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="country" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current country of residence.</AdminHelpText>

<UserHelpText>Your current country of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_number">

<DisplayName>Driver's Licence Number</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_number" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence number.</AdminHelpText>

<UserHelpText>Your driver's licence number.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_class">

<DisplayName>Driver's Licence Class</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_class" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence class.</AdminHelpText>

<UserHelpText>Your driver's licence class.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

</ClaimsSchema>

Lägga till en användarresa

För följande instruktioner konfigureras identitetsprovidern, men inte på några inloggningssidor. Om du inte har en anpassad användarresa kopierar du en mallanvändarresa.

- Öppna filen från startpaketet

TrustFrameworkBase.xml. - Leta upp och kopiera innehållet i elementet UserJourneys som innehåller ID=

SignUpOrSignIn. - Öppna

TrustFrameworkExtensions.xml. - Leta upp elementet UserJourneys . Om elementet inte visas lägger du till ett.

- Klistra in innehållet i elementet UserJourney som underordnat elementet UserJourneys .

- Byt namn på användarresans ID, till exempel ID=

CustomSignUpSignIn.

Lägga till identitetsprovidern i en användarresa

Lägg till den nya identitetsprovidern i användarresan.

- Under användarresan letar du upp orkestreringsstegelementet med Type=

CombinedSignInAndSignUp, eller Type=ClaimsProviderSelection. Det är vanligtvis det första orkestreringssteget. Elementet ClaimsProviderSelections har en lista över identitetsprovidrar som användare loggar in med. Ordningen på elementen styr ordningen på de inloggningsknappar som användaren ser. - Lägg till xml-elementet ClaimsProviderSelection .

- Ange värdet TargetClaimsExchangeId till ett eget namn.

- I nästa orkestreringssteg lägger du till ett ClaimsExchange-element .

- Ange ID :t till värdet för utbytes-ID för målanspråk.

- Uppdatera värdet vTechnicalProfileReferenceId till det tekniska profil-ID som du skapade.

Följande XML visar sju orkestreringssteg för användarresan med identitetsprovidern:

<UserJourney Id="eIDME-SignUpOrSignIn">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="eIDMeExchange" />

</ClaimsProviderSelections>

</OrchestrationStep>

<!-- Check if the user has selected to sign in using one of the social providers -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="eIDMeExchange" TechnicalProfileReferenceId="eID-Me-OIDC" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- For social IDP authentication, attempt to find the user account in the directory. -->

<OrchestrationStep Order="3" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>localAccountAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (i.e. we do not have an objectId). -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- This step reads any user attributes that we may not have received when authenticating using ESTS so they can be sent in the token. -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>socialIdpAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect

from the user. So, in that case, create the user in the directory if one does not already exist

(verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

Konfigurera principen för förlitande part

Principen för förlitande part anger användarresan Azure AD B2C körs. Du kan kontrollera anspråk som skickas till ditt program. Justera elementet OutputClaims i elementet eID-Me-OIDC-Signup TechnicalProfile. I följande exempel tar programmet emot postnummer, ort, region, IAL, stående, mellannamn och födelsedatum. Den tar emot det booleska signupConditionsSatisfied-anspråket , vilket anger om ett konto har skapats.

<RelyingParty>

<DefaultUserJourney ReferenceId="eIDMe-SignUpOrSignIn" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="postalCode" PartnerClaimType="postal_code" DefaultValue="unknown postal_code" />

<OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" />

<OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" />

<OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" />

<OutputClaim ClaimTypeReferenceId="picture" PartnerClaimType="thumbnail_portrait" DefaultValue="unknown portrait" />

<OutputClaim ClaimTypeReferenceId="middle_name" PartnerClaimType="middle_name" DefaultValue="unknown middle name" />

<OutputClaim ClaimTypeReferenceId="birthdate" PartnerClaimType="birthdate" DefaultValue="unknown DOB" />

<OutputClaim ClaimTypeReferenceId="newUser" PartnerClaimType="signupConditionsSatisfied" DefaultValue="false" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Ladda upp den anpassade principen

För följande instruktioner använder du katalogen med Azure AD B2C-klientorganisation.

- Logga in på Azure-portalen.

- I portalverktygsfältet väljer du Kataloger + prenumerationer.

- På sidan Portalinställningar, Kataloger + prenumerationer letar du upp katalogen Azure AD B2C i listan Katalognamn.

- Välj Växla.

- I Azure Portal söker du efter och väljer Azure AD B2C.

- Under Principer väljer du Identity Experience Framework.

- Välj Överför anpassad princip.

- Ladda upp de två principfilerna som du ändrade i följande ordning:

- Tilläggsprincipen, till exempel

TrustFrameworkBase.xml - Den förlitande partens princip, till exempel

SignUp.xml

Testa den anpassade principen

- Välj principen för förlitande part, till exempel

B2C_1A_signup. - För Program väljer du ett webbprogram som du har registrerat.

- Svars-URL:en är

https://jwt.ms. - Välj Kör nu.

- Registreringsprincipen anropar eID-Me.

- För inloggning väljer du eID-Me.

- Webbläsaren omdirigeras till

https://jwt.ms. - Tokeninnehållet som returneras av Azure AD B2C visas.

Läs mer: Självstudie: Registrera en webbapp i Azure AD B2C

Nästa steg

- översikt över Azure AD B2C-anpassad princip

- Självstudie: Skapa användarflöden och anpassade principer i Azure Active Directory B2C

- En anpassad principmall och exempel på ASP.NET Core webbapp för att integrera eID-Me med Azure AD B2C

- Gå till bluink.ca för integreringsguiden för Azure AD B2C-ID-verifiering | eID-Me