Självstudie för att konfigurera IDology med Azure Active Directory B2C

I den här exempelsjälvstudien ger vi vägledning om hur du integrerar Azure AD B2C med IDology. IDology är en identitetsverifierings- och språkprovider med flera lösningar. I det här exemplet går vi igenom ExpectID-lösningen efter IDology.

Förutsättningar

För att komma igång behöver du:

- En Azure-prenumeration. Om du inte har någon prenumeration kan du skaffa ett kostnadsfritt konto.

- En Azure AD B2C-klientorganisation som är länkad till din Azure-prenumeration.

Scenariobeskrivning

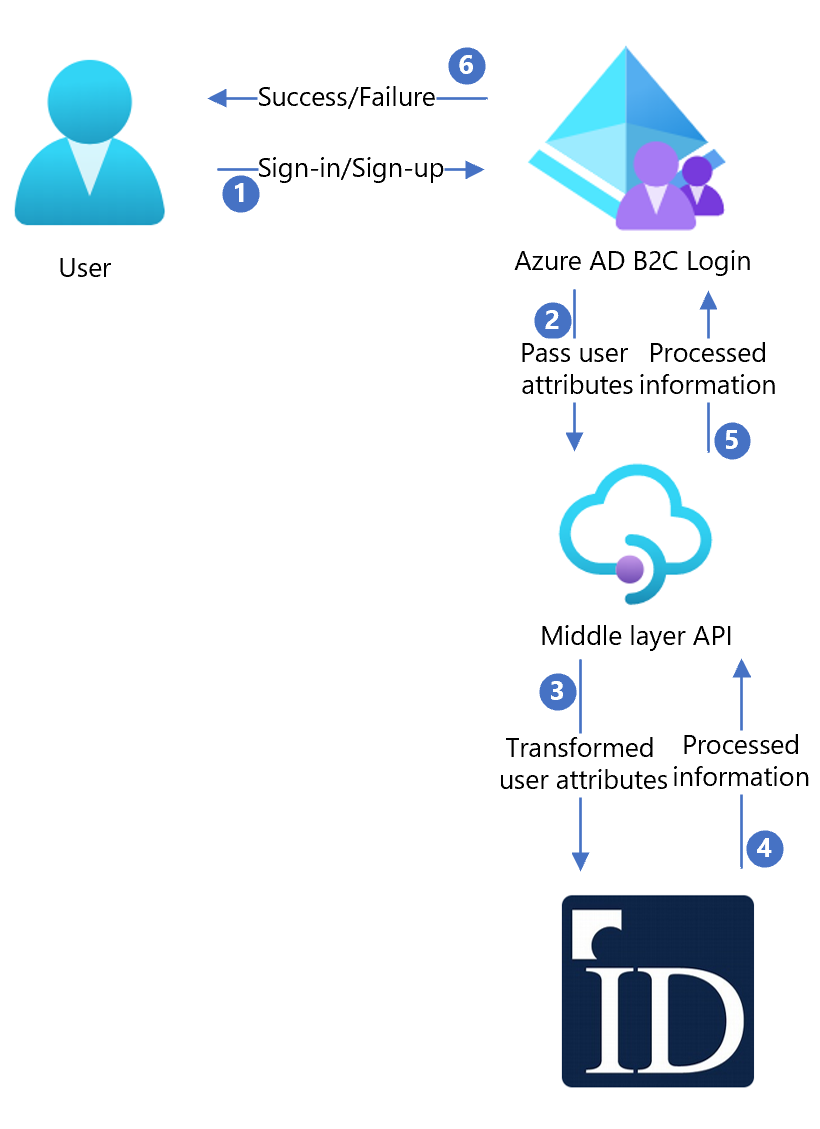

IDology-integreringen innehåller följande komponenter:

- Azure AD B2C – auktoriseringsservern som ansvarar för att verifiera användarens autentiseringsuppgifter. Det kallas även identitetsprovider.

- IDology – IDology-tjänsten tar indata som tillhandahålls av användaren och verifierar användarens identitet.

- Anpassat REST API – Det här API:et implementerar integreringen mellan Microsoft Entra-ID och IDology-tjänsten.

Följande arkitekturdiagram visar implementeringen.

| Steg | Beskrivning |

|---|---|

| 1 | En användare kommer till inloggningssidan. |

| 2 | Användaren väljer registreringsalternativet för att skapa ett nytt konto och ange information på sidan. Azure AD B2C samlar in användarattributen. |

| 3 | Azure AD B2C anropar API:et för mellanlagret och skickar vidare användarattributen. |

| 4 | API:et för mellanlagret samlar in användarattribut och omvandlar dem till ett format som IDOlogy API kan använda. Sedan skickar den informationen till IDology. |

| 5 | IDology använder informationen och bearbetar den och returnerar sedan resultatet till API:et för mellanlagret. |

| 6 | API:et för mellanskiktet bearbetar informationen och skickar tillbaka relevant information till Azure AD B2C. |

| 7 | Azure AD B2C tar emot information från API:et för mellanlagret. Om ett felsvar visas visas ett felmeddelande för användaren. Om det visar ett lyckat svar autentiseras användaren och skrivs till katalogen. |

Anteckning

Azure AD B2C kan också be kunden att utföra stegvis autentisering, men det här scenariot omfattas inte av den här självstudien.

Publicera med IDology

IDology tillhandahåller en mängd olika lösningar som du hittar här. I det här exemplet använder vi ExpectID.

Kontakta IDology om du vill skapa ett IDology-konto.

När ett konto har skapats får du den information du behöver för API-konfiguration. I följande avsnitt beskrivs processen.

Integrera med Azure AD B2C

Del 1 – Distribuera API:et

Distribuera den tillhandahållna API-koden till en Azure-tjänst. Koden kan publiceras från Visual Studio genom att följa dessa instruktioner.

Du behöver URL:en för den distribuerade tjänsten för att konfigurera Microsoft Entra-ID med de nödvändiga inställningarna.

Del 2 – Konfigurera API:et

Programinställningar kan konfigureras i App Service i Azure. Med den här metoden kan inställningarna konfigureras på ett säkert sätt utan att de checkas in på en lagringsplats. Du måste ange följande inställningar för REST-API:et:

| Programinställningar | Källa | Kommentarer |

|---|---|---|

| IdologySettings:ApiUsername | Konfiguration av IDology-konto | |

| IdologySettings:ApiPassword | Konfiguration av IDology-konto | |

| WebApiSettings:ApiUsername | Definiera ett användarnamn för API:et | Används i ExtId-konfigurationen |

| WebApiSettings:ApiPassword | Definiera ett lösenord för API:et | Används i ExtId-konfigurationen |

Del 3 – Skapa API-principnycklar

Följ det här dokumentet om du vill skapa två principnycklar: en för API-användarnamnet och en för API-lösenordet som du definierade ovan.

Exempelprincipen använder följande nyckelnamn:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

Del 4 – Konfigurera Azure AD B2C-princip

Följ det här dokumentet om du vill ladda ned localaccounts-startpaketet och konfigurera principen för Azure AD B2C-klientorganisationen. Följ anvisningarna tills du har slutfört avsnittet Testa anpassad princip .

Ladda ned de två exempelprinciperna här.

Uppdatera de två exempelprinciperna:

Öppna båda principerna:

I avsnittet

Idology-ExpectId-APIuppdaterarServiceUrldu metadataobjektet med platsen för api:et som distribuerades ovan.Ersätt

yourtenantmed namnet på din Azure AD B2C-klientorganisation. Om namnet på din Azure AD B2C-klientorganisation till exempel ärcontosotenantersätter du alla instanser avyourtenant.onmicrosoft.commedcontosotenant.onmicrosoft.com.

Öppna filen TrustFrameworkExtensions.xml:

Hitta elementet

<TechnicalProfile Id="login-NonInteractive">. Ersätt båda instanserna avIdentityExperienceFrameworkAppIdmed program-ID:t för IdentityExperienceFramework-programmet som du skapade tidigare.Ersätt båda instanserna av

ProxyIdentityExperienceFrameworkAppIdmed program-ID:t för det ProxyIdentityExperienceFramework-program som du skapade tidigare.

Ersätt SignInorSignUp.xml och TrustFrameworkExtensions.xml som tidigare laddats upp till Azure AD B2C i steg 1 med de två uppdaterade exempelprinciperna.

Anteckning

Vi rekommenderar att kunder lägger till medgivandemeddelanden på sidan för attributsamling. Meddela användarna att information skickas till tjänster från tredje part för identitetsverifiering.

Testa användarflödet

Öppna Azure AD B2C-klientorganisation och välj Användarflöden under Principer.

Välj ditt tidigare skapade användarflöde.

Välj Kör användarflöde och välj inställningarna:

Program – välj den registrerade appen (exemplet är JWT).

Svars-URL – välj omdirigerings-URL: en.

Välj Kör användarflöde.

Gå igenom registreringsflödet och skapa ett konto.

Logga ut.

Gå igenom inloggningsflödet.

IDology-pusslet visas när du har angett fortsätt.

Nästa steg

Mer information finns i följande artiklar: