Självstudie: Konfigurera Nok Nok Passport med Azure Active Directory B2C för lösenordsfri FIDO2-autentisering

Lär dig att integrera Nok Nok S3 Authentication Suite i din Azure Active Directory B2C-klientorganisation (Azure AD B2C). Nok Nok-lösningar möjliggör FIDO-certifierad multifaktorautentisering som FIDO UAF, FIDO U2F, WebAuthn och FIDO2 för mobil- och webbprogram. Nok Nok-lösningar förbättrar säkerhetsstatusen samtidigt som användarupplevelsen balanseras.

Så här noknok.com för att lära dig mer: Nok Nok Labs, Inc.

Förutsättningar

Du behöver följande för att komma igång:

- En Azure-prenumeration

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Azure AD B2C-klientorganisation som är länkad till Azure-prenumerationen

- Gå till noknok.com. Välj Demo på den översta menyn.

Scenariobeskrivning

Om du vill aktivera lösenordsfri FIDO-autentisering för dina användare aktiverar du Nok Nok som identitetsprovider (IdP) i din Azure AD B2C-klientorganisation. Nok Nok-lösningsintegrering innehåller följande komponenter:

- Azure AD B2C – auktoriseringsserver som verifierar användarautentiseringsuppgifter

- Webb- och mobilappar – mobila eller webbappar som ska skyddas med Nok Nok-lösningar och Azure AD B2C

- Nok Nok app SDK eller Passport-app – autentisera Azure AD B2C-aktiverade program.

- Gå till Apple App Store för Nok Nok Passport

- Eller Google Play Nok Nok Passport

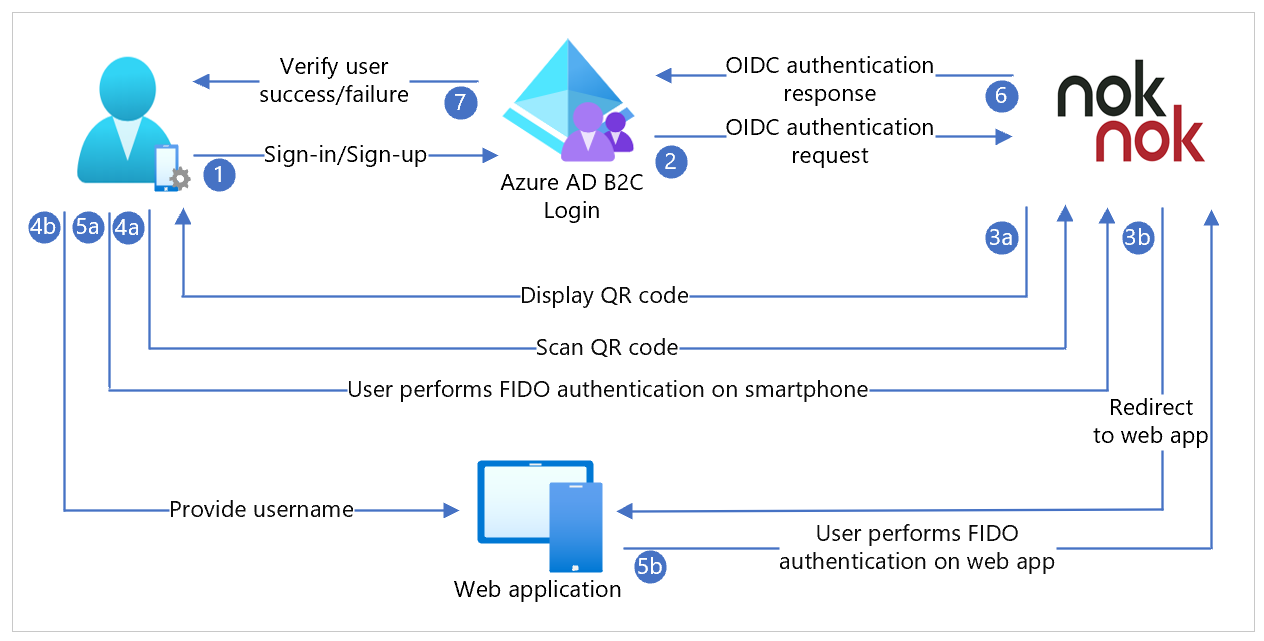

Följande diagram illustrerar Nok Nok-lösningen som IdP för Azure AD B2C med OpenID Connect (OIDC) för lösenordsfri autentisering.

- På inloggningssidan väljer användaren inloggning eller registrering och anger användarnamnet.

- Azure AD B2C omdirigerar användaren till Nok Nok OIDC-autentiseringsprovidern.

- För mobila autentiseringar visas en QR-kod eller så skickas push-meddelanden till användarenheten. För skrivbordsinloggning omdirigeras användaren till inloggningssidan för webbappen för lösenordsfri autentisering.

- Användaren söker igenom QR-koden med Nok Nok-appens SDK eller Passport-app. Eller användarnamnet är inloggningssidans indata.

- Användaren uppmanas att autentisering. Användaren utför lösenordsfri autentisering: biometri, PIN-kod för enheten eller en roamingautentisering. Autentiseringsprompten visas i webbappen. Användaren utför lösenordsfri autentisering: biometri, PIN-kod för enheten eller en roamingautentisering.

- Nok Nok-servern validerar FIDO-försäkran och skickar OIDC-autentiseringssvar till Azure AD B2C.

- Användaren beviljas eller nekas åtkomst.

Kom igång med Nok Nok

- Gå till sidan noknok.com Kontakt .

- Fyll i formuläret för en Nok Nok-klientorganisation.

- Ett e-postmeddelande kommer med information om klientåtkomst och länkar till dokumentationen.

- Använd Nok Nok-integreringsdokumentationen för att slutföra klientorganisationens OIDC-konfiguration.

Integrera med Azure AD B2C

Använd följande instruktioner för att lägga till och konfigurera en IdP och sedan konfigurera ett användarflöde.

Lägga till en ny identitetsprovider

För följande instruktioner använder du katalogen med Azure AD B2C-klientorganisation. Så här lägger du till en ny IdP:

- Logga in på Azure Portal som global administratör för Azure AD B2C-klientorganisationen.

- I portalverktygsfältet väljer du Kataloger + prenumerationer.

- Leta upp katalogen Azure AD B2C i listan Katalognamn i Portalinställningar, Kataloger + prenumerationer.

- Välj Växla.

- I det övre vänstra hörnet i Azure Portal väljer du Alla tjänster.

- Sök efter och välj Azure AD B2C.

- Gå till Instrumentpanelen>Azure Active Directory B2C-identitetsprovidrar>.

- Välj Identitetsprovidrar.

- Välj Lägg till.

Konfigurera en identitetsprovider

Så här konfigurerar du en IdP:

- Välj Identitetsprovidertyp>OpenID Connect (förhandsversion).

- För Namn anger du Nok Nok Authentication Provider eller ett annat namn.

- För Metadata-URL anger du URI för värdbaserad Nok Nok-autentiseringsapp följt av sökvägen, till exempel

https://demo.noknok.com/mytenant/oidc/.well-known/openid-configuration - För Klienthemlighet använder du klienthemligheten från Nok Nok.

- För Klient-ID använder du klient-ID:t som tillhandahålls av Nok Nok.

- För Omfång använder du e-post för OpenID-profil.

- För Svarstyp använder du kod.

- Använd form_post för svarsläge.

- Välj OK.

- Välj Mappa den här identitetsproviderns anspråk.

- För UserID väljer du Från prenumeration.

- Som Visningsnamn väljer du Från prenumeration.

- För Svarsläge väljer du Från prenumeration.

- Välj Spara.

Skapa en princip för användarflöde

För följande instruktioner är Nok Nok en ny OIDC IdP i listan över B2C-identitetsprovidrar.

- Välj Användarflöden under Principer i din Azure AD B2C-klientorganisation.

- Välj Nytt.

- Välj Registrera dig och logga in.

- Välj en version.

- Välj Skapa.

- Ange ett principnamn.

- I Identitetsprovidrar väljer du det nok nok-IdP som skapades.

- Du kan lägga till en e-postadress. Azure omdirigerar inte inloggningen till Nok Nok. en skärm visas med användaralternativ.

- Lämna fältet Multi-Factor Authentication .

- Välj Framtvinga principer för villkorlig åtkomst.

- Under Användarattribut och tokenanspråk går du till alternativet Samla in attribut och väljer Email adress.

- Lägg till användarattribut för Microsoft Entra-ID som ska samlas in, med anspråk som Azure AD B2C returnerar till klientprogrammet.

- Välj Skapa.

- Välj det nya användarflödet.

- Välj Programanspråk på den vänstra panelen.

- Markera kryssrutan e-post under alternativ

- Välj Spara.

Testa användarflödet

- Öppna Azure AD B2C-klientorganisationen och under Principer väljer du Identity Experience Framework.

- Välj den skapade SignUpSignIn.

- Välj Kör användarflöde.

- För Program väljer du den registrerade appen. Exemplet är JWT.

- För Svars-URL väljer du omdirigerings-URL:en.

- Välj Kör användarflöde.

- Utför ett registreringsflöde och skapa ett konto.

- När användarattributet har skapats anropas Nok Nok.

Om flödet är ofullständigt bekräftar du att användaren har sparats eller inte har sparats i katalogen.