Självstudie för att konfigurera Onfido med Azure Active Directory B2C

I den här självstudien lär du dig att integrera Azure Active Directory B2C (Azure AD B2C) med Onfido, ett dokument-ID och en verifieringsapp för ansiktsbiometri. Använd den för att uppfylla kraven för Know Your Customer och identitet. Onfido använder AI-teknik (artificiell intelligens) som verifierar identitet genom att matcha ett foto-ID med ansiktsbiometri. Lösningen ansluter en digital identitet till en person, ger en tillförlitlig registreringsupplevelse och bidrar till att minska bedrägerierna.

I den här självstudien aktiverar du Onfido-tjänsten för att verifiera identiteten i flödet för registrering eller inloggning. Onfido-resultat informerar beslut om vilka produkter eller tjänster som användaren har åtkomst till.

Förutsättningar

För att komma igång behöver du:

En Azure-prenumeration

- Om du inte har aktiverat kan du få ett kostnadsfritt Azure-konto

- En Azure AD B2C-klientorganisation som är länkad till din Azure-prenumeration

- Ett Utvärderingskonto för Onfido

- Gå till onfido.com Kontakta oss och fyll i formuläret

Scenariobeskrivning

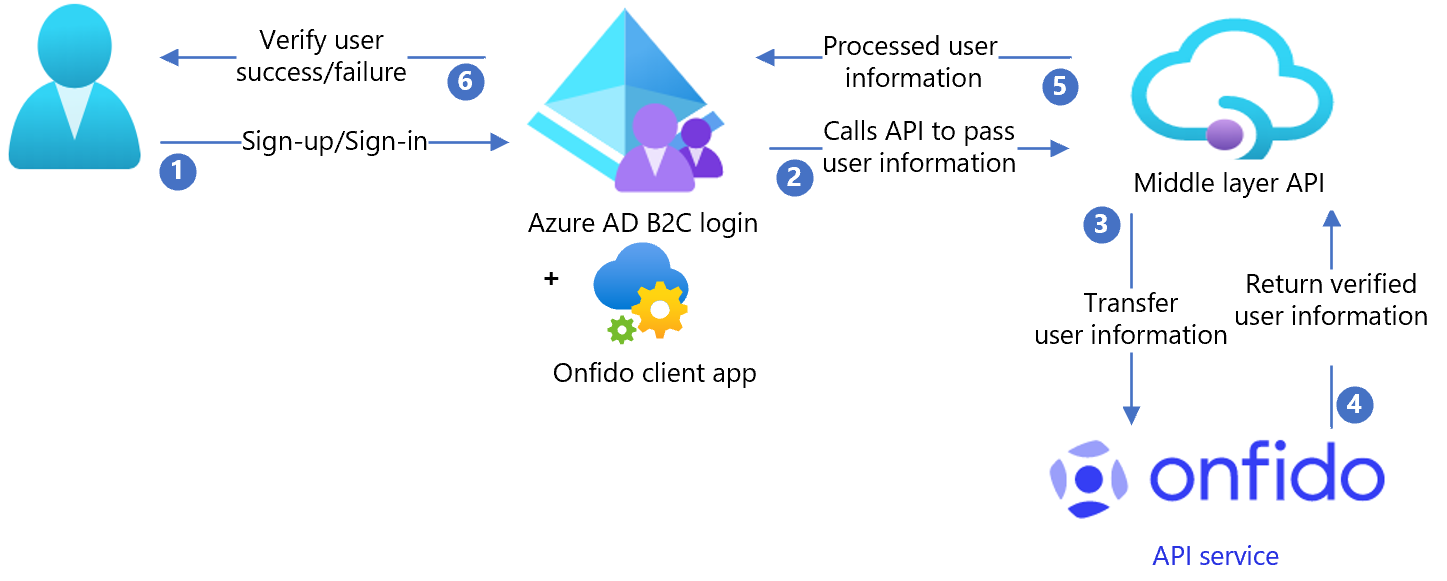

Onfido-integreringen innehåller följande komponenter:

- Azure AD B2C-klient – auktoriseringsservern som verifierar användarautentiseringsuppgifter baserat på anpassade principer som definierats i klientorganisationen. Det kallas även identitetsprovidern (IdP). Den är värd för Onfido-klientappen, som samlar in användardokumenten och överför dem till Onfido API-tjänsten.

- Onfido-klient – Ett konfigurerbart verktyg för JavaScript-klientdokumentinsamling som distribueras på webbsidor. Den kontrollerar information som dokumentstorlek och kvalitet.

- Mellanliggande REST API – Tillhandahåller slutpunkter för Azure AD B2C-klientorganisation för att kommunicera med Onfido API-tjänsten. Den hanterar databearbetning och följer säkerhetskraven för båda.

- Onfido API-tjänsten – serverdelstjänsten som sparar och verifierar användardokument.

Följande arkitekturdiagram visar implementeringen.

- Användaren registrerar sig för att skapa ett nytt konto och anger attribut. Azure AD B2C samlar in attributen. Onfido-klientappen som finns i Azure AD B2C söker efter användarinformation.

- Azure AD B2C anropar API:et för mellanlagret och skickar attributen.

- API för mellanlager samlar in attribut och konverterar dem till ett Onfido API-format.

- Onfido bearbetar attribut för att verifiera användaridentifiering och skickar resultatet till API:et för mellanlagret.

- API för mellanlager bearbetar resultaten och skickar relevant information till Azure AD B2C i JSON-format (JavaScript Object Notation).

- Azure AD B2C tar emot informationen. Om svaret misslyckas visas ett felmeddelande. Om svaret lyckas autentiseras användaren och skrivs till katalogen.

Skapa ett Onfido-konto

- Skapa ett Onfido-konto: gå till onfido.com Kontakta oss och fyll i formuläret.

- Skapa en API-nyckel: gå till Kom igång (API v3.5).

Anteckning

Du behöver nyckeln senare.

Onfido-dokumentation

Livenycklar kan faktureras, men du kan använda sandbox-nycklarna för testning. Gå till onfido.com för sandbox- och live-skillnader. Sandbox-nycklarna skapar samma resultatstruktur som livenycklar, men resultaten är förutbestämda. Dokument bearbetas eller sparas inte.

Mer Onfido-dokumentation finns i:

Konfigurera Azure AD B2C med Onfido

Distribuera API:et

- Distribuera API-koden till en Azure-tjänst. Gå till exempel/OnFido-Combined/API/Onfido.Api/. Du kan publicera koden från Visual Studio.

- Konfigurera resursdelning mellan ursprung (CORS).

- Lägg till tillåtet ursprung som

https://{your_tenant_name}.b2clogin.com.

Anteckning

Du behöver den distribuerade tjänst-URL:en för att konfigurera Microsoft Entra-ID.

Lägga till inställningar för känslig konfiguration

Konfigurera appinställningar i Azure App-tjänsten utan att checka in dem på en lagringsplats.

REST API-inställningar:

- Namn på programinställning: OnfidoSettings:AuthToken

- Källa: Onfido-konto

Distribuera användargränssnittet

Konfigurera lagringsplatsen

- Skapa en container i Azure Portal.

- Lagra användargränssnittsfilerna i /samples/OnFido-Combined/UI i blobcontainern.

- Tillåt CORS-åtkomst till lagringscontainern som du skapade: Gå till Inställningar>Tillåtet ursprung.

- Ange

https://{your_tenant_name}.b2clogin.com. - Ersätt ditt klientnamn med ditt Azure AD B2C-klientnamn med gemener. Till exempel

https://fabrikam.b2clogin.com. - För Tillåtna metoder väljer du

GETochPUT. - Välj Spara.

Uppdatera användargränssnittsfiler

- I UI-filerna går du till exempel/OnFido-Combined/UI/ocean_blue.

- Öppna varje HTML-fil.

- Leta upp

{your-ui-blob-container-url}och ersätt det med url:erna för användargränssnittet ocean_blue, dist och tillgångar . - Leta upp

{your-intermediate-api-url}och ersätt den med den mellanliggande API-apptjänst-URL:en.

Ladda upp dina filer

- Lagra mappfilerna för användargränssnittet i blobcontainern.

- Använd Azure Storage Explorer för att hantera Hanterade Azure-diskar och åtkomstbehörigheter.

Konfigurera Azure AD B2C

Ersätt konfigurationsvärdena

I /samples/OnFido-Combined/Policies hittar du följande platshållare och ersätter dem med motsvarande värden från din instans.

| Platshållare | Ersätt med värde | Exempel |

|---|---|---|

| {your_tenant_name} | Ditt klientorganisations korta namn | "din klientorganisation" från yourtenant.onmicrosoft.com |

| {your_tenantID} | Ditt Azure AD B2C TenantID | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_IdentityExperienceFramework_appid} | App-ID för IdentityExperienceFramework-appen som konfigurerats i din Azure AD B2C-klientorganisation | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | ProxyIdentityExperienceFramework app-app-ID som konfigurerats i din Azure AD B2C-klientorganisation | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | App-ID för ditt klientlagringsprogram | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | Objekt-ID för klientlagringsprogrammet | 01234567-89ab-cdef-0123-456789abcdef |

| {your_app_insights_instrumentation_key} | Instrumenteringsnyckel för din App Insights-instans* | 01234567-89ab-cdef-0123-456789abcdef |

| {your_ui_file_base_url} | Plats-URL för dina användargränssnittsmappar ocean_blue, dist och tillgångar | https://yourstorage.blob.core.windows.net/UI/ |

| {your_app_service_URL} | Apptjänst-URL:en som du har konfigurerat | https://yourapp.azurewebsites.net |

*Appinsikter kan finnas i en annan klientorganisation. Det här är valfritt. Ta bort motsvarande TechnicalProfiles och OrchestrationSteps om de inte behövs.

Konfigurera Azure AD B2C-princip

Se Startpaket för anpassad princip för instruktioner för att konfigurera din Azure AD B2C-klientorganisation och konfigurera principer. Anpassade principer är en uppsättning XML-filer som du laddar upp till din Azure AD B2C-klientorganisation för att definiera tekniska profiler och användarresor.

Anteckning

Vi rekommenderar att du lägger till medgivandemeddelande på sidan för attributsamling. Meddela användarna att informationen går till tjänster från tredje part för identitetsverifiering.

Testa användarflödet

- Öppna Azure AD B2C-klientorganisationen.

- Under Principer väljer du Identity Experience Framework.

- Välj ditt tidigare skapade SignUpSignIn.

- Välj Kör användarflöde.

- För Program väljer du den registrerade appen (till exempel JWT).

- För Svars-URL väljer du omdirigerings-URL:en.

- Välj Kör användarflöde.

- Slutför registreringsflödet.

- Skapa ett konto.

- När användarattributet skapas anropas Onfido under flödet.

Anteckning

Om flödet är ofullständigt bekräftar du att användaren har sparats i katalogen.