Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Viktigt!

Från och med den 1 maj 2025 är Azure AD B2C inte längre tillgängligt att köpa för nya kunder. Läs mer i våra vanliga frågor och svar.

I den här självstudien lär du dig att integrera Azure Active Directory B2C (Azure AD B2C) med Strata Maverics Identity Orchestrator, som hjälper till att skydda lokala program. Den ansluter till identitetssystem, migrerar användare och autentiseringsuppgifter, synkroniserar principer och konfigurationer samt abstraherar autentiserings- och sessionshantering. Använd Strata för att övergå från äldre till Azure AD B2C utan att skriva om program.

Lösningen har följande fördelar:

-

Enkel inloggning för kunder (SSO) till lokala hybridappar – Azure AD B2C stöder kund-SSO med Maverics Identity Orchestrator

- Användare loggar in med konton som finns i Azure AD B2C eller identitetsprovider (IdP)

- Maverics bevisar enkel inloggning för appar som historiskt skyddats av äldre identitetssystem som Symantec SiteMinder

- Utöka standard-SSO till appar – Använd Azure AD B2C för att hantera användarhantering och aktivera SSO med Maverics Identity Orchestrator Security Assertion Markup Language (SAML) eller OpenID Connect (OIDC) connectorer.

- Enkel konfiguration – Ansluta Maverics Identity Orchestrator SAML- eller OIDC-anslutningsappar till Azure AD B2C

Förutsättningar

För att komma igång behöver du:

En prenumeration på Azure

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Azure AD B2C-hyresgäst kopplad till din Azure-prenumeration

- En instans av Azure Key Vault för att lagra hemligheter som används av Maverics Identity Orchestrator. Anslut till Azure AD B2C eller andra attributprovidrar, till exempel en LDAP-katalog (Lightweight Directory Access Protocol) eller databas.

- En instans av Maverics Identity Orchestrator som körs på en virtuell Azure-dator (VM) eller en lokal server. Om du vill hämta programvara och dokumentation går du till strata.io Kontakta Strata Identity.

- Ett lokalt program som ska övergå till Azure AD B2C

Scenariobeskrivning

Maverics Identity Orchestrator-integrering innehåller följande komponenter:

-

Azure AD B2C – auktoriseringsservern som verifierar användarautentiseringsuppgifter

- Autentiserade användare får åtkomst till lokala appar med ett lokalt konto i Azure AD B2C-katalogen

- Extern leverantör av sociala identiteter eller företagsidentiteter (IdP): En OIDC-provider, Facebook, Google eller GitHub

- Strata Maverics Identity Orchestrator: Användarens inloggningstjänst som skickar identitet till appar via HTTP-huvuden

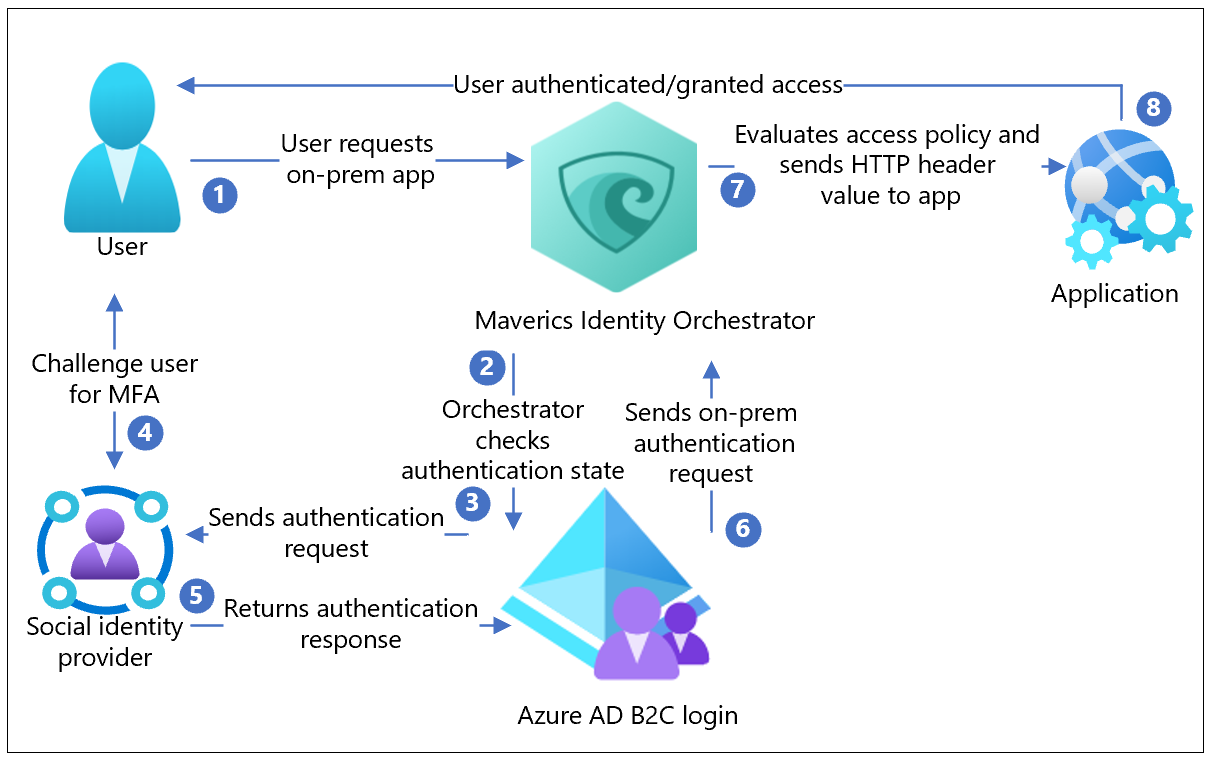

Följande arkitekturdiagram visar implementeringen.

- Användaren begär åtkomst till det lokala värdbaserade programmet. Maverics Identity Orchestrator vidarebefordrar begäran till applikationen.

- Orchestrator kontrollerar användarautentiseringstillståndet. Om det inte finns någon sessionstoken eller om token är ogiltig går användaren till Azure AD B2C för autentisering

- Azure AD B2C skickar autentiseringsbegäran till den konfigurerade sociala IdP:n.

- IdP:t utmanar användaren om autentiseringsuppgifter. Multifaktorautentisering (MFA) kan krävas.

- IdP skickar autentiseringssvaret till Azure AD B2C. Användaren kan skapa ett lokalt konto i Azure AD B2C-katalogen.

- Azure AD B2C skickar användarbegäran till den slutpunkt som angavs under Orchestrator-appregistreringen i Azure AD B2C-klientorganisationen.

- Orchestrator utvärderar åtkomstprinciper och attributvärden för HTTP-huvuden som vidarebefordras till appen. Orchestrator kan anropa andra attributprovidrar för att hämta information för att ange huvudvärdena. Orchestrator skickar begäran till appen.

- Användaren autentiseras och har åtkomst till appen.

Maverics Identitetsorkestrator

Om du vill hämta programvara och dokumentation går du till strata.io Kontakta Strata Identity. Fastställa krav för Orchestrator. Installera och konfigurera.

Konfigurera din Azure AD B2C-klientorganisation

Under följande instruktioner dokumenterar du:

- Klientnamn och identifierare

- Klient-ID

- Klienthemlighet

- Konfigurerade anspråk

- URI för omdirigering

- Registrera ett webbprogram i Azure Active Directory B2C i Azure AD B2C-klientorganisationen.

- Bevilja Microsoft MS Graph API-behörigheter till dina program. Använd behörigheter:

offline_access,openid. - Lägg till en omdirigerings-URI som matchar parametern

oauthRedirectURLför Orchestrator Azure AD B2C-anslutningskonfigurationen, till exempelhttps://example.com/oidc-endpoint. - Skapa användarflöden och anpassade principer i Azure Active Directory B2C.

- Lägg till en identitetsleverantör till din Azure Active Directory B2C-instans. Logga in din användare med ett lokalt konto, ett socialt eller företag.

- Definiera de attribut som ska samlas in under registreringen.

- Ange attribut som ska returneras till programmet med Orchestrator-instansen.

Anmärkning

Orchestrator använder attribut från anspråk som returneras av Azure AD B2C och kan hämta attribut från anslutna identitetssystem som LDAP-kataloger och databaser. Dessa attribut finns i HTTP-huvuden och skickas till det överordnade lokala programmet.

Konfigurera Maverics Identity Orchestrator

Använd anvisningarna i följande avsnitt för att konfigurera en Orchestrator-instans.

Serverkrav för Maverics Identity Orchestrator

Du kan köra Orchestrator-instansen på valfri server, antingen lokalt eller i en offentlig molninfrastruktur efter leverantör som Azure, AWS eller GCP.

- Operativsystem: RHEL 7.7 eller senare

- Disk: 10 GB (liten)

- Minne: 16 GB

- Portar: 22 (SSH/SCP), 443, 80

- Rotåtkomst: För installation/administrativa uppgifter

-

Maverics Identity Orchestrator: Körs som användare

mavericsundersystemd - Nätverksutgång: Från den server som är värd för Maverics Identity Orchestrator och som kan nå din Microsoft Entra-klientorganisation

Installera Maverics Identity Orchestrator

Hämta det senaste Maverics RPM-paketet.

Placera paketet på det system som du vill installera Maverics. Om du kopierar till en fjärrvärd använder du SSH scp.

Kör följande kommando. Använd filnamnet för att ersätta

maverics.rpm.sudo rpm -Uvf maverics.rpmSom standard finns Maverics i

/usr/local/binkatalogen.Maverics körs som en tjänst under

systemd.Kontrollera att Maverics-tjänsten körs genom att köra följande kommando:

sudo service maverics statusFöljande meddelande (eller liknande) visas.

Redirecting to /bin/systemctl status maverics.service

maverics.service - Maverics

Loaded: loaded (/etc/systemd/system/maverics.service; enabled; vendor preset: disabled)

Active: active (running) since Thu 2020-08-13 16:48:01 UTC; 24h ago

Main PID: 330772 (maverics)

Tasks: 5 (limit: 11389)

Memory: 14.0M

CGroup: /system.slice/maverics.service

└─330772 /usr/local/bin/maverics --config /etc/maverics/maverics.yaml

Anmärkning

Om Maverics inte startar kör du följande kommando:

journalctl --unit=maverics.service --reverse

Den senaste loggposten visas i utdata.

-

maverics.yamlStandardfilen skapas i/etc/mavericskatalogen. - Konfigurera Orchestrator för att skydda programmet.

- Integrera med Azure AD B2C och lagra.

- Hämta hemligheter från Azure Key Vault.

- Definiera platsen där Orchestrator läser konfigurationen.

Leverera konfiguration med hjälp av miljövariabler

Konfigurera Dina Orchestrator-instanser med miljövariabler.

MAVERICS_CONFIG

Den här miljövariabeln informerar Orchestrator-instansen om vilka YAML-konfigurationsfiler som ska användas och var du hittar dem under start eller omstart. Ange miljövariabeln i /etc/maverics/maverics.env.

Skapa Orchestrator TLS-konfigurationen

Fältet tls i maverics.yaml deklarerar de säkerhetskonfigurationer på transportnivå som orchestrator-instansen använder. Anslutningsappar använder TLS-objekt och Orchestrator-servern.

Nyckeln maverics är reserverad för Orchestrator-servern. Använd andra nycklar för att mata in ett TLS-objekt i en anslutning.

tls:

maverics:

certFile: /etc/maverics/maverics.cert

keyFile: /etc/maverics/maverics.key

Konfigurera Azure AD B2C Connector

Orkestrerare använder connectors för att integrera med autentiserings- och attributleverantörer. Orchestrators App Gateway använder Azure AD B2C-anslutningsappen som autentiserings- och attributprovider. Azure AD B2C använder den sociala IdP:n för autentisering och tillhandahåller sedan attribut till Orchestrator, och skickar dessa i krav som anges i HTTP-huvuden.

Anslutningskonfigurationen motsvarar appen som är registrerad i Azure AD B2C-klientorganisationen.

- Från din appkonfiguration kopierar du klient-ID, klienthemligheten och omdirigerings-URI:n till din tenant.

- Ange ett anslutningsnamn (exempel är

azureADB2C). - Ställ in anslutningen

typetill att varaazure. - Anteckna namnet på anslutningen. Du använder det här värdet i andra konfigurationsparametrar.

- Ange

authTypetilloidc. - För parametern

oauthClientIDanger du det klient-ID som du kopierade. - För parametern

oauthClientSecretanger du den klienthemlighet som du kopierade. - För parametern

oauthRedirectURLanger du den omdirigerings-URI som du kopierade. - Azure AD B2C OIDC Connector använder OIDC-slutpunkten för att identifiera metadata, inklusive URL:er och signeringsnycklar. För klientslutpunkten använder du

oidcWellKnownURL.

connectors:

name: azureADB2C

type: azure

oidcWellKnownURL: https://<tenant name>.b2clogin.com/<tenant name>.onmicrosoft.com/B2C_1_login/v2.0/.well-known/openid-configuration

oauthRedirectURL: https://example.com/oidc-endpoint

oauthClientID: <azureADB2CClientID>

oauthClientSecret: <azureADB2CClientSecret>

authType: oidc

Definiera Azure AD B2C som autentiseringsprovider

En autentiseringsprovider bestämmer autentisering för användare som inte presenterar en giltig session under en appresursbegäran. Azure AD B2C-klientkonfigurationen avgör hur användare utmanas om autentiseringsuppgifter, medan andra autentiseringsprinciper tillämpas. Ett exempel är att kräva en andra faktor för att slutföra autentiseringen och bestämma vad som returneras till Orchestrator App Gateway efter autentisering.

Värdet för authProvider måste matcha anslutningsappens name värde.

authProvider: azureADB2C

Skydda lokala appar med en Orchestrator App Gateway

Orchestrator App Gateway-konfigurationen förklarar hur Azure AD B2C skyddar ditt program och hur användarna får åtkomst till appen.

- Ange ett appgatewaynamn.

- Ange

location. I exemplet används app-roten/. - Definiera det skyddade programmet i

upstream. Använd värd:portkonventionen:https://example.com:8080. - Ange värden för fel och obehöriga sidor.

- Definiera HTTP-huvudnamnen och attributvärdena för programmet för att upprätta autentisering och kontroll. Rubriknamn motsvarar vanligtvis appkonfiguration. Attributvärden namnges av anslutningsappen. I exemplet prefixas värden som returneras från Azure AD B2C med anslutningsnamnet

azureADB2C. Suffixet är attributnamnet med det nödvändiga värdet, till exempelgiven_name. - Ange principerna. Tre åtgärder definieras:

allowUnauthenticated,allowAnyAuthenticatedochallowIfAny. Varje åtgärd är associerad med enresource. Policyn utvärderas för denresource.

Anmärkning

headers och policies använda JavaScript- eller GoLang-tjänsttillägg för att implementera godtycklig logik.

appgateways:

- name: Sonar

location: /

upstream: https://example.com:8080

errorPage: https://example.com:8080/sonar/error

unauthorizedPage: https://example.com:8080/sonar/accessdenied

headers:

SM_USER: azureADB2C.sub

firstname: azureADB2C.given_name

lastname: azureADB2C.family_name

policies:

- resource: ~ \.(jpg|png|ico|svg)

allowUnauthenticated: true

- resource: /

allowAnyAuthenticated: true

- resource: /sonar/daily_deals

allowIfAny:

azureADB2C.customAttribute: Rewards Member

Azure Key Vault som hemlighetsprovider

Skydda hemligheterna som Orchestrator använder för att ansluta till Azure AD B2C och andra identitetssystem. Maverics läser hemligheter i klartext från maverics.yaml, men i den här handledningen använder du Azure Key Vault som leverantör av hemligheter.

Följ anvisningarna i Snabbstart: Ange och hämta en hemlighet från Azure Key Vault med hjälp av Azure-portalen. Lägg dina hemligheter i valvet och anteckna SECRET NAME för varje hemlighet. Till exempel AzureADB2CClientSecret.

Om du vill deklarera ett värde som en hemlighet i en maverics.yaml konfigurationsfil omsluter du hemligheten med vinkelparenteser:

connectors:

- name: AzureADB2C

type: azure

oauthClientID: <AzureADB2CClientID>

oauthClientSecret: <AzureADB2CClientSecret>

Värdet inom vinkelparenteserna måste motsvara ett SECRET NAME som ges till en hemlighet i ditt Azure Key Vault.

Om du vill läsa in hemligheter från Azure Key Vault anger du miljövariabeln MAVERICS_SECRET_PROVIDER i filen /etc/maverics/maverics.envmed de autentiseringsuppgifter som finns i filen azure-credentials.json. Använd följande mönster:

MAVERICS_SECRET_PROVIDER='azurekeyvault://<KEYVAULT NAME>.vault.azure.net?clientID=<APPID>&clientSecret=<PASSWORD>&tenantID=<TENANT>'

Slutför konfigurationen

Följande information illustrerar hur Orchestrator-konfigurationen visas.

version: 0.4.2

listenAddress: ":443"

tls:

maverics:

certFile: certs/maverics.crt

keyFile: certs/maverics.key

authProvider: azureADB2C

connectors:

- name: azureADB2C

type: azure

oidcWellKnownURL: https://<tenant name>.b2clogin.com/<tenant name>.onmicrosoft.com/B2C_1_login/v2.0/.well-known/openid-configuration

oauthRedirectURL: https://example.com/oidc-endpoint

oauthClientID: <azureADB2CClientID>

oauthClientSecret: <azureADB2CClientSecret>

authType: oidc

appgateways:

- name: Sonar

location: /

upstream: http://example.com:8080

errorPage: http://example.com:8080/sonar/accessdenied

unauthorizedPage: http://example.com:8080/sonar/accessdenied

headers:

SM_USER: azureADB2C.sub

firstname: azureADB2C.given_name

lastname: azureADB2C.family_name

policies:

- resource: ~ \.(jpg|png|ico|svg)

allowUnauthenticated: true

- resource: /

allowAnyAuthenticated: true

- resource: /sonar/daily_deals

allowIfAny:

azureADB2C.customAttribute: Rewards Member

Testa flödet

- Gå till den lokala program-URL:en,

https://example.com/sonar/dashboard. - Orchestrator omdirigerar till sidan för användarflöde.

- Välj IdP i listan.

- Ange autentiseringsuppgifter, inklusive en MFA-token, om det krävs av IdP:t.

- Du omdirigeras till Azure AD B2C, som vidarebefordrar appbegäran till Orchestrator-omdirigerings-URI:n.

- Orchestrator utvärderar principer och beräknar rubriker.

- Det begärda programmet visas.