Självstudie: Konfigurera privat Zscaler-åtkomst med Azure Active Directory B2C

I den här självstudien lär du dig att integrera Azure Active Directory B2C-autentisering (Azure AD B2C) med Zscaler Private Access (ZPA). ZPA är principbaserad, säker åtkomst till privata program och tillgångar utan omkostnader eller säkerhetsrisker i ett virtuellt privat nätverk (VPN). Zscaler säker hybridåtkomst minskar attackytan för konsumentinriktade program i kombination med Azure AD B2C.

Läs mer: Gå till Zscaler och välj Produktlösningar & , Produkter.

Förutsättningar

Innan du börjar behöver du:

- En Azure-prenumeration

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Azure AD B2C-klientorganisation som är länkad till din Azure-prenumeration

- En ZPA-prenumeration

Scenariobeskrivning

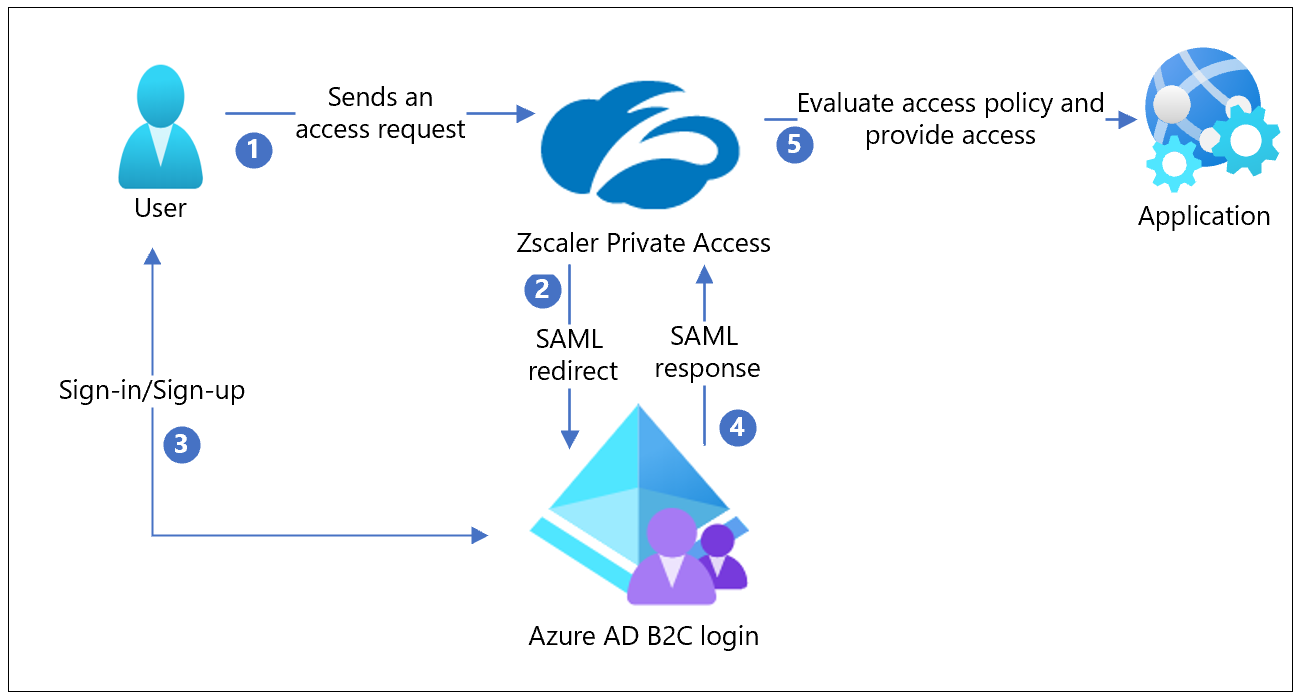

ZPA-integrering innehåller följande komponenter:

- Azure AD B2C – identitetsprovidern (IdP) som verifierar användarautentiseringsuppgifter

- ZPA – Skyddar webbprogram genom att framtvinga Nolltillit åtkomst

- Webbprogram – Är värd för tjänstanvändares åtkomst

Följande diagram visar hur ZPA integreras med Azure AD B2C.

- En användare kommer till ZPA-portalen eller ett ZPA-webbläsaråtkomstprogram för att begära åtkomst

- ZPA samlar in användarattribut. ZPA utför en SAML-omdirigering till Azure AD B2C-inloggningssidan.

- Nya användare registrerar sig och skapar ett konto. Aktuella användare loggar in med autentiseringsuppgifter. Azure AD B2C verifierar användaridentiteten.

- Azure AD B2C omdirigerar användaren till ZPA med SAML-försäkran, vilket ZPA verifierar. ZPA anger användarkontexten.

- ZPA utvärderar åtkomstprinciper. Begäran är tillåten eller så är den inte det.

Registrera till ZPA

Den här självstudien förutsätter att ZPA är installerat och körs.

Om du vill komma igång med ZPA går du till help.zscaler.com för stegvis konfigurationsguide för ZPA.

Integrera ZPA med Azure AD B2C

Konfigurera Azure AD B2C som en IdP på ZPA

Konfigurera Azure AD B2C som IdP på ZPA.

Mer information finns i Konfigurera en IdP för enkel inloggning.

Logga in på ZPA-Admin-portalen.

Gå till Konfiguration avadministrations-IdP>.

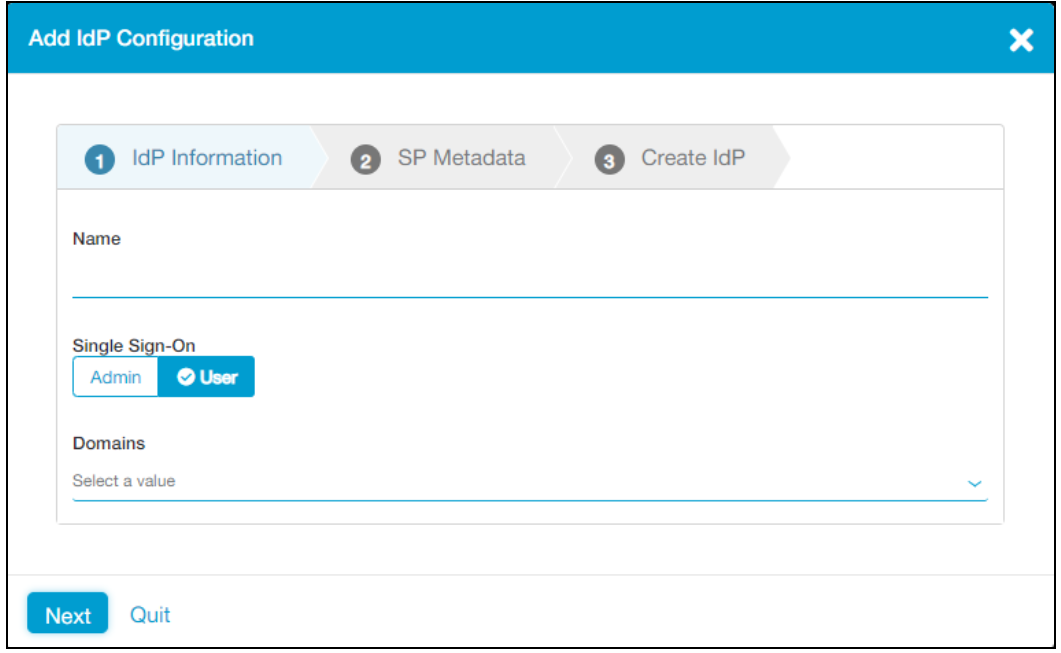

Välj Lägg till IdP-konfiguration.

Fönstret Lägg till IdP-konfiguration visas.

Välj fliken IdP-information

I rutan Namn anger du Azure AD B2C.

Under Enkel inloggning väljer du Användare.

I listrutan Domäner väljer du de autentiseringsdomäner som ska associeras med IdP:t.

Välj Nästa.

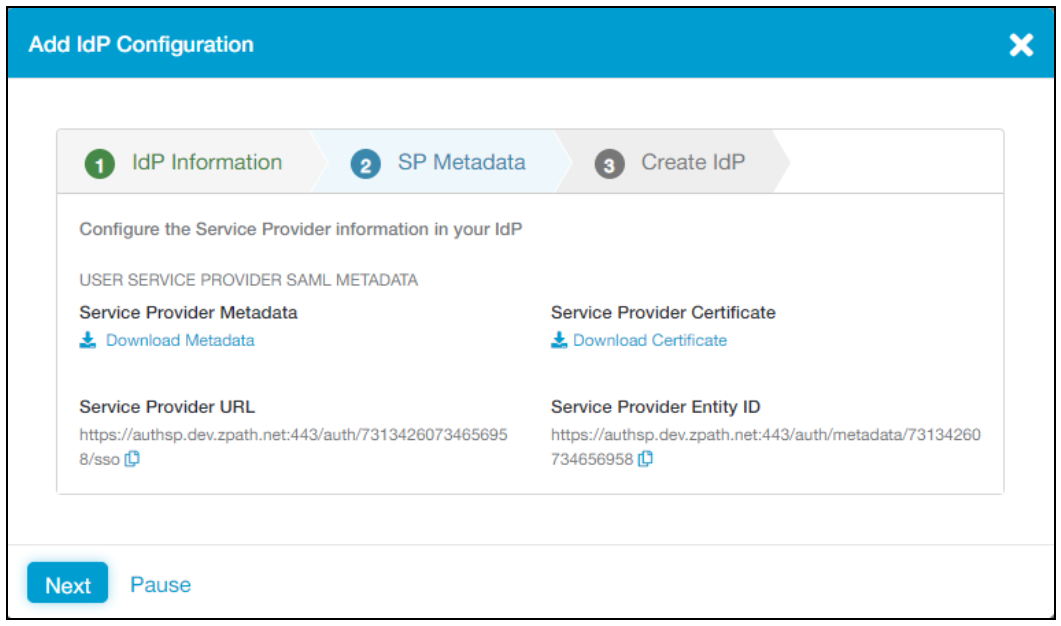

Välj fliken SP-metadata .

Under Url för tjänstprovider kopierar du värdet som ska användas senare.

Under Entitets-ID för tjänstprovider kopierar du värdet till användaren senare.

Välj Pausa.

Konfigurera anpassade principer i Azure AD B2C

Viktigt

Konfigurera anpassade principer i Azure AD B2C om du inte har konfigurerat anpassade principer.

Mer information finns i Självstudie: Skapa användarflöden och anpassade principer i Azure Active Directory B2C.

Registrera ZPA som ett SAML-program i Azure AD B2C

Under registreringen i Ladda upp principen kopierar du IdP SAML-metadata-URL:en som används av Azure AD B2C för senare användning.

Följ anvisningarna tills du konfigurerar programmet i Azure AD B2C.

För steg 4.2 uppdaterar du egenskaperna för appmanifestet

- För identifierUris anger du det entitets-ID för tjänstprovidern som du kopierade

- För samlMetadataUrl hoppar du över den här posten

- För replyUrlsWithType anger du url:en för tjänstprovidern som du kopierade

- Hoppa över den här posten för logoutUrl

De återstående stegen krävs inte.

Extrahera IdP SAML-metadata från Azure AD B2C

Hämta en URL för SAML-metadata i följande format:

https://<tenant-name>.b2clogin.com/<tenant-name>.onmicrosoft.com/<policy-name>/Samlp/metadata

Anteckning

<tenant-name>är din Azure AD B2C-klientorganisation och <policy-name> är den anpassade SAML-princip som du skapade.

URL:en kan vara: https://safemarch.b2clogin.com/safemarch.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata.

- Öppna en webbläsare.

- Gå till URL:en för SAML-metadata.

- Högerklicka på sidan.

- Välj Spara som.

- Spara filen på datorn för senare användning.

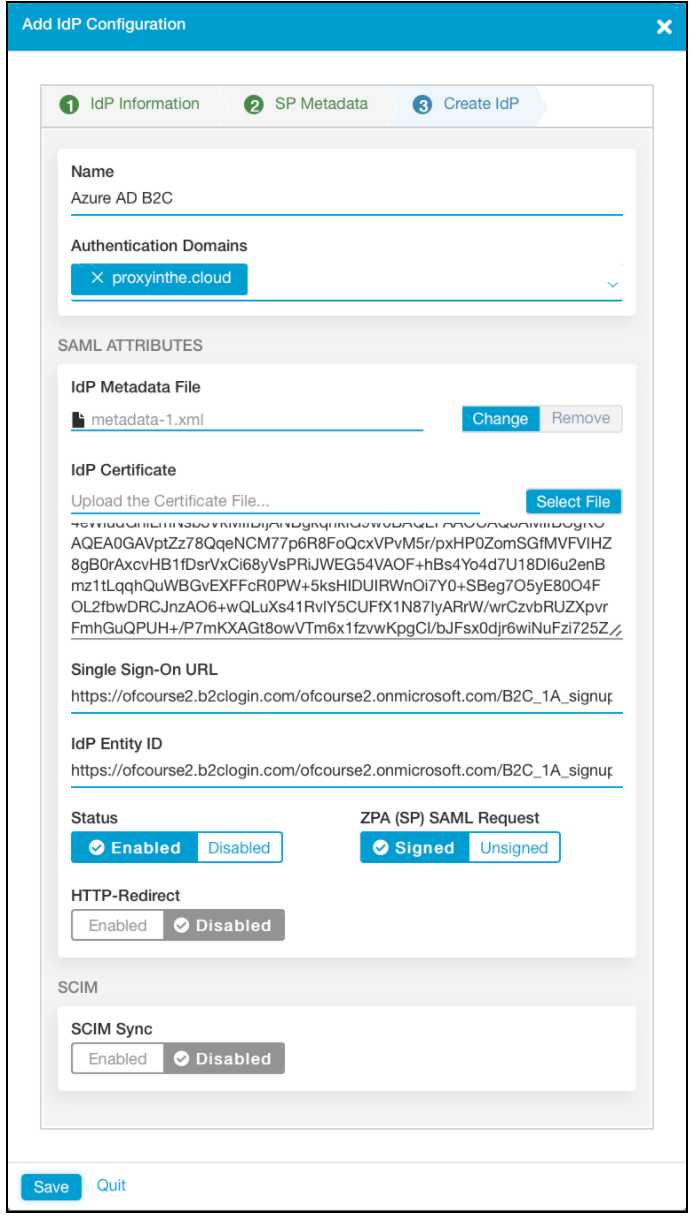

Slutför IdP-konfigurationen på ZPA

Så här slutför du IdP-konfigurationen:

Gå till ZPA-Admin-portalen.

VäljAdministrations-IdP-konfiguration>.

Välj det IdP som du konfigurerade och välj sedan Återuppta.

I fönstret Lägg till IdP-konfiguration väljer du fliken Skapa IdP .

Under IdP-metadatafil laddar du upp den metadatafil som du sparade.

Under Status kontrollerar du att konfigurationen är Aktiverad.

Välj Spara.

Testa lösningen

Om du vill bekräfta SAML-autentisering går du till en ZPA-användarportal eller ett webbläsaråtkomstprogram och testar registreringen eller inloggningsprocessen.