Designöverväganden för virtuella nätverk och konfigurationsalternativ för Microsoft Entra Domain Services

Microsoft Entra Domain Services tillhandahåller autentiserings- och hanteringstjänster till andra program och arbetsbelastningar. Nätverksanslutning är en nyckelkomponent. Utan korrekt konfigurerade virtuella nätverksresurser kan program och arbetsbelastningar inte kommunicera med och använda de funktioner som tillhandahålls av Domain Services. Planera kraven för ditt virtuella nätverk för att se till att Domain Services kan hantera dina program och arbetsbelastningar efter behov.

Den här artikeln beskriver designöverväganden och krav för ett virtuellt Azure-nätverk för att stödja Domain Services.

Design av virtuellt Azure-nätverk

För att tillhandahålla nätverksanslutning och tillåta att program och tjänster autentiseras mot en domän som hanteras av Domain Services använder du ett virtuellt Azure-nätverk och undernät. Helst bör den hanterade domänen distribueras till ett eget virtuellt nätverk.

Du kan inkludera ett separat programundernät i samma virtuella nätverk som värd för den virtuella hanteringsdatorn eller lätta programarbetsbelastningar. Ett separat virtuellt nätverk för större eller komplexa programarbetsbelastningar, peer-kopplade till det virtuella nätverket Domain Services, är vanligtvis den lämpligaste designen.

Andra designval är giltiga, förutsatt att du uppfyller de krav som beskrivs i följande avsnitt för det virtuella nätverket och undernätet.

När du utformar det virtuella nätverket för Domain Services gäller följande överväganden:

- Domain Services måste distribueras till samma Azure-region som ditt virtuella nätverk.

- För närvarande kan du bara distribuera en hanterad domän per Microsoft Entra-klientorganisation. Den hanterade domänen distribueras till en enda region. Se till att du skapar eller väljer ett virtuellt nätverk i en region som stöder Domain Services.

- Tänk på närheten till andra Azure-regioner och de virtuella nätverk som är värdar för dina programarbetsbelastningar.

- Minimera svarstiden genom att hålla dina kärnprogram nära eller i samma region som det virtuella nätverksundernätet för din hanterade domän. Du kan använda vpn-anslutningar (virtual network peering) eller virtuella privata nätverk mellan virtuella Azure-nätverk. Dessa anslutningsalternativ beskrivs i följande avsnitt.

- Det virtuella nätverket kan inte förlita sig på andra DNS-tjänster än de tjänster som tillhandahålls av den hanterade domänen.

- Domain Services tillhandahåller en egen DNS-tjänst. Det virtuella nätverket måste konfigureras för att använda dessa DNS-tjänstadresser. Namnmatchning för ytterligare namnområden kan utföras med hjälp av villkorsstyrda vidarebefordrare.

- Du kan inte använda anpassade DNS-serverinställningar för att dirigera frågor från andra DNS-servrar, inklusive på virtuella datorer. Resurser i det virtuella nätverket måste använda DNS-tjänsten som tillhandahålls av den hanterade domänen.

Viktigt!

Du kan inte flytta Domain Services till ett annat virtuellt nätverk när du har aktiverat tjänsten.

En hanterad domän ansluter till ett undernät i ett virtuellt Azure-nätverk. Utforma det här undernätet för Domain Services med följande överväganden:

En hanterad domän måste distribueras i ett eget undernät. Det går inte att använda ett befintligt undernät, gatewayundernät eller fjärrgatewayinställningar i peering för virtuella nätverk.

När du distribuerar en hanterad domän skapas en nätverkssäkerhetsgrupp. Den här nätverkssäkerhetsgruppen innehåller de regler som krävs för korrekt tjänstkommunikation.

- Skapa eller använd inte en befintlig nätverkssäkerhetsgrupp med egna anpassade regler.

En hanterad domän kräver 3–5 IP-adresser. Kontrollera att ip-adressintervallet för undernätet kan ange det här antalet adresser.

- Om du begränsar de tillgängliga IP-adresserna kan du förhindra att den hanterade domänen underhåller två domänkontrollanter.

Kommentar

Du bör inte använda offentliga IP-adresser för virtuella nätverk och deras undernät på grund av följande problem:

Brist på IP-adress: IPv4 offentliga IP-adresser är begränsade och deras efterfrågan överskrider ofta det tillgängliga utbudet. Det finns också potentiellt överlappande IP-adresser med offentliga slutpunkter.

Säkerhetsrisker: Om du använder offentliga IP-adresser för virtuella nätverk exponeras dina enheter direkt för Internet, vilket ökar risken för obehörig åtkomst och potentiella attacker. Utan lämpliga säkerhetsåtgärder kan dina enheter bli sårbara för olika hot.

Komplexitet: Att hantera ett virtuellt nätverk med offentliga IP-adresser kan vara mer komplext än att använda privata IP-adresser, eftersom det kräver att du hanterar externa IP-intervall och säkerställer korrekt nätverkssegmentering och säkerhet.

Vi rekommenderar starkt att du använder privata IP-adresser. Om du använder en offentlig IP-adress kontrollerar du att du är ägare/dedikerad användare av de valda IP-adresserna i det offentliga intervall som du har valt.

I följande exempeldiagram beskrivs en giltig design där den hanterade domänen har ett eget undernät, det finns ett gateway-undernät för extern anslutning och programarbetsbelastningar finns i ett anslutet undernät i det virtuella nätverket:

Anslut till det virtuella domäntjänstnätverket

Som vi nämnde i föregående avsnitt kan du bara skapa en hanterad domän i ett enda virtuellt nätverk i Azure, och endast en hanterad domän kan skapas per Microsoft Entra-klientorganisation. Baserat på den här arkitekturen kan du behöva ansluta ett eller flera virtuella nätverk som är värdar för dina programarbetsbelastningar till den hanterade domänens virtuella nätverk.

Du kan ansluta programarbetsbelastningar som finns i andra virtuella Azure-nätverk med någon av följande metoder:

- Virtuell nätverkspeering

- Virtuellt privat nätverk (VPN)

Virtuell nätverkspeering

Peering för virtuella nätverk är en mekanism som ansluter två virtuella nätverk i samma region via Azure-stamnätverket. Global peering för virtuella nätverk kan ansluta virtuella nätverk mellan Azure-regioner. När de två virtuella nätverken har peer-kopplats kan resurser, till exempel virtuella datorer, kommunicera med varandra direkt med hjälp av privata IP-adresser. Med peering för virtuella nätverk kan du distribuera en hanterad domän med dina programarbetsbelastningar distribuerade i andra virtuella nätverk.

Mer information finns i Översikt över peering för virtuella Azure-nätverk.

Virtuellt privat nätverk (VPN)

Du kan ansluta ett virtuellt nätverk till ett annat virtuellt nätverk (VNet-till-VNet) på samma sätt som du kan konfigurera ett virtuellt nätverk till en lokal plats. Båda anslutningarna använder en VPN-gateway för att skapa en säker tunnel med IPsec/IKE. Med den här anslutningsmodellen kan du distribuera den hanterade domänen till ett virtuellt Azure-nätverk och sedan ansluta lokala platser eller andra moln.

Mer information om hur du använder virtuella privata nätverk finns i Konfigurera en VPN-gatewayanslutning mellan virtuella nätverk med hjälp av administrationscentret för Microsoft Entra.

Namnmatchning vid anslutning av virtuella nätverk

Virtuella nätverk som är anslutna till den hanterade domänens virtuella nätverk har vanligtvis sina egna DNS-inställningar. När du ansluter virtuella nätverk konfigureras inte namnmatchningen automatiskt för det anslutna virtuella nätverket för att matcha tjänster som tillhandahålls av den hanterade domänen. Namnmatchning på de anslutna virtuella nätverken måste konfigureras för att programarbetsbelastningar ska kunna hitta den hanterade domänen.

Du kan aktivera namnmatchning med hjälp av villkorsstyrda DNS-vidarebefordrare på DNS-servern som stöder de anslutande virtuella nätverken, eller genom att använda samma DNS IP-adresser från den hanterade domänens virtuella nätverk.

Nätverksresurser som används av Domain Services

En hanterad domän skapar vissa nätverksresurser under distributionen. Dessa resurser behövs för lyckad drift och hantering av den hanterade domänen och bör inte konfigureras manuellt.

Lås inte de nätverksresurser som används av Domain Services. Om nätverksresurser låses kan de inte tas bort. När domänkontrollanter måste återskapas i så fall måste nya nätverksresurser med olika IP-adresser skapas.

| Azure-resurs | beskrivning |

|---|---|

| Gränssnitt för nätverkskort | Domain Services är värd för den hanterade domänen på två domänkontrollanter (DCs) som körs på Windows Server som virtuella Azure-datorer. Varje virtuell dator har ett virtuellt nätverksgränssnitt som ansluter till ditt virtuella nätverksundernät. |

| Dynamisk offentlig IP-standardadress | Domain Services kommunicerar med synkroniserings- och hanteringstjänsten med en offentlig IP-adress för Standard SKU. Mer information om offentliga IP-adresser finns i IP-adresstyper och allokeringsmetoder i Azure. |

| Standardlastbalanserare i Azure | Domain Services använder en Standard SKU-lastbalanserare för NAT (Network Address Translation) och belastningsutjämning (när den används med säker LDAP). Mer information om Azure-lastbalanserare finns i Vad är Azure Load Balancer? |

| NAT-regler (Network Address Translation) | Domain Services skapar och använder två inkommande NAT-regler på lastbalanseraren för säker PowerShell-fjärrkommunikation. Om en Standard SKU-lastbalanserare används har den även en utgående NAT-regel. För Basic SKU-lastbalanseraren krävs ingen utgående NAT-regel. |

| Regler för lastbalanserare | När en hanterad domän har konfigurerats för säker LDAP på TCP-port 636 skapas och används tre regler på en lastbalanserare för att distribuera trafiken. |

Varning

Ta inte bort eller ändra någon av nätverksresurserna som skapats av Domain Services, till exempel att konfigurera lastbalanseraren eller reglerna manuellt. Om du tar bort eller ändrar någon av nätverksresurserna kan ett avbrott i Tjänsten Domain Services inträffa.

Nätverkssäkerhetsgrupper och nödvändiga portar

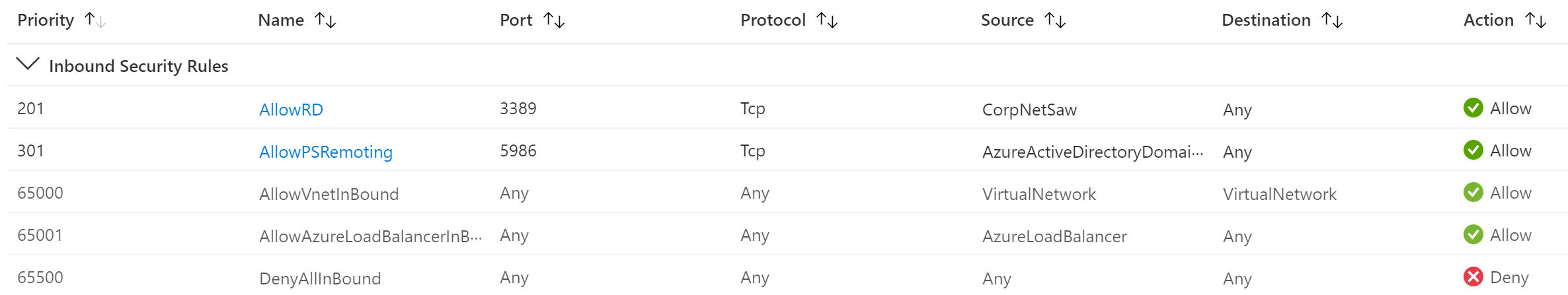

En nätverkssäkerhetsgrupp (NSG) innehåller en lista över regler som tillåter eller nekar nätverkstrafik i ett virtuellt Azure-nätverk. När du distribuerar en hanterad domän skapas en nätverkssäkerhetsgrupp med en uppsättning regler som gör att tjänsten kan tillhandahålla autentiserings- och hanteringsfunktioner. Den här standardnätverkssäkerhetsgruppen är associerad med det virtuella nätverksundernätet som din hanterade domän distribueras till.

Följande avsnitt beskriver nätverkssäkerhetsgrupper och krav på inkommande och utgående port.

Inkommande anslutning

Följande nätverkssäkerhetsgrupp Inkommande regler krävs för att den hanterade domänen ska kunna tillhandahålla autentiserings- och hanteringstjänster. Redigera eller ta inte bort dessa regler för nätverkssäkerhetsgrupper för det virtuella nätverksundernätet för din hanterade domän.

| Källa | Källtjänsttagg | Källportintervall | Mål | Tjänst | Målportintervall | Protokoll | Åtgärd | Obligatoriskt | Syfte |

|---|---|---|---|---|---|---|---|---|---|

| Tjänsttagg | AzureActiveDirectoryDomainServices | * | Alla | WinRM | 5986 | TCP | Tillåt | Ja | Hantering av din domän. |

| Tjänsttagg | CorpNetSaw | * | Alla | RDP | 3389 | TCP | Tillåt | Valfritt | Felsökning för support |

Observera att tjänsttaggen CorpNetSaw inte är tillgänglig med hjälp av administrationscentret för Microsoft Entra, och nätverkssäkerhetsgruppens regel för CorpNetSaw måste läggas till med hjälp av PowerShell.

Domain Services förlitar sig också på standardsäkerhetsreglerna AllowVnetInBound och AllowAzureLoadBalancerInBound.

Regeln AllowVnetInBound tillåter all trafik i det virtuella nätverket som gör att domänkontrollanterna kan kommunicera och replikera korrekt samt tillåta domänanslutning och andra domäntjänster till domänmedlemmar. Mer information om nödvändiga portar för Windows finns i Tjänstöversikt och nätverksportkrav för Windows.

Regeln AllowAzureLoadBalancerInBound krävs också så att tjänsten kan kommunicera korrekt via lastbalanseraren för att hantera domänkontrollanterna. Den här nätverkssäkerhetsgruppen skyddar Domain Services och krävs för att den hanterade domänen ska fungera korrekt. Ta inte bort den här nätverkssäkerhetsgruppen. Lastbalanseraren fungerar inte korrekt utan den.

Om det behövs kan du skapa den nätverkssäkerhetsgrupp och de regler som krävs med Hjälp av Azure PowerShell.

Varning

När du associerar en felkonfigurerad nätverkssäkerhetsgrupp eller en användardefinierad routningstabell med det undernät där den hanterade domänen distribueras kan du störa Microsofts möjlighet att betjäna och hantera domänen. Synkroniseringen mellan din Microsoft Entra-klientorganisation och din hanterade domän avbryts också. Följ alla angivna krav för att undvika en konfiguration som inte stöds som kan bryta synkronisering, korrigering eller hantering.

Om du använder säker LDAP kan du lägga till den nödvändiga TCP-port 636-regeln för att tillåta extern trafik om det behövs. Om du lägger till den här regeln försättas inte dina regler för nätverkssäkerhetsgrupper i ett tillstånd som inte stöds. Mer information finns i Låsa säker LDAP-åtkomst via Internet

Azure SLA gäller inte för distributioner som blockeras från uppdateringar eller hantering av en felaktigt konfigurerad nätverkssäkerhetsgrupp eller användardefinierad routningstabell. En trasig nätverkskonfiguration kan också förhindra att säkerhetskorrigeringar tillämpas.

Utgående anslutning

För utgående anslutning kan du antingen behålla AllowVnetOutbound och AllowInternetOutBound eller begränsa utgående trafik med hjälp av ServiceTags som anges i följande tabell. ServiceTag för AzureUpdateDelivery måste läggas till via PowerShell. Om du använder Log Analytics lägger du till EventHub till utgående mål.

Kontrollera att ingen annan NSG med högre prioritet nekar den utgående anslutningen. Om utgående anslutning nekas fungerar inte replikeringen mellan replikuppsättningar.

| Utgående portnummer | Protokoll | Källa | Mål | Action | Obligatoriskt | Syfte |

|---|---|---|---|---|---|---|

| 443 | TCP | Alla | AzureActiveDirectoryDomainServices | Tillåt | Ja | Kommunikation med Microsoft Entra Domain Services-hanteringstjänsten. |

| 443 | TCP | Alla | AzureMonitor | Tillåt | Ja | Övervakning av de virtuella datorerna. |

| 443 | TCP | Alla | Storage | Tillåt | Ja | Kommunikation med Azure Storage. |

| 443 | TCP | Alla | Microsoft Entra ID | Tillåt | Ja | Kommunikation med Microsoft Entra ID. |

| 443 | TCP | Alla | AzureUpdateDelivery | Tillåt | Ja | Kommunikation med Windows Update. |

| 80 | TCP | Alla | AzureFrontDoor.FirstParty | Tillåt | Ja | Nedladdning av korrigeringar från Windows Update. |

| 443 | TCP | Alla | GuestAndHybridManagement | Tillåt | Ja | Automatiserad hantering av säkerhetskorrigeringar. |

Port 5986 – hantering med PowerShell-fjärrkommunikation

- Används för att utföra hanteringsuppgifter med hjälp av PowerShell-fjärrkommunikation i din hanterade domän.

- Utan åtkomst till den här porten kan din hanterade domän inte uppdateras, konfigureras, säkerhetskopieras eller övervakas.

- Du kan begränsa inkommande åtkomst till den här porten till tjänsttaggen AzureActiveDirectoryDomainServices .

Port 3389 – hantering med fjärrskrivbord

- Används för fjärrskrivbordsanslutningar till domänkontrollanter i din hanterade domän.

- Standardregeln för nätverkssäkerhetsgrupp använder tjänsttaggen CorpNetSaw för att ytterligare begränsa trafiken.

- Den här tjänsttaggen tillåter endast säker åtkomst till arbetsstationer i Microsofts företagsnätverk för att använda fjärrskrivbord till den hanterade domänen.

- Åtkomst tillåts endast med affärsmotivering, till exempel för hanterings- eller felsökningsscenarier.

- Den här regeln kan ställas in på Neka och endast anges till Tillåt när det behövs. De flesta hanterings- och övervakningsuppgifter utförs med hjälp av PowerShell-fjärrkommunikation. RDP används endast i sällsynta fall som Microsoft behöver fjärransluta till din hanterade domän för avancerad felsökning.

Du kan inte välja tjänsttaggen CorpNetSaw manuellt från portalen om du försöker redigera den här regeln för nätverkssäkerhetsgruppen. Du måste använda Azure PowerShell eller Azure CLI för att manuellt konfigurera en regel som använder tjänsttaggen CorpNetSaw .

Du kan till exempel använda följande skript för att skapa en regel som tillåter RDP:

Get-AzNetworkSecurityGroup -Name "nsg-name" -ResourceGroupName "resource-group-name" | Add-AzNetworkSecurityRuleConfig -Name "new-rule-name" -Access "Allow" -Protocol "TCP" -Direction "Inbound" -Priority "priority-number" -SourceAddressPrefix "CorpNetSaw" -SourcePortRange "*" -DestinationPortRange "3389" -DestinationAddressPrefix "*" | Set-AzNetworkSecurityGroup

Användardefinierade vägar

Användardefinierade vägar skapas inte som standard och behövs inte för att Domain Services ska fungera korrekt. Om du måste använda routningstabeller bör du undvika att göra några ändringar i 0.0.0.0-vägen . Ändringar av den här vägen stör Domain Services och placerar den hanterade domänen i ett tillstånd som inte stöds.

Du måste också dirigera inkommande trafik från IP-adresserna som ingår i respektive Azure-tjänsttaggar till den hanterade domänens undernät. Mer information om tjänsttaggar och deras associerade IP-adress finns i Azure IP-intervall och tjänsttaggar – offentligt moln.

Varning

Dessa IP-intervall för Azure-datacenter kan ändras utan föregående meddelande. Kontrollera att du har processer för att verifiera att du har de senaste IP-adresserna.

Nästa steg

Mer information om några av de nätverksresurser och anslutningsalternativ som används av Domain Services finns i följande artiklar: