Synkronisering av tilläggsattribut för Microsoft Entra-programetablering

Microsoft Entra-ID måste innehålla alla data (attribut) som krävs för att skapa en användarprofil när användarkonton etableras från Microsoft Entra-ID till en SaaS-app eller ett lokalt program. När du anpassar attributmappningar för användaretablering kan det hända att attributet som du vill mappa inte visas i listan Källattribut i Microsoft Entra-ID. Den här artikeln visar hur du lägger till attributet som saknas.

Ta reda på var tilläggen behöver läggas till

Om du lägger till attribut som saknas för ett program startar du antingen i lokal Active Directory eller i Microsoft Entra-ID, beroende på var användarkontona finns och hur de förs in i Microsoft Entra-ID.

Börja med att identifiera vilka användare i din Microsoft Entra-klientorganisation som behöver åtkomst till programmet och därför kommer att finnas i omfånget för att etableras i programmet.

Bestäm sedan vad som är källan till attributet och topologin för hur dessa användare förs in i Microsoft Entra-ID.

| Källa för attribut | Topologi | Steg som krävs |

|---|---|---|

| HR-system | Arbetare från HR-systemet etableras som användare i Microsoft Entra-ID. | Skapa ett tilläggsattribut i Microsoft Entra-ID. Uppdatera hr-inkommande mappning för att fylla i tilläggsattributet för Microsoft Entra-ID-användare från HR-systemet. |

| HR-system | Arbetare från HR-systemet etableras som användare i Windows Server AD. Microsoft Entra Anslut cloud sync synkroniserar dem med Microsoft Entra-ID. |

Utöka AD-schemat om det behövs. Skapa ett tilläggsattribut i Microsoft Entra-ID med hjälp av molnsynkronisering. Uppdatera hr-inkommande mappning för att fylla i tilläggsattributet på AD-användaren från HR-systemet. |

| HR-system | Arbetare från HR-systemet etableras som användare i Windows Server AD. Microsoft Entra Anslut synkroniserar dem med Microsoft Entra-ID. |

Utöka AD-schemat om det behövs. Skapa ett tilläggsattribut i Microsoft Entra-ID med Hjälp av Microsoft Entra Anslut. Uppdatera hr-inkommande mappning för att fylla i tilläggsattributet på AD-användaren från HR-systemet. |

Om organisationens användare redan är i lokal Active Directory, eller om du skapar dem i Active Directory, måste du synkronisera användarna från Active Directory till Microsoft Entra ID. Du kan synkronisera användare och attribut med hjälp av Microsoft Entra Anslut eller Microsoft Entra Anslut molnsynkronisering.

- Kontrollera med lokal Active Directory domänadministratörer om de attribut som krävs är en del av AD DS-schemaobjektklassen

User, och om de inte är det utökar du schemat Active Directory-domän Services i de domäner där dessa användare har konton. - Konfigurera Microsoft Entra Anslut eller Microsoft Entra Anslut molnsynkronisering för att synkronisera användarna med deras tilläggsattribut från Active Directory till Microsoft Entra-ID. Båda dessa lösningar synkroniserar automatiskt vissa attribut med Microsoft Entra-ID, men inte alla attribut. Dessutom kanske vissa attribut (till exempel ) som

sAMAccountNamesynkroniseras som standard inte exponeras med graph-API:et. I dessa fall kan du använda funktionen Microsoft Entra Anslut-katalogtillägg för att synkronisera attributet till Microsoft Entra-ID eller använda Microsoft Entra Anslut molnsynkronisering. På så sätt är attributet synligt för Graph API och Microsoft Entra-etableringstjänsten. - Om användarna i lokal Active Directory inte redan har de attribut som krävs måste du uppdatera användarna i Active Directory. Den här uppdateringen kan göras antingen genom att läsa egenskaperna från Workday, från SAP SuccessFactors eller om du använder ett annat HR-system med hjälp av det inkommande HR-API:et.

- Vänta tills Microsoft Entra Anslut eller Microsoft Entra Anslut molnsynkronisering för att synkronisera de uppdateringar som du gjorde i Active Directory-schemat och Active Directory-användarna till Microsoft Entra-ID.

Om ingen av de användare som behöver åtkomst till programmet har sitt ursprung i lokal Active Directory måste du också skapa schematillägg med hjälp av PowerShell eller Microsoft Graph i Microsoft Entra-ID innan du konfigurerar etablering till ditt program.

I följande avsnitt beskrivs hur du skapar tilläggsattribut för en klientorganisation med endast molnanvändare och för en klientorganisation med Active Directory-användare.

Skapa ett tilläggsattribut i en klientorganisation med endast molnanvändare

Du kan använda Microsoft Graph och PowerShell för att utöka användarschemat för användare i Microsoft Entra-ID. Detta är nödvändigt om du har användare som behöver det attributet och ingen av dem kommer från eller synkroniseras från lokal Active Directory. (Om du har Active Directory fortsätter du att läsa nedan i avsnittet om hur du använder katalogtilläggsfunktionen Microsoft Entra Anslut för att synkronisera attributet med Microsoft Entra-ID.)

När schematillägg har skapats identifieras dessa tilläggsattribut automatiskt när du nästa gång besöker etableringssidan i administrationscentret för Microsoft Entra, i de flesta fall.

När du har fler än 1 000 huvudnamn för tjänsten kan tillägg saknas i listan över källattribut. Om ett attribut som du har skapat inte visas automatiskt kontrollerar du att attributet har skapats och lägger till det manuellt i schemat. Kontrollera att den har skapats genom att använda Microsoft Graph och Graph Explorer. Information om hur du lägger till den manuellt i schemat finns i Redigera listan över attribut som stöds.

Skapa ett tilläggsattribut för endast molnanvändare med Hjälp av Microsoft Graph

Du kan utöka schemat för Microsoft Entra-användare med hjälp av Microsoft Graph.

Börja med att ange apparna i din klientorganisation för att hämta ID:t för den app som du arbetar med. Mer information finns i ListtilläggEgenskaper.

GET https://graph.microsoft.com/v1.0/applications

Skapa sedan tilläggsattributet. Ersätt ID-egenskapen nedan med det ID som hämtades i föregående steg. Du måste använda attributet "ID" och inte "appId". Mer information finns i [Create extensionProperty]/graph/api/application-post-extensionproperty).

POST https://graph.microsoft.com/v1.0/applications/{id}/extensionProperties

Content-type: application/json

{

"name": "extensionName",

"dataType": "string",

"targetObjects": [

"User"

]

}

Föregående begäran skapade ett tilläggsattribut med formatet extension_appID_extensionName. Nu kan du uppdatera en användare med det här tilläggsattributet. Mer information finns i Uppdatera användare.

PATCH https://graph.microsoft.com/v1.0/users/{id}

Content-type: application/json

{

"extension_inputAppId_extensionName": "extensionValue"

}

Kontrollera slutligen attributet för användaren. Mer information finns i Hämta en användare. Graph v1.0 returnerar som standard inte något av en användares katalogtilläggsattribut, såvida inte attributen anges i begäran som en av de egenskaper som ska returneras.

GET https://graph.microsoft.com/v1.0/users/{id}?$select=displayName,extension_inputAppId_extensionName

Skapa ett tilläggsattribut för endast molnanvändare med PowerShell

Du kan skapa ett anpassat tillägg med hjälp av PowerShell.

Kommentar

Azure AD- och MSOnline PowerShell-moduler är inaktuella från och med den 30 mars 2024. Mer information finns i utfasningsuppdateringen. Efter det här datumet är stödet för dessa moduler begränsat till migreringshjälp till Microsoft Graph PowerShell SDK och säkerhetskorrigeringar. De inaktuella modulerna fortsätter att fungera till och med mars 30 2025.

Vi rekommenderar att du migrerar till Microsoft Graph PowerShell för att interagera med Microsoft Entra-ID (tidigare Azure AD). Vanliga migreringsfrågor finns i Vanliga frågor och svar om migrering. Obs! Versioner 1.0.x av MSOnline kan uppleva störningar efter den 30 juni 2024.

#Connect to your Azure AD tenant

Connect-AzureAD

#Create an application (you can instead use an existing application if you would like)

$App = New-AzureADApplication -DisplayName “test app name” -IdentifierUris https://testapp

#Create a service principal

New-AzureADServicePrincipal -AppId $App.AppId

#Create an extension property

New-AzureADApplicationExtensionProperty -ObjectId $App.ObjectId -Name “TestAttributeName” -DataType “String” -TargetObjects “User”

Du kan också testa att du kan ange tilläggsegenskapen på en användare som endast använder molnet.

#List users in your tenant to determine the objectid for your user

Get-AzureADUser

#Set a value for the extension property on the user. Replace the objectid with the ID of the user and the extension name with the value from the previous step

Set-AzureADUserExtension -objectid 0ccf8df6-62f1-4175-9e55-73da9e742690 -ExtensionName “extension_6552753978624005a48638a778921fan3_TestAttributeName”

#Verify that the attribute was added correctly.

Get-AzureADUser -ObjectId 0ccf8df6-62f1-4175-9e55-73da9e742690 | Select -ExpandProperty ExtensionProperty

Skapa ett tilläggsattribut med hjälp av molnsynkronisering

Om du har användare i Active Directory och använder Microsoft Entra Anslut molnsynkronisering identifierar molnsynkronisering automatiskt dina tillägg i lokal Active Directory när du går för att lägga till en ny mappning. Om du använder Microsoft Entra Anslut synkronisering kan du fortsätta att läsa i nästa avsnitt och skapa ett tilläggsattribut med Hjälp av Microsoft Entra Anslut.

Följ stegen nedan för att automatiskt identifiera dessa attribut och konfigurera en motsvarande mappning till Microsoft Entra-ID.

- Logga in på administrationscentret för Microsoft Entra som minst en hybrididentitetsadministratör.

- Bläddra till Identity>Hybrid Management>Microsoft Entra Anslut> Cloud-synkronisering.

- Välj den konfiguration som du vill lägga till tilläggsattributet och mappningen.

- Under Hantera attribut väljer du klicka för att redigera mappningar.

- Välj Lägg till attributmappning. Attributen identifieras automatiskt.

- De nya attributen är tillgängliga i listrutan under källattributet.

- Fyll i den typ av mappning som du vill använda och välj Använd.

Mer information finns i Anpassad attributmappning i Microsoft Entra Anslut molnsynkronisering.

Skapa ett tilläggsattribut med Microsoft Entra Anslut

Om användare som kommer åt programmen kommer från lokal Active Directory måste du synkronisera attributen med användarna från Active Directory till Microsoft Entra-ID. Om du använder Microsoft Entra Anslut måste du utföra följande uppgifter innan du konfigurerar etablering för ditt program.

Kontrollera med lokal Active Directory domänadministratörer om de attribut som krävs är en del av AD DS-schemaobjektklassen

User, och om de inte är det utökar du schemat Active Directory-domän Services i de domäner där dessa användare har konton.Öppna guiden Microsoft Entra Anslut, välj Uppgifter och välj sedan Anpassa synkroniseringsalternativ.

Logga in som global administratör.

På sidan Valfria funktioner väljer du Synkronisering av katalogtilläggsattribut.

Välj de attribut som du vill utöka till Microsoft Entra-ID.

Kommentar

Sökningen under Tillgängliga attribut är skiftlägeskänslig .

Slutför guiden Microsoft Entra Anslut och låt en fullständig synkroniseringscykel köras. När cykeln är klar utökas schemat och de nya värdena synkroniseras mellan ditt lokala AD- och Microsoft Entra-ID.

Kommentar

Möjligheten att etablera referensattribut från lokal AD, till exempel managedby eller DN/DistinguishedName, stöds inte i dag. Du kan begära den här funktionen på User Voice.

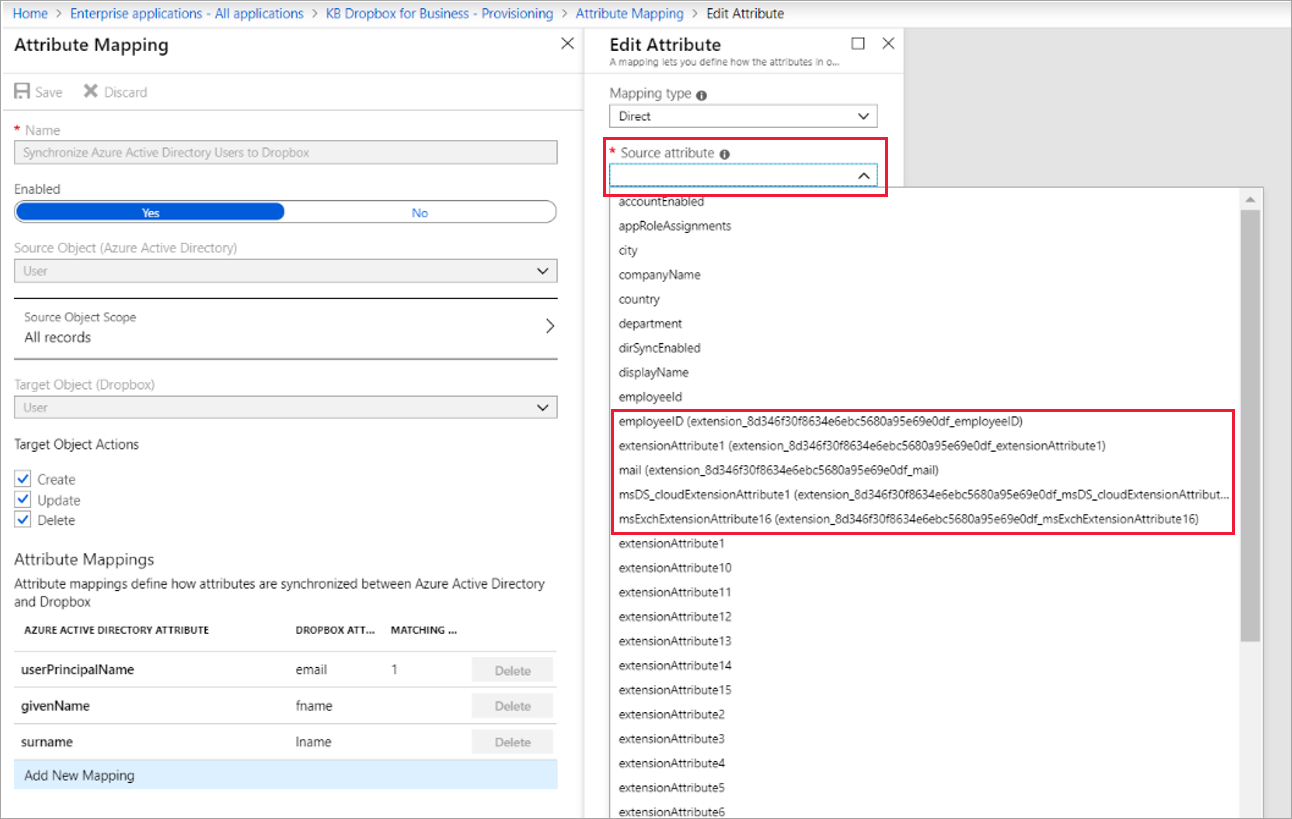

Fyll i och använd det nya attributet

I administrationscentret för Microsoft Entra, medan du redigerar mappningar av användarattribut för enkel inloggning eller etablering från Microsoft Entra-ID till ett program, innehåller listan Källattribut nu det tillagda attributet i formatet <attributename> (extension_<appID>_<attributename>), där appID är identifieraren för ett platshållarprogram i din klientorganisation. Välj attributet och mappa det till målprogrammet för etablering.

Sedan måste du fylla i de användare som tilldelats programmet med det attribut som krävs innan du aktiverar etablering till programmet. Om attributet inte har sitt ursprung i Active Directory finns det fem sätt att fylla i användarna i grupp:

- Om egenskaperna kommer från ett HR-system och du etablerar arbetarna från hr-systemet som användare i Active Directory konfigurerar du sedan en mappning från Workday, SAP SuccessFactors eller om du använder ett annat HR-system med hjälp av det inkommande HR-API:et till Active Directory-attributet. Vänta sedan tills Microsoft Entra Anslut eller Microsoft Entra Anslut molnsynkronisering för att synkronisera de uppdateringar som du gjorde i Active Directory-schemat och Active Directory-användarna till Microsoft Entra-ID.

- Om egenskaperna kommer från ett HR-system och du inte använder Active Directory kan du konfigurera en mappning från Workday, SAP SuccessFactors eller andra via det inkommande API:et till Microsoft Entra-användarattributet.

- Om egenskaperna kommer från ett annat lokalt system kan du konfigurera MIM-Anslut eller för Microsoft Graph för att skapa eller uppdatera Microsoft Entra-användare.

- Om egenskaperna kommer från användarna själva kan du be användarna att ange värdena för attributet när de begär åtkomst till programmet, genom att inkludera attributkraven i rättighetshanteringskatalogen.

- I alla andra situationer kan ett anpassat program uppdatera användarna via Microsoft Graph API.