Självstudie: Konfigurera SAP SuccessFactors till Active Directory-användaretablering

Målet med den här självstudien är att visa de steg du behöver utföra för att etablera användare från SuccessFactors Employee Central till Active Directory (AD) och Microsoft Entra ID, med valfri tillbakaskrivning av e-postadress till SuccessFactors.

Kommentar

Använd den här självstudien om de användare som du vill etablera från SuccessFactors behöver ett lokalt AD-konto och eventuellt ett Microsoft Entra-konto. Om användarna från SuccessFactors bara behöver Microsoft Entra-konto (endast molnanvändare) kan du läsa självstudien om hur du konfigurerar SAP SuccessFactors till Microsoft Entra ID-användaretablering .

Följande video ger en snabb översikt över de steg som ingår när du planerar din etableringsintegrering med SAP SuccessFactors.

Översikt

Microsoft Entra-tjänsten för användaretablering integreras med SuccessFactors Employee Central för att hantera användarnas identitetslivscykel.

SuccessFactors-arbetsflöden för användaretablering som stöds av Microsoft Entra-tjänsten för användaretablering möjliggör automatisering av följande scenarier för hantering av mänskliga resurser och identitetslivscykel:

Anställa nya anställda – När en ny anställd läggs till i SuccessFactors skapas ett användarkonto automatiskt i Active Directory, Microsoft Entra-ID och eventuellt Microsoft 365 och andra SaaS-program som stöds av Microsoft Entra ID, med tillbakaskrivning av e-postadressen till SuccessFactors.

Uppdateringar av anställdas attribut och profil – När en anställds post uppdateras i SuccessFactors (till exempel deras namn, titel eller chef) uppdateras användarkontot automatiskt i Active Directory, Microsoft Entra ID och eventuellt Microsoft 365 och andra SaaS-program som stöds av Microsoft Entra-ID.

Uppsägningar av anställda – När en anställd avslutas i SuccessFactors inaktiveras deras användarkonto automatiskt i Active Directory, Microsoft Entra-ID och eventuellt Microsoft 365 och andra SaaS-program som stöds av Microsoft Entra-ID.

Personalrehires – När en anställd återanställs i SuccessFactors kan deras gamla konto automatiskt återaktiveras eller återetableras (beroende på vad du föredrar) till Active Directory, Microsoft Entra ID och eventuellt Microsoft 365 och andra SaaS-program som stöds av Microsoft Entra-ID.

Vem är den här användaretableringslösningen som passar bäst för?

Den här SuccessFactors till Active Directory-lösningen för användaretablering passar utmärkt för:

Organisationer som vill ha en fördefinierad, molnbaserad lösning för SuccessFactors-användaretablering, inklusive organisationer som fyller SuccessFactors från SAP HCM med hjälp av SAP Integration Suite

Organisationer som ska distribuera Microsoft Entra för användaretablering med SAP-käll- och målappar, med hjälp av Microsoft Entra för att konfigurera identiteter för arbetare så att de kan logga in på ett eller flera SAP-program, till exempel SAP ECC eller SAP S/4HANA, samt valfritt icke-SAP-program

Organisationer som kräver direkt etablering av användare från SuccessFactors till Active Directory så att användarna kan komma åt Windows Server Active Directory-integrerade program samt integrerade Microsoft Entra-ID-program

Organisationer som kräver att användare etableras med hjälp av data från SuccessFactors Employee Central (EC)

Organisationer som behöver ansluta, flytta och låta användare synkroniseras till en eller flera Active Directory-skogar, domäner och ORGANISATION:er baserat endast på ändringsinformation som identifierats i SuccessFactors Employee Central (EC)

Organisationer som använder Microsoft 365 för e-post

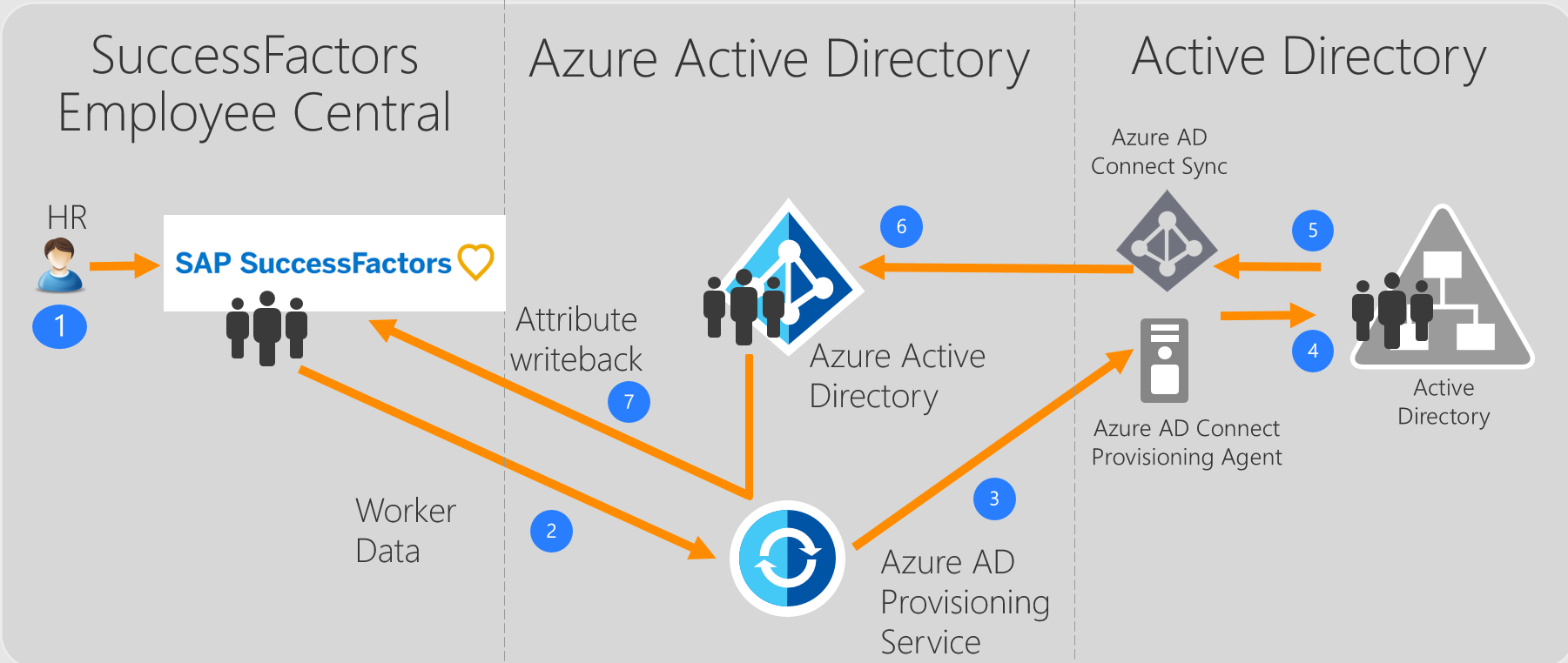

Lösningsarkitektur

I det här avsnittet beskrivs lösningsarkitekturen för slutanvändaretablering för vanliga hybridmiljöer. Det finns två relaterade flöden:

Auktoritativ HR-Dataflöde – från SuccessFactors till lokal Active Directory: I det här flödet sker arbetshändelser (till exempel nyanställda, överföringar, uppsägningar) först i molnet SuccessFactors Employee Central och sedan flödar händelsedata till lokal Active Directory via Microsoft Entra-ID och etableringsagenten. Beroende på händelsen kan det leda till åtgärder för att skapa/uppdatera/aktivera/inaktivera i AD.

E-poståterskrivningsflöde – från lokal Active Directory till SuccessFactors: När kontot har skapats i Active Directory synkroniseras det med Microsoft Entra-ID via Microsoft Entra Connect Sync och e-postattributet kan skrivas tillbaka till SuccessFactors.

Dataflöde från slutpunkt till slutpunkt

- HR-teamet utför arbetstransaktioner (Joiners/Movers/Leavers eller New Hires/Transfers/Terminations) i SuccessFactors Employee Central.

- Microsoft Entra-etableringstjänsten kör schemalagda synkroniseringar av identiteter från SuccessFactors EC och identifierar ändringar som måste bearbetas för synkronisering med lokal Active Directory.

- Microsoft Entra-etableringstjänsten anropar den lokala Microsoft Entra Connect-etableringsagenten med en nyttolast för begäran som innehåller åtgärder för att skapa/uppdatera/aktivera/inaktivera AD-konto.

- Microsoft Entra Connect-etableringsagenten använder ett tjänstkonto för att lägga till/uppdatera AD-kontodata.

- Microsoft Entra Connect Sync-motorn kör deltasynkronisering för att hämta uppdateringar i AD.

- Active Directory-uppdateringarna synkroniseras med Microsoft Entra-ID.

- Om SuccessFactors Writeback-appen har konfigurerats skriver den tillbaka e-postattributet till SuccessFactors, baserat på det matchande attribut som används.

Planera distributionen

För att konfigurera hr-baserad molnbaserad användaretablering från SuccessFactors till AD krävs omfattande planering som omfattar olika aspekter, till exempel:

- Installation av Microsoft Entra Connect-etableringsagenten

- Antal SuccessFactors till AD-användaretableringsappar som ska distribueras

- Matchande ID, attributmappning, transformering och omfångsfilter

Se hr-distributionsplanen för molnet för omfattande riktlinjer kring dessa ämnen. Se integreringsreferensen för SAP SuccessFactors för att lära dig mer om de entiteter som stöds, bearbetningsinformation och hur du anpassar integreringen för olika HR-scenarier.

Konfigurera SuccessFactors för integreringen

Ett vanligt krav för alla SuccessFactors-etableringsanslutningar är att de kräver autentiseringsuppgifter för ett SuccessFactors-konto med rätt behörigheter för att anropa SuccessFactors OData-API:er. I det här avsnittet beskrivs steg för att skapa tjänstkontot i SuccessFactors och bevilja lämpliga behörigheter.

- Skapa/identifiera API-användarkonto i SuccessFactors

- Skapa en API-behörighetsroll

- Skapa en behörighetsgrupp för API-användaren

- Bevilja behörighetsrollen till behörighetsgruppen

Skapa/identifiera API-användarkonto i SuccessFactors

Arbeta med ditt SuccessFactors-administratörsteam eller implementeringspartner för att skapa eller identifiera ett användarkonto i SuccessFactors för att anropa OData-API:erna. Autentiseringsuppgifterna för användarnamn och lösenord för det här kontot krävs när du konfigurerar etableringsapparna i Microsoft Entra-ID.

Skapa en API-behörighetsroll

Logga in på SAP SuccessFactors med ett användarkonto som har åtkomst till administrationscentret.

Sök efter Hantera behörighetsroller och välj sedan Hantera behörighetsroller i sökresultaten.

I listan Över behörighetsroller klickar du på Skapa ny.

Lägg till ett rollnamn och en beskrivning för den nya behörighetsrollen. Namnet och beskrivningen bör indikera att rollen är för API-användningsbehörigheter.

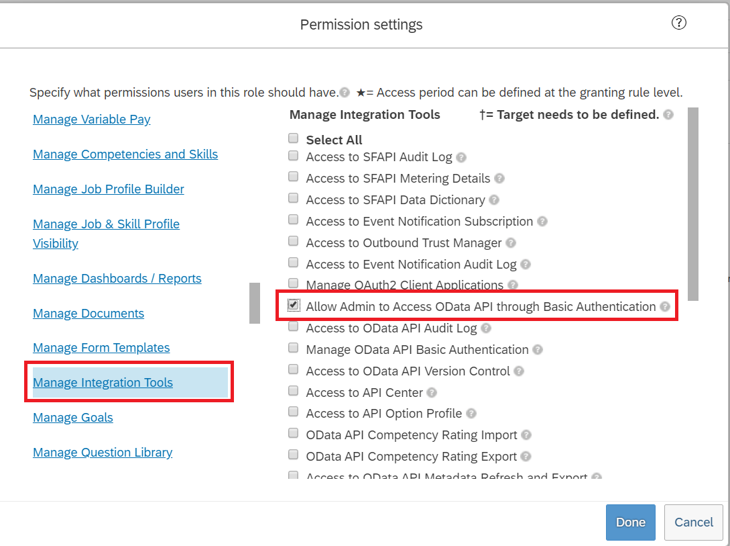

Under Behörighetsinställningar klickar du på Behörighet... och bläddrar sedan nedåt i behörighetslistan och klickar på Hantera integrationsverktyg. Markera kryssrutan Tillåt administratör att komma åt OData API via grundläggande autentisering.

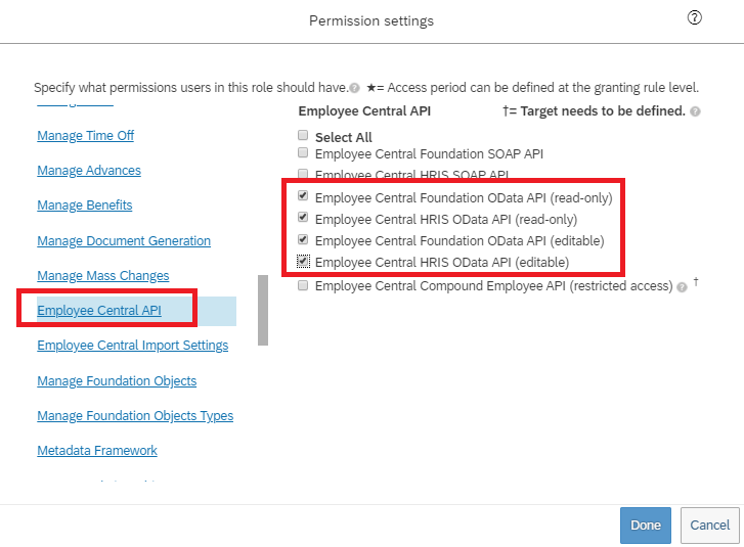

Rulla nedåt i samma ruta och välj Employee Central API. Lägg till behörigheter som visas nedan för att läsa med ODATA API och redigera med ODATA API. Välj redigeringsalternativet om du planerar att använda samma konto för scenariot Writeback to SuccessFactors .

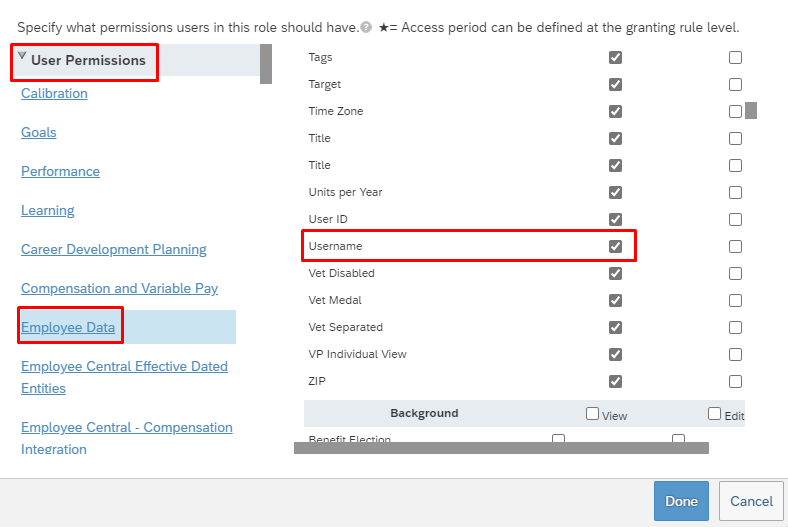

I samma behörighetsruta går du till Användarbehörigheter –> Personaldata och granskar de attribut som tjänstkontot kan läsa från SuccessFactors-klientorganisationen. Om du till exempel vill hämta attributet Användarnamn från SuccessFactors kontrollerar du att behörigheten "Visa" har beviljats för det här attributet. Granska på samma sätt varje attribut för visningsbehörighet.

Kommentar

En fullständig lista över attribut som hämtats av den här etableringsappen finns i Referens för SuccessFactors-attribut

Klicka på Klar. Klicka på Spara ändringar.

Skapa en behörighetsgrupp för API-användaren

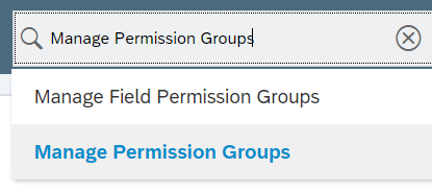

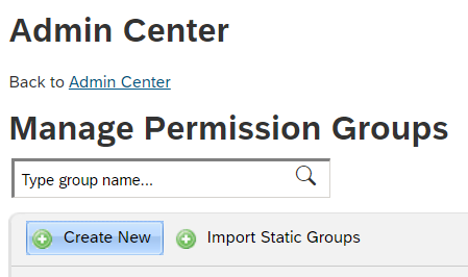

- I administrationscentret för SuccessFactors söker du efter Hantera behörighetsgrupper och väljer sedan Hantera behörighetsgrupper i sökresultaten.

- I fönstret Hantera behörighetsgrupper klickar du på Skapa ny.

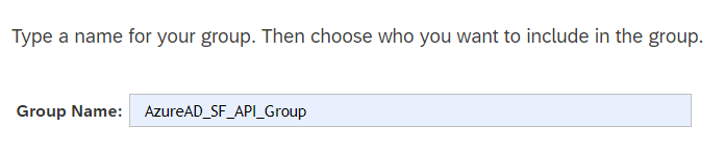

- Lägg till ett gruppnamn för den nya gruppen. Gruppnamnet bör ange att gruppen är för API-användare.

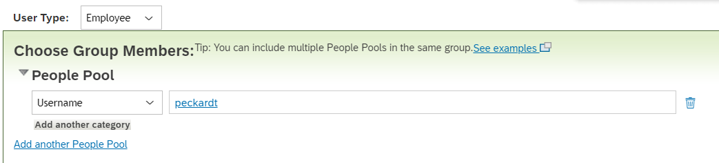

- Lägg till medlemmar i gruppen. Du kan till exempel välja Användarnamn i den nedrullningsbara menyn Personpool och sedan ange användarnamnet för det API-konto som ska användas för integreringen.

- Klicka på Klar för att slutföra skapandet av behörighetsgruppen.

Bevilja behörighetsrollen till behörighetsgruppen

- I Administrationscenter för SuccessFactors söker du efter Hantera behörighetsroller och väljer sedan Hantera behörighetsroller i sökresultaten.

- I listan Över behörighetsroller väljer du den roll som du skapade för API-användningsbehörigheter.

- Under Bevilja den här rollen till... klickar du på knappen Lägg till... .

- Välj Behörighetsgrupp... i den nedrullningsbara menyn och klicka sedan på Välj... för att öppna fönstret Grupper för att söka och välja den grupp som skapades ovan.

- Granska behörighetsrollens beviljande till behörighetsgruppen.

- Klicka på Spara ändringar.

Konfigurera användaretablering från SuccessFactors till Active Directory

Det här avsnittet innehåller steg för etablering av användarkonton från SuccessFactors till varje Active Directory-domän inom ramen för din integrering.

- Lägg till etableringsappen och ladda ned etableringsagenten

- Installera och konfigurera lokala etableringsagenter

- Konfigurera anslutning till SuccessFactors och Active Directory

- Konfigurera attributmappningar

- Aktivera och starta användaretablering

Del 1: Lägg till etableringsappen och ladda ned etableringsagenten

Så här konfigurerar du SuccessFactors till Active Directory-etablering:

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications Enterprise-program>>Nytt program.

Sök efter SuccessFactors i Active Directory User Provisioning och lägg till appen från galleriet.

När appen har lagts till och skärmen med appinformation visas väljer du Etablering

Ändra etableringsläget till Automatiskt

Klicka på informationsbanderollen som visas för att ladda ned etableringsagenten.

Del 2: Installera och konfigurera lokala etableringsagenter

Om du vill etablera till Active Directory lokalt måste etableringsagenten installeras på en domänansluten server som har nätverksåtkomst till önskade Active Directory-domäner.

Överför installationsprogrammet för den nedladdade agenten till servervärden och följ stegen i avsnittet installationsagent för att slutföra agentkonfigurationen.

Del 3: I etableringsappen konfigurerar du anslutningen till SuccessFactors och Active Directory

I det här steget upprättar vi en anslutning med SuccessFactors och Active Directory.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications Enterprise-program>> SuccessFactors till Active Directory User Provisioning App som skapats i del 1

Slutför avsnittet Administratörsautentiseringsuppgifter på följande sätt:

Administratörsanvändarnamn – Ange användarnamnet för SuccessFactors API-användarkontot med företags-ID:t bifogat. Det har formatet: username@companyID

Administratörslösenord – Ange lösenordet för SuccessFactors API-användarkontot.

Klient-URL – Ange namnet på slutpunkten för SuccessFactors OData API-tjänster. Ange endast värdnamnet för servern utan http eller https. Det här värdet bör se ut så här: api-server-name.successfactors.com>.<

Active Directory-skog – Namnet på din Active Directory-domän, som registrerats med agenten. Använd listrutan för att välja måldomänen för etablering. Det här värdet är vanligtvis en sträng som: contoso.com

Active Directory-container – Ange containerns DN där agenten ska skapa användarkonton som standard. Exempel: OU=Users,DC=contoso,DC=com

Kommentar

Den här inställningen spelar bara in för att skapa användarkonton om attributet parentDistinguishedName inte har konfigurerats i attributmappningarna. Den här inställningen används inte för användarsöknings- eller uppdateringsåtgärder. Hela domänunderträdet faller inom sökåtgärdens omfattning.

E-postavisering – Ange din e-postadress och markera kryssrutan "skicka e-post om ett fel inträffar".

Klicka på knappen Testa anslutning . Om anslutningstestet lyckas klickar du på knappen Spara längst upp. Om det misslyckas kontrollerar du att SuccessFactors-autentiseringsuppgifterna och AD-autentiseringsuppgifterna som konfigurerats i agentkonfigurationen är giltiga.

När autentiseringsuppgifterna har sparats visar avsnittet Mappningar standardmappningen Synkronisera successFactors-användare till lokal Active Directory

Del 4: Konfigurera attributmappningar

I det här avsnittet konfigurerar du hur användardata flödar från SuccessFactors till Active Directory.

På fliken Etablering under Mappningar klickar du på Synkronisera SuccessFactors-användare till Lokal Active Directory.

I fältet Omfång för källobjekt kan du välja vilka uppsättningar användare i SuccessFactors som ska finnas i omfånget för etablering till AD genom att definiera en uppsättning attributbaserade filter. Standardomfånget är alla användare i SuccessFactors. Exempelfilter:

Exempel: Omfång för användare med personIdExternal mellan 1000000 och 2000000 (exklusive 2000000)

Attribut: personIdExternal

Operator: REGEX Match

Värde: (1[0-9][0-9][0-9][0-9][0-9][0-9])

Exempel: Endast anställda och inte kontingentanställda

Attribut: EmployeeID

Operator: ÄR INTE NULL

Dricks

När du konfigurerar etableringsappen för första gången måste du testa och verifiera attributmappningar och -uttryck för att se till att det ger dig önskat resultat. Microsoft rekommenderar att du använder omfångsfilter under Källobjektomfång för att testa dina mappningar med några testanvändare från SuccessFactors. När du har kontrollerat att mappningarna fungerar kan du antingen ta bort filtret eller gradvis expandera det så att det omfattar fler användare.

Varning

Standardbeteendet för etableringsmotorn är att inaktivera/ta bort användare som inte omfattas. Detta kanske inte är önskvärt i din SuccessFactors till AD-integrering. Om du vill åsidosätta det här standardbeteendet läser du artikeln Hoppa över borttagning av användarkonton som inte omfattas

I fältet Målobjektåtgärder kan du globalt filtrera vilka åtgärder som utförs i Active Directory. Skapa och uppdatera är vanligast.

I avsnittet Attributmappningar kan du definiera hur enskilda SuccessFactors-attribut mappas till Active Directory-attribut.

Kommentar

Den fullständiga listan över SuccessFactors-attribut som stöds av programmet finns i Referens för SuccessFactors-attribut

Klicka på en befintlig attributmappning för att uppdatera den eller klicka på Lägg till ny mappning längst ned på skärmen för att lägga till nya mappningar. En enskild attributmappning stöder följande egenskaper:

Mappningstyp

Direct – skriver värdet för attributet SuccessFactors till AD-attributet, utan ändringar

Konstant – Skriva ett statiskt, konstant strängvärde till AD-attributet

Uttryck – Gör att du kan skriva ett anpassat värde till AD-attributet baserat på ett eller flera SuccessFactors-attribut. Mer information finns i den här artikeln om uttryck.

Källattribut – användarattributet från SuccessFactors

Standardvärde – Valfritt. Om källattributet har ett tomt värde skriver mappningen det här värdet i stället. Den vanligaste konfigurationen är att lämna detta tomt.

Målattribut – användarattributet i Active Directory.

Matcha objekt med det här attributet – om den här mappningen ska användas för att unikt identifiera användare mellan SuccessFactors och Active Directory. Det här värdet anges vanligtvis i fältet Arbets-ID för SuccessFactors, som vanligtvis mappas till ett av medarbetar-ID-attributen i Active Directory.

Matchande prioritet – Flera matchande attribut kan anges. När det finns flera utvärderas de i den ordning som definieras av det här fältet. Så snart en matchning hittas utvärderas inga ytterligare matchande attribut.

Tillämpa den här mappningen

Always – Tillämpa den här mappningen på både åtgärder för att skapa och uppdatera användare

Endast under skapandet – Använd endast den här mappningen på åtgärder för att skapa användare

Om du vill spara dina mappningar klickar du på Spara överst i avsnittet Attributmappning.

När konfigurationen för attributmappning har slutförts kan du testa etableringen för en enskild användare med etablering på begäran och sedan aktivera och starta användaretableringstjänsten.

Aktivera och starta användaretablering

När konfigurationerna för SuccessFactors-etableringsappen har slutförts och du har verifierat etableringen för en enskild användare med etablering på begäran kan du aktivera etableringstjänsten.

Dricks

Som standard när du aktiverar etableringstjänsten initieras etableringsåtgärder för alla användare i omfånget. Om det finns fel i dataproblemen för mappning eller SuccessFactors kan etableringsjobbet misslyckas och hamna i karantäntillståndet. För att undvika detta rekommenderar vi att du konfigurerar källobjektomfångsfiltret och testar attributmappningarna med några testanvändare med etablering på begäran innan du startar den fullständiga synkroniseringen för alla användare. När du har kontrollerat att mappningarna fungerar och ger dig önskat resultat kan du antingen ta bort filtret eller gradvis expandera det för att inkludera fler användare.

Gå till bladet Etablering och klicka på Starta etablering.

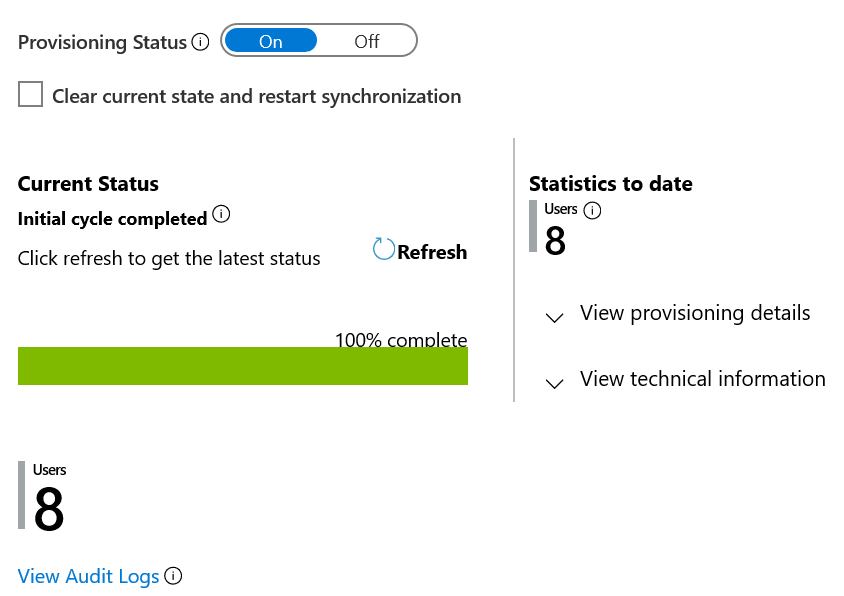

Den här åtgärden startar den inledande synkroniseringen, vilket kan ta ett varierande antal timmar beroende på hur många användare som finns i SuccessFactors-klientorganisationen. Du kan kontrollera förloppsindikatorn för att spåra förloppet för synkroniseringscykeln.

När som helst kontrollerar du fliken Etablering i administrationscentret för Entra för att se vilka åtgärder etableringstjänsten har utfört. Etableringsloggarna visar en lista över alla enskilda synkroniseringshändelser som utförs av etableringstjänsten, till exempel vilka användare som läss ut från SuccessFactors och sedan läggs till eller uppdateras i Active Directory.

När den första synkroniseringen är klar skriver den en granskningssammanfattningsrapport på fliken Etablering enligt nedan.

Nästa steg

- Läs mer om SuccessFactors-attribut som stöds för inkommande etablering

- Lär dig hur du konfigurerar tillbakaskrivning av e-post till SuccessFactors

- Lär dig att granska loggar och hämta rapporter om etableringsaktivitet

- Lär dig hur du konfigurerar enkel inloggning mellan SuccessFactors och Microsoft Entra ID

- Lär dig hur du integrerar andra SaaS-program med Microsoft Entra-ID

- Lär dig hur du exporterar och importerar konfigurationer för etablering