Så här fungerar nummermatchning i push-meddelanden för multifaktorautentisering för Authenticator – princip för autentiseringsmetoder

Det här avsnittet beskriver hur nummermatchning i Microsoft Authenticator-push-meddelanden förbättrar användarens inloggningssäkerhet. Nummermatchning är en viktig säkerhetsuppgradering till traditionella andra faktormeddelanden i Authenticator.

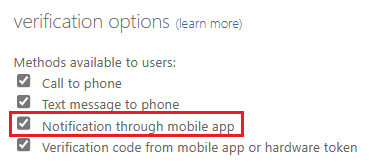

Från och med 8 maj 2023 aktiveras nummermatchning för alla Authenticator-push-meddelanden. När relevanta tjänster distribueras börjar användare över hela världen som är aktiverade för Authenticator-push-meddelanden se nummermatchning i sina godkännandebegäranden. Användare kan aktiveras för Authenticator-push-meddelanden antingen i principen Autentiseringsmetoder eller den äldre principen för multifaktorautentisering om Meddelanden via mobilapp är aktiverat.

Scenarier för nummermatchning

Nummermatchning är tillgängligt för följande scenarier. När det är aktiverat stöder alla scenarier nummermatchning.

- Multifaktorautentisering

- Självåterställning av lösenord

- Kombinerad SSPR- och MFA-registrering under konfigurationen av Authenticator-appen

- AD FS-adapter

- NPS-tillägg

Nummermatchning stöds inte för push-meddelanden för bärbara Apple Watch- eller Android-enheter. Användare av bärbara enheter måste använda sin telefon för att godkänna meddelanden när nummermatchning är aktiverat.

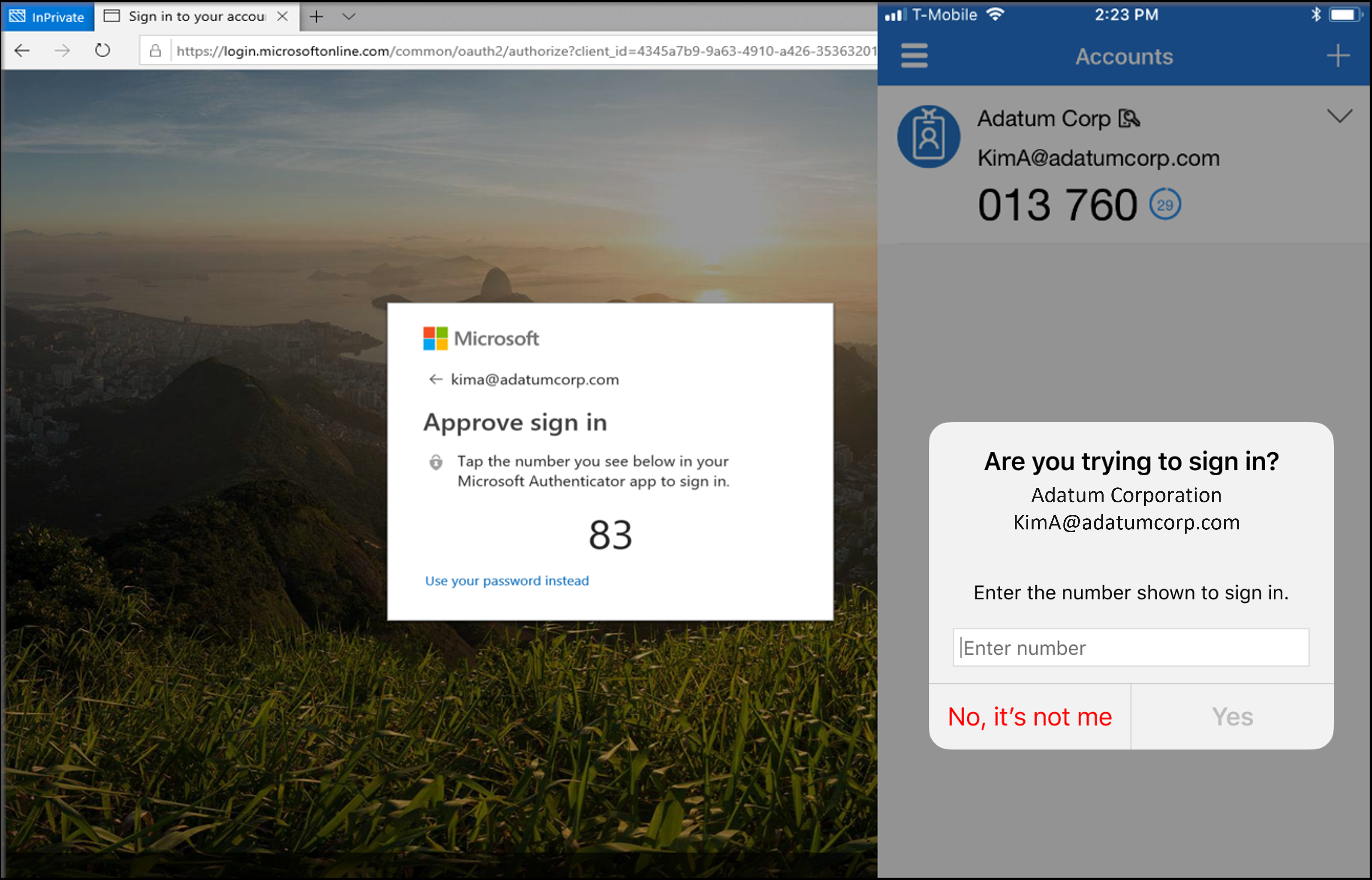

Multifaktorautentisering

När en användare svarar på ett MFA-push-meddelande med authenticator visas ett tal. De måste skriva in det numret i appen för att slutföra godkännandet. Mer information om hur du konfigurerar MFA finns i Självstudie: Skydda användarinloggningshändelser med Microsoft Entra multifaktorautentisering.

SSPR

Självbetjäning av lösenordsåterställning (SSPR) med Authenticator kräver nummermatchning när du använder Authenticator. Under självbetjäning av lösenordsåterställning visar inloggningssidan ett tal som användaren behöver skriva in i Authenticator-meddelandet. Mer information om hur du konfigurerar SSPR finns i Självstudie: Gör det möjligt för användare att låsa upp sitt konto eller återställa lösenord.

Kombinerad registrering

Kombinerad registrering med Authenticator kräver nummermatchning. När en användare går igenom kombinerad registrering för att konfigurera Authenticator måste användaren godkänna ett meddelande för att lägga till kontot. Det här meddelandet visar ett tal som de behöver skriva in i Authenticator-meddelandet. Mer information om hur du konfigurerar kombinerad registrering finns i Aktivera kombinerad registrering av säkerhetsinformation.

AD FS-adapter

AD FS-adaptern kräver nummermatchning i versioner av Windows Server som stöds. I tidigare versioner fortsätter användarna att se funktionen Godkänn/neka och ser inte nummermatchning förrän du uppgraderar. AD FS-adaptern stöder endast nummermatchning när du har installerat en av uppdateringarna i följande tabell. Mer information om hur du konfigurerar AD FS-adapter finns i Konfigurera Azure Multi-Factor Authentication Server att fungera med AD FS i Windows Server.

Kommentar

Okopplade versioner av Windows Server stöder inte nummermatchning. Användarna fortsätter att se funktionen Godkänn/neka och ser inte nummermatchning om inte dessa uppdateringar tillämpas.

| Version: | Uppdatera |

|---|---|

| Windows Server 2022 | 9 november 2021 – KB5007205 (OS Build 20348.350) |

| Windows Server 2019 | 9 november 2021 – KB5007206 (OS Build 17763.2300) |

| Windows Server 2016 | 12 oktober 2021 – KB5006669 (OS Build 14393.4704) |

NPS-tillägg

Även om NPS inte stöder nummermatchning stöder det senaste NPS-tillägget tidsbaserade engångslösenordmetoder (TOTP), till exempel TOTP som är tillgängligt i Authenticator, andra programvarutoken och maskinvaru-FOB. TOTP-inloggning ger bättre säkerhet än den alternativa funktionen Godkänn/neka . Kontrollera att du kör den senaste versionen av NPS-tillägget.

Alla som utför en RADIUS-anslutning med NPS-tillägget version 1.2.2216.1 eller senare uppmanas att logga in med en TOTP-metod i stället för Godkänn/neka. Användare måste ha en TOTP-autentiseringsmetod registrerad för att se det här beteendet. Utan att en TOTP-metod har registrerats fortsätter användarna att se Godkänn/neka.

Organisationer som kör någon av dessa tidigare versioner av NPS-tillägget kan ändra registret så att användarna måste ange en TOTP:

- 1.2.2131.2

- 1.2.1959.1

- 1.2.1916.2

- 1.1.1892.2

- 1.0.1850.1

- 1.0.1.41

- 1.0.1.40

Kommentar

NPS-tilläggsversioner som är tidigare än 1.0.1.40 stöder inte TOTP som tillämpas av nummermatchning. Dessa versioner fortsätter att presentera användare med Godkänn/neka.

Skapa registerposten för att åsidosätta alternativen Godkänn/neka i push-meddelanden och kräva en TOTP i stället:

- Öppna Registereditorn på NPS-servern.

- Gå till HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.

- Skapa följande sträng/värde-par:

- Namn: OVERRIDE_NUMBER_MATCHING_WITH_OTP

- Värde = TRUE

- Starta om NPS-tjänsten.

Dessutom:

Användare som utför TOTP måste ha antingen Authenticator registrerad som autentiseringsmetod eller någon annan OATH-token för maskinvara eller programvara. En användare som inte kan använda en TOTP-metod ser alltid alternativet Godkänn/neka med push-meddelanden om de använder en tidigare version av NPS-tillägget än 1.2.2216.1.

NPS-servern där NPS-tillägget är installerat måste konfigureras för att använda PAP-protokollet. Mer information finns i Ta reda på vilka autentiseringsmetoder användarna kan använda.

Viktigt!

MSCHAPv2 stöder inte TOTP. Om NPS-servern inte har konfigurerats för att använda PAP misslyckas användarauktoriseringen med händelser i AuthZOptCh-loggen för NPS-tilläggsservern i Loggboken:

NPS-tillägg för Azure MFA: Utmaning som begärs i autentisering ext för användare npstesting_ap. Du kan konfigurera NPS-servern så att den stöder PAP. Om PAP inte är ett alternativ kan du ange OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE för att återgå till Godkänn/neka push-meddelanden.

Om din organisation använder Fjärrskrivbordsgateway och användaren är registrerad för en TOTP-kod tillsammans med push-meddelanden för Authenticator kan användaren inte uppfylla microsoft Entra multifaktorautentiseringsutmaningen och inloggningen till Fjärrskrivbordsgateway misslyckas. I det här fallet kan du ange OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE för att återgå till Godkänn/neka push-meddelanden med Authenticator.

Vanliga frågor och svar om

Kan jag välja bort nummermatchning?

Nej, användarna kan inte välja bort nummermatchning i Authenticator-push-meddelanden.

Relevanta tjänster börjar distribuera dessa ändringar efter den 8 maj 2023 och användarna börjar se nummermatchning i begäranden om godkännande. När tjänsterna distribueras kan vissa se nummermatchning medan andra inte gör det. För att säkerställa konsekvent beteende för alla användare rekommenderar vi starkt att du aktiverar nummermatchning för Authenticator-push-meddelanden i förväg.

Gäller nummermatchning endast om Authenticator-push-meddelanden anges som standardautentiseringsmetod?

Ja. Om användaren har en annan standardautentiseringsmetod ändras inte standardinloggningen. Om standardmetoden är Authenticator-push-meddelanden får de nummermatchning. Om standardmetoden är något annat, till exempel TOTP i Authenticator eller någon annan provider, sker ingen ändring.

Oavsett deras standardmetod ser alla användare som uppmanas att logga in med Authenticator push-meddelanden nummermatchning. Om de uppmanas att ange en annan metod ser de ingen ändring.

Vad händer för användare som inte har angetts i principen Autentiseringsmetoder, men som är aktiverade för Meddelanden via mobilapp i den äldre MFA-principen för hela klientorganisationen?

Användare som är aktiverade för MFA-push-meddelanden i den äldre MFA-principen ser också nummermatchning om den äldre MFA-principen har aktiverat Meddelanden via mobilappen. Användarna ser nummermatchning oavsett om de är aktiverade för Authenticator i principen Autentiseringsmetoder.

Stöds nummermatchning med MFA Server?

Nej, nummermatchning tillämpas inte eftersom det inte är en funktion som stöds för MFA Server, som är inaktuell.

Vad händer om en användare kör en äldre version av Authenticator?

Om en användare kör en äldre version av Authenticator som inte stöder nummermatchning fungerar inte autentiseringen. Användarna måste uppgradera till den senaste versionen av Authenticator för att kunna använda den för inloggning.

Hur kan användarna kontrollera numret igen på mobila iOS-enheter när matchningsbegäran visas?

Under mobila iOS-koordinatorflöden visas begäran om nummermatchning över talet efter två sekunders fördröjning. Om du vill kontrollera numret igen klickar du på Visa numret igen. Den här åtgärden sker endast i mobila iOS-koordinatorflöden.

Stöds Apple Watch för Authenticator?

I authenticatorversionen i januari 2023 för iOS finns det ingen tillhörande app för watchOS på grund av att den är inkompatibel med Authenticator-säkerhetsfunktioner. Du kan inte installera eller använda Authenticator på Apple Watch. Därför rekommenderar vi att du tar bort Authenticator från Apple Watch och loggar in med Authenticator på en annan enhet.