Integrera din infrastruktur för fjärrskrivbordsgateway med hjälp av NPS-tillägget (Network Policy Server) och Microsoft Entra ID

Den här artikeln innehåller information om hur du integrerar din infrastruktur för fjärrskrivbordsgateway med Microsoft Entra multifaktorautentisering med hjälp av NPS-tillägget (Network Policy Server) för Microsoft Azure.

Med NPS-tillägget (Network Policy Server) för Azure kan kunder skydda RADIUS-klientautentisering (Remote Authentication Dial-In User Service) med hjälp av Azures molnbaserade multifaktorautentisering. Den här lösningen tillhandahåller tvåstegsverifiering för att lägga till ett andra säkerhetslager för användarinloggningar och transaktioner.

Den här artikeln innehåller stegvisa instruktioner för att integrera NPS-infrastrukturen med Microsoft Entra multifaktorautentisering med nps-tillägget för Azure. Detta möjliggör säker verifiering för användare som försöker logga in på en fjärrskrivbordsgateway.

Kommentar

Den här artikeln bör inte användas med MFA Server-distributioner och bör endast användas med distributioner av Microsoft Entra-multifaktorautentisering (molnbaserad).

Nätverksprincip och åtkomsttjänster (NPS) ger organisationer möjlighet att göra följande:

- Definiera centrala platser för hantering och kontroll av nätverksbegäranden genom att ange vem som kan ansluta, vilka tider på dagen anslutningar tillåts, varaktigheten för anslutningar och den säkerhetsnivå som klienter måste använda för att ansluta och så vidare. I stället för att ange dessa principer på varje VPN- eller fjärrskrivbordsgatewayserver kan dessa principer anges en gång på en central plats. RADIUS-protokollet tillhandahåller centraliserad autentisering, auktorisering och redovisning (AAA).

- Upprätta och tillämpa NAP-klienthälsoprinciper (Network Access Protection) som avgör om enheter beviljas obegränsad eller begränsad åtkomst till nätverksresurser.

- Ange ett sätt att framtvinga autentisering och auktorisering för åtkomst till 802.1x-kompatibla trådlösa åtkomstpunkter och Ethernet-växlar.

Vanligtvis använder organisationer NPS (RADIUS) för att förenkla och centralisera hanteringen av VPN-principer. Men många organisationer använder också NPS för att förenkla och centralisera hanteringen av Auktoriseringsprinciper för fjärrskrivbord Anslut sdatorer (RD CAP: er).

Organisationer kan också integrera NPS med Microsoft Entra multifaktorautentisering för att förbättra säkerheten och tillhandahålla en hög efterlevnadsnivå. Detta säkerställer att användarna upprättar tvåstegsverifiering för att logga in på fjärrskrivbordsgatewayen. För att användare ska beviljas åtkomst måste de ange sin kombination av användarnamn/lösenord tillsammans med information som användaren har i sin kontroll. Denna information måste vara betrodd och inte enkelt dupliceras, till exempel ett mobiltelefonnummer, fast nummer, program på en mobil enhet och så vidare. RDG stöder för närvarande telefonsamtal och Godkänn/neka push-meddelanden från Microsoft authenticator-appmetoder för 2FA. Mer information om autentiseringsmetoder som stöds finns i avsnittet Avgöra vilka autentiseringsmetoder användarna kan använda.

Om din organisation använder Fjärrskrivbordsgateway och användaren är registrerad för en TOTP-kod tillsammans med push-meddelanden för Authenticator kan användaren inte uppfylla MFA-utmaningen och inloggningen till Fjärrskrivbordsgatewayen misslyckas. I så fall kan du ange OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE som återställning till push-meddelanden till Godkänn/Neka med Authenticator.

För att ett NPS-tillägg ska kunna fortsätta fungera för fjärrskrivbordsgatewayanvändare måste registernyckeln skapas på NPS-servern. Öppna registereditorn på NPS-servern. Gå till:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Skapa följande sträng/värde-par:

Namn: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Värde = FALSE

Före tillgängligheten av NPS-tillägget för Azure var kunder som ville implementera tvåstegsverifiering för integrerade NPS- och Microsoft Entra multifaktorautentiseringsmiljöer tvungna att konfigurera och underhålla en separat MFA-server i den lokala miljön enligt beskrivningen i Fjärrskrivbordsgateway och Azure Multi-Factor Authentication Server med RADIUS.

Tillgängligheten för NPS-tillägget för Azure ger nu organisationer möjlighet att distribuera antingen en lokal MFA-lösning eller en molnbaserad MFA-lösning för att skydda RADIUS-klientautentisering.

Autentiseringsflöde

För att användare ska beviljas åtkomst till nätverksresurser via en fjärrskrivbordsgateway måste de uppfylla de villkor som anges i en Auktoriseringsprincip Anslut för fjärrskrivbordsresurser (RD CAP) och en Auktoriseringsprincip för fjärrskrivbordsresurser (RD RAP). CAP:er för fjärrskrivbordsanslutning anger vem som har behörighet att ansluta till RD Gateways. IP-adresser för fjärrskrivbord anger nätverksresurser, till exempel fjärrskrivbord eller fjärrappar, som användaren tillåts ansluta till via RD Gateway.

En fjärrskrivbordsgateway kan konfigureras för att använda ett centralt principarkiv för RD CAP:er. RD-IP-adresser kan inte använda en central princip eftersom de bearbetas på RD Gateway. Ett exempel på en fjärrskrivbordsgateway som konfigurerats för att använda ett centralt principarkiv för RD CAP:er är en RADIUS-klient till en annan NPS-server som fungerar som det centrala principarkivet.

När NPS-tillägget för Azure är integrerat med NPS och Fjärrskrivbordsgatewayen är det lyckade autentiseringsflödet följande:

- Fjärrskrivbordsgatewayservern tar emot en autentiseringsbegäran från en fjärrskrivbordsanvändare för att ansluta till en resurs, till exempel en fjärrskrivbordssession. Som RADIUS-klient konverterar fjärrskrivbordsgatewayservern begäran till ett RADIUS-meddelande om åtkomstbegäran och skickar meddelandet till RADIUS-servern (NPS) där NPS-tillägget är installerat.

- Kombinationen av användarnamn och lösenord verifieras i Active Directory och användaren autentiseras.

- Om alla villkor som anges i NPS-Anslut ion-begäran och nätverksprinciperna uppfylls (till exempel tid på dagen eller gruppmedlemskapsbegränsningar), utlöser NPS-tillägget en begäran om sekundär autentisering med Microsoft Entra multifaktorautentisering.

- Microsoft Entra multifaktorautentisering kommunicerar med Microsoft Entra-ID, hämtar användarens information och utför den sekundära autentiseringen med hjälp av metoder som stöds.

- När MFA-utmaningen har slutförts kommunicerar Microsoft Entra multifaktorautentisering resultatet till NPS-tillägget.

- NPS-servern, där tillägget är installerat, skickar ett RADIUS Access-Accept-meddelande för RD CAP-principen till servern för fjärrskrivbordsgatewayen.

- Användaren beviljas åtkomst till den begärda nätverksresursen via fjärrskrivbordsgatewayen.

Förutsättningar

Det här avsnittet beskriver de krav som krävs innan du integrerar Microsoft Entra multifaktorautentisering med Fjärrskrivbordsgatewayen. Innan du börjar måste du ha följande förutsättningar på plats.

- Fjärrskrivbordstjänster (RDS) infrastruktur

- Microsoft Entra multifaktorautentiseringslicens

- Windows Server-programvara

- Nätverksprincip och åtkomsttjänster (NPS) roll

- Microsoft Entra synkroniserat med lokal Active Directory

- Microsoft Entra GUID-ID

Fjärrskrivbordstjänster (RDS) infrastruktur

Du måste ha en fungerande RDS-infrastruktur (Remote Desktop Services). Om du inte gör det kan du snabbt skapa den här infrastrukturen i Azure med hjälp av följande snabbstartsmall: Skapa distribution av sessionssamling för fjärrskrivbord.

Om du vill skapa en lokal RDS-infrastruktur manuellt i testsyfte följer du stegen för att distribuera en. Läs mer: Distribuera RDS med Azure-snabbstart och distribution av grundläggande RDS-infrastruktur.

Windows Server-programvara

NPS-tillägget kräver Windows Server 2008 R2 SP1 eller senare med NPS-rolltjänsten installerad. Alla steg i det här avsnittet utfördes med Windows Server 2016.

Nätverksprincip och åtkomsttjänster (NPS) roll

NPS-rolltjänsten tillhandahåller RADIUS-servern och klientfunktionerna samt hälsotjänsten för nätverksåtkomstprincip. Den här rollen måste vara installerad på minst två datorer i infrastrukturen: Fjärrskrivbordsgatewayen och en annan medlemsserver eller domänkontrollant. Som standard finns rollen redan på den dator som konfigurerats som fjärrskrivbordsgateway. Du måste också installera NPS-rollen på minst en annan dator, till exempel en domänkontrollant eller medlemsserver.

Information om hur du installerar NPS-rolltjänsten Windows Server 2012 eller äldre finns i Installera en NAP-hälsoprincipserver. En beskrivning av metodtips för NPS, inklusive rekommendationen att installera NPS på en domänkontrollant, finns i Metodtips för NPS.

Microsoft Entra synkroniserat med lokal Active Directory

Om du vill använda NPS-tillägget måste lokala användare synkroniseras med Microsoft Entra-ID och aktiveras för MFA. Det här avsnittet förutsätter att lokala användare synkroniseras med Microsoft Entra-ID med hjälp av AD Anslut. Information om Microsoft Entra Anslut finns i Integrera dina lokala kataloger med Microsoft Entra-ID.

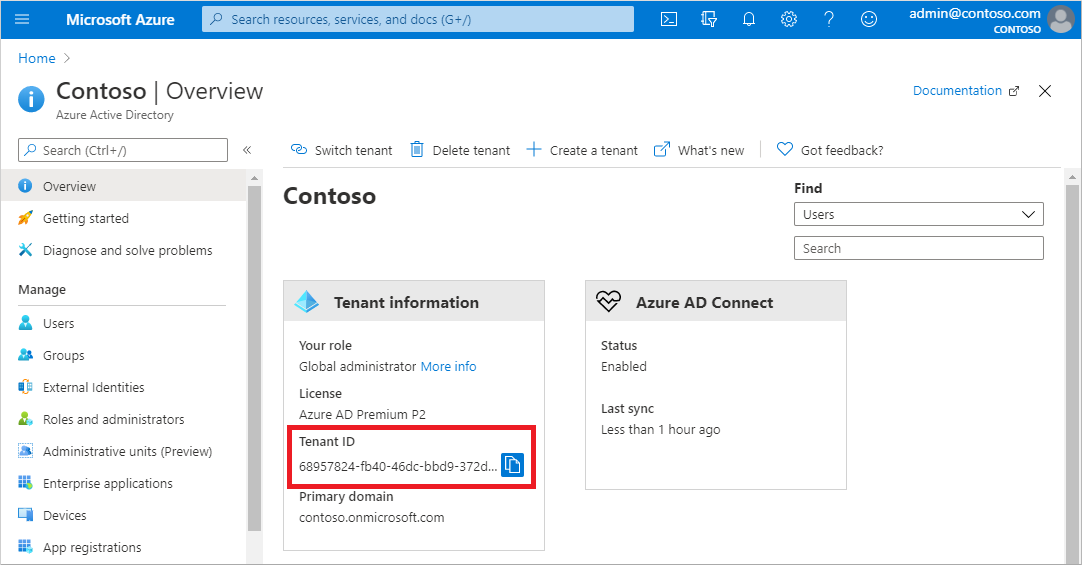

Microsoft Entra GUID-ID

Om du vill installera NPS-tillägget måste du känna till GUID för Microsoft Entra-ID:t. Anvisningar för att hitta GUID för Microsoft Entra-ID finns nedan.

Konfigurera multifaktorautentisering

Det här avsnittet innehåller instruktioner för att integrera Microsoft Entra multifaktorautentisering med Fjärrskrivbordsgatewayen. Som administratör måste du konfigurera multifaktorautentiseringstjänsten Microsoft Entra innan användarna själv kan registrera sina multifaktorenheter eller program.

Följ stegen i Komma igång med Microsoft Entra multifaktorautentisering i molnet för att aktivera MFA för dina Microsoft Entra-användare.

Konfigurera konton för tvåstegsverifiering

När ett konto har aktiverats för MFA kan du inte logga in på resurser som styrs av MFA-principen förrän du har konfigurerat en betrodd enhet att använda för den andra autentiseringsfaktorn och har autentiserats med tvåstegsverifiering.

Följ stegen i Vad betyder Microsoft Entra multifaktorautentisering för mig? för att förstå och korrekt konfigurera dina enheter för MFA med ditt användarkonto.

Viktigt!

Inloggningsbeteendet för Fjärrskrivbordsgateway ger inte möjlighet att ange en verifieringskod med Microsoft Entra multifaktorautentisering. Ett användarkonto måste konfigureras för telefonverifiering eller Microsoft Authenticator-appen med Godkänn/neka push-meddelanden.

Om varken telefonverifiering eller Microsoft Authenticator-appen med godkänn/neka-push-meddelanden har konfigurerats för en användare kan användaren inte slutföra microsoft Entra multifaktorautentiseringsutmaningen och logga in på Fjärrskrivbordsgateway.

SMS-textmetoden fungerar inte med Fjärrskrivbordsgateway eftersom den inte ger möjlighet att ange en verifieringskod.

Installera och konfigurera NPS-tillägget

Det här avsnittet innehåller instruktioner för hur du konfigurerar RDS-infrastruktur för att använda Microsoft Entra multifaktorautentisering för klientautentisering med Fjärrskrivbordsgatewayen.

Hämta katalogklient-ID:t

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Som en del av konfigurationen av NPS-tillägget måste du ange administratörsautentiseringsuppgifter och ID:t för din Microsoft Entra-klientorganisation. Utför följande steg för att hämta klientorganisations-ID:t:

Logga in på administrationscentret för Microsoft Entra som minst global administratör.

Bläddra till Identitet> Inställningar.

Installera NPS-tillägget

Installera NPS-tillägget på en server som har rollen Nätverksprincip och åtkomsttjänster (NPS) installerad. Detta fungerar som RADIUS-server för din design.

Viktigt!

Installera inte NPS-tillägget på fjärrskrivbordsgatewayservern (RDG). RDG-servern använder inte RADIUS-protokollet med sin klient, så tillägget kan inte tolka och utföra MFA.

När RDG-servern och NPS-servern med NPS-tillägget är olika servrar använder RDG NPS internt för att kommunicera med andra NPS-servrar och använder RADIUS som protokoll för att kommunicera korrekt.

- Ladda ned NPS-tillägget.

- Kopiera den körbara installationsfilen (NpsExtnForAzureMfaInstaller.exe) till NPS-servern.

- Dubbelklicka på NpsExtnForAzureMfaInstaller.exe på NPS-servern. Klicka på Kör om du uppmanas att göra det.

- I dialogrutan NPS-tillägg för Microsoft Entra-multifaktorautentisering granskar du licensvillkoren för programvara, markerar Jag godkänner licensvillkoren och klickar på Installera.

- I dialogrutan NPS-tillägg för Microsoft Entra-multifaktorautentisering klickar du på Stäng.

Konfigurera certifikat för användning med NPS-tillägget med hjälp av ett PowerShell-skript

Därefter måste du konfigurera certifikat för användning av NPS-tillägget för att säkerställa säker kommunikation och säkerhet. NPS-komponenterna innehåller ett PowerShell-skript som konfigurerar ett självsignerat certifikat för användning med NPS.

Skriptet utför följande åtgärder:

- Skapar ett självsignerat certifikat

- Associerar offentlig nyckel för certifikat till tjänstens huvudnamn på Microsoft Entra-ID

- Lagrar certifikatet i det lokala datorarkivet

- Beviljar åtkomst till certifikatets privata nyckel till nätverksanvändaren

- Startar om nätverksprincipservertjänsten

Om du vill använda dina egna certifikat måste du associera den offentliga nyckeln för certifikatet med tjänstens huvudnamn på Microsoft Entra-ID och så vidare.

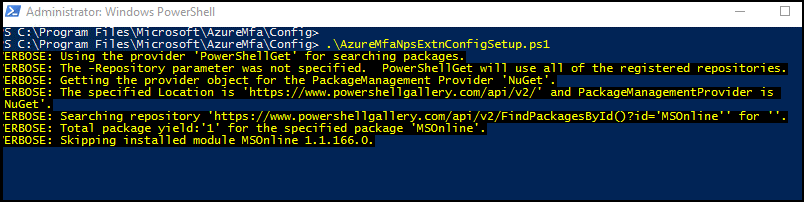

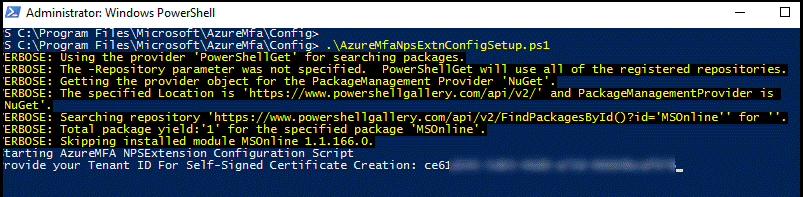

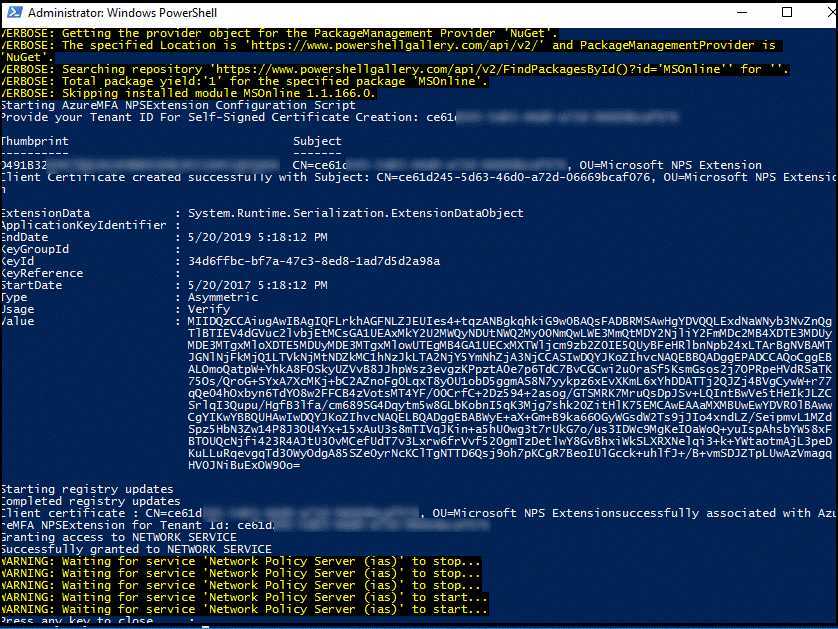

Om du vill använda skriptet anger du tillägget med dina Microsoft Entra Admin-autentiseringsuppgifter och det Microsoft Entra-klient-ID som du kopierade tidigare. Kör skriptet på varje NPS-server där du installerade NPS-tillägget. Gör något av följande:

Öppna en administrativ Windows PowerShell-prompt.

I PowerShell-prompten skriver du

cd 'c:\Program Files\Microsoft\AzureMfa\Config'och trycker på RETUR.Skriv

.\AzureMfaNpsExtnConfigSetup.ps1och tryck på RETUR. Skriptet kontrollerar om PowerShell-modulen är installerad. Om det inte är installerat installerar skriptet modulen åt dig.

När skriptet verifierar installationen av PowerShell-modulen visas dialogrutan PowerShell-modul. I dialogrutan anger du dina autentiseringsuppgifter och lösenord för Microsoft Entra-administratören och klickar på Logga in.

När du uppmanas till det klistrar du in klientorganisations-ID :t som du kopierade till Urklipp tidigare och trycker på RETUR.

Skriptet skapar ett självsignerat certifikat och utför andra konfigurationsändringar. Utdata bör se ut som bilden nedan.

Konfigurera NPS-komponenter på Fjärrskrivbordsgateway

I det här avsnittet konfigurerar du auktoriseringsprinciper för fjärrskrivbordsgatewayanslutning och andra RADIUS-inställningar.

Autentiseringsflödet kräver att RADIUS-meddelanden utbyts mellan fjärrskrivbordsgatewayen och NPS-servern där NPS-tillägget är installerat. Det innebär att du måste konfigurera RADIUS-klientinställningar på både Fjärrskrivbordsgateway och NPS-servern där NPS-tillägget är installerat.

Konfigurera auktoriseringsprinciper för fjärrskrivbordsgateway för att använda central lagring

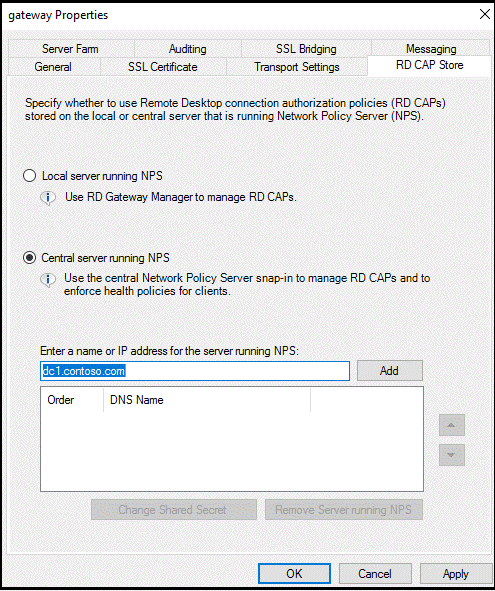

Auktoriseringsprinciper för fjärrskrivbordsanslutning anger kraven för att ansluta till en fjärrskrivbordsgatewayserver. CAP:er för fjärrskrivbord kan lagras lokalt (standard) eller lagras i ett centralt RD CAP-arkiv som kör NPS. För att konfigurera integrering av Microsoft Entra multifaktorautentisering med RDS måste du ange användningen av ett centralt arkiv.

Öppna Serverhanteraren på servern för fjärrskrivbordsgateway.

På menyn klickar du på Verktyg, pekar på Fjärrskrivbordstjänster och klickar sedan på Fjärrskrivbordsgatewayhanteraren.

Högerklicka på [Servernamn] (lokalt) i hanteraren för fjärrskrivbordsgateway och klicka på Egenskaper.

I dialogrutan Egenskaper väljer du fliken RD CAP Store .

På fliken RD CAP Store väljer du Central server som kör NPS.

I fältet Ange ett namn eller en IP-adress för servern som kör NPS anger du IP-adressen eller servernamnet för den server där du installerade NPS-tillägget.

Klicka på Lägg till.

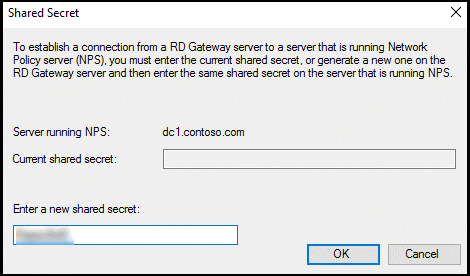

I dialogrutan Delad hemlighet anger du en delad hemlighet och klickar sedan på OK. Se till att du registrerar den här delade hemligheten och lagrar posten på ett säkert sätt.

Kommentar

Delad hemlighet används för att upprätta förtroende mellan RADIUS-servrarna och klienterna. Skapa en lång och komplex hemlighet.

Stäng dialogrutan genom att klicka på OK.

Konfigurera RADIUS-timeoutvärde på NPS för fjärrskrivbordsgateway

För att säkerställa att det finns tid att verifiera användarnas autentiseringsuppgifter, utföra tvåstegsverifiering, ta emot svar och svara på RADIUS-meddelanden är det nödvändigt att justera RADIUS-timeoutvärdet.

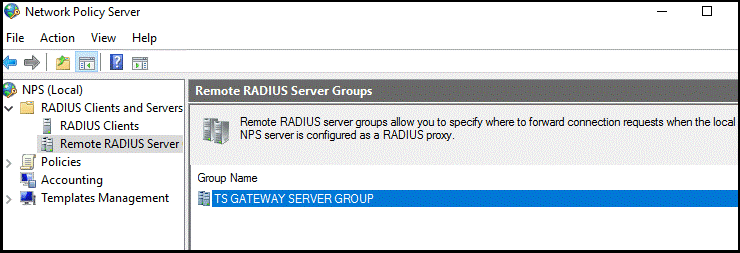

Öppna Serverhanteraren på servern för fjärrskrivbordsgateway. På menyn klickar du på Verktyg och sedan på Nätverksprincipserver.

I NPS-konsolen (lokal) expanderar du RADIUS-klienter och -servrar och väljer Fjärr-RADIUS-server.

Dubbelklicka på TS GATEWAY SERVER GROUP i informationsfönstret.

Kommentar

Den här RADIUS-servergruppen skapades när du konfigurerade den centrala servern för NPS-principer. Fjärrskrivbordsgatewayen vidarebefordrar RADIUS-meddelanden till den här servern eller gruppen med servrar, om fler än en i gruppen.

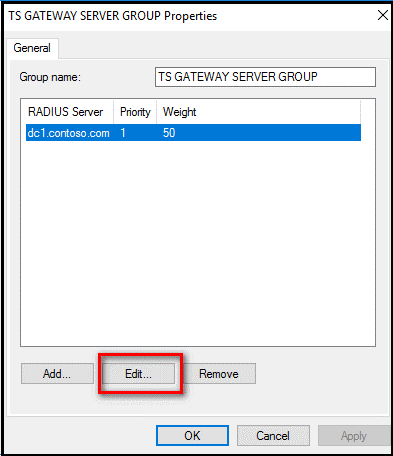

I dialogrutan Egenskaper för TS GATEWAY SERVER-SERVERGRUPP väljer du IP-adressen eller namnet på NPS-servern som du konfigurerade för att lagra RD CAP:er och klickar sedan på Redigera.

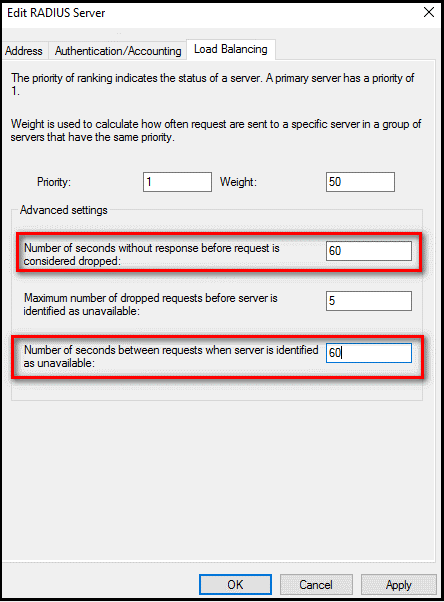

I dialogrutan Redigera RADIUS-server väljer du fliken Belastningsutjämning.

På fliken Belastningsutjämning ändrar du standardvärdet från 3 till ett värde mellan 30 och 60 sekunder i fältet Antal sekunder utan svar innan begäran betraktas som borttagen.

I fältet Antal sekunder mellan begäranden när servern identifieras som otillgänglig ändrar du standardvärdet på 30 sekunder till ett värde som är lika med eller större än det värde som du angav i föregående steg.

Klicka på OK två gånger för att stänga dialogrutorna.

Verifiera principer för Anslut ionbegäran

När du som standard konfigurerar RD Gateway att använda ett centralt principarkiv för anslutningsauktoriseringsprinciper, konfigureras RD Gateway för att vidarebefordra CAP-begäranden till NPS-servern. NPS-servern med Microsoft Entra multifaktorautentiseringstillägg installerat bearbetar RADIUS-åtkomstbegäran. Följande steg visar hur du verifierar standardprincipen för anslutningsbegäran.

På RD Gateway går du till NPS-konsolen (lokal) och expanderar Principer och väljer Anslut ionsbegäransprinciper.

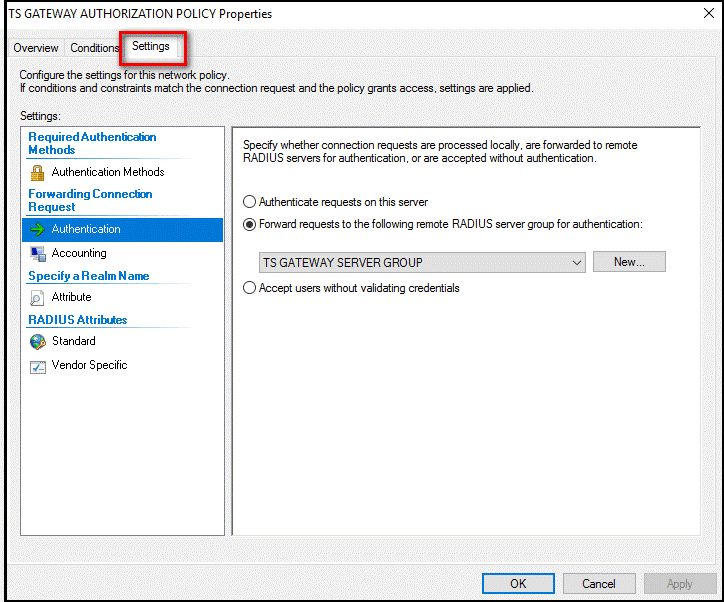

Dubbelklicka på AUKTORISERINGSPRINCIP FÖR TS GATEWAY.

I dialogrutan Egenskaper för TS GATEWAY AUTHORIZATION POLICY klickar du på fliken Inställningar.

Klicka på Autentisering under Vidarebefordran Anslut ionsbegäran på fliken Inställningar. RADIUS-klienten är konfigurerad för att vidarebefordra begäranden om autentisering.

Klicka på Avbryt.

Kommentar

Mer information om hur du skapar en princip för anslutningsbegäran finns i artikeln Konfigurera dokumentation om principer för anslutningsbegäran för samma sak.

Konfigurera NPS på servern där NPS-tillägget är installerat

NPS-servern där NPS-tillägget är installerat måste kunna utbyta RADIUS-meddelanden med NPS-servern på fjärrskrivbordsgatewayen. Om du vill aktivera det här meddelandeutbytet måste du konfigurera NPS-komponenterna på servern där NPS-tilläggstjänsten är installerad.

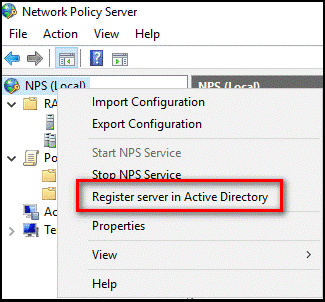

Registrera server i Active Directory

För att fungera korrekt i det här scenariot måste NPS-servern registreras i Active Directory.

Öppna Serverhanteraren på NPS-servern.

I Serverhanteraren klickar du på Verktyg och sedan på Nätverksprincipserver.

I konsolen Nätverksprincipserver högerklickar du på NPS (lokal) och klickar sedan på Registrera server i Active Directory.

Klicka på OK två gånger.

Låt konsolen vara öppen för nästa procedur.

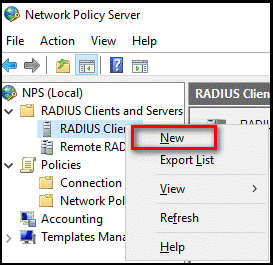

Skapa och konfigurera RADIUS-klient

Fjärrskrivbordsgatewayen måste konfigureras som en RADIUS-klient till NPS-servern.

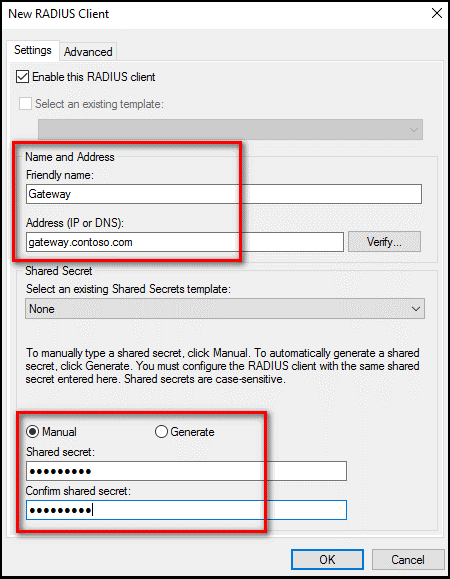

På NPS-servern där NPS-tillägget är installerat högerklickar du på RADIUS-klienter i NPS-konsolen (lokalt) och klickar på Nytt.

I dialogrutan Ny RADIUS-klient anger du ett eget namn, till exempel Gateway, och IP-adressen eller DNS-namnet på fjärrskrivbordsgatewayservern.

I fälten Delad hemlighet och Bekräfta delad hemlighet anger du samma hemlighet som du använde tidigare.

Klicka på OK för att stänga dialogrutan Ny RADIUS-klient.

Konfigurera nätverksprincip

Kom ihåg att NPS-servern med Microsoft Entra multifaktorautentiseringstillägget är det avsedda centrala principarkivet för Anslut ion Authorization Policy (CAP). Därför måste du implementera en CAP på NPS-servern för att auktorisera giltiga anslutningsbegäranden.

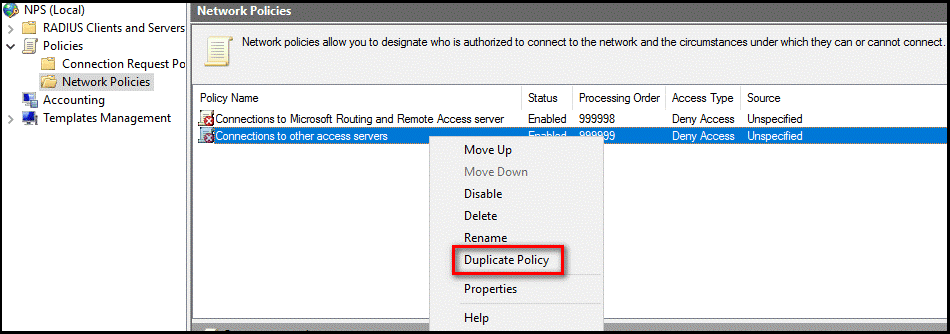

Öppna NPS-konsolen (lokal) på NPS-servern, expandera Principer och klicka på Nätverksprinciper.

Högerklicka på Anslut joner till andra åtkomstservrar och klicka på Duplicera princip.

Högerklicka på Kopiera Anslut joner till andra åtkomstservrar och klicka på Egenskaper.

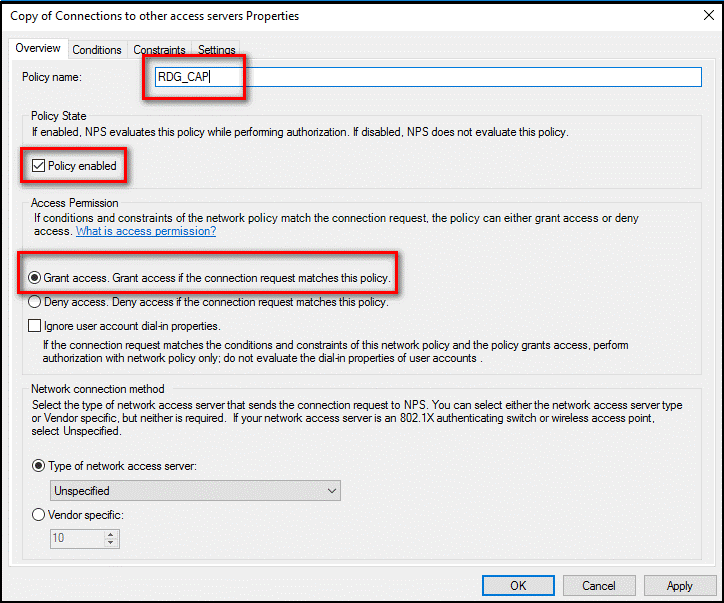

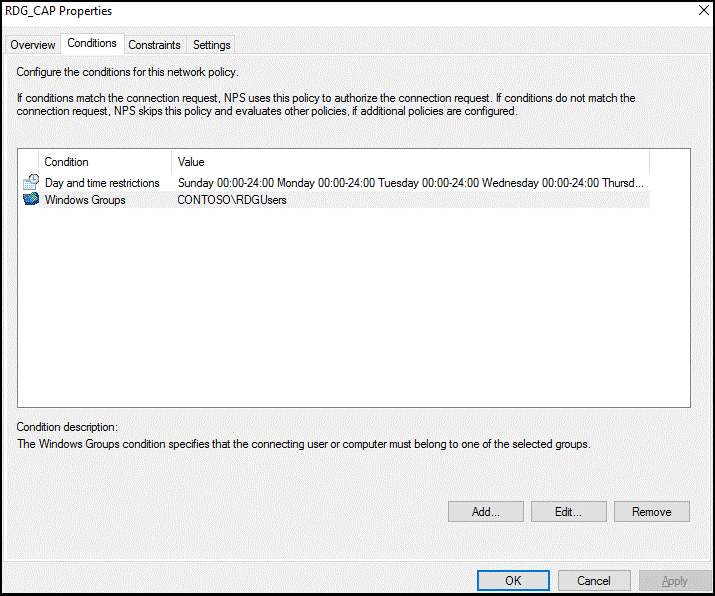

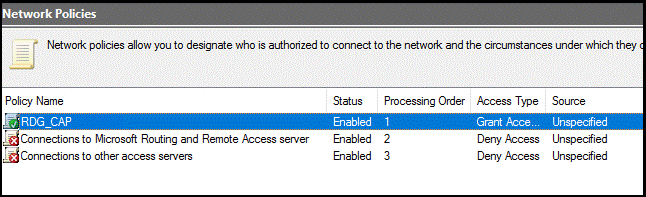

I dialogrutan Kopiera Anslut ions till andra åtkomstservrar i Principnamn anger du ett lämpligt namn, till exempel RDG_CAP. Kontrollera Principen är aktiverad och välj Bevilja åtkomst. Du kan också välja Fjärrskrivbordsgateway i Typ av nätverksåtkomstserver, eller så kan du lämna den som Ospecificerad.

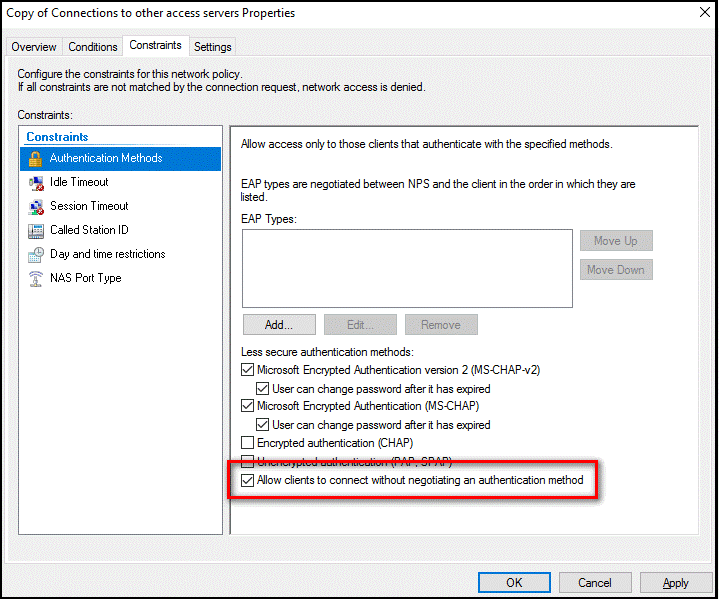

Klicka på fliken Begränsningar och markera Tillåt klienter att ansluta utan att förhandla om en autentiseringsmetod.

Du kan också klicka på fliken Villkor och lägga till villkor som måste uppfyllas för att anslutningen ska kunna auktoriseras, till exempel medlemskap i en specifik Windows-grupp.

Klicka på OK. När du uppmanas att visa motsvarande hjälpavsnitt klickar du på Nej.

Kontrollera att den nya principen finns överst i listan, att principen är aktiverad och att den ger åtkomst.

Verifiera konfigurationen

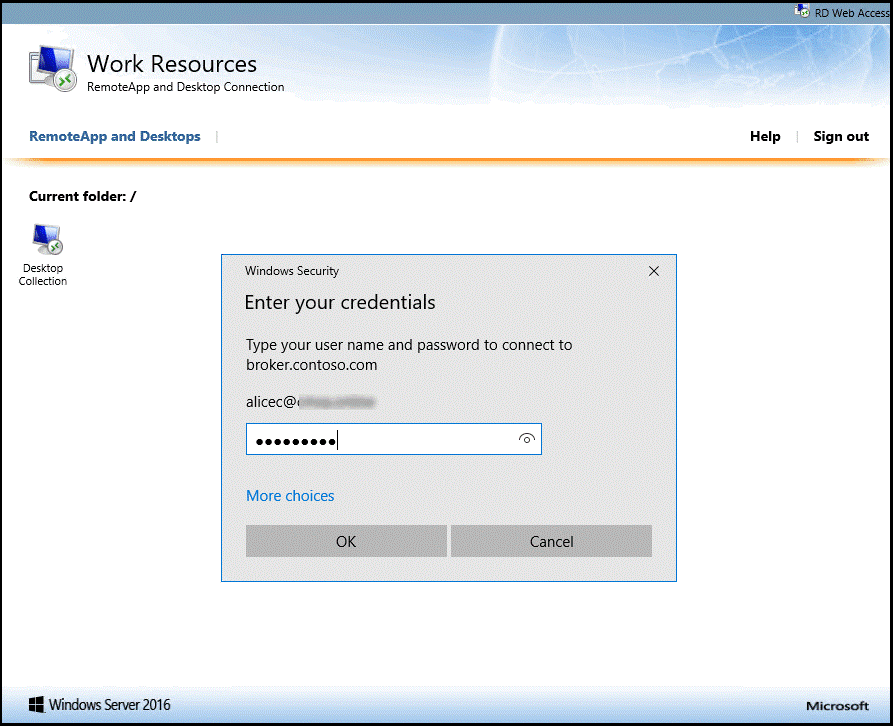

För att verifiera konfigurationen måste du logga in på fjärrskrivbordsgatewayen med en lämplig RDP-klient. Se till att använda ett konto som tillåts av dina Anslut ionsauktoriseringsprinciper och är aktiverat för Microsoft Entra multifaktorautentisering.

Som du ser i bilden nedan kan du använda sidan För fjärrskrivbordswebbåtkomst.

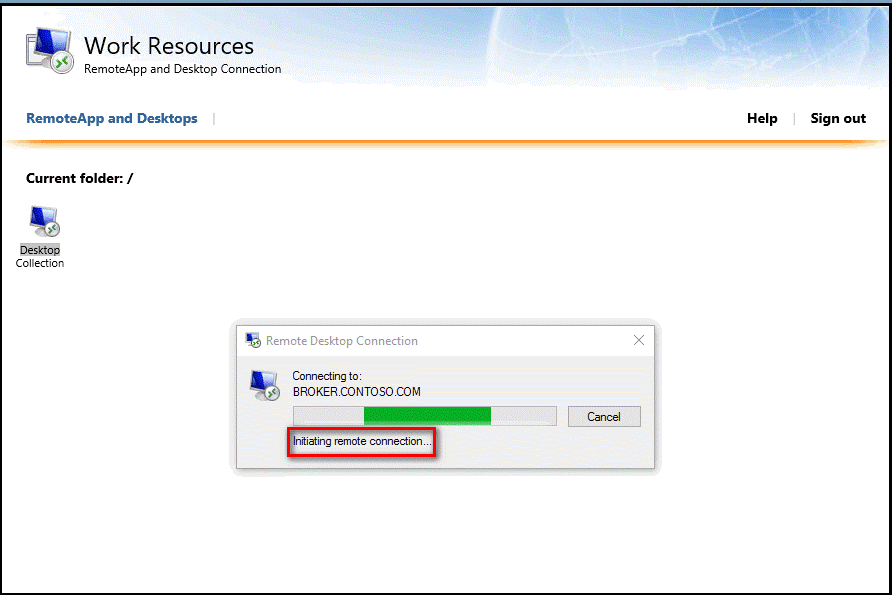

När du har angett dina autentiseringsuppgifter för primär autentisering visar dialogrutan Fjärrskrivbord Anslut statusen Initiera fjärranslutning enligt nedan.

Om du har autentiserat med den sekundära autentiseringsmetod som du tidigare konfigurerade i Microsoft Entra multifaktorautentisering är du ansluten till resursen. Men om den sekundära autentiseringen inte lyckas nekas du åtkomst till resursen.

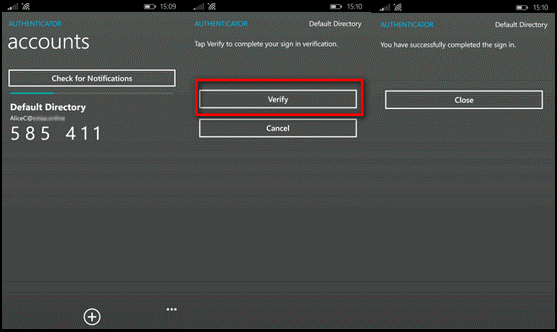

I exemplet nedan används Authenticator-appen på en Windows-telefon för att tillhandahålla den sekundära autentiseringen.

När du har autentiserats med den sekundära autentiseringsmetoden loggas du in på fjärrskrivbordsgatewayen som vanligt. Men eftersom du måste använda en sekundär autentiseringsmetod med hjälp av en mobilapp på en betrodd enhet är inloggningsprocessen säkrare än annars.

Visa Loggboken loggar för lyckade inloggningshändelser

Om du vill visa lyckade inloggningshändelser i Loggarna för Windows Loggboken kan du köra följande PowerShell-kommando för att köra frågor mot loggarna Windows-terminal Services och Windows-säkerhet.

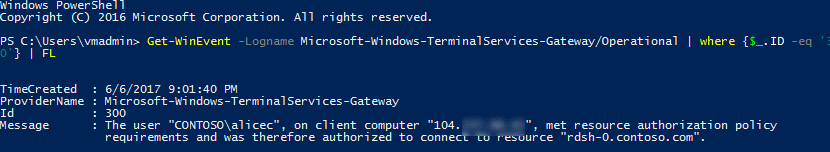

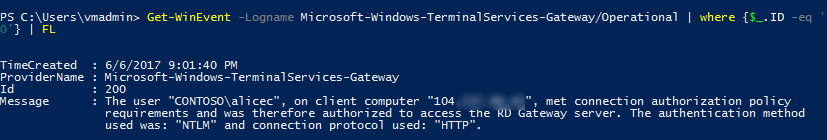

Om du vill köra frågor mot lyckade inloggningshändelser i gatewayens driftloggar (Loggboken\Program- och tjänstloggar\Microsoft\Windows\TerminalServices-Gateway\Operational) använder du följande PowerShell-kommandon:

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- Det här kommandot visar Windows-händelser som visar att användaren uppfyller kraven för resursauktoriseringsprincip (RD RAP) och har beviljats åtkomst.

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- Det här kommandot visar de händelser som visas när användaren uppfyllde principkraven för anslutningsauktorisering.

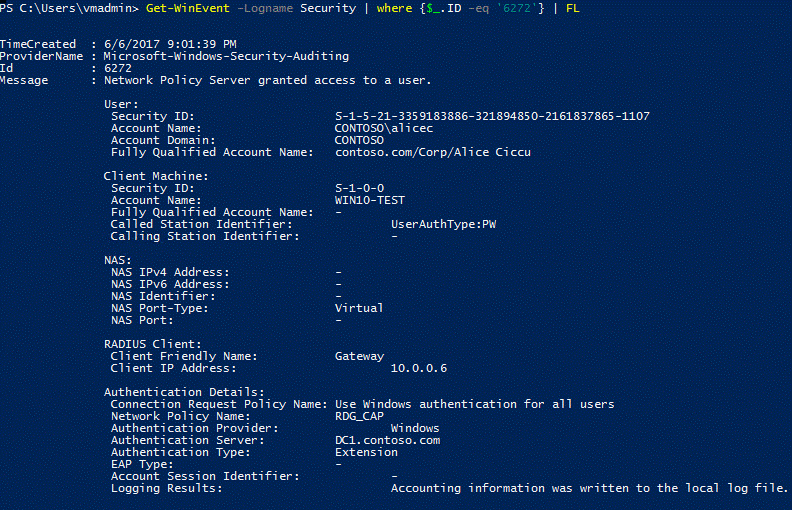

Du kan också visa loggen och filtrera på händelse-ID:t, 300 och 200. Om du vill köra frågor mot lyckade inloggningshändelser i loggboken security använder du följande kommando:

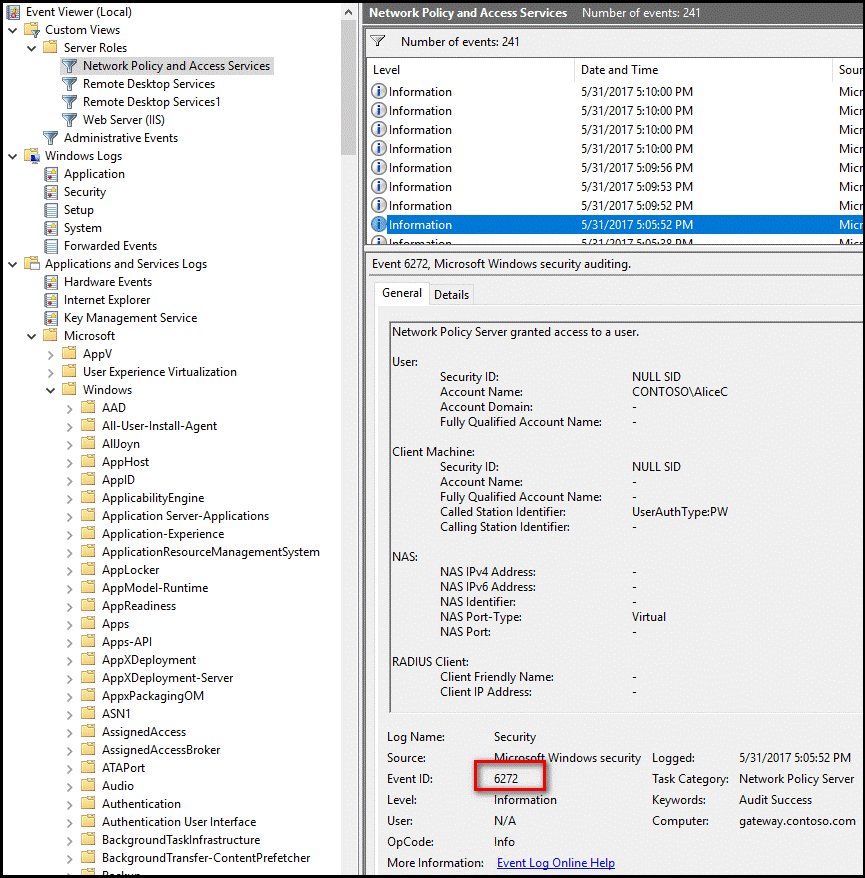

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- Det här kommandot kan köras på antingen den centrala NPS-servern eller fjärrskrivbordsgatewayservern.

Du kan också visa säkerhetsloggen eller den anpassade vyn Nätverksprincip och Åtkomsttjänster enligt nedan:

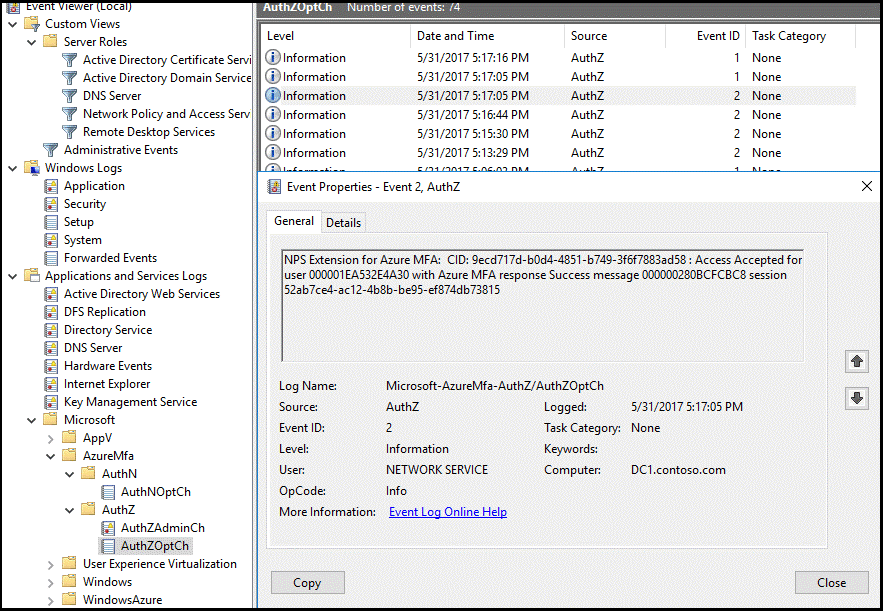

På servern där du installerade NPS-tillägget för Microsoft Entra multifaktorautentisering hittar du Loggboken programloggar som är specifika för tillägget i Program- och tjänstloggar\Microsoft\AzureMfa.

Felsökningsguide

Om konfigurationen inte fungerar som förväntat är det första stället att börja felsöka att kontrollera att användaren är konfigurerad för att använda Microsoft Entra multifaktorautentisering. Be användaren logga in på administrationscentret för Microsoft Entra. Om användarna uppmanas att utföra sekundär verifiering och kan autentiseras kan du eliminera en felaktig konfiguration av Microsoft Entra multifaktorautentisering.

Om Microsoft Entra multifaktorautentisering fungerar för användarna bör du granska relevanta händelseloggar. Dessa inkluderar loggarna security event, gateway operational och Microsoft Entra multifactor authentication som beskrivs i föregående avsnitt.

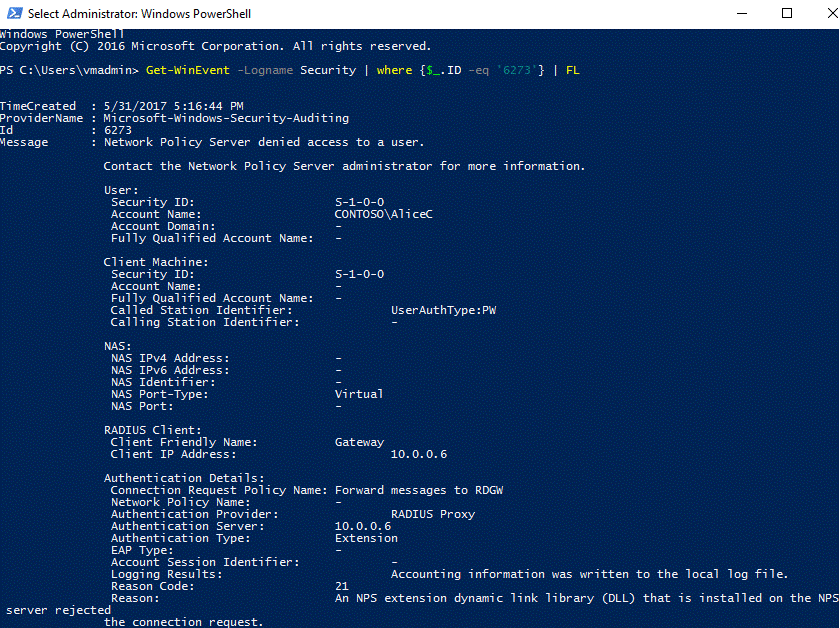

Nedan visas ett exempel på utdata från säkerhetsloggen som visar en misslyckad inloggningshändelse (händelse-ID 6273).

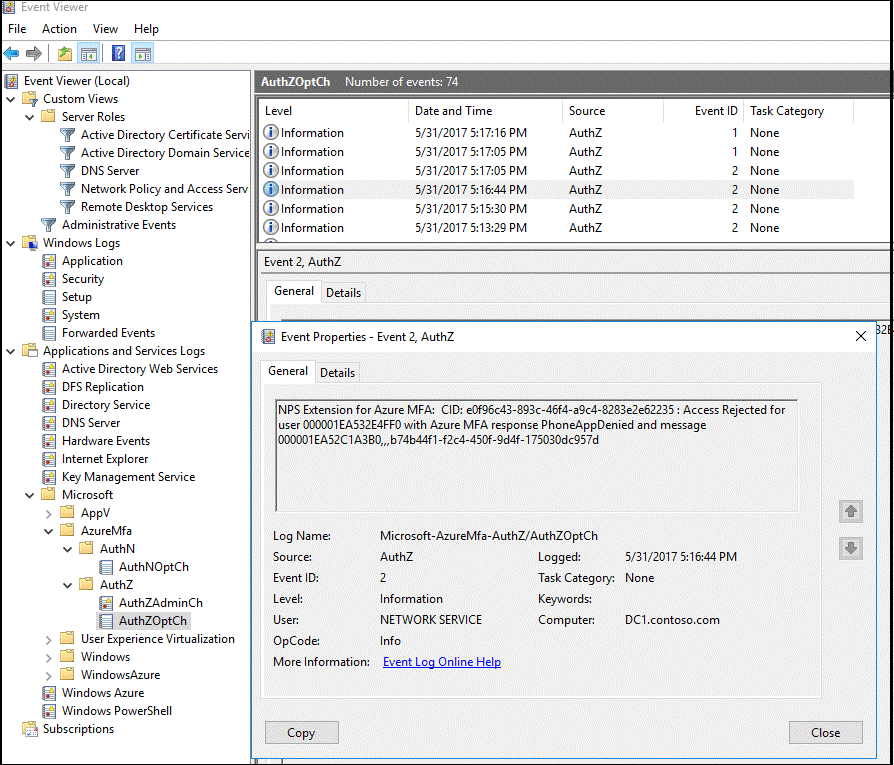

Nedan visas en relaterad händelse från AzureMFA-loggarna:

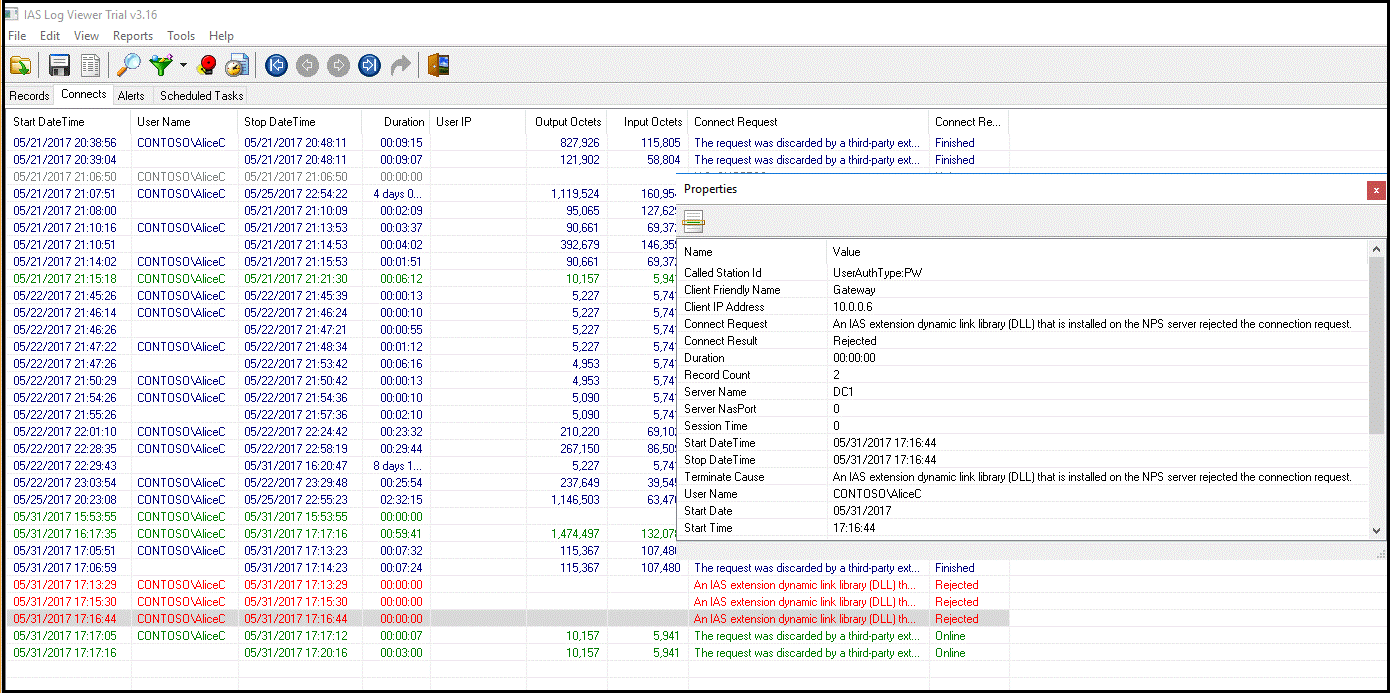

Om du vill utföra avancerade felsökningsalternativ läser du loggfilerna i NPS-databasformatet där NPS-tjänsten är installerad. Dessa loggfiler skapas i mappen %SystemRoot%\System32\Logs som kommaavgränsade textfiler.

En beskrivning av dessa loggfiler finns i Tolka loggfiler för NPS-databasformat. Posterna i dessa loggfiler kan vara svåra att tolka utan att importera dem till ett kalkylblad eller en databas. Du hittar flera IAS-parsare online som hjälper dig att tolka loggfilerna.

Bilden nedan visar utdata från ett sådant nedladdningsbart shareware-program.

Nästa steg

Så här hämtar du Microsoft Entra-multifaktorautentisering

Fjärrskrivbordsgateway och Azure Multi-Factor Authentication Server med RADIUS