Självstudie: Använda riskidentifieringar för användarinloggningar för att utlösa microsoft entra multifaktorautentisering eller lösenordsändringar

För att skydda dina användare kan du konfigurera riskbaserade principer för villkorsstyrd åtkomst i Microsoft Entra som automatiskt svarar på riskfyllda beteenden. Dessa principer kan automatiskt blockera ett inloggningsförsök eller kräva extra åtgärder, till exempel kräva en säker lösenordsändring eller fråga efter Microsoft Entra-multifaktorautentisering. Dessa principer fungerar med befintliga principer för villkorsstyrd åtkomst i Microsoft Entra som ett extra skyddslager för din organisation. Användare kanske aldrig utlöser ett riskfyllt beteende i någon av dessa principer, men din organisation skyddas om ett försök att äventyra din säkerhet görs.

Viktigt!

Den här självstudien visar en administratör hur du aktiverar riskbaserad multifaktorautentisering (MFA).

Om IT-teamet inte har aktiverat möjligheten att använda Microsoft Entra multifaktorautentisering eller om du har problem vid inloggningen kontaktar du supportavdelningen för ytterligare hjälp.

I den här självstudien lär du dig att:

- Förstå tillgängliga principer

- Aktivera registrering av multifaktorautentisering i Microsoft Entra

- Aktivera riskbaserade lösenordsändringar

- Aktivera riskbaserad multifaktorautentisering

- Testa riskbaserade principer för användarinloggningsförsök

Förutsättningar

För att slutföra den här självstudien behöver du följande resurser och behörigheter:

- En fungerande Microsoft Entra-klient med minst en Microsoft Entra ID P2- eller utvärderingslicens aktiverad.

- Skapa en kostnadsfritt om det behövs.

- Ett konto med behörighet som säkerhetsadministratör.

- Microsoft Entra-ID konfigurerat för självbetjäning av lösenordsåterställning och Microsoft Entra multifaktorautentisering

Översikt över Microsoft Entra ID Protection

Varje dag samlar Microsoft in och analyserar biljoner anonymiserade signaler som en del av användarinloggningsförsök. Dessa signaler hjälper till att skapa mönster för bra användarinloggningsbeteende och identifiera potentiella riskfyllda inloggningsförsök. Microsoft Entra ID Protection kan granska inloggningsförsök för användare och vidta extra åtgärder om det finns misstänkt beteende:

Några av följande åtgärder kan utlösa Microsoft Entra ID Protection-riskidentifiering:

- Användare med läckta autentiseringsuppgifter.

- Inloggningar från anonyma IP-adresser.

- Omöjligt att resa till atypiska platser.

- Inloggningar från infekterade enheter.

- Inloggningar från IP-adresser med misstänkt aktivitet.

- Inloggningar från okända platser.

Den här artikeln vägleder dig genom att aktivera tre principer för att skydda användare och automatisera svaret på misstänkt aktivitet.

- Registreringsprincip för multifaktorautentisering

- Se till att användarna är registrerade för Microsoft Entra multifaktorautentisering. Om en inloggningsriskprincip frågar efter MFA måste användaren redan vara registrerad för Microsoft Entra multifaktorautentisering.

- Princip för användarrisk

- Identifierar och automatiserar svar på användarkonton som kan ha komprometterade autentiseringsuppgifter. Kan uppmana användaren att skapa ett nytt lösenord.

- Inloggningsriskprincip

- Identifierar och automatiserar svar på misstänkta inloggningsförsök. Kan uppmana användaren att tillhandahålla extra verifieringsformer med hjälp av Microsoft Entra multifaktorautentisering.

När du aktiverar en riskbaserad princip kan du också välja tröskelvärdet för risknivå – låg, medel eller hög. Med den här flexibiliteten kan du bestämma hur aggressiv du vill vara när det gäller att framtvinga kontroller för misstänkta inloggningshändelser. Microsoft rekommenderar följande principkonfigurationer.

Mer information om Microsoft Entra ID Protection finns i Vad är Microsoft Entra ID Protection?

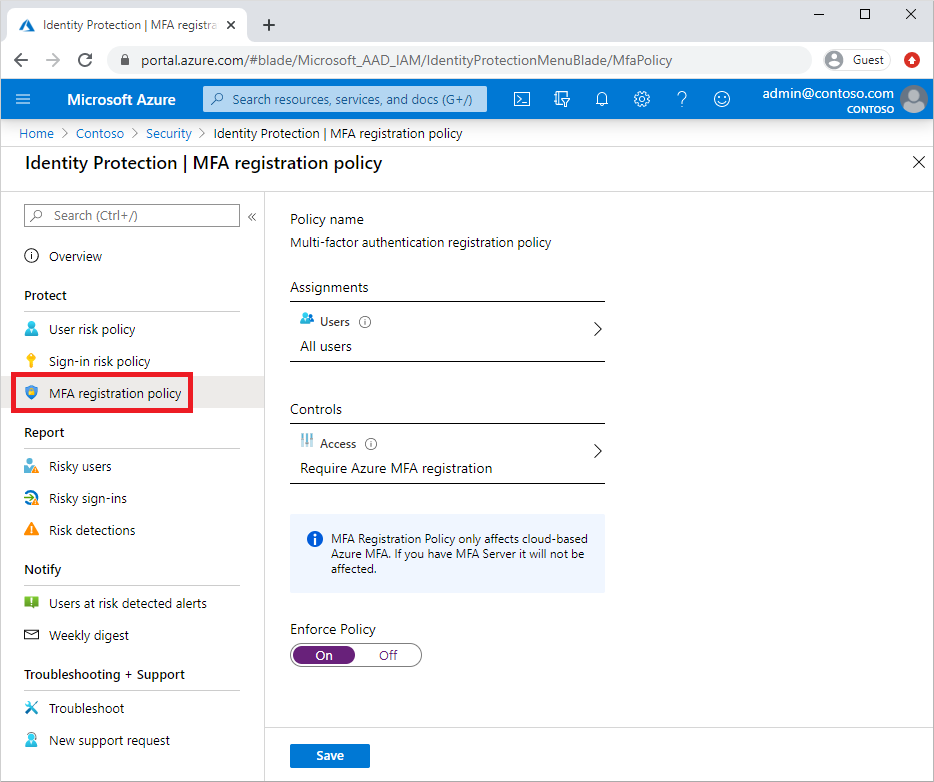

Aktivera registreringsprincip för multifaktorautentisering

Microsoft Entra ID Protection innehåller en standardprincip som kan hjälpa användare att registrera sig för Microsoft Entra multifaktorautentisering. Om du använder andra principer för att skydda inloggningshändelser behöver du att användarna redan har registrerat sig för MFA. När du aktiverar den här principen kräver den inte att användarna utför MFA vid varje inloggningshändelse. Principen kontrollerar bara registreringsstatusen för en användare och ber dem att förregistrera sig om det behövs.

Vi rekommenderar att du aktiverar den här registreringsprincipen för användare som använder multifaktorautentisering. Utför följande steg för att aktivera den här principen:

- Logga in på administrationscentret för Microsoft Entra som minst säkerhetsadministratör.

- Bläddra till Registreringsprincip för skydd>i identitetsskydd>för multifaktorautentisering.

- Som standard gäller principen för Alla användare. Om du vill väljer du Tilldelningar och sedan de användare eller grupper som principen ska tillämpas på.

- Under Kontroller väljer du Åtkomst. Kontrollera att alternativet kräv registrering av multifaktorautentisering i Microsoft Entra är markerat och välj sedan Välj.

- Ställ in Tillämpa princip på På och välj sedan Spara.

Aktivera användarriskprincip för lösenordsändring

Microsoft samarbetar med forskare, polis och rättsväsende, flera säkerhetsteam på Microsoft och andra betrodda källor för att hitta par av användarnamn och lösenord. När ett av dessa par matchar ett konto i din miljö kan en riskbaserad lösenordsändring begäras. Den här principen och åtgärden kräver att användaren uppdaterar sitt lösenord innan de kan logga in för att se till att tidigare exponerade autentiseringsuppgifter inte längre fungerar.

Utför följande steg för att aktivera den här principen:

- Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

- Bläddra till Villkorlig åtkomst för skydd>.

- Välj Ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

- Under Inkludera väljer du Alla användare.

- Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst eller break-glass.

- Välj Klar.

- Under Molnappar eller åtgärder>Inkludera väljer du Alla resurser (tidigare "Alla molnappar").

- Under Villkor>Användarrisk anger du Konfigurera till Ja.

- Under Konfigurera de användarrisknivåer som krävs för att principen ska tillämpas väljer du Hög. Den här vägledningen baseras på Microsofts rekommendationer och kan vara olika för varje organisation

- Välj Klar.

- Under Åtkomstkontroller>Bevilja väljer du Bevilja åtkomst.

- Välj Kräv autentiseringsstyrka och välj sedan den inbyggda autentiseringsstyrkan för multifaktorautentisering i listan.

- Välj Kräv lösenordsändring.

- Välj Välj.

- Under Session.

- Välj Inloggningsfrekvens.

- Se till att Varje gång har valts.

- Välj Välj.

- Bekräfta inställningarna och ange Aktivera princip till Endast rapport.

- Välj Skapa för att skapa för att aktivera principen.

När administratörerna har bekräftat inställningarna med läget endast rapport kan de flytta växlingsknappen Aktivera princip från Endast rapport till På.

Scenarier utan lösenord

För organisationer som använder lösenordslösa autentiseringsmetoder gör du följande ändringar:

Uppdatera principen för lösenordslös användarrisk

- Under Användare:

- Inkludera, välj Användare och grupper och rikta in dig på dina lösenordslösa användare.

- Under Åtkomstkontroller>Blockera åtkomst för lösenordslösa användare.

Dricks

Du kan behöva ha två principer under en tidsperiod när du distribuerar lösenordslösa metoder.

- En som tillåter självreparation för dem som inte använder lösenordslösa metoder.

- En annan som blockerar lösenordslösa användare med hög risk.

Åtgärda och avblockera lösenordsfri användarrisk

- Kräv att administratören undersöker och åtgärdar eventuella risker.

- Avblockera användaren.

Aktivera inloggningsriskprincip för MFA

De flesta användare har ett normalt beteende som kan spåras. När de faller utanför denna norm kan det vara riskabelt att låta dem logga in. I stället kanske du vill blockera den användaren eller be dem att utföra en multifaktorautentisering. Om användaren slutför MFA-utmaningen kan du betrakta det som ett giltigt inloggningsförsök och bevilja åtkomst till programmet eller tjänsten.

Utför följande steg för att aktivera den här principen:

- Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

- Bläddra till Villkorlig åtkomst för skydd>.

- Välj Ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

- Under Inkludera väljer du Alla användare.

- Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst eller break-glass.

- Välj Klar.

- Under Molnappar eller åtgärder>Inkludera väljer du Alla resurser (tidigare "Alla molnappar").

- Under Villkor>Inloggningsrisk anger du Konfigurera till Ja.

- Under Välj den risknivå för inloggning som den här principen ska tillämpas på väljer du Hög och Medel. Den här vägledningen baseras på Microsofts rekommendationer och kan vara olika för varje organisation

- Välj Klar.

- Under Åtkomstkontroller>Bevilja väljer du Bevilja åtkomst.

- Välj Kräv autentiseringsstyrka och välj sedan den inbyggda autentiseringsstyrkan för multifaktorautentisering i listan.

- Välj Välj.

- Under Session.

- Välj Inloggningsfrekvens.

- Se till att Varje gång har valts.

- Välj Välj.

- Bekräfta inställningarna och ange Aktivera princip till Endast rapport.

- Välj Skapa för att skapa för att aktivera principen.

När administratörerna har bekräftat inställningarna med läget endast rapport kan de flytta växlingsknappen Aktivera princip från Endast rapport till På.

Scenarier utan lösenord

För organisationer som använder lösenordslösa autentiseringsmetoder gör du följande ändringar:

Uppdatera principen för lösenordslös inloggningsrisk

- Under Användare:

- Inkludera, välj Användare och grupper och rikta in dig på dina lösenordslösa användare.

- Under Välj den risknivå för inloggning som principen ska tillämpas på väljer du Hög.

- Under Åtkomstkontroller>Blockera åtkomst för lösenordslösa användare.

Dricks

Du kan behöva ha två principer under en tidsperiod när du distribuerar lösenordslösa metoder.

- En som tillåter självreparation för dem som inte använder lösenordslösa metoder.

- En annan som blockerar lösenordslösa användare med hög risk.

Åtgärda och avblockera lösenordsfri inloggningsrisk

- Kräv att administratören undersöker och åtgärdar eventuella risker.

- Avblockera användaren.

Testa riskfyllda teckenhändelser

De flesta användarinloggningshändelser utlöser inte de riskbaserade principer som konfigurerades i föregående steg. En användare kanske aldrig får en uppmaning om MFA eller återställer sitt lösenord. Om deras autentiseringsuppgifter förblir säkra och deras beteende är konsekvent skulle inloggningshändelserna lyckas.

För att testa Microsoft Entra ID Protection-principerna som skapades i föregående steg behöver du ett sätt att simulera riskfyllt beteende eller potentiella attacker. Stegen för att utföra dessa tester varierar beroende på den Microsoft Entra ID Protection-princip som du vill verifiera. Mer information om scenarier och steg finns i Simulera riskidentifieringar i Microsoft Entra ID Protection.

Rensa resurser

Om du slutför testningen och inte längre vill ha de riskbaserade principerna aktiverade går du tillbaka till varje princip som du vill inaktivera och ställer in Aktivera princip på Av eller ta bort dem.

Nästa steg

I den här självstudien har du aktiverat riskbaserade användarprinciper för Microsoft Entra ID Protection. Du har lärt dig att:

- Förstå tillgängliga principer för Microsoft Entra ID Protection

- Aktivera registrering av multifaktorautentisering i Microsoft Entra

- Aktivera riskbaserade lösenordsändringar

- Aktivera riskbaserad multifaktorautentisering

- Testa riskbaserade principer för användarinloggningsförsök