Logga in användare i ett exempel Node.js webbapp

Den här guiden använder ett exempel Node.js webbapp för att visa hur du lägger till autentisering i ett webbprogram. Exempelprogrammet gör det möjligt för användare att logga in och logga ut. Exempelwebbprogrammet använder Microsoft Authentication Library for Node (MSAL Node) för Node för att hantera autentisering.

I den här artikeln utför du följande uppgifter:

Registrera ett webbprogram i administrationscentret för Microsoft Entra.

Skapa ett användarflöde för inloggning och utloggning i Microsoft Entra administrationscenter.

Associera webbappen med användarflödet.

Uppdatera ett exempel Node.js webbapp med ditt eget Microsoft Entra-ID för kundernas klientorganisationsinformation.

Kör och testa exempelwebbappen.

Förutsättningar

Visual Studio Code eller en annan kodredigerare.

Microsoft Entra-ID för kunders klientorganisation. Om du inte redan har en kan du registrera dig för en kostnadsfri utvärderingsversion.

Registrera webbappen

Om du vill göra det möjligt för ditt program att logga in användare med Microsoft Entra måste Microsoft Entra-ID för kunder göras medveten om det program som du skapar. Appregistreringen upprättar en förtroenderelation mellan appen och Microsoft Entra. När du registrerar ett program genererar externt ID en unik identifierare som kallas program-ID (klient), ett värde som används för att identifiera din app när du skapar autentiseringsbegäranden.

Följande steg visar hur du registrerar din app i Microsoft Entra administrationscenter:

Logga in på Microsoft Entra administrationscenter som minst en programutvecklare.

Om du har åtkomst till flera klienter använder du filtret

Kataloger + prenumerationer på den översta menyn för att växla till din kundklientorganisation.

Kataloger + prenumerationer på den översta menyn för att växla till din kundklientorganisation.Bläddra till Identitetsprogram>>Appregistreringar.

Välj + Ny registrering.

På sidan Registrera ett program som visas;

- Ange ett beskrivande programnamn som visas för appens användare, till exempel ciam-client-app.

- Under Kontotyper som stöds väljer du Endast konton i den här organisationskatalogen.

Välj Register (Registrera).

Programmets översiktsfönster visas vid lyckad registrering. Registrera program-ID:t (klient) som ska användas i programmets källkod.

Följ dessa steg om du vill ange din apptyp för appregistreringen:

- Under Hantera väljer du Autentisering.

- På sidan Plattformskonfigurationer väljer du Lägg till en plattform och sedan webbalternativ .

- För omdirigerings-URI:er anger du

http://localhost:3000/auth/redirect - Välj Konfigurera för att spara ändringarna.

- På sidan Plattformskonfigurationer går du till Webb och väljer Lägg till URI och anger sedan

http://localhost:3000/ - Välj Spara för att spara ändringarna och se till att båda URI:erna visas.

Lägg till appklienthemlighet

Skapa en klienthemlighet för det registrerade programmet. Programmet använder klienthemligheten för att bevisa sin identitet när den begär token.

- På sidan Appregistreringar väljer du det program som du skapade (till exempel ciam-client-app) för att öppna dess översiktssida.

- Under Hantera väljer du Certifikathemligheter&.

- Välj Ny klienthemlighet.

- I rutan Beskrivning anger du en beskrivning av klienthemligheten (till exempel ciam-appens klienthemlighet).

- Under Upphör att gälla väljer du en varaktighet för vilken hemligheten är giltig (enligt organisationens säkerhetsregler) och väljer sedan Lägg till.

- Registrera hemlighetens värde. Du använder det här värdet för konfiguration i ett senare steg.

Anteckning

Det hemliga värdet visas inte igen och kan inte hämtas på något sätt när du har navigerat bort från sidan Certifikat och hemligheter , så se till att du registrerar det.

För förbättrad säkerhet bör du överväga att använda certifikat i stället för klienthemligheter.

Bevilja API-behörigheter

Eftersom den här appen loggar in användare lägger du till delegerade behörigheter:

På sidan Appregistreringar väljer du det program som du skapade (till exempel ciam-client-app) för att öppna dess översiktssida.

Under Hantera väljer du API-behörigheter.

Under Konfigurerade behörigheter väljer du Lägg till en behörighet.

Välj fliken Microsoft API:er .

Under Avsnittet Vanliga Microsoft-API:er väljer du Microsoft Graph.

Välj alternativet Delegerade behörigheter .

Under avsnittet Välj behörigheter söker du efter och väljer både openid - och offline_access-behörigheter .

Välj knappen Lägg till behörigheter .

Nu har du tilldelat behörigheterna korrekt. Men eftersom klientorganisationen är en kunds klientorganisation kan konsumentanvändarena själva inte godkänna dessa behörigheter. Du som administratör måste godkänna dessa behörigheter för alla användare i klientorganisationen:

- Välj Bevilja administratörsmedgivande för <ditt klientnamn> och välj sedan Ja.

- Välj Uppdatera och kontrollera sedan att Beviljat för <ditt klientnamn> visas under Status för båda omfången.

Skapa ett användarflöde

Följ de här stegen för att skapa ett användarflöde som en kund kan använda för att logga in eller registrera sig för ett program.

Logga in på Microsoft Entra administrationscenter som minst en administratör för användarflöde för externt ID.

Om du har åtkomst till flera klienter använder du filtret

Kataloger + prenumerationer på den översta menyn för att växla till din kundklientorganisation.

Kataloger + prenumerationer på den översta menyn för att växla till din kundklientorganisation.Bläddra tillAnvändarflöden för identiteter>för externa identiteter>.

Välj + Nytt användarflöde.

På sidan Skapa :

Ange ett namn för användarflödet, till exempel SignInSignUpSample.

I listan Identitetsprovidrar väljer du Email-konton. Med den här identitetsprovidern kan användare logga in eller registrera sig med sin e-postadress.

Under Email konton kan du välja ett av de två alternativen. I den här självstudien väljer du Email med lösenord.

Email med lösenord: Tillåter att nya användare registrerar sig och loggar in med en e-postadress som inloggningsnamn och lösenord som första faktor.

Email engångslösenord: Gör att nya användare kan registrera sig och logga in med en e-postadress som inloggningsnamn och engångslösenord för e-post som sin första faktors autentiseringsuppgifter.

Anteckning

Email engångslösenord måste aktiveras på klientorganisationsnivå (alla identitetsprovidrar>Email engångslösenord) för att det här alternativet ska vara tillgängligt på användarflödesnivå.

Under Användarattribut väljer du de attribut som du vill samla in från användaren vid registrering. Genom att välja Visa mer kan du välja attribut och anspråk för land/region, visningsnamn och postnummer. Välj OK. (Användare uppmanas bara att ange attribut när de registrerar sig för första gången.)

Välj Skapa. Det nya användarflödet visas i listan Användarflöden . Uppdatera sidan om det behövs.

Om du vill aktivera självbetjäning av lösenordsåterställning använder du stegen i artikeln Aktivera självbetjäning av lösenordsåterställning .

Associera webbappen med användarflödet

Även om många program kan associeras med ditt användarflöde kan ett enda program bara associeras med ett användarflöde. Ett användarflöde tillåter konfiguration av användarupplevelsen för specifika program. Du kan till exempel konfigurera ett användarflöde som kräver att användarna loggar in eller registrerar sig med ett telefonnummer eller en e-postadress.

På sidomenyn väljer du Identitet.

Välj Externa identiteter och sedan Användarflöden.

På sidan Användarflöden väljer du det användarflödesnamn som du skapade tidigare, till exempel SignInSignUpSample.

Under Använd väljer du Program.

Välj Lägg till program.

Välj programmet i listan, till exempel ciam-client-app eller använd sökrutan för att hitta programmet och välj det.

Välj Välj.

Klona eller ladda ned exempelwebbprogram

Om du vill hämta exempelkoden för webbappen kan du utföra någon av följande uppgifter:

Ladda ned .zip-filen eller klona exempelwebbprogrammet från GitHub genom att köra följande kommando:

git clone https://github.com/Azure-Samples/ms-identity-ciam-javascript-tutorial.git

Om du väljer att ladda ned .zip-filen extraherar du exempelappfilen till en mapp där sökvägens totala längd är 260 eller färre tecken.

Installera projektberoenden

Öppna ett konsolfönster och ändra till katalogen som innehåller Node.js exempelappen:

cd 1-Authentication\5-sign-in-express\AppKör följande kommandon för att installera appberoenden:

npm install && npm update

Konfigurera exempelwebbappen

Öppna App\authConfig.js fil i kodredigeraren.

Hitta platshållaren:

Enter_the_Application_Id_Hereoch ersätt det med program-ID:t (klient) för den app som du registrerade tidigare.Enter_the_Tenant_Subdomain_Hereoch ersätt den med underdomänen Katalog (klientorganisation). Om din primära klientdomän till exempel ärcontoso.onmicrosoft.comanvänder ducontoso. Om du inte har ditt klientnamn kan du läsa information om klientorganisationen.Enter_the_Client_Secret_Hereoch ersätt det med det apphemlighetsvärde som du kopierade tidigare.

Köra och testa exempelwebbapp

Nu kan du testa Node.js-exempelwebbappen. Du måste starta Node.js-servern och komma åt den via webbläsaren på http://localhost:3000.

Kör följande kommando i terminalen:

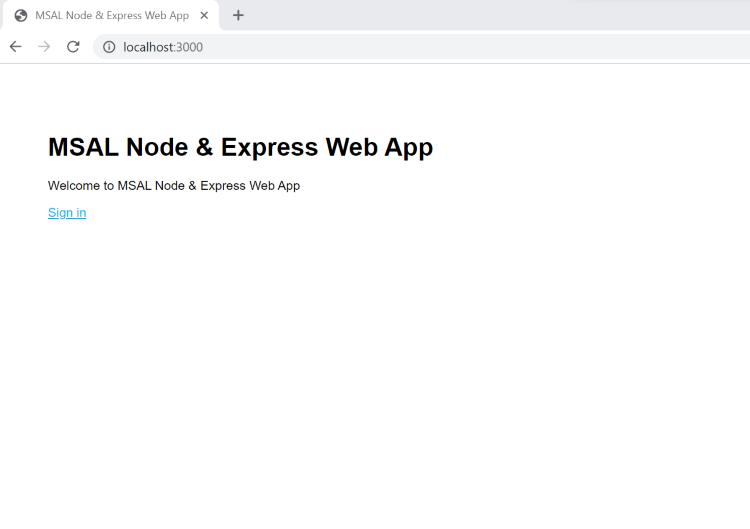

npm startÖppna webbläsaren och gå sedan till http://localhost:3000. Du bör se sidan som liknar följande skärmbild:

När sidan har slutfört inläsningen väljer du Länken Logga in . Du uppmanas att logga in.

På inloggningssidan skriver du din Email adress, väljer Nästa, skriver ditt lösenord och väljer sedan Logga in. Om du inte har något konto väljer du Inget konto? Skapa en länk som startar registreringsflödet.

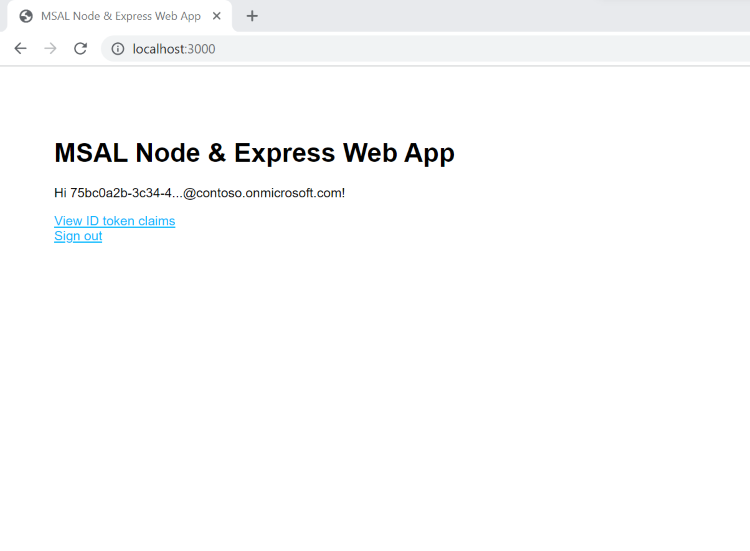

Om du väljer registreringsalternativet slutför du hela registreringsflödet när du har fyllt i e-post, engångslösenord, nytt lösenord och mer kontoinformation. Du ser en sida som liknar följande skärmbild. Du ser en liknande sida om du väljer inloggningsalternativet.

Välj Logga ut för att logga ut användaren från webbappen eller välj Visa ID-tokenanspråk för att visa ID-tokenanspråk som returneras av Microsoft Entra.

Så här fungerar det

När användarna väljer länken Logga in initierar appen en autentiseringsbegäran och omdirigerar användare till Microsoft Entra-ID för kunder. På inloggnings- eller registreringssidan som visas, när en användare har loggat in eller skapat ett konto, returnerar Microsoft Entra-ID för kunder en ID-token till appen. Appen validerar ID-token, läser anspråken och returnerar en säker sida till användarna.

När användarna väljer länken Logga ut rensar appen sessionen, omdirigerar användaren till Microsoft Entra-ID för kunders utloggningsslutpunkt för att meddela att användaren har loggat ut.

Om du vill skapa en app som liknar det exempel som du har kört slutför du stegen i artikeln Logga in användare i din egen Node.js webbprogram .

Nästa steg

Du kanske vill: