Fyra steg till en stark identitetsgrund med Microsoft Entra-ID

Hantering av åtkomst till appar och data kan inte längre förlita sig på traditionella strategier för nätverkssäkerhetsgränser, till exempel perimeternätverk och brandväggar på grund av den snabba förflyttningen av appar till molnet. Nu måste organisationer lita på sin identitetslösning för att styra vem och vad som har åtkomst till organisationens appar och data. Fler organisationer tillåter anställda att ta med sina egna enheter till arbetet och använda sina enheter var de än kan ansluta till Internet från. Att se till att enheterna är kompatibla och säkra har blivit ett viktigt övervägande i den identitetslösning som en organisation väljer att implementera. På dagens digitala arbetsplats är identitet det primära kontrollplanet för alla organisationer som flyttar till molnet.

När organisationer använder en hybrididentitetslösning i Microsoft Entra får de tillgång till premiumfunktioner som låser upp produktiviteten genom automatisering, delegering, självbetjäning och funktioner för enkel inloggning. Det gör det möjligt för anställda att komma åt företagets resurser var de än behöver utföra sitt arbete samtidigt som IT-teamen kan styra den åtkomsten och se till att rätt personer har rätt åtkomst till rätt resurser för rätt tid för att etablera säker produktivitet.

Baserat på våra lärdomar hjälper den här checklistan med metodtips dig att snabbt distribuera rekommenderade åtgärder för att skapa en stark identitetsgrund i din organisation:

- Anslut till appar enkelt

- Upprätta en identitet för varje användare automatiskt

- Ge användarna en säker möjlighet

- Operationalisera dina insikter

Steg 1 – Anslut till appar enkelt

Genom att ansluta dina appar till Microsoft Entra-ID kan du förbättra slutanvändarens produktivitet och säkerhet genom att aktivera enkel inloggning (SSO) och utföra automatisk användaretablering. Genom att hantera dina appar på en enda plats, Microsoft Entra-ID, kan du minimera administrativa kostnader och uppnå en enda kontrollpunkt för dina säkerhets- och efterlevnadsprinciper.

Det här avsnittet beskriver dina alternativ för att hantera användaråtkomst till appar, aktivera säker fjärråtkomst till interna appar och fördelarna med att migrera dina appar till Microsoft Entra-ID.

Göra appar tillgängliga för användarna sömlöst

Med Microsoft Entra-ID kan administratörer lägga till program i Microsoft Entra-programgalleriet i administrationscentret för Microsoft Entra . Genom att lägga till program i galleriet För företagsprogram blir det enklare för dig att konfigurera program att använda Microsoft Entra-ID som identitetsprovider. Du kan också hantera användaråtkomst till programmet med principer för villkorsstyrd åtkomst och konfigurera enkel inloggning (SSO) för program så att användarna inte behöver ange sina lösenord upprepade gånger och automatiskt loggas in i både lokala och molnbaserade program.

När programmen har integrerats i Microsoft Entra-galleriet kan användarna se appar som har tilldelats dem och söka efter och begära andra appar efter behov. Microsoft Entra ID innehåller flera metoder för användare att komma åt sina appar:

- Portalen Mina appar

- Programstart för Microsoft 365

- Direkt inloggning till federerade appar

- Direkt inloggningslänkar

Mer information om användaråtkomst till appar finns i Steg 3.

Migrera appar från Active Directory Federation Services (AD FS) till Microsoft Entra-ID

Migrering av konfiguration av enkel inloggning från Active Directory Federation Services (AD FS) (ADFS) till Microsoft Entra ID ger ytterligare funktioner för säkerhet, en mer konsekvent hanterbarhet och samarbete. För optimala resultat rekommenderar vi att du migrerar dina appar från AD FS till Microsoft Entra-ID. Om du tar med din programautentisering och auktorisering till Microsoft Entra ID får du följande fördelar:

- Hantera kostnader

- Hantera risker

- Öka produktiviteten

- Hantera efterlevnad och styrning

Aktivera säker fjärråtkomst till appar

Microsoft Entra-programproxy är en enkel lösning för organisationer att publicera lokala appar i molnet för fjärranvändare som behöver åtkomst till interna appar på ett säkert sätt. Efter enkel inloggning till Microsoft Entra-ID kan användare komma åt både molnbaserade och lokala program via externa URL:er eller Mina appar portalen.

Microsoft Entra-programproxy erbjuder följande fördelar:

- Utöka Microsoft Entra-ID till lokala resurser

- Säkerhet och skydd i molnskala

- Funktioner som villkorlig åtkomst och multifaktorautentisering som är enkla att aktivera

- Inga komponenter behövs i perimeternätverket, till exempel VPN och traditionella lösningar för omvänd proxy

- Inga inkommande anslutningar krävs

- Enkel inloggning (SSO) mellan enheter, resurser och appar i molnet och lokalt

- Ger slutanvändarna möjlighet att vara produktiva när som helst och var som helst

Upptäck Shadow IT med Microsoft Defender för molnet Apps

I moderna företag är IT-avdelningar ofta inte medvetna om alla molnprogram som används av användarna för att utföra sitt arbete. När IT-administratörer tillfrågas om hur många molnappar de tror att deras anställda använder, säger de i genomsnitt 30 eller 40. I verkligheten är genomsnittet över 1 000 separata appar som används av anställda i din organisation. 80 % av de anställda använder icke-sanktionerade appar som ingen har granskat och som kanske inte är kompatibla med dina säkerhets- och efterlevnadsprinciper.

Microsoft Defender för molnet Apps kan hjälpa dig att identifiera användbara appar som är populära bland användare som IT kan sanktionera och integrera i Microsoft Entra-ID så att användarna kan dra nytta av funktioner som enkel inloggning och villkorsstyrd åtkomst.

"Defender för molnet Apps hjälper oss att se till att våra medarbetare använder våra moln- och SaaS-program på ett sätt som stöder grundläggande säkerhetsprinciper som hjälper till att skydda Accenture." --- John Blasi, VD, Information Security, Accenture

Förutom att identifiera skugg-IT kan Microsoft Defender för molnet Appar också fastställa risknivån för appar, förhindra obehörig åtkomst till företagsdata, eventuellt dataläckage och andra säkerhetsrisker som är förknippade med programmen.

Steg 2 – Upprätta en identitet för varje användare automatiskt

Genom att sammanföra lokala och molnbaserade kataloger i en Microsoft Entra-hybrididentitetslösning kan du återanvända din befintliga lokal Active Directory investering genom att etablera dina befintliga identiteter i molnet. Lösningen synkroniserar lokala identiteter med Microsoft Entra-ID, medan IT håller lokal Active Directory igång med alla befintliga styrningslösningar som den främsta sanningskällan för identiteter. Microsofts hybrididentitetslösning Microsoft Entra omfattar lokala och molnbaserade funktioner och skapar en gemensam användaridentitet för autentisering och auktorisering för alla resurser oavsett plats.

Integrera dina lokala kataloger med Microsoft Entra-ID för att göra användarna mer produktiva. Förhindra användare från att använda flera konton mellan appar och tjänster genom att tillhandahålla en gemensam identitet för åtkomst till både molnresurser och lokala resurser. Att använda flera konton är en smärtpunkt för både slutanvändare och IT. Från ett slutanvändarperspektiv innebär flera konton att behöva komma ihåg flera lösenord. För att undvika detta återanvänder många användare samma lösenord för varje konto, vilket är dåligt ur ett säkerhetsperspektiv. Ur ETT IT-perspektiv leder återanvändning ofta till fler lösenordsåterställningar och supportkostnader tillsammans med slutanvändarklagomål.

Microsoft Entra Anslut är det verktyg som används för att synkronisera dina lokala identiteter med Microsoft Entra-ID, som sedan kan användas för att komma åt integrerade program. När identiteterna finns i Microsoft Entra-ID kan de etableras till SaaS-program som Salesforce eller Concur.

I det här avsnittet listar vi rekommendationer för att tillhandahålla hög tillgänglighet, modern autentisering för molnet och minska ditt lokala fotavtryck.

Kommentar

Mer information om Microsoft Entra Anslut finns i Vad är Microsoft Entra Anslut Sync?

Konfigurera en mellanlagringsserver för Microsoft Entra Anslut och håll den uppdaterad

Microsoft Entra Anslut spelar en viktig roll i etableringsprocessen. Om servern som kör Microsoft Entra-Anslut av någon anledning kopplas från uppdateras inte ändringar lokalt i molnet och orsakar åtkomstproblem för användarna. Det är viktigt att definiera en redundansstrategi som gör att administratörer snabbt kan återuppta synkroniseringen efter att Microsoft Entra-Anslut-servern har gått offline.

För att ge hög tillgänglighet om din primära Microsoft Entra-Anslut-server går offline rekommenderar vi att du distribuerar en separat mellanlagringsserver för Microsoft Entra Anslut. Med en server i mellanlagringsläge kan du göra ändringar i konfigurationen och förhandsgranska ändringarna innan du gör servern aktiv. Du kan också köra fullständig import och fullständig synkronisering för att kontrollera att alla ändringar uppfyller förväntningarna innan du gör dessa ändringar i produktionsmiljön. Genom att distribuera en mellanlagringsserver kan administratören "befordra" den till produktion med en enkel konfigurationsväxel. Om du har en väntelägesserver konfigurerad i mellanlagringsläge kan du också introducera en ny server om du inaktiverar den gamla.

Dricks

Microsoft Entra Anslut uppdateras regelbundet. Därför rekommenderar vi starkt att du håller mellanlagringsservern aktuell för att dra nytta av prestandaförbättringar, felkorrigeringar och nya funktioner som varje ny version tillhandahåller.

Aktivera molnautentisering

Organisationer med lokal Active Directory bör utöka sin katalog till Microsoft Entra-ID med hjälp av Microsoft Entra Anslut och konfigurera lämplig autentiseringsmetod. Att välja rätt autentiseringsmetod för din organisation är det första steget i din resa att flytta appar till molnet. Det är en viktig komponent eftersom den styr åtkomsten till alla molndata och resurser.

Den enklaste och rekommenderade metoden för att aktivera molnautentisering för lokala katalogobjekt i Microsoft Entra-ID är SYNKRONISERING av lösenordshash (PHS). Vissa organisationer kan också överväga att aktivera direktautentisering (PTA).

Oavsett om du väljer PHS eller PTA, glöm inte att överväga enkel inloggning för att tillåta användare att komma åt appar utan att ständigt ange sitt användarnamn och lösenord. Enkel inloggning kan uppnås med hjälp av Microsoft Entra-hybridanslutningar eller Microsoft Entra-anslutna enheter samtidigt som du behåller åtkomsten till lokala resurser. För enheter som inte kan vara Microsoft Entra-anslutna hjälper sömlös enkel inloggning (sömlös enkel inloggning) till att tillhandahålla dessa funktioner. Utan enkel inloggning måste användarna komma ihåg programspecifika lösenord och logga in på varje program. På samma sätt måste IT-personalen skapa och uppdatera användarkonton för varje program, till exempel Microsoft 365, Box och Salesforce. Användarna måste komma ihåg sina lösenord, plus ägna tid åt att logga in på varje program. Att tillhandahålla en standardiserad mekanism för enkel inloggning för hela företaget är avgörande för bästa användarupplevelse, minskning av risker, möjlighet att rapportera och styrning.

För organisationer som redan använder AD FS eller en annan lokal autentiseringsprovider kan övergången till Microsoft Entra-ID som identitetsprovider minska komplexiteten och förbättra tillgängligheten. Om du inte har specifika användningsfall för att använda federation rekommenderar vi att du migrerar från federerad autentisering till antingen PHS eller PTA. Om du gör det kan du dra nytta av fördelarna med ett minskat lokalt fotavtryck och den flexibilitet som molnet erbjuder med förbättrade användarupplevelser. Mer information finns i Migrera från federation till synkronisering av lösenordshash för Microsoft Entra-ID.

Aktivera automatisk avetablering av konton

Att aktivera automatisk etablering och avetablering till dina program är den bästa strategin för att styra livscykeln för identiteter i flera system. Microsoft Entra ID stöder automatiserad, principbaserad etablering och avetablering av användarkonton till olika populära SaaS-program som ServiceNow och Salesforce och andra som implementerar SCIM 2.0-protokollet. Till skillnad från traditionella etableringslösningar, som kräver anpassad kod eller manuell uppladdning av CSV-filer, finns etableringstjänsten i molnet och har förintegrerade anslutningsappar som kan konfigureras och hanteras med hjälp av administrationscentret för Microsoft Entra. En viktig fördel med automatisk avetablering är att den skyddar din organisation genom att omedelbart ta bort användarnas identiteter från viktiga SaaS-appar när de lämnar organisationen.

Mer information om automatisk etablering av användarkonton och hur det fungerar finns i Automatisera användaretablering och avetablering till SaaS-program med Microsoft Entra-ID.

Steg 3 – Ge användarna ett säkert skydd

På dagens digitala arbetsplats är det viktigt att balansera säkerheten med produktiviteten. Slutanvändarna trycker dock ofta tillbaka på säkerhetsåtgärder som minskar deras produktivitet och åtkomst till appar. För att åtgärda detta tillhandahåller Microsoft Entra-ID självbetjäningsfunktioner som gör det möjligt för användare att förbli produktiva samtidigt som administrativa omkostnader minimeras.

Det här avsnittet innehåller rekommendationer för att ta bort friktion från din organisation genom att ge användarna möjlighet att vara vaksamma.

Aktivera självbetjäning av lösenordsåterställning för alla användare

Azures självbetjäning av lösenordsåterställning (SSPR) är ett enkelt sätt för IT-administratörer att tillåta användare att återställa och låsa upp sina lösenord eller konton utan administratörsintervention. Systemet innehåller detaljerade rapporter för att spåra när användare använder systemet tillsammans med aviseringar som informerar om missbruk.

Som standard låser Microsoft Entra ID upp konton när det utför en lösenordsåterställning. Men när du aktiverar Microsoft Entra Anslut integrering lokalt kan du också separera dessa två åtgärder, vilket gör det möjligt för användare att låsa upp sitt konto utan att behöva återställa lösenordet.

Se till att alla användare är registrerade för MFA och SSPR

Azure tillhandahåller rapporter som används av organisationer för att säkerställa att användarna är registrerade för MFA och SSPR. Användare som inte har registrerat sig kan behöva utbildas i processen.

MFA-inloggningsrapporten innehåller information om MFA-användning och ger dig insikter om hur MFA fungerar i din organisation. Att ha åtkomst till inloggningsaktivitet (och granskningar och riskidentifieringar) för Microsoft Entra-ID är avgörande för felsökning, användningsanalys och kriminaltekniska undersökningar.

På samma sätt kan rapporten Lösenordshantering via självbetjäning användas för att avgöra vem som har (eller inte har) registrerat sig för SSPR.

Apphantering med självbetjäning

Innan användarna kan identifiera sig själva från åtkomstpanelen måste du aktivera programåtkomst via självbetjäning till alla program som du vill tillåta användare att identifiera sig själva och begära åtkomst till dem. Begäran kan också kräva godkännande innan åtkomst beviljas.

Självbetjäning, grupphantering

Att tilldela användare till program mappas bäst när du använder grupper, eftersom de ger stor flexibilitet och möjlighet att hantera i stor skala:

- Attributbaserat med dynamiskt gruppmedlemskap

- Delegering till appägare

Med Microsoft Entra-ID kan du hantera åtkomst till resurser med hjälp av säkerhetsgrupper och Microsoft 365-grupper. Dessa grupper hanteras av en gruppägare som kan godkänna eller neka medlemskapsbegäranden och delegera kontrollen över gruppmedlemskap. Funktionen grupphantering med självbetjäning sparar tid genom att tillåta gruppägare som inte har tilldelats en administrativ roll att skapa och hantera grupper utan att behöva förlita sig på att administratörer hanterar sina begäranden.

Steg 4 – Operationalisera dina insikter

Granskning och loggning av säkerhetsrelaterade händelser och relaterade aviseringar är viktiga komponenter i en effektiv strategi för att säkerställa att användarna förblir produktiva och din organisation är säker. Säkerhetsloggar och rapporter kan hjälpa dig att besvara frågor som:

- Använder du det du betalar för?

- Händer det något misstänkt eller skadligt i min klientorganisation?

- Vem påverkades under en säkerhetsincident?

Säkerhetsloggar och rapporter ger dig en elektronisk post med aktiviteter och hjälper dig att identifiera mönster som kan tyda på försök till eller lyckade attacker. Du kan använda granskning för att övervaka användaraktivitet, dokumentera regelefterlevnad, utföra kriminalteknisk analys med mera. Aviseringar ger meddelanden om säkerhetshändelser.

Tilldela minst privilegierade administratörsroller för åtgärder

När du tänker på din metod för åtgärder finns det ett par nivåer av administration att tänka på. Den första nivån lägger administrationsbördan på dina hybrididentitetsadministratörer. Det kan vara lämpligt för mindre företag att alltid använda rollen Hybrididentitetsadministratör. Men för större organisationer med supportpersonal och administratörer som ansvarar för specifika uppgifter kan det vara en säkerhetsrisk att tilldela rollen hybrididentitetsadministratör eftersom det ger dessa personer möjlighet att hantera uppgifter som ligger utanför deras funktioner.

I det här fallet bör du överväga nästa administrationsnivå. Med Microsoft Entra-ID kan du utse slutanvändare till "begränsade administratörer" som kan hantera uppgifter i mindre privilegierade roller. Du kan till exempel tilldela supportpersonalen rollen säkerhetsläsare för att ge dem möjlighet att hantera säkerhetsrelaterade funktioner med skrivskyddad åtkomst. Eller kanske är det klokt att tilldela autentiseringsadministratörsrollen till enskilda användare för att ge dem möjlighet att återställa autentiseringsuppgifter som inte är lösenord eller läsa och konfigurera Azure Service Health.

Mer information finns i Administratörsrollbehörigheter i Microsoft Entra-ID.

Övervaka hybridkomponenter (Microsoft Entra Anslut Sync, AD FS) med Microsoft Entra Anslut Health

Microsoft Entra Anslut och AD FS är viktiga komponenter som potentiellt kan bryta livscykelhanteringen och autentiseringen och i slutändan leda till avbrott. Därför bör du distribuera Microsoft Entra Anslut Health för övervakning och rapportering av dessa komponenter.

Mer information finns i Övervaka AD FS med Microsoft Entra Anslut Health.

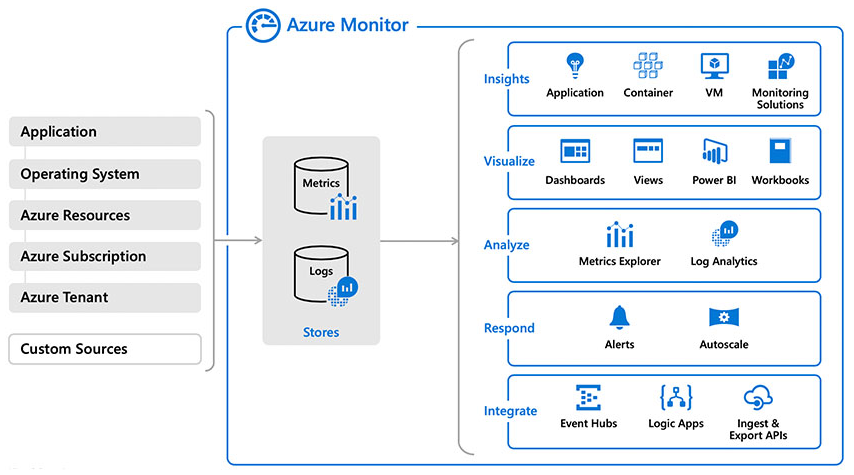

Använda Azure Monitor för att samla in dataloggar för analys

Azure Monitor är en enhetlig övervakningsportal för alla Microsoft Entra-loggar som ger djupinsikter, avancerad analys och smart maskininlärning. Med Azure Monitor kan du använda mått och loggar i portalen och via API:er för att få mer insyn i dina resursers tillstånd och prestanda. Det möjliggör en enda fönsterruta i portalen och möjliggör ett brett utbud av produktintegreringar via API:er och alternativ för dataexport som stöder traditionella SIEM-system från tredje part. Azure Monitor ger dig också möjlighet att konfigurera aviseringsregler för att få aviseringar eller att vidta automatiserade åtgärder för problem som påverkar dina resurser.

Skapa anpassade instrumentpaneler för ditt ledarskap och din dagliga

Organisationer som inte har någon SIEM-lösning kan använda Azure Monitor-arbetsböcker för Microsoft Entra-ID. Integreringen innehåller fördefinierade arbetsböcker och mallar som hjälper dig att förstå hur dina användare antar och använder Microsoft Entra-funktioner, vilket gör att du kan få insikter om alla aktiviteter i din katalog. Du kan också skapa egna arbetsböcker och dela med din ledningsgrupp för att rapportera om dagliga aktiviteter. Arbetsböcker är ett bra sätt att övervaka ditt företag och se alla dina viktigaste mått snabbt.

Förstå drivrutiner för supportsamtal

När du implementerar en hybrididentitetslösning enligt beskrivningen i den här artikeln bör du i slutändan märka en minskning av dina supportsamtal. Vanliga problem som bortglömda lösenord och kontoutelåsningar minimeras genom implementering av Azures självbetjäning av lösenordsåterställning, samtidigt som självbetjäning av programåtkomst möjliggör självidentifiering och begärandeåtkomst till program utan att behöva förlita sig på IT-personalen.

Om du inte ser en minskning av supportsamtal rekommenderar vi att du analyserar drivrutinerna för supportsamtal i ett försök att bekräfta om SSPR eller programåtkomst via självbetjäning har konfigurerats korrekt eller om det finns andra nya problem som kan åtgärdas systematiskt.

"I vår digitala omvandlingsresa behövde vi en tillförlitlig leverantör av identitets- och åtkomsthantering för att underlätta sömlös men säker integrering mellan oss, partner och molntjänstleverantörer för ett effektivt ekosystem. Microsoft Entra-ID var det bästa alternativet som gav oss de funktioner och synlighet som krävdes för att vi skulle kunna identifiera och svara på risker." --- Yazan Almasri, Global Information Security Director, Aramex

Övervaka din användning av appar för att skapa insikter

Förutom att identifiera Skugg-IT kan övervakning av appanvändning i organisationen med hjälp av Microsoft Defender för molnet-appar hjälpa din organisation när du flyttar för att dra full nytta av löftet om molnprogram. Det kan hjälpa dig att hålla kontroll över dina tillgångar genom bättre insyn i aktivitet och öka skyddet av kritiska data i molnprogram. Övervakning av appanvändning i din organisation med hjälp av Defender för molnet-appar kan hjälpa dig att besvara följande frågor:

- Vilka icke-sanktionerade appar använder anställda för att lagra data i?

- Var och när lagras känsliga data i molnet?

- Vem har åtkomst till känsliga data i molnet?

"Med Defender för molnet Apps kan vi snabbt upptäcka avvikelser och vidta åtgärder." --- Eric LePenske, Senior Manager, Information Security, Accenture

Sammanfattning

Det finns många aspekter av implementeringen av en hybrididentitetslösning, men den här checklistan i fyra steg hjälper dig att snabbt skapa en identitetsinfrastruktur som gör det möjligt för användarna att bli mer produktiva och säkra.

- Anslut till appar enkelt

- Upprätta en identitet för varje användare automatiskt

- Ge användarna en säker möjlighet

- Operationalisera dina insikter

Vi hoppas att det här dokumentet är en användbar översikt för att upprätta en stark identitetsgrund för din organisation.

Checklista för identitet

Vi rekommenderar att du skriver ut följande checklista som referens när du påbörjar din resa till en mer solid identitetsgrund i din organisation.

Idag

| Klart? | Artikel |

|---|---|

| Pilot Self- Service Password Reset (SSPR) för en grupp | |

| Övervaka hybridkomponenter med Microsoft Entra Anslut Health | |

| Tilldela minst privilegierade administratörsroller för åtgärd | |

| Upptäck Shadow IT med Microsoft Defender för molnet Apps | |

| Använda Azure Monitor för att samla in dataloggar för analys |

Nästa två veckor

| Klart? | Artikel |

|---|---|

| Göra en app tillgänglig för dina användare | |

| Pilot Microsoft Entra-etablering för en SaaS-app | |

| Konfigurera en mellanlagringsserver för Microsoft Entra Anslut och håll den uppdaterad | |

| Börja migrera appar från ADFS till Microsoft Entra ID | |

| Skapa anpassade instrumentpaneler för ditt ledarskap och din dagliga |

Nästa månad

| Klart? | Artikel |

|---|---|

| Övervaka din användning av appar för att skapa insikter | |

| Pilottesta säker fjärråtkomst till appar | |

| Se till att alla användare är registrerade för MFA och SSPR | |

| Aktivera molnautentisering |

Kommande tre månader

| Klart? | Artikel |

|---|---|

| Aktivera apphantering med självbetjäning | |

| Aktivera grupphantering med självbetjäning | |

| Övervaka din användning av appar för att skapa insikter | |

| Förstå drivrutiner för supportsamtal |

Nästa steg

Lär dig hur du kan öka din säkra hållning med hjälp av funktionerna i Microsoft Entra-ID och den här femstegschecklistan – Fem steg för att skydda din identitetsinfrastruktur.

Lär dig hur identitetsfunktionerna i Microsoft Entra-ID kan hjälpa dig att påskynda övergången till molnstyrd hantering genom att tillhandahålla lösningar och funktioner som gör det möjligt för organisationer att snabbt införa och flytta mer av sin identitetshantering från traditionella lokala system till Microsoft Entra ID – Hur Microsoft Entra ID levererar molnstyrd hantering för lokala arbetsbelastningar.