översikt över Microsoft Defender för molnet Apps

Dricks

Du kanske letar efter Microsoft 365 Cloud App Security. Mer information finns i Vad är skillnaderna mellan Microsoft Defender för molnet Apps och Microsoft 365 Cloud App Security?

SaaS-appar (Programvara som en tjänst) är allestädes närvarande i hybridarbetsmiljöer, och att skydda SaaS-appar och viktiga data som de lagrar är en stor utmaning för organisationer. Ökningen av appanvändningen, i kombination med anställda som har åtkomst till företagsresurser utanför företagets perimeter, har också introducerat nya attackvektorer. För att effektivt bekämpa dessa attacker behöver säkerhetsteamen en metod som skyddar deras data i molnappar utanför det traditionella omfånget för molnåtkomstsäkerhetskoordinatorer (CASB).

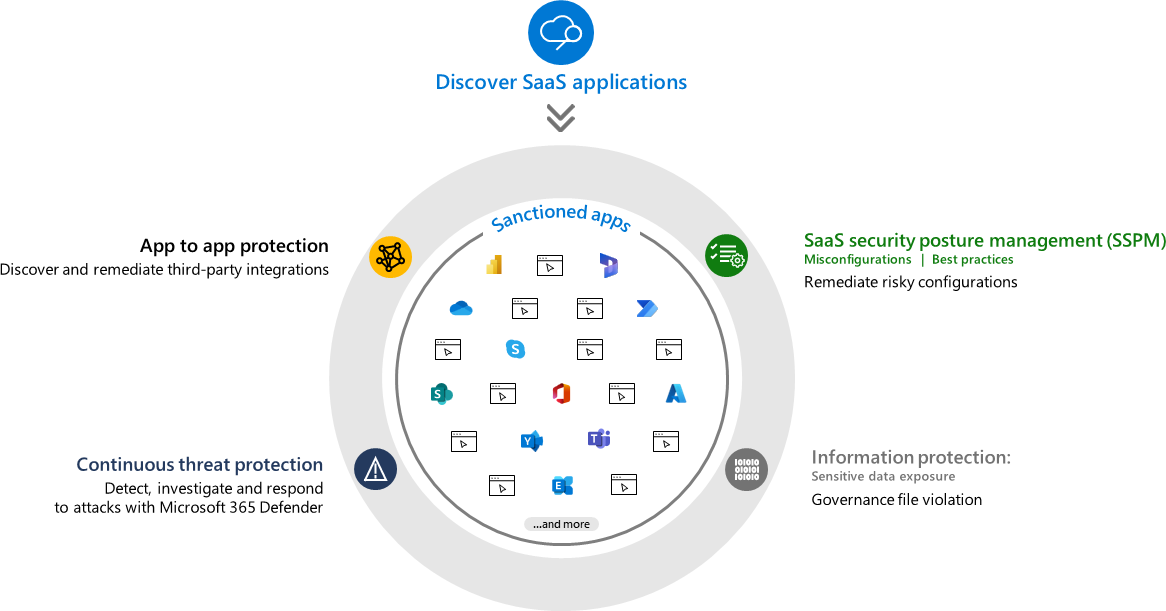

Microsoft Defender för molnet Apps ger fullständigt skydd för SaaS-program, vilket hjälper dig att övervaka och skydda dina molnappdata inom följande funktionsområden:

Grundläggande casb-funktioner (Cloud Access Security Broker), till exempel Identifiering av skugg-IT, insyn i användning av molnappar, skydd mot appbaserade hot var som helst i molnet samt utvärderingar av informationsskydd och efterlevnad.

SaaS SSPM-funktioner (Security Posture Management) gör det möjligt för säkerhetsteam att förbättra organisationens säkerhetsstatus

Avancerat skydd mot hot, som en del av Microsofts XDR-lösning (extended detection and response) som möjliggör kraftfull korrelation av signal och synlighet i hela kedjan av avancerade attacker

App-till-app-skydd, utöka kärnhotscenarier till OAuth-aktiverade appar som har behörighet och behörighet till kritiska data och resurser.

Identifiera SaaS-program

Defender för molnet Apps visar en fullständig bild av risker för din miljö från SaaS-appanvändning och -resurser, och ger dig kontroll över vad som används och när.

Identifiera: Defender för molnet appar använder data baserat på en utvärdering av nätverkstrafik och en omfattande appkatalog för att identifiera appar som används av användare i hela organisationen. Defender för molnet Apps innehåller information om vilka appar som verkligen används både på och utanför företagets nätverk.

Defender för molnet Apps identifierar alla dina molntjänster, tilldelar var och en riskrankning och identifierar även alla användare och appar från tredje part som kan logga in.

Utvärdera: Utvärdera identifierade appar för fler än 90 riskindikatorer, så att du kan sortera igenom de identifierade apparna och utvärdera organisationens säkerhets- och efterlevnadsstatus.

Hantera: Ange principer som övervakar appar dygnet runt. Om till exempel avvikande beteende inträffar, till exempel ovanliga toppar i användningen, aviseras och vägleds du automatiskt till åtgärder.

Mer information finns i Konfigurera molnidentifiering.

SaaS Security Posture Management (SSPM)

Även om optimering av en organisations säkerhetsstatus är ett viktigt fokusområde, utmanas säkerhetsteamen genom att behöva undersöka metodtips för varje app individuellt. Defender för molnet Apps hjälper dig genom att visa felkonfigurationer och rekommendera specifika åtgärder för att stärka säkerhetsstatusen för varje ansluten app. Rekommendationer baseras på branschstandarder som Center for Internet Security och följer metodtips som angetts av den specifika appleverantören.

Defender för molnet Apps tillhandahåller automatiskt SSPM-data i Microsoft Secure Score för alla appar som stöds och ansluts. Mer information finns i Användar-, appstyrnings- och säkerhetskonfigurationssynlighet.

Informationsskydd

Defender för molnet Appar identifierar och hjälper dig att styra känslig information med funktioner för dataskydd (DLP) och hjälper dig att svara på känslighetsetiketter på det identifierade innehållet.

Integreringen Defender för molnet Apps med Microsoft Purview gör det också möjligt för säkerhetsteam att utnyttja färdiga dataklassificeringstyper i sina informationsskyddsprinciper. Microsoft tillhandahåller en omfattande uppsättning funktioner för dataskydd för att säkerställa att dina data skyddas oavsett var de används.

Defender för molnet Apps ansluter till SaaS-appar för att söka efter filer som innehåller känsliga data som avslöjar vilka data som lagras där och vem som har åtkomst till dem. För att skydda dessa data kan organisationer implementera kontroller som:

- Använda en känslighetsetikett

- Blockera nedladdningar till en ohanterad enhet

- Ta bort externa medarbetare i konfidentiella filer

Mer information finns i Integrera Microsoft Purview Information Protection.

Kontinuerligt skydd mot hot i XDR (eXtended detection and response)

Molnappar fortsätter att vara ett mål för angripare som försöker exfiltrera företagsdata, men avancerade attacker korsar ofta modaliteter – de flyttas i sidled från e-post som den vanligaste startpunkten, för att kompromettera slutpunkter och identiteter, innan de slutligen får åtkomst till data i appen.

Defender för molnet Apps erbjuder inbyggd anpassningsbar åtkomstkontroll (AAC), ger användar- och entitetsbeteendeanalys (UEBA) och hjälper dig att minimera skadlig kod.

Defender för molnet Apps är också integrerat direkt i Microsoft Defender XDR, korrelerar XDR-signaler från Microsoft Defender-sviten och tillhandahåller identifiering, undersökning och kraftfulla svarsfunktioner på incidentnivå. Integreringen av SaaS-säkerhet i Microsofts XDR-upplevelse ger SOC-team fullständig synlighet för dödande kedja och förbättrar drifteffektiviteten och effektiviteten.

Mer information finns i Microsoft Defender för molnet Appar i Microsoft Defender XDR.

App till appskydd med appstyrning

OAuth-appar beter sig ofta obemärkt, men har fortfarande omfattande behörighet att komma åt data i andra appar för en anställds räkning, vilket gör OAuth-appar mottagliga för en kompromiss.

Defender för molnet Apps minskar gapet på OAuth-appsäkerhet, vilket hjälper dig att skydda datautbyte mellan appar med programstyrning. Håll utkik efter oanvända appar och övervaka både aktuella och utgångna autentiseringsuppgifter för att styra de appar som används i din organisation och upprätthålla apphygien.

Mer information finns i Appstyrning i Microsoft Defender för molnet Apps.

Nästa steg

Mer information finns i:

- Vilka är skillnaderna mellan Microsoft Defender för molnet Apps och Microsoft 365 Cloud App Security?

- Microsoft 365-licensieringsdatablad

- Komma igång med Defender för molnet Apps

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.