Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

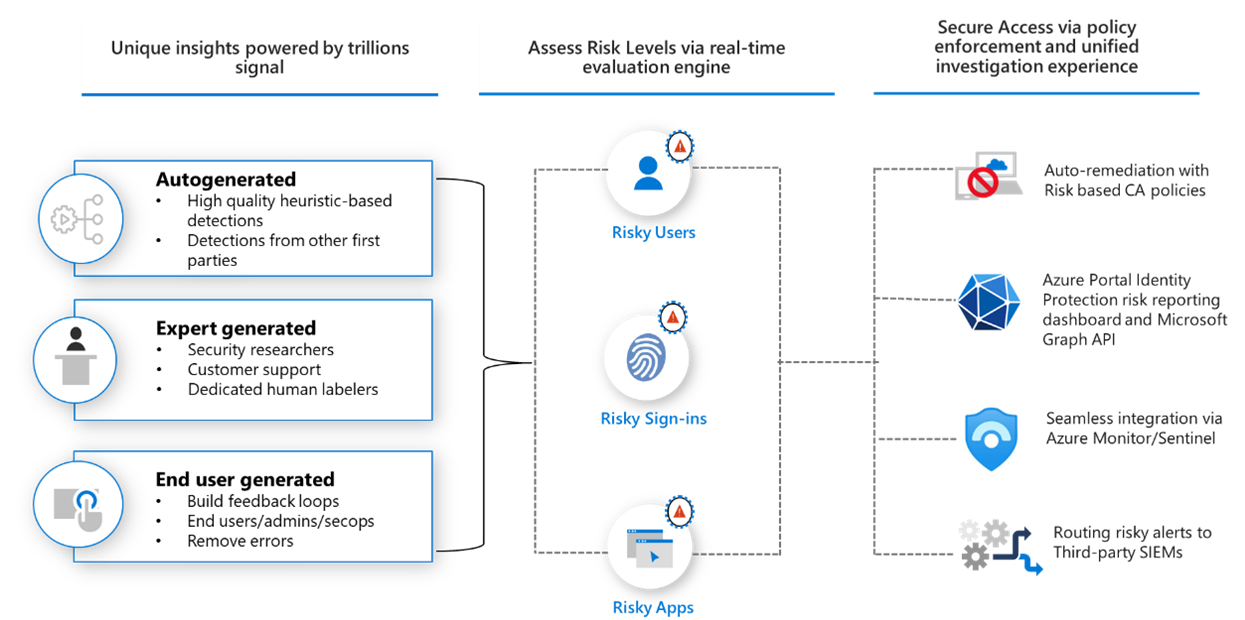

Microsoft Entra ID Protection hjälper organisationer att identifiera, undersöka och åtgärda identitetsbaserade risker. Dessa risker kan matas in i verktyg som villkorsstyrd åtkomst för att fatta åtkomstbeslut eller skickas till ett SIEM-verktyg (säkerhetsinformation och händelsehantering) för vidare undersökning och korrelation.

Identifiera risker

Microsoft lägger kontinuerligt till och uppdaterar identifieringar i vår katalog för att skydda organisationer. Dessa identifieringar kommer från våra lärdomar baserat på analys av biljoner signaler varje dag från Active Directory, Microsoft-konton och spel med Xbox. Det här breda utbudet av signaler hjälper ID Protection att identifiera riskfyllda beteenden som:

- Användning av anonym IP-adress

- Lösenordssprayattacker

- Läckta autentiseringsuppgifter

- med flera...

Under varje inloggning kör ID Protection alla identifieringar av inloggning i realtid, vilket genererar en risknivå för inloggningssessioner som anger hur sannolikt inloggningen är komprometterad. Baserat på den här risknivån tillämpas principer för att skydda användaren och organisationen.

En fullständig lista över risker och hur de identifieras finns i artikeln Vad är risk.

Undersök

Eventuella risker som identifieras på en identitet spåras med rapportering. ID Protection innehåller tre viktiga rapporter för administratörer för att undersöka risker och vidta åtgärder:

- Riskidentifieringar: Varje identifierad risk rapporteras som en riskidentifiering.

- Riskfyllda inloggningar: En riskfylld inloggning rapporteras när en eller flera riskidentifieringar rapporteras för den inloggningen.

-

Riskfyllda användare: En riskfylld användare rapporteras när något av eller båda av följande är sanna:

- Användaren har en eller flera riskfyllda inloggningar.

- En eller flera riskidentifieringar rapporteras.

Mer information om hur du använder rapporterna finns i artikeln Så här: Undersöka risker.

Åtgärda risker

Automatisering är kritiskt i säkerheten eftersom skalan av signaler och attacker kräver automatisering för att hålla jämnan.

Microsoft Digital Defense Report 2024 innehåller följande statistik:

78 biljoner säkerhetssignaler analyserade per dag, en ökning med 13 biljoner från föregående år

600 miljoner attacker mot Microsoft-kunder per dag

2,75 x ökning år för år i människodrivna utpressningstrojanattacker

Denna statistik fortsätter att trenda uppåt, utan tecken på att sakta ner. I den här miljön är automatisering nyckeln till att identifiera och åtgärda risker så att IT-organisationer kan fokusera på rätt prioriteringar.

Automatisk problemlösning

Riskbaserade principer för villkorsstyrd åtkomst kan aktiveras för att kräva åtkomstkontroller, till exempel tillhandahålla en stark autentiseringsmetod, utföra multifaktorautentisering eller utföra en säker lösenordsåterställning baserat på den identifierade risknivån. Om användaren har slutfört åtkomstkontrollen åtgärdas risken automatiskt.

Manuell åtgärdande

När användarreparation inte är aktiverat måste en administratör manuellt granska dem i rapporterna i portalen, via API:et eller i Microsoft Defender XDR. Administratörer kan utföra manuella åtgärder för att avfärda riskerna, bekräfta dem som säkra eller bekräfta dem som komprometterade.

Utnyttja data

Data från ID Protection kan exporteras till andra verktyg för arkivering, ytterligare undersökning och korrelation. Med Microsoft Graph-baserade API:er kan organisationer samla in dessa data för vidare bearbetning i ett verktyg som deras SIEM. Information om hur du kommer åt ID Protection-API:et finns i artikeln Kom igång med Microsoft Entra ID Protection och Microsoft Graph

Information om hur du integrerar ID Protection-information med Microsoft Sentinel finns i artikeln Anslut data från Microsoft Entra ID Protection.

Organisationer kan lagra data under längre perioder genom att ändra diagnostikinställningarna i Microsoft Entra-ID. De kan välja att skicka data till en Log Analytics-arbetsyta, arkivera data till ett lagringskonto, strömma data till Event Hubs eller skicka data till en annan lösning. Detaljerad information om hur du gör detta finns i artikeln Guide: Exportera riskdata.

Roller som krävs

ID Protection kräver att användare tilldelas en eller flera av följande roller.

| Roll | Kan göra | Går inte |

|---|---|---|

| Global läsare | Skrivskyddad åtkomst till ID Protection | Skrivåtkomst till ID Protection |

| Användaradministratör | Återställa användarlösenord | Läsa eller skriva för ID-skydd |

| Administratör för villkorsstyrd åtkomst | Skapa principer som räknar in användar- eller inloggningsrisk som ett villkor | Läsa eller skriva till äldre ID Protection-principer |

| Säkerhetsläsare | Visa alla ID Protection-rapporter och översikt | Konfigurera eller ändra principer Återställa lösenord för en användare Konfigurera aviseringar Ge feedback om identifieringar |

| Säkerhetsoperator | Visa alla ID Protection-rapporter och översikt Stäng användarrisken, bekräfta säker inloggning, bekräfta kompromissen |

Konfigurera eller ändra principer Återställa lösenord för en användare Konfigurera aviseringar |

| Säkerhetsadministratör | Fullständig åtkomst till ID Protection | Återställa lösenord för en användare |

Licenskrav

För att använda den här funktionen krävs Microsoft Entra ID P2-licenser. Information om hur du hittar rätt licens för dina krav finns i Microsoft Entra-planer och priser. I följande tabell beskrivs de viktigaste funktionerna i Microsoft Entra ID Protection och licenskraven för varje funktion. Information om priser finns på sidan med Microsoft Entra-planer och priser.

| Förmåga | Detaljer | Kostnadsfritt Microsoft Entra-ID/Microsoft 365-applikationer | Microsoft Entra ID P1 | Microsoft Entra ID P2/Microsoft Entra Suite |

|---|---|---|---|---|

| Riktlinjer för riskhantering | Principer för inloggning och användarrisk (via ID-skydd eller villkorsstyrd åtkomst) | Nej | Nej | Ja |

| Säkerhetsrapporter | Översikt | Nej | Nej | Ja |

| Säkerhetsrapporter | Riskfyllda användare | Begränsad information. Endast användare med medelhög och hög risk visas. Ingen informationslåda eller riskhistorik. | Begränsad information. Endast användare med medelhög och hög risk visas. Ingen informationslåda eller riskhistorik. | Fullständig åtkomst |

| Säkerhetsrapporter | Riskfyllda inloggningar | Begränsad information. Ingen riskinformation eller risknivå visas. | Begränsad information. Ingen riskinformation eller risknivå visas. | Fullständig åtkomst |

| Säkerhetsrapporter | Riskupptäckter | Nej | Begränsad information. Ingen informationslåda. | Fullständig åtkomst |

| Meddelanden | Aviseringar om upptäckta användare i riskzonen | Nej | Nej | Ja |

| Meddelanden | Veckosammandrag | Nej | Nej | Ja |

| Registreringspolicy för multifaktorautentisering | Kräv MFA (via villkorlig åtkomst) | Nej | Nej | Ja |

| Microsoft Graph | Alla riskrapporter | Nej | Nej | Ja |

Om du vill visa rapporten Riskfyllda arbetsbelastningsidentiteter och fliken Identifiering av arbetsbelastningsidentitet i rapporten Riskidentifieringar behöver du Premium-licensiering för arbetsbelastningsidentiteter. Mer information finns i Skydda arbetsbelastningsidentiteter.

Microsoft Defender

Microsoft Entra ID Protection tar emot signaler från Microsoft Defender-produkter för flera riskidentifieringar, så du behöver också rätt licens för Den Microsoft Defender-produkt som äger den signal som du är intresserad av.

Microsoft 365 E5 omfattar alla följande signaler:

Microsoft Defender för molnappar

- Aktivitet från anonym IP-adress

- Omöjlig resa

- Massåtkomst till känsliga filer

- Nytt land

Microsoft Defender för Office 365

- Misstänkta inkorgsregler

Microsoft Defender för Endpoint

- Möjligt försök att komma åt primär uppdateringstoken