Granska programaktivitetsrapporten

Många organisationer använder Active Directory Federation Services (AD FS) (AD FS) för att tillhandahålla enkel inloggning till molnprogram. Det finns betydande fördelar med att flytta dina AD FS-program till Microsoft Entra-ID för autentisering, särskilt när det gäller kostnadshantering, riskhantering, produktivitet, efterlevnad och styrning. Men att förstå vilka program som är kompatibla med Microsoft Entra-ID och identifiera specifika migreringssteg kan vara tidskrävande.

Med rapport om AD FS-programaktivitet i administrationscentret för Microsoft Entra kan du snabbt identifiera vilka av dina program som kan migreras till Microsoft Entra-ID. Den utvärderar alla AD FS-program för kompatibilitet med Microsoft Entra-ID, söker efter eventuella problem och ger vägledning om hur du förbereder enskilda program för migrering. Med aktivitetsrapporten för AD FS-programmet kan du:

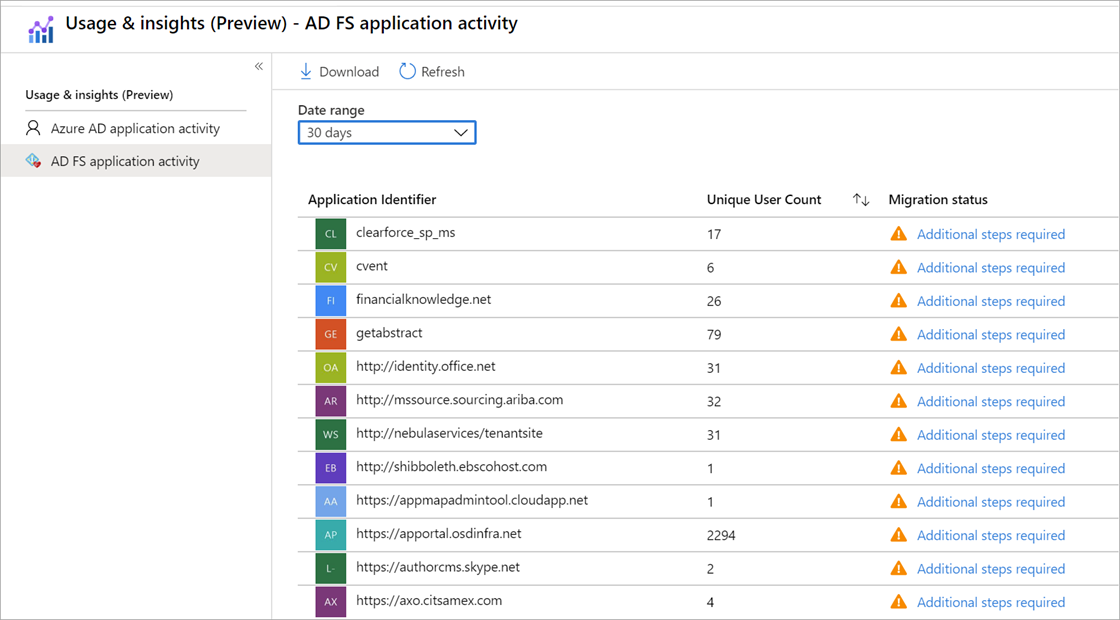

Identifiera AD FS-program och begränsa migreringen. Rapporten för AD FS-programaktivitet visar en lista över alla AD FS-program i din organisation som har haft en aktiv användarinloggning under de senaste 30 dagarna. Rapporten anger en appberedskap för migrering till Microsoft Entra-ID. Rapporten visar inte Microsoft-relaterade förlitande parter i AD FS, till exempel Office 365. Till exempel förlitande parter med namnet "urn:federation:MicrosoftOnline".

Prioritera program för migrering. Få antalet unika användare som har loggat in på programmet under de senaste 1, 7 eller 30 dagarna för att avgöra hur kritiskt eller riskfyllt det är att migrera programmet.

Kör migreringstester och åtgärda problem. Rapporttjänsten kör automatiskt tester för att avgöra om ett program är redo att migreras. Resultaten visas i ad FS-programaktivitetsrapporten som migreringsstatus. Om AD FS-konfigurationen inte är kompatibel med en Microsoft Entra-konfiguration får du specifik vägledning om hur du hanterar konfigurationen i Microsoft Entra-ID.

Aktivitetsdata för AD FS-programmet är tillgängliga för användare som har tilldelats någon av dessa administratörsroller: global administratör, rapportläsare, säkerhetsläsare, programadministratör eller molnprogramadministratör.

Förutsättningar

- Din organisation måste för närvarande använda AD FS för att få åtkomst till program.

- En av följande roller: Global administratör, molnprogramadministratör, programadministratör, global läsare eller ägare av tjänstens huvudnamn.

- Microsoft Entra Anslut Health måste vara aktiverat i din Microsoft Entra-klientorganisation.

- Microsoft Entra Anslut Health för AD FS-agenten måste vara installerad.

- Läs mer om Microsoft Entra Anslut Health.

- Kom igång med att konfigurera Microsoft Entra Anslut Health och installera AD FS-agenten.

Viktigt!

Det finns några orsaker till att du inte ser alla program som du förväntar dig när du har installerat Microsoft Entra Anslut Health. Rapporten för AD FS-programaktivitet visar endast AD FS-förlitande parter med användarinloggningar under de senaste 30 dagarna. Rapporten visar inte heller Microsoft-relaterade förlitande parter, till exempel Office 365.

Identifiera AD FS-program som kan migreras

Rapporten för AD FS-programaktivitet är tillgänglig i administrationscentret för Microsoft Entra under Microsoft Entra ID Usage &insights reporting. AD FS-programaktivitetsrapporten analyserar varje AD FS-program för att avgöra om det kan migreras som det är, eller om ytterligare granskning behövs.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications Enterprise-program.>

Under Aktivitet väljer du Användning och insikter och väljer sedan AD FS-programaktivitet för att öppna en lista över alla AD FS-program i din organisation.

För varje program i aktivitetslistan för AD FS-program visar du migreringsstatus:

Klar att migrera innebär att AD FS-programkonfigurationen stöds fullt ut i Microsoft Entra-ID och kan migreras som den är.

Behovsgranskning innebär att vissa av programmets inställningar kan migreras till Microsoft Entra-ID, men du måste granska de inställningar som inte kan migreras som de är.

Ytterligare steg som krävs innebär att Microsoft Entra-ID inte stöder vissa av programmets inställningar, så programmet kan inte migreras i dess aktuella tillstånd.

Utvärdera beredskapen för ett program för migrering

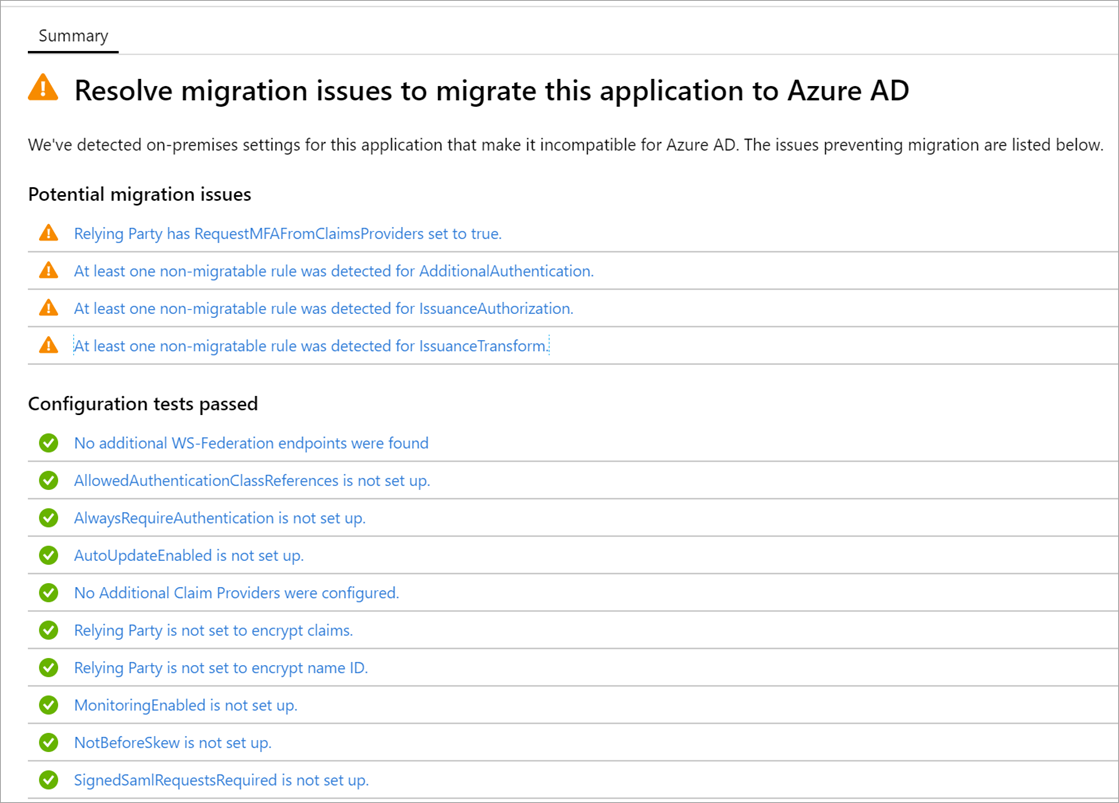

I aktivitetslistan för AD FS-program väljer du status i kolumnen Migreringsstatus för att öppna migreringsinformation. Du ser en sammanfattning av de konfigurationstester som har godkänts, tillsammans med eventuella migreringsproblem.

Välj ett meddelande om du vill öppna ytterligare information om migreringsregeln. En fullständig lista över de egenskaper som testats finns i tabellen AD FS-programkonfigurationstest nedan .

Konfigurationstester för AD FS-program

I följande tabell visas alla konfigurationstester som utförs i AD FS-program.

| Resultat | Pass/Warning/Fail | beskrivning |

|---|---|---|

| Test-ADFSRPAdditionalAuthenticationRules Minst en regel som inte kan migreras har identifierats för AdditionalAuthentication. |

Pass/Varning | Den förlitande parten har regler för att fråga efter multifaktorautentisering. Om du vill flytta till Microsoft Entra-ID översätter du dessa regler till principer för villkorsstyrd åtkomst. Om du använder en lokal MFA rekommenderar vi att du flyttar till Microsoft Entra multifaktorautentisering. Läs mer om villkorsstyrd åtkomst. |

| Test-ADFSRPAdditionalWSFedEndpoint Förlitande part har AdditionalWSFedEndpoint inställt på true. |

Pass/Fail | Den förlitande parten i AD FS tillåter flera WS-Fed-slutpunkter för försäkran. För närvarande stöder Endast Microsoft Entra en. Om du har ett scenario där det här resultatet blockerar migreringen meddelar du oss. |

| Test-ADFSRPAllowedAuthenticationClassReferences Förlitande part har angett AllowedAuthenticationClassReferences. |

Pass/Fail | Med den här inställningen i AD FS kan du ange om programmet är konfigurerat för att endast tillåta vissa autentiseringstyper. Vi rekommenderar att du använder villkorlig åtkomst för att uppnå den här funktionen. Om du har ett scenario där det här resultatet blockerar migreringen meddelar du oss. Läs mer om villkorsstyrd åtkomst. |

| Test-ADFSRPAlwaysRequireAuthentication AlwaysRequireAuthenticationCheckResult |

Pass/Fail | Med den här inställningen i AD FS kan du ange om programmet är konfigurerat för att ignorera SSO-cookies och Always Prompt for Authentication. I Microsoft Entra-ID kan du hantera autentiseringssessionen med hjälp av principer för villkorsstyrd åtkomst för att uppnå liknande beteende. Läs mer om hur du konfigurerar autentiseringssessionshantering med villkorsstyrd åtkomst. |

| Test-ADFSRPAutoUpdateEnabled Förlitande part har AutoUpdateEnabled inställt på true |

Pass/Varning | Med den här inställningen i AD FS kan du ange om AD FS har konfigurerats för att automatiskt uppdatera programmet baserat på ändringar i federationsmetadata. Microsoft Entra-ID stöder inte detta i dag, men bör inte blockera migreringen av programmet till Microsoft Entra-ID. |

| Test-ADFSRPClaimsProviderName Förlitande part har flera ClaimsProviders aktiverat |

Pass/Fail | Den här inställningen i AD FS anropar de identitetsprovidrar som den förlitande parten accepterar anspråk från. I Microsoft Entra-ID kan du aktivera externt samarbete med Microsoft Entra B2B. Läs mer om Microsoft Entra B2B. |

| Test-ADFSRPDelegationAuthorizationRules | Pass/Fail | Programmet har definierade regler för anpassad delegeringsauktorisering. Det här är ett WS-Trust-koncept som Microsoft Entra ID stöder med hjälp av moderna autentiseringsprotokoll, till exempel OpenID Anslut och OAuth 2.0. Läs mer om Microsofts identitetsplattform. |

| Test-ADFSRPImpersonationAuthorizationRules | Pass/Varning | Programmet har definierade regler för anpassad personifieringsauktorisering. Det här är ett WS-Trust-koncept som Microsoft Entra ID stöder med hjälp av moderna autentiseringsprotokoll, till exempel OpenID Anslut och OAuth 2.0. Läs mer om Microsofts identitetsplattform. |

| Test-ADFSRPIssuanceAuthorizationRules Minst en regel som inte kan migreras har identifierats för UtfärdandeAuthorization. |

Pass/Varning | Programmet har anpassade utfärdandeauktoriseringsregler som definierats i AD FS. Microsoft Entra-ID stöder den här funktionen med villkorsstyrd åtkomst i Microsoft Entra. Läs mer om villkorsstyrd åtkomst. Du kan också begränsa åtkomsten till ett program efter användare eller grupper som tilldelats till programmet. Läs mer om hur du tilldelar användare och grupper åtkomst till program. |

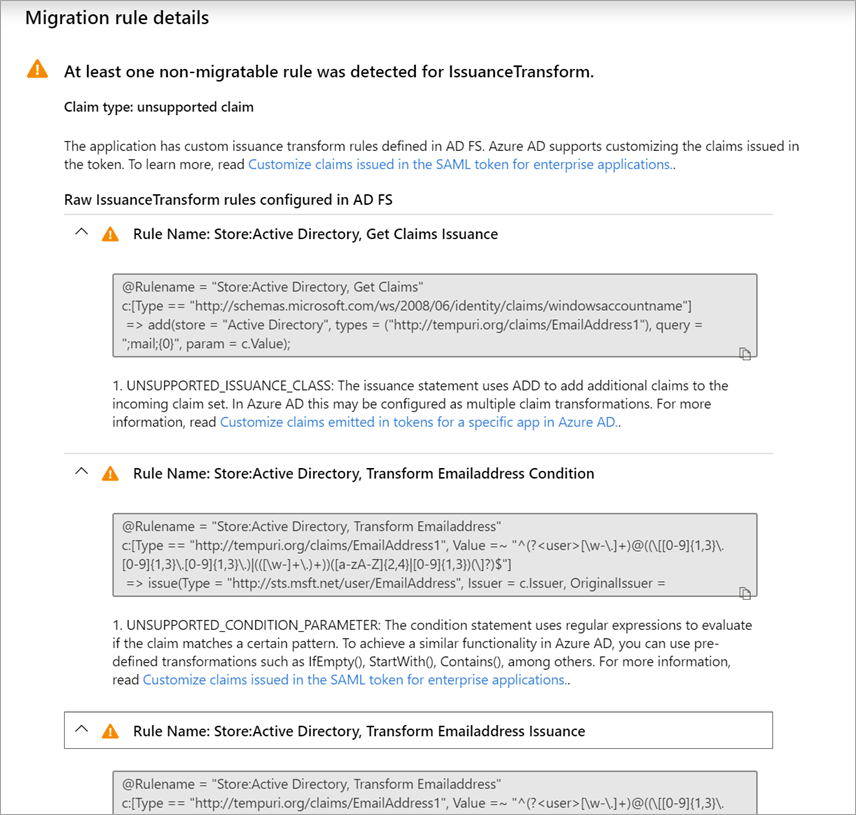

| Test-ADFSRPIssuanceTransformRules Minst en regel som inte kan migreras identifierades för IssuanceTransform. |

Pass/Varning | Programmet har anpassade regler för utfärdandetransformering som definierats i AD FS. Microsoft Entra-ID stöder anpassning av anspråk som utfärdats i token. Mer information finns i Anpassa anspråk som utfärdats i SAML-token för företagsprogram. |

| Test-ADFSRPMonitoringEnabled Förlitande part har MonitoringEnabled inställt på true. |

Pass/Varning | Med den här inställningen i AD FS kan du ange om AD FS har konfigurerats för att automatiskt uppdatera programmet baserat på ändringar i federationsmetadata. Microsoft Entra stöder inte detta i dag, men bör inte blockera migreringen av programmet till Microsoft Entra-ID. |

| Test-ADFSRPNotBeforeSkew NotBeforeSkewCheckResult |

Pass/Varning | AD FS tillåter en tidsförskjutning baserat på NotBefore- och NotOnOrAfter-tiderna i SAML-token. Microsoft Entra-ID hanterar detta automatiskt som standard. |

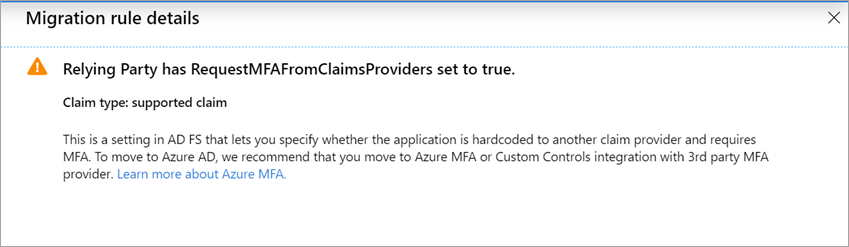

| Test-ADFSRPRequestMFAFromClaimsProviders Förlitande part har RequestMFAFromClaimsProviders inställt på true. |

Pass/Varning | Den här inställningen i AD FS avgör beteendet för MFA när användaren kommer från en annan anspråksprovider. I Microsoft Entra-ID kan du aktivera externt samarbete med Microsoft Entra B2B. Sedan kan du använda principer för villkorlig åtkomst för att skydda gäståtkomst. Läs mer om Microsoft Entra B2B och villkorsstyrd åtkomst. |

| Test-ADFSRPSignedSamlRequestsRequired Förlitande part har SignSamlRequestsRequired inställt på true |

Pass/Fail | Programmet har konfigurerats i AD FS för att verifiera signaturen i SAML-begäran. Microsoft Entra-ID accepterar en signerad SAML-begäran. Den verifierar dock inte signaturen. Microsoft Entra-ID har olika metoder för att skydda mot skadliga anrop. Microsoft Entra-ID använder till exempel svars-URL:er som konfigurerats i programmet för att verifiera SAML-begäran. Microsoft Entra-ID skickar bara en token till svars-URL:er som konfigurerats för programmet. Om du har ett scenario där det här resultatet blockerar migreringen meddelar du oss. |

| Test-ADFSRPTokenLifetime TokenLifetimeCheckResult |

Pass/Varning | Programmet har konfigurerats för en anpassad tokenlivslängd. AD FS-standardvärdet är en timme. Microsoft Entra ID stöder den här funktionen med villkorlig åtkomst. Mer information finns i Konfigurera autentiseringssessionshantering med villkorsstyrd åtkomst. |

| Förlitande part är inställd på att kryptera anspråk. Detta stöds av Microsoft Entra ID | Passera | Med Microsoft Entra-ID kan du kryptera token som skickas till programmet. Mer information finns i Konfigurera Microsoft Entra SAML-tokenkryptering. |

| EncryptedNameIdRequiredCheckResult | Pass/Fail | Programmet är konfigurerat för att kryptera nameID-anspråket i SAML-token. Med Microsoft Entra-ID kan du kryptera hela token som skickas till programmet. Kryptering av specifika anspråk stöds ännu inte. Mer information finns i Konfigurera Microsoft Entra SAML-tokenkryptering. |

Kontrollera resultatet av anspråksregeltester

Om du har konfigurerat en anspråksregel för programmet i AD FS ger upplevelsen en detaljerad analys för alla anspråksregler. Du ser vilka anspråksregler som kan flyttas till Microsoft Entra-ID och vilka som behöver granskas ytterligare.

I aktivitetslistan för AD FS-program väljer du status i kolumnen Migreringsstatus för att öppna migreringsinformation. Du ser en sammanfattning av de konfigurationstester som har godkänts, tillsammans med eventuella migreringsproblem.

På sidan Information om migreringsregel expanderar du resultaten för att visa information om potentiella migreringsproblem och för att få ytterligare vägledning. En detaljerad lista över alla anspråksregler som testats finns i tabellen Kontrollera resultatet av testerna av anspråksregel nedan .

Exemplet nedan visar information om migreringsregeln för regeln IssuanceTransform. Den visar de specifika delar av anspråket som måste granskas och åtgärdas innan du kan migrera programmet till Microsoft Entra-ID.

Anspråksregeltester

I följande tabell visas alla anspråksregeltester som utförs i AD FS-program.

| Property | beskrivning |

|---|---|

| UNSUPPORTED_CONDITION_PARAMETER | Villkorssatsen använder reguljära uttryck för att utvärdera om anspråket matchar ett visst mönster. Om du vill uppnå en liknande funktion i Microsoft Entra-ID kan du använda fördefinierad transformering, till exempel IfEmpty(), StartWith(), Contains(), bland annat. Mer information finns i Anpassa anspråk som utfärdats i SAML-token för företagsprogram. |

| UNSUPPORTED_CONDITION_CLASS | Villkorssatsen har flera villkor som måste utvärderas innan du kör utfärdandeutdraget. Microsoft Entra-ID kan ha stöd för den här funktionen med anspråkets transformeringsfunktioner där du kan utvärdera flera anspråksvärden. Mer information finns i Anpassa anspråk som utfärdats i SAML-token för företagsprogram. |

| UNSUPPORTED_RULE_TYPE | Anspråksregeln kunde inte identifieras. Mer information om hur du konfigurerar anspråk i Microsoft Entra-ID finns i Anpassa anspråk som utfärdats i SAML-token för företagsprogram. |

| CONDITION_MATCHES_UNSUPPORTED_ISSUER | Villkorssatsen använder en utfärdare som inte stöds i Microsoft Entra-ID. För närvarande hämtar Inte Microsoft Entra anspråk från butiker som skiljer sig från Active Directory eller Microsoft Entra-ID. Om detta hindrar dig från att migrera program till Microsoft Entra-ID meddelar du oss. |

| UNSUPPORTED_CONDITION_FUNCTION | Villkorssatsen använder en aggregeringsfunktion för att utfärda eller lägga till ett enskilt anspråk oavsett antalet matchningar. I Microsoft Entra-ID kan du utvärdera attributet för en användare för att bestämma vilket värde som ska användas för anspråket med funktioner som IfEmpty(), StartWith(), Contains(), bland annat. Mer information finns i Anpassa anspråk som utfärdats i SAML-token för företagsprogram. |

| RESTRICTED_CLAIM_ISSUED | Villkorssatsen använder ett anspråk som är begränsat i Microsoft Entra-ID. Du kanske kan utfärda ett begränsat anspråk, men du kan inte ändra källan eller tillämpa någon transformering. Mer information finns i Anpassa anspråk som genereras i token för en specifik app i Microsoft Entra-ID. |

| EXTERNAL_ATTRIBUTE_STORE | Utfärdande-instruktionen använder ett attributarkiv som skiljer sig från Active Directory. För närvarande hämtar Inte Microsoft Entra anspråk från butiker som skiljer sig från Active Directory eller Microsoft Entra-ID. Om det här resultatet hindrar dig från att migrera program till Microsoft Entra-ID meddelar du oss. |

| UNSUPPORTED_ISSUANCE_CLASS | Utfärdandeutdraget använder ADD för att lägga till anspråk i den inkommande anspråksuppsättningen. I Microsoft Entra-ID kan detta konfigureras som flera anspråkstransformeringar. Mer information finns i Anpassa anspråk som utfärdats i SAML-token för företagsprogram. |

| UNSUPPORTED_ISSUANCE_TRANSFORMATION | Utfärdandeuttrycket använder reguljära uttryck för att transformera värdet för anspråket som ska genereras. Om du vill uppnå liknande funktioner i Microsoft Entra ID kan du använda fördefinierad transformering som Extract(), Trim()och ToLower(). Mer information finns i Anpassa anspråk som utfärdats i SAML-token för företagsprogram. |

Felsökning

Det går inte att se alla mina AD FS-program i rapporten

Om du har installerat Microsoft Entra Anslut Health men fortfarande ser uppmaningen att installera det eller om du inte ser alla dina AD FS-program i rapporten kan det bero på att du inte har aktiva AD FS-program eller att dina AD FS-program är Microsoft-program.

Rapporten ad fs-programaktivitet visar en lista över alla AD FS-program i din organisation med aktiva användare som loggar in under de senaste 30 dagarna. Rapporten visar inte heller Microsoft-relaterade förlitande parter i AD FS, till exempel Office 365. Förlitande parter med namnet "urn:federation:MicrosoftOnline", "microsoftonline", "microsoft:winhello:cert:prov:server" visas till exempel inte i listan.