Tilldela Microsoft Entra-roller i olika omfång

I Microsoft Entra-ID tilldelar du vanligtvis Microsoft Entra-roller så att de gäller för hela klientorganisationen. Du kan dock även tilldela Microsoft Entra-roller för olika resurser, till exempel administrativa enheter eller programregistreringar. Du kan till exempel tilldela rollen Supportadministratör så att den bara gäller för en viss administrativ enhet och inte hela klientorganisationen. De resurser som en rolltilldelning gäller för kallas även omfånget. Den här artikeln beskriver hur du tilldelar Microsoft Entra-roller på klientorganisations-, administrationsenhets- och programregistreringsomfång. Mer information om omfång finns i Översikt över rollbaserad åtkomstkontroll (RBAC) i Microsoft Entra-ID.

Förutsättningar

- Privilegierad rolladministratör.

- Microsoft Graph PowerShell SDK installerat när du använder PowerShell.

- Administratörsmedgivande när du använder Graph Explorer för Microsoft Graph API.

Mer information finns i Krav för att använda PowerShell eller Graph Explorer.

Tilldela roller som är begränsade till klientorganisationen

I det här avsnittet beskrivs hur du tilldelar roller i klientomfånget.

Microsoft Entra administrationscenter

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Logga in på administrationscentret för Microsoft Entra som minst en privilegierad rolladministratör.

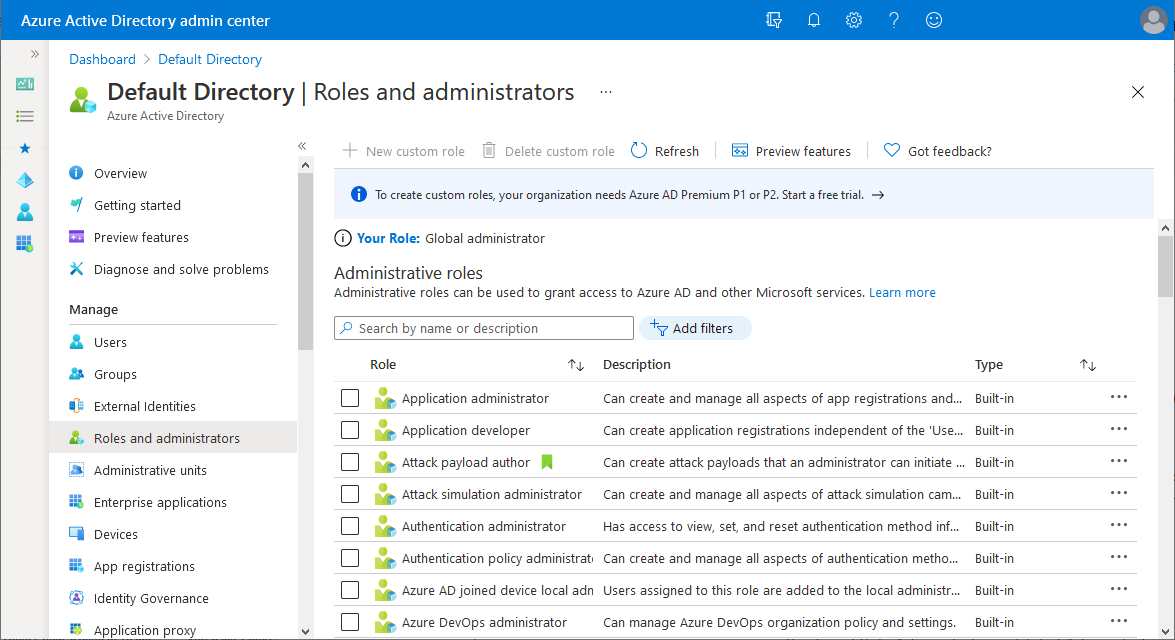

Bläddra till Identitetsroller>och administratörsroller>och administratörer.

Välj en roll för att se dess tilldelningar. Om du vill hjälpa dig att hitta den roll du behöver använder du Lägg till filter för att filtrera rollerna.

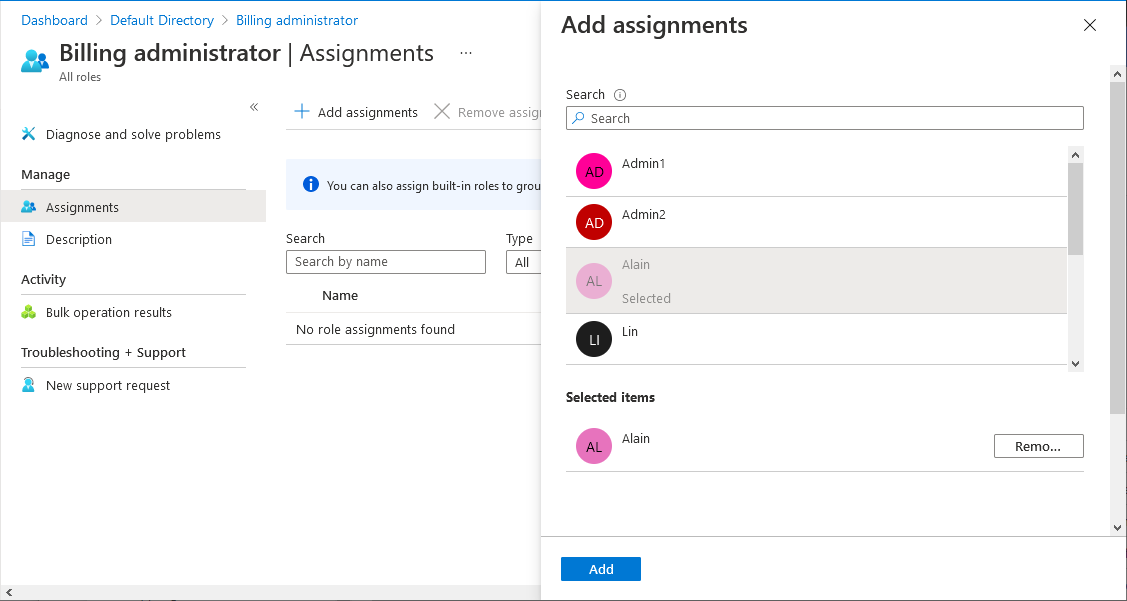

Välj Lägg till tilldelningar och välj sedan de användare som du vill tilldela till den här rollen.

Välj Lägg till för att tilldela rollen.

PowerShell

Följ de här stegen för att tilldela Microsoft Entra-roller med hjälp av PowerShell.

Öppna ett PowerShell-fönster. Om det behövs använder du Install-Module för att installera Microsoft Graph PowerShell. Mer information finns i Krav för att använda PowerShell eller Graph Explorer.

Install-Module Microsoft.Graph -Scope CurrentUserI ett PowerShell-fönster använder du Anslut-MgGraph för att logga in på din klientorganisation.

Connect-MgGraph -Scopes "RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Använd Get-MgUser för att hämta användaren.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Använd Get-MgRoleManagementDirectoryRoleDefinition för att hämta den roll som du vill tilldela.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "displayName eq 'Billing Administrator'"Ange klientorganisationen som omfång för rolltilldelning.

$directoryScope = '/'Använd New-MgRoleManagementDirectoryRoleAssignment för att tilldela rollen.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

Microsoft Graph API

Följ de här anvisningarna för att tilldela en roll med hjälp av Microsoft Graph API i Graph Explorer.

Logga in på Graph Explorer.

Använd API för listanvändare för att hämta användaren.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Använd API:et List unifiedRoleDefinitions för att hämta den roll som du vill tilldela.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Billing Administrator'Använd API:et Create unifiedRoleAssignment för att tilldela rollen.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/" }

Tilldela roller som är begränsade till en administrativ enhet

I det här avsnittet beskrivs hur du tilldelar roller i ett administrativt enhetsomfång .

Microsoft Entra administrationscenter

Logga in på administrationscentret för Microsoft Entra som minst en privilegierad rolladministratör.

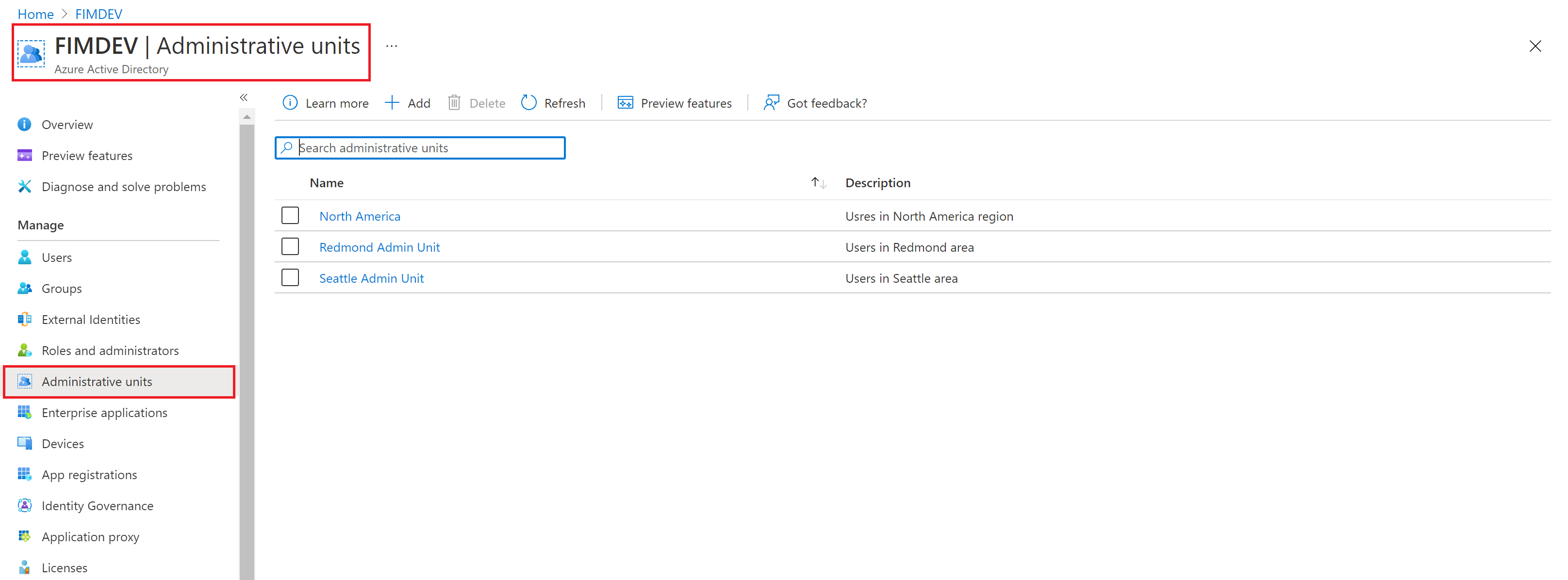

Bläddra till Identity Roles & admins Admin units (Identity>Roles & admins>Admin units).

Välj en administrativ enhet.

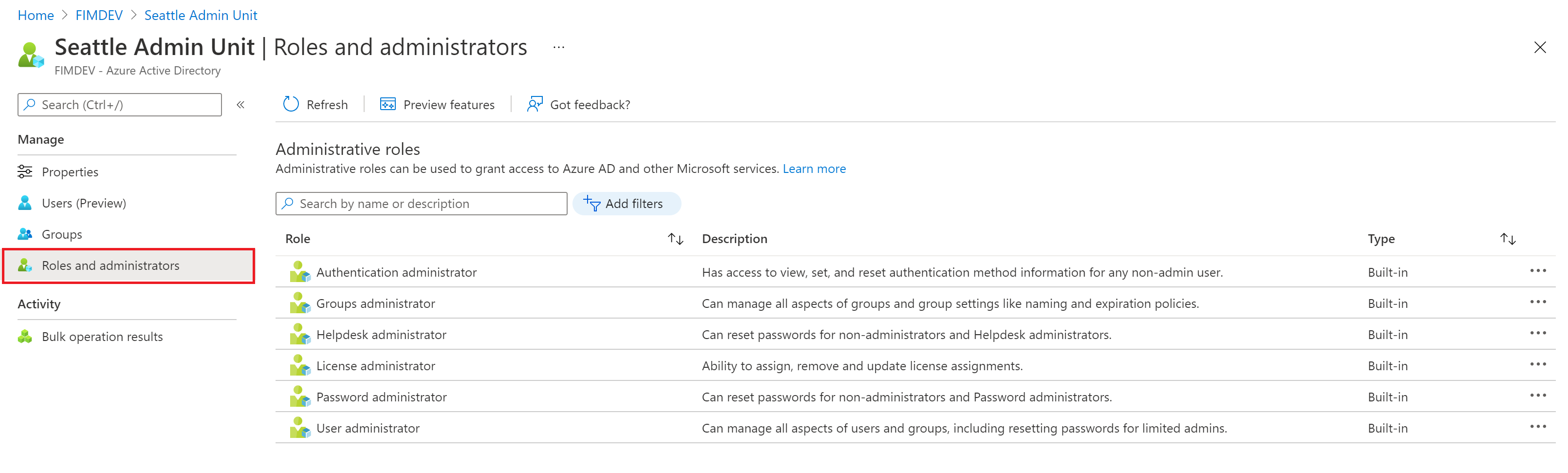

Välj Roller och administratörer på den vänstra navigeringsmenyn för att se listan över alla roller som ska tilldelas via en administrativ enhet.

Välj önskad roll.

Välj Lägg till tilldelningar och välj sedan de användare eller grupper som du vill tilldela rollen till.

Välj Lägg till för att tilldela rollen som är begränsad till den administrativa enheten.

Kommentar

Du ser inte hela listan över inbyggda eller anpassade Roller i Microsoft Entra här. Detta är förväntat. Vi visar de roller som har behörigheter relaterade till de objekt som stöds i den administrativa enheten. En lista över objekt som stöds i en administrativ enhet finns i Administrativa enheter i Microsoft Entra-ID.

PowerShell

Följ de här stegen för att tilldela Microsoft Entra-roller i omfånget för administrativa enheter med hjälp av PowerShell.

Öppna ett PowerShell-fönster. Om det behövs använder du Install-Module för att installera Microsoft Graph PowerShell. Mer information finns i Krav för att använda PowerShell eller Graph Explorer.

Install-Module Microsoft.Graph -Scope CurrentUserI ett PowerShell-fönster använder du Anslut-MgGraph för att logga in på din klientorganisation.

Connect-MgGraph -Scopes "Directory.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Använd Get-MgUser för att hämta användaren.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Använd Get-MgRoleManagementDirectoryRoleDefinition för att hämta den roll som du vill tilldela.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition ` -Filter "displayName eq 'User Administrator'"Använd Get-MgDirectoryAdministrativeUnit för att hämta den administrativa enhet som du vill att rolltilldelningen ska begränsas till.

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayName eq 'Seattle Admin Unit'" $directoryScope = '/administrativeUnits/' + $adminUnit.IdAnvänd New-MgRoleManagementDirectoryRoleAssignment för att tilldela rollen.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

Microsoft Graph API

Följ de här anvisningarna för att tilldela en roll i det administrativa enhetsomfånget med hjälp av Microsoft Graph API i Graph Explorer.

Logga in på Graph Explorer.

Använd API för listanvändare för att hämta användaren.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Använd API:et List unifiedRoleDefinitions för att hämta den roll som du vill tilldela.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'User Administrator'Använd API:et List administrativeUnits för att hämta den administrativa enhet som du vill att rolltilldelningen ska begränsas till.

GET https://graph.microsoft.com/v1.0/directory/administrativeUnits?$filter=displayName eq 'Seattle Admin Unit'Använd API:et Create unifiedRoleAssignment för att tilldela rollen.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/administrativeUnits/<provide objectId of the admin unit obtained above>" }

Kommentar

Här anges directoryScopeId som /administrativeUnits/foo, i stället för /foo. Det är avsiktligt. Omfånget /administrativeUnits/foo innebär att huvudkontot kan hantera medlemmarna i den administrativa enheten (baserat på den roll som hon har tilldelats), inte själva den administrativa enheten. Omfånget /foo innebär att huvudkontot kan hantera själva Microsoft Entra-objektet. I det efterföljande avsnittet ser du att omfånget är /foo eftersom en roll som är begränsad till en appregistrering ger behörighet att hantera själva objektet.

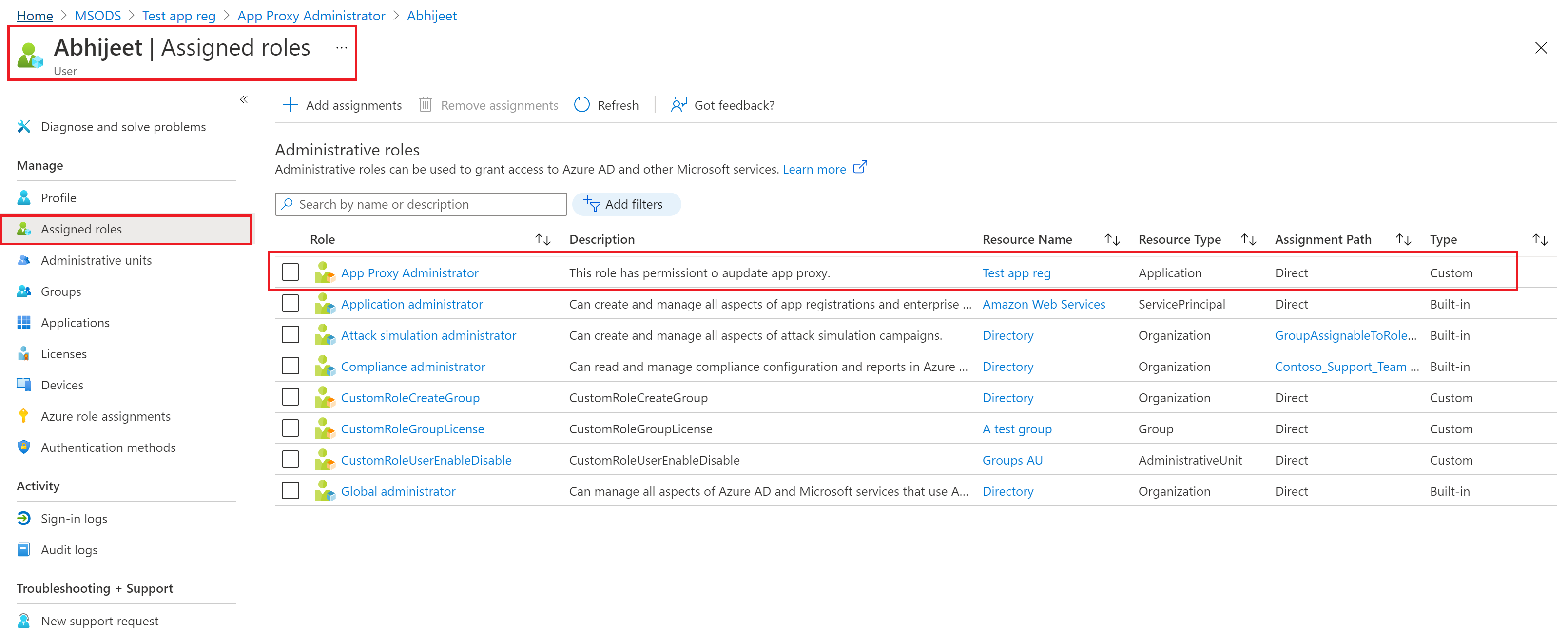

Tilldela roller som är begränsade till en appregistrering

I det här avsnittet beskrivs hur du tilldelar roller i ett programregistreringsomfång.

Microsoft Entra administrationscenter

Logga in på administrationscentret för Microsoft Entra som minst en privilegierad rolladministratör.

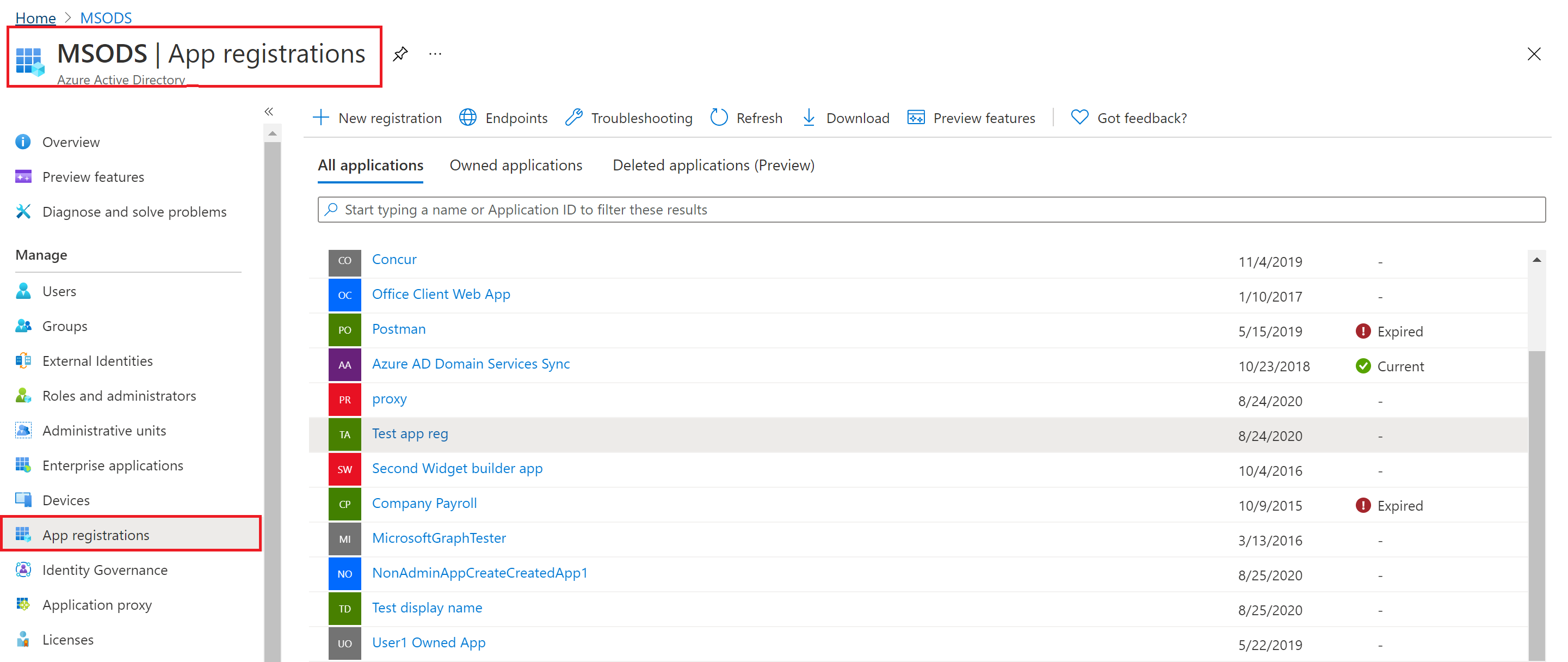

Bläddra till Identitetsprogram>> Appregistreringar.

Välj ett program. Du kan använda sökrutan för att hitta önskad app.

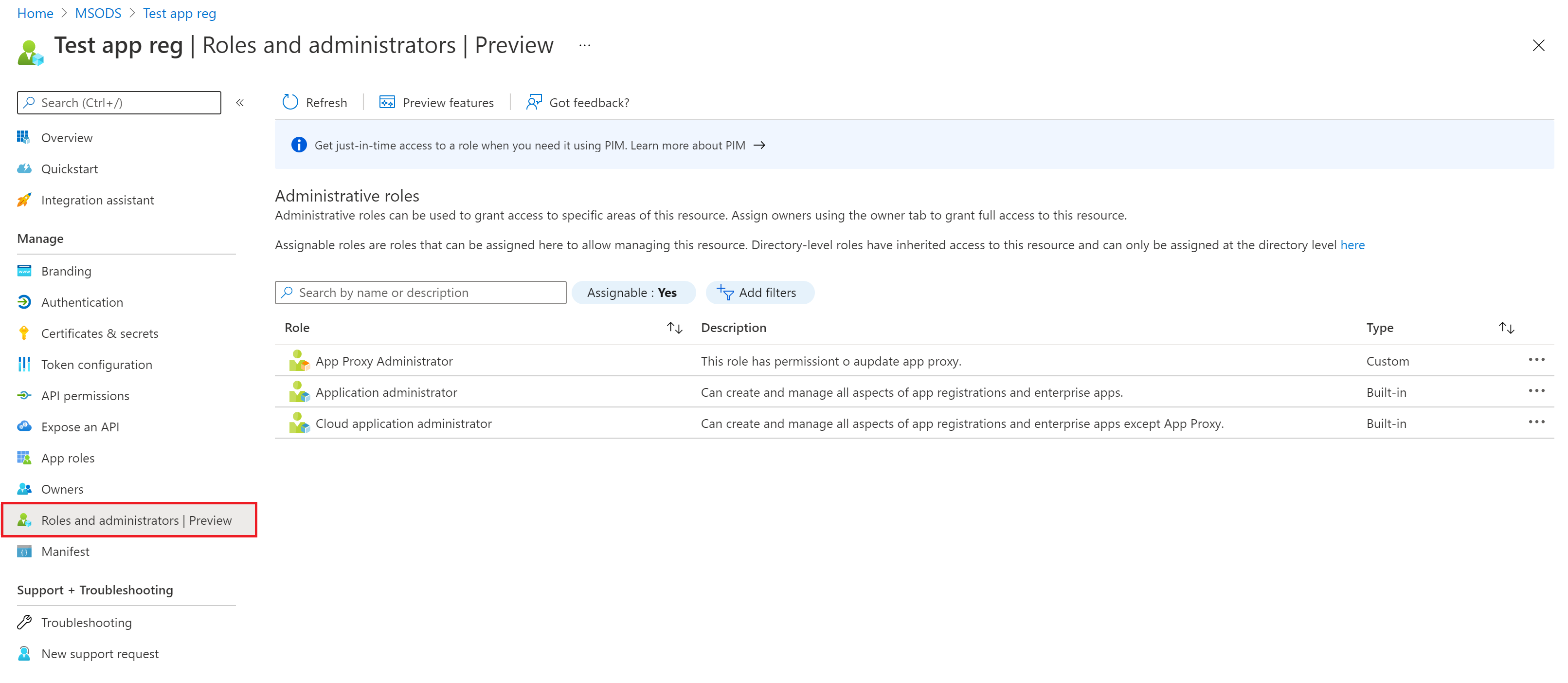

Välj Roller och administratörer på den vänstra navigeringsmenyn för att se listan över alla roller som ska tilldelas över appregistreringen.

Välj önskad roll.

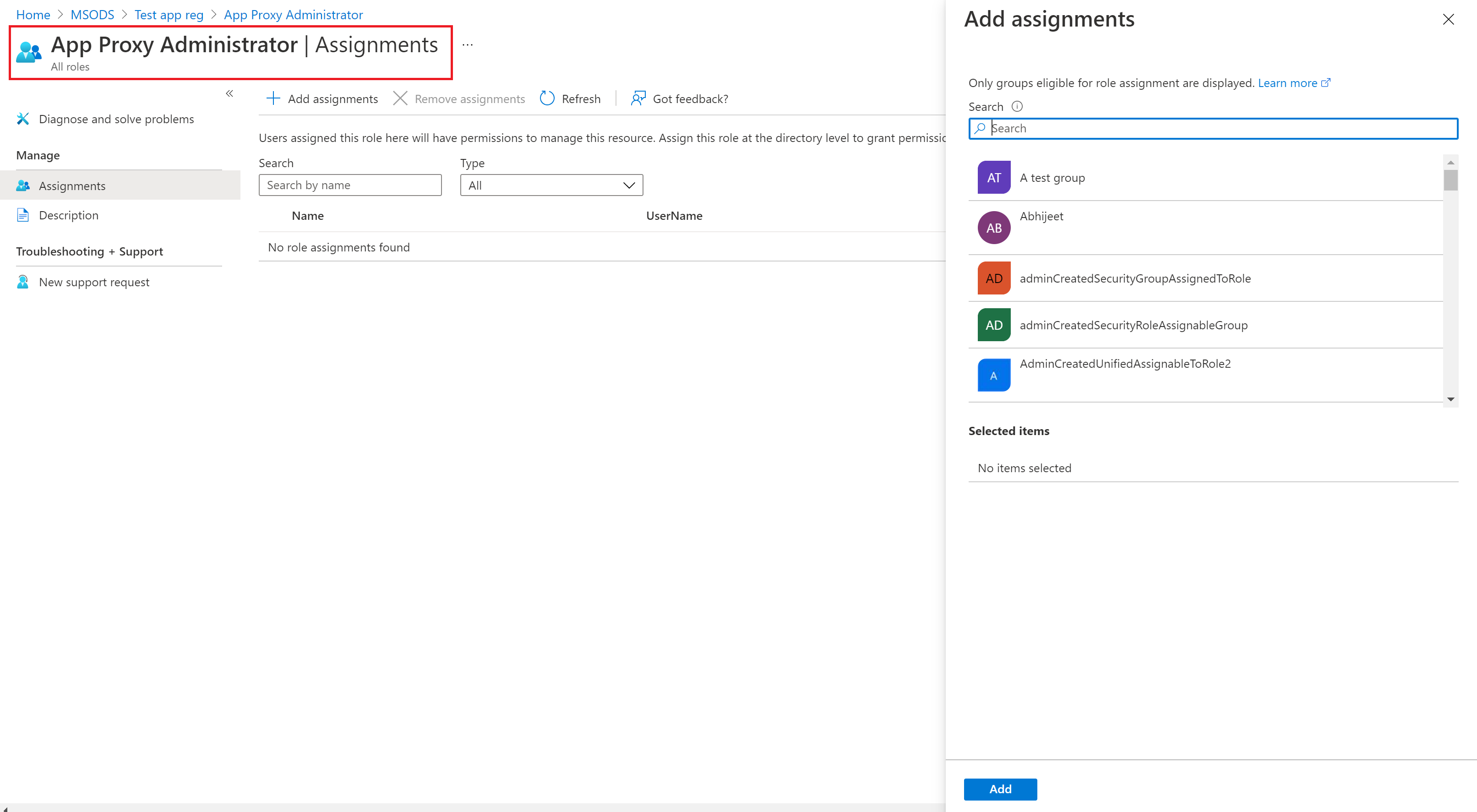

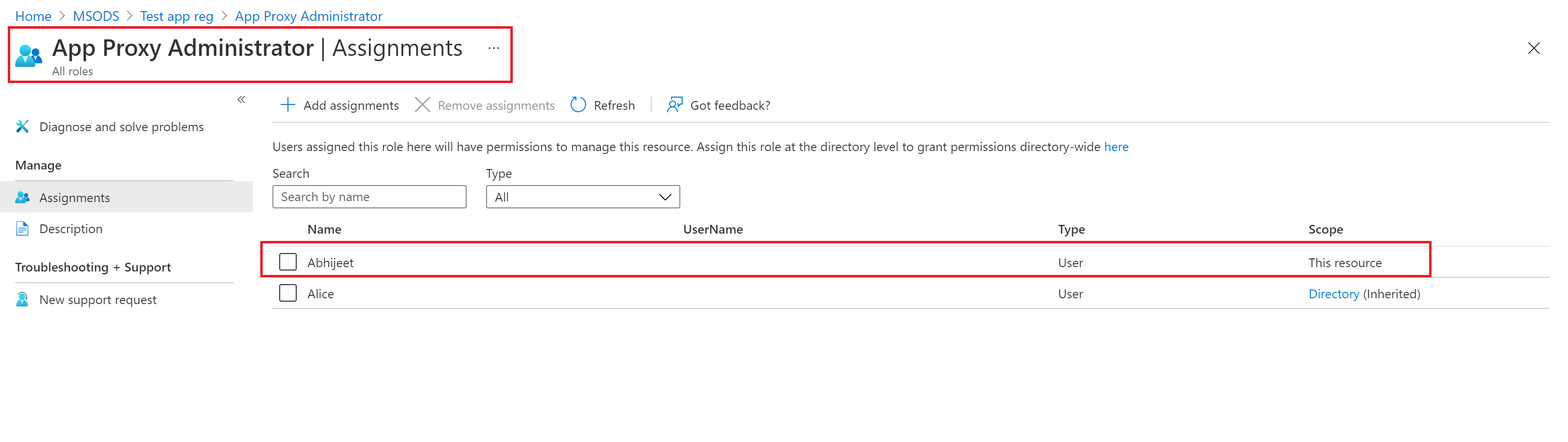

Välj Lägg till tilldelningar och välj sedan de användare eller grupper som du vill tilldela rollen till.

Välj Lägg till för att tilldela rollen som är begränsad till appregistreringen.

Kommentar

Du ser inte hela listan över inbyggda eller anpassade Roller i Microsoft Entra här. Detta är förväntat. Vi visar de roller som endast har behörighet att hantera appregistreringar.

PowerShell

Följ de här stegen för att tilldela Microsoft Entra-roller i programomfånget med hjälp av PowerShell.

Öppna ett PowerShell-fönster. Om det behövs använder du Install-Module för att installera Microsoft Graph PowerShell. Mer information finns i Krav för att använda PowerShell eller Graph Explorer.

Install-Module Microsoft.Graph -Scope CurrentUserI ett PowerShell-fönster använder du Anslut-MgGraph för att logga in på din klientorganisation.

Connect-MgGraph -Scopes "Application.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Använd Get-MgUser för att hämta användaren.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Använd Get-MgRoleManagementDirectoryRoleDefinition för att hämta den roll som du vill tilldela.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition ` -Filter "displayName eq 'Application Administrator'"Använd Get-MgApplication för att hämta den appregistrering som du vill att rolltilldelningen ska begränsas till.

$appRegistration = Get-MgApplication -Filter "displayName eq 'f/128 Filter Photos'" $directoryScope = '/' + $appRegistration.IdAnvänd New-MgRoleManagementDirectoryRoleAssignment för att tilldela rollen.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

Microsoft Graph API

Följ de här anvisningarna för att tilldela en roll i programomfånget med hjälp av Microsoft Graph API i Graph Explorer.

Logga in på Graph Explorer.

Använd API för listanvändare för att hämta användaren.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Använd API:et List unifiedRoleDefinitions för att hämta den roll som du vill tilldela.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Application Administrator'Använd API:et Listprogram för att hämta den administrativa enhet som du vill att rolltilldelningen ska begränsas till.

GET https://graph.microsoft.com/v1.0/applications?$filter=displayName eq 'f/128 Filter Photos'Använd API:et Create unifiedRoleAssignment för att tilldela rollen.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/<provide objectId of the app registration obtained above>" }

Kommentar

Här anges directoryScopeId som /foo, till skillnad från avsnittet ovan. Det är avsiktligt. Omfånget /foo innebär att huvudkontot kan hantera det Microsoft Entra-objektet. Omfånget /administrativeUnits/foo innebär att huvudkontot kan hantera medlemmarna i den administrativa enheten (baserat på den roll som hon har tilldelats), inte själva den administrativa enheten.