Ansluta AKS Edge-Essentials-klustret till Arc

Den här artikeln beskriver hur du ansluter AKS Edge-Essentials-klustret till Azure Arc så att du kan övervaka hälsotillståndet för klustret på Azure Portal. Om klustret är anslutet till en proxy kan du använda skripten i GitHub-lagringsplatsen för att ansluta klustret till Arc enligt beskrivningen här.

Förutsättningar

- Du behöver en Azure-prenumeration med rollen Ägare eller en kombination av rollerna Deltagare och Administratör för användaråtkomst . Du kan kontrollera åtkomstnivån genom att gå till din prenumeration på Azure Portal, välja Åtkomstkontroll (IAM) till vänster i Azure Portal och sedan välja Visa min åtkomst. Mer information om hur du hanterar resursgrupper finns i Azure-dokumentationen .

- Aktivera alla nödvändiga resursprovidrar i Azure-prenumerationen, till exempel Microsoft.HybridCompute, Microsoft.GuestConfiguration, Microsoft.HybridConnectivity, Microsoft.Kubernetes, Microsoft.ExtendedLocation och Microsoft.KubernetesConfiguration.

- Skapa och verifiera en resursgrupp för AKS Edge Essentials Azure-resurser.

Anteckning

Du behöver rollen Deltagare för att kunna ta bort resurserna i resursgruppen. Kommandon för att koppla från Arc misslyckas utan den här rolltilldelningen.

Steg 1: Konfigurera datorn

Installera beroenden

Kör följande kommandon i ett upphöjt PowerShell-fönster för att installera beroendena i PowerShell:

Install-Module Az.Resources -Repository PSGallery -Force -AllowClobber -ErrorAction Stop

Install-Module Az.Accounts -Repository PSGallery -Force -AllowClobber -ErrorAction Stop

Install-Module Az.ConnectedKubernetes -Repository PSGallery -Force -AllowClobber -ErrorAction Stop

Steg 2: Konfigurera din Azure-miljö

Ange information om din Azure-prenumeration i filen aksedge-config.json under Arc avsnittet enligt beskrivningen i följande tabell. Om du vill ansluta till Azure med Azure Arc-aktiverade kubernetes behöver du ett tjänsthuvudnamn med det inbyggda Microsoft.Kubernetes connected cluster role för att få åtkomst till resurser i Azure. Om du redan har tjänstens huvudnamns-ID och lösenord kan du uppdatera alla fält i aksedge-config.json-filen . Om du behöver skapa ett huvudnamn för tjänsten kan du följa stegen här.

Viktigt

Klienthemligheter är en form av lösenord. Korrekt hantering är avgörande för säkerheten i din miljö.

- När du skapar klienthemligheten anger du en mycket kort förfallotid baserat på registreringstid och omfång för distributionen.

- Se till att skydda klienthemlighetsvärdet och konfigurationsfilen från allmän åtkomst.

- Tänk på att om ett klusters konfigurationsfil säkerhetskopieras medan klienthemligheten har lagrats är klienthemligheten tillgänglig för alla som har åtkomst till säkerhetskopian.

- När du har registrerat ett kluster tar du bort klienthemligheten från konfigurationsfilen för klustret.

- När du har registrerat alla kluster i omfånget för din uppgift bör du rotera klienthemligheten och/eller ta bort tjänstens huvudnamn från din Microsoft Entra ID miljö.

| Attribut | Värdetyp | Description |

|---|---|---|

ClusterName |

sträng | Ange ett namn för klustret. Standardvärdet är hostname_cluster. |

Location |

sträng | Platsen för resursgruppen. Välj den plats som är närmast distributionen. |

SubscriptionId |

GUID | Ditt prenumerations-ID. I Azure Portal väljer du den prenumeration som du använder och kopierar/klistrar in prenumerations-ID-strängen i JSON. |

TenantId |

GUID | Ditt klientorganisations-ID. I Azure Portal söker du efter Microsoft Entra ID, vilket bör ta dig till sidan Standardkatalog. Härifrån kan du kopiera/klistra in klientorganisations-ID-strängen i JSON. |

ResourceGroupName |

sträng | Namnet på den Azure-resursgrupp som ska vara värd för dina Azure-resurser för AKS Edge-Essentials. Du kan använda en befintlig resursgrupp, eller om du lägger till ett nytt namn skapar systemet ett åt dig. |

ClientId |

GUID | Ange program-ID för Azure-tjänstens huvudnamn som ska användas som autentiseringsuppgifter. AKS Edge-Essentials använder tjänstens huvudnamn för att ansluta klustret till Arc. Du kan använda sidan Appregistreringar på Microsoft Entra resurssidan på Azure Portal för att lista och hantera tjänstens huvudnamn i en klientorganisation. Tänk på att tjänstens huvudnamn kräver Kubernetes-klustret – Azure Arc Onboarding-rollen på prenumerations- eller resursgruppsnivå. Mer information finns i Microsoft Entra identitetskrav för tjänstens huvudnamn. |

ClientSecret |

sträng | Ange lösenordet för tjänstens huvudnamn. |

Anteckning

Du behöver bara utföra den här konfigurationen en gång per Azure-prenumeration. Du behöver inte upprepa proceduren för varje Kubernetes-kluster.

Steg 3: Anslut klustret till Arc

Kör Connect-AksEdgeArc för att installera och ansluta det befintliga klustret till Arc-aktiverade Kubernetes:

# Connect Arc-enabled kubernetes

Connect-AksEdgeArc -JsonConfigFilePath .\aksedge-config.json

Anteckning

Det här steget kan ta upp till 10 minuter och PowerShell kan fastna i Etablering av Azure Connected Kubernetes för your cluster name. PowerShell matar ut True och återgår till kommandotolken när processen är klar.

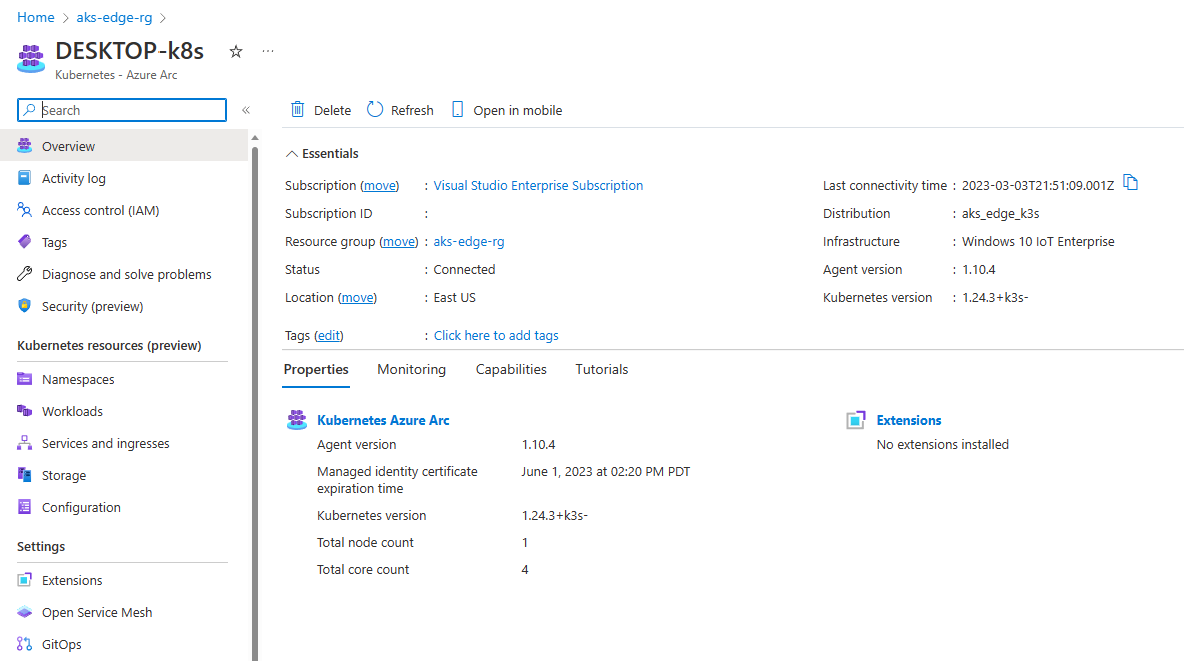

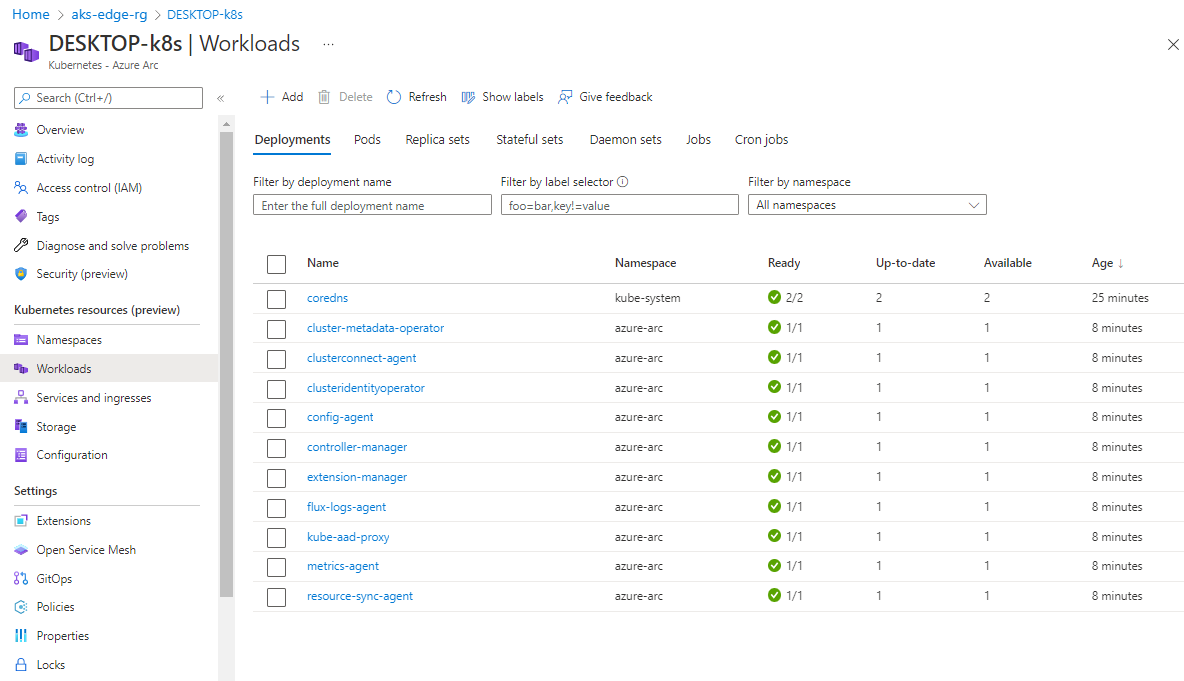

Steg 4: Visa AKS Edge-Essentials resurser i Azure

När processen är klar kan du visa klustret i Azure Portal om du navigerar till resursgruppen:

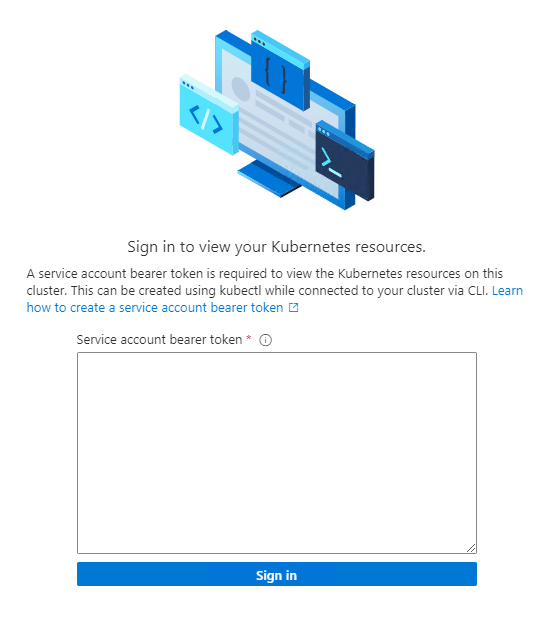

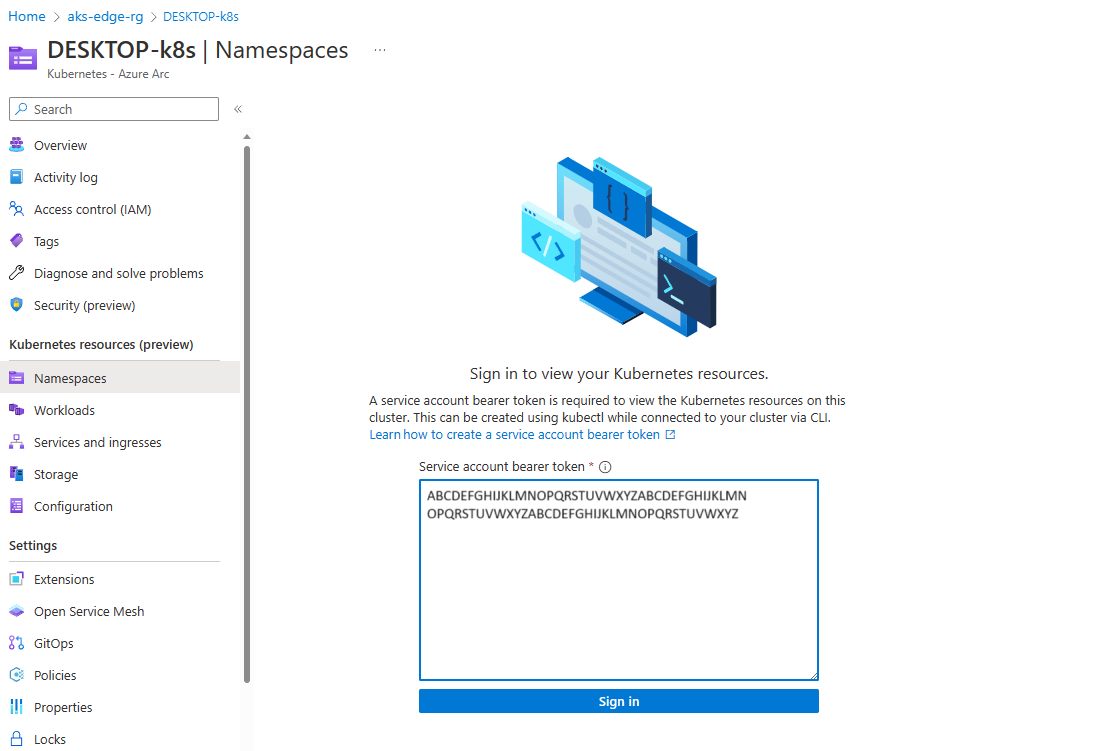

På den vänstra panelen väljer du alternativet Namnområden under Kubernetes-resurser (förhandsversion):

Om du vill visa dina Kubernetes-resurser behöver du en ägartoken.

Du kan också köra

Get-AksEdgeManagedServiceTokenför att hämta din tjänsttoken.Nu kan du visa resurser i klustret. Alternativet Arbetsbelastningar visar poddarna som körs i klustret.

kubectl get pods --all-namespaces

Koppla från Arc

Kör Disconnect-AksEdgeArc för att koppla från Arc-aktiverade Kubernetes.

# Disconnect Arc-enabled kubernetes

Disconnect-AksEdgeArc -JsonConfigFilePath .\aksedge-config.json

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för