Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

GÄLLER FÖR: Alla API Management-nivåer

Med API Management kan du skydda åtkomsten till serverdelstjänsten för ett API med hjälp av klientcertifikat och ömsesidig TLS-autentisering. Den här artikeln visar hur du hanterar certifikat i API Management med hjälp av Azure-portalen. Den förklarar också hur du konfigurerar ett API för att använda ett certifikat för att komma åt en serverdelstjänst.

Du kan också hantera API Management-certifikat med hjälp av API Management REST API.

Certifikatalternativ

API Management innehåller två alternativ för att hantera certifikat som används för att skydda åtkomsten till serverdelstjänster:

- Referera till ett certifikat som hanteras i Azure Key Vault.

- Lägg till en certifikatfil direkt i API Management.

Kommentar

För närvarande är integrering med "key vault" för det här scenariot inte tillgängligt på arbetsytor.

Vi rekommenderar att du använder key vault-certifikat eftersom det förbättrar API Management-säkerheten:

- Certifikat som lagras i nyckelvalv kan återanvändas mellan tjänster.

- Detaljerade åtkomstprinciper kan tillämpas på certifikat som lagras i nyckelvalv.

- Certifikat som uppdateras i nyckelvalvet roteras automatiskt i API Management. Efter en uppdatering i nyckelvalvet uppdateras ett certifikat i API Management inom fyra timmar. Du kan också uppdatera certifikatet manuellt med hjälp av Azure-portalen eller via rest-API:et för hantering.

Förutsättningar

Kommentar

Vi rekommenderar att du använder Azure Az PowerShell-modulen för att interagera med Azure. Se Installera Azure PowerShell för att komma igång. Information om hur du migrerar till Az PowerShell-modulen finns i artikeln om att migrera Azure PowerShell från AzureRM till Az.

Om du inte har skapat en API Management-instans ännu kan du läsa Skapa en API Management-tjänstinstans.

Konfigurera klientcertifikatautentisering för serverdelstjänsten. Information om hur du konfigurerar certifikatautentisering i Azure App Service finns i Konfigurera ömsesidig TLS-autentisering i App Service.

Se till att du har åtkomst till certifikatet och lösenordet för hantering i ett Azure-nyckelvalv eller ett certifikat som ska laddas upp till API Management-tjänsten. Certifikatet måste vara i PFX-format. Självsignerade certifikat tillåts.

Om du använder ett självsignerat certifikat eller ett annat anpassat CA-certifikat och DIN API Management-instans finns på någon av de klassiska nivåerna installerar du motsvarande rotcertifikat och mellanliggande CA-certifikat i API Management för att aktivera validering av serverdelstjänstcertifikatet. Mer information finns i Lägga till ett anpassat CA-certifikat i Azure API Management

Om du inte installerar CA-certifikaten kan API Management inte verifiera serverdelstjänstcertifikatet och begäranden till serverdelstjänsten misslyckas om du inte inaktiverar validering av certifikatkedjan. Se Inaktivera validering av certifikatkedjan för självsignerade certifikat senare i den här artikeln.

Viktigt!

Om DIN API Management-instans finns på någon av v2-nivåerna kan du bara konfigurera information om CA-certifikat i auktoriseringsautentiseringsuppgifterna för en serverdel. Mer information finns i vägledningen för backend-system.

Kommentar

CA-certifikat för certifikatverifiering stöds inte på förbrukningsnivån.

Förutsättningar för nyckelvalvintegration

Om du inte redan har ett nyckelvalv skapar du ett. Information om hur du skapar ett nyckelvalv finns i Snabbstart: Skapa ett nyckelvalv med Hjälp av Azure-portalen.

Aktivera en systemtilldelad eller användartilldelad hanterad identitet i API Management.

Konfigurera åtkomst till nyckelvalv

- Gå till ditt nyckelvalv i portalen.

- I den vänstra menyn väljer du Inställningar>Åtkomstkonfiguration. Observera den behörighetsmodell som har konfigurerats.

- Beroende på behörighetsmodellen konfigurerar du antingen en åtkomstprincip för nyckelvalvet eller Azure RBAC-åtkomst för en hanterad API Management-identitet.

Så här lägger du till en åtkomstprincip för key vault:

- I den vänstra menyn väljer du Åtkomstprinciper.

- På sidan Åtkomstprinciper väljer du + Skapa.

- På fliken Behörigheter går du till Hemliga behörigheter, väljer Hämta och Lista och väljer sedan Nästa.

- På fliken Huvudnamn söker du efter resursnamnet för din hanterade identitet och väljer sedan Nästa. Om du använder en systemtilldelad identitet är namnet på din API Management-instans huvudprincipen.

- Välj Nästa igen. På fliken Granska + skapa väljer du Skapa.

Information om hur du skapar ett certifikat i nyckelvalvet eller importerar ett certifikat till nyckelvalvet finns i Snabbstart: Ange och hämta ett certifikat från Azure Key Vault med azure-portalen.

Krav för Key Vault-brandvägg

Om Key Vault-brandväggen är aktiverad i nyckelvalvet måste du uppfylla följande krav:

Du måste använda API Management-instansens systemtilldelade hanterade identitet för att få åtkomst till nyckelvalvet.

Se till att API Management-instansen har en nätverkslinje som är synlig för nyckelvalvet. Beroende på dina scenarier konfigurerar du något av följande alternativ för nätverksåtkomst i nyckelvalvet:

Tillåt offentlig åtkomst från alla nätverk.

Ange en nätverkssäkerhetsregel för att tillåta API Management-trafik baserat på IP-adressen eller den virtuella nätverksanslutningen.

Skydda trafik från API Management med Private Link-anslutning.

Använd en nätverkssäkerhetsperimeter för att skydda ditt nyckelvalv och tillåta trafik från API Management.

Se till att din lokala klient-IP-adress tillåts komma åt nyckelvalvet tillfälligt medan du väljer ett certifikat eller en hemlighet som ska läggas till i Azure API Management. Mer information finns i Konfigurera nätverksinställningar för Azure Key Vault.

När du har slutfört konfigurationen kan du blockera din klientadress i nyckelvalvsbrandväggen.

Viktigt!

Från och med mars 2026 kommer stöd inte längre att finnas för betrodd tjänstanslutning till Azure Key Vault från API Management genom att aktivera inställningen Tillåt betrodda Microsoft-tjänster att förbigå denna brandväggsinställning för nyckelvalvet. Om du vill fortsätta använda Key Vault med API Management efter den här ändringen kontrollerar du att du väljer ett alternativ för nätverksåtkomst som stöds enligt beskrivningen ovan. Läs mer.

Krav för virtuella nätverk

Om API Management-instansen distribueras i ett virtuellt nätverk konfigurerar du även följande nätverksinställningar:

- Aktivera en tjänstslutpunkt till Key Vault i API Management-undernätet.

- Konfigurera en NSG-regel (network security group) för att tillåta utgående trafik till tjänsttaggar för AzureKeyVault och AzureActiveDirectory.

Mer information finns i Nätverkskonfiguration när du konfigurerar API Management i ett virtuellt nätverk.

Lägga till ett key vault-certifikat

Se Förutsättningar för Key Vault-integration.

Viktigt!

Om du vill lägga till ett key vault-certifikat i DIN API Management-instans måste du ha behörighet att lista hemligheter från nyckelvalvet.

Varning

När du använder ett key vault-certifikat i API Management bör du vara försiktig så att du inte tar bort certifikatet, nyckelvalvet eller den hanterade identitet som används för att komma åt nyckelvalvet.

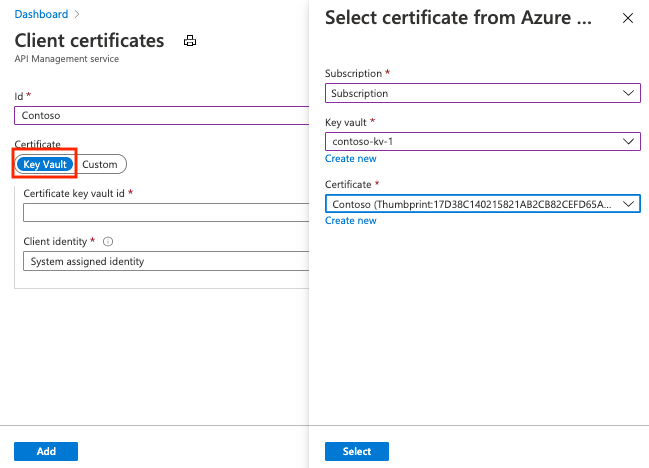

Så här lägger du till ett key vault-certifikat i API Management:

I Azure-portalen går du till din API Management-instans.

Under Säkerhet väljer du Certifikat.

Välj Certifikat>+ Lägg till.

I ID anger du ett namn.

I Certifikat väljer du Nyckelvalv.

Ange identifieraren för ett nyckelvalvcertifikat eller välj Välj för att välja ett certifikat från ett nyckelvalv.

Viktigt!

Om du anger en nyckelvalvscertifikatidentifierare själv kontrollerar du att den inte har versionsinformation. Annars roteras inte certifikatet automatiskt i API Management efter en uppdatering i nyckelvalvet.

I Klientidentitet väljer du en systemtilldelad identitet eller en befintlig användartilldelad hanterad identitet. Mer information finns i Använda hanterade identiteter i Azure API Management.

Kommentar

Identiteten måste ha behörighet för att hämta och lista certifikat från nyckelvalvet. Om du inte redan har konfigurerat åtkomst till nyckelvalvet uppmanar API Management dig så att den automatiskt kan konfigurera identiteten med nödvändiga behörigheter.

Markera Lägga till.

Välj Spara.

Ladda upp ett certifikat

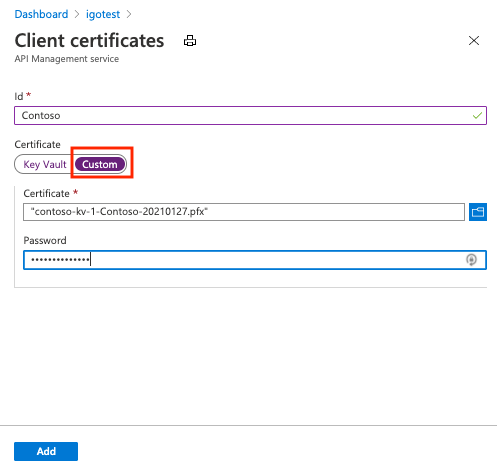

Så här laddar du upp ett klientcertifikat till API Management:

I Azure-portalen går du till din API Management-instans.

Under Säkerhet väljer du Certifikat.

Välj Certifikat>+ Lägg till.

I ID anger du ett namn.

I Certifikat väljer du Anpassad.

Bläddra för att välja .pfx-certifikatfilen och ange dess lösenord.

Markera Lägga till.

Välj Spara.

När certifikatet har laddats upp visas det i fönstret Certifikat . Om du har många certifikat bör du notera tumavtrycket för det certifikat som du just laddade upp. Du behöver det för att konfigurera ett API för att använda klientcertifikatet för gatewayautentisering.

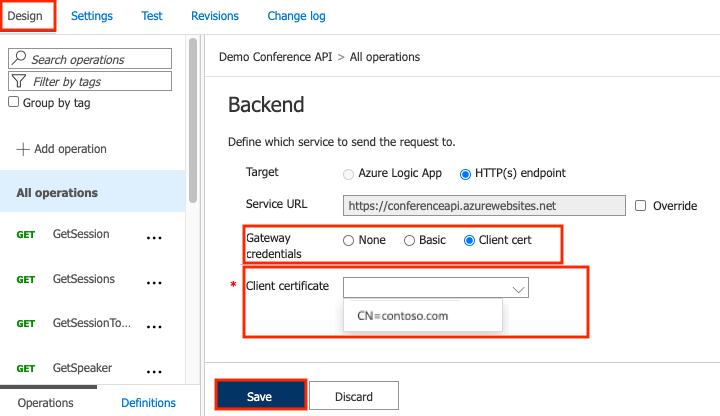

Konfigurera ett API för att använda klientcertifikat för gatewayautentisering

I Azure-portalen går du till din API Management-instans.

Under API:er väljer du API:er.

Välj ett API i listan.

På fliken Design väljer du pennikonen i avsnittet Serverdel .

I Gateway-autentiseringsuppgifter väljer du Klientcertifikat och sedan ditt certifikat i listan Klientcertifikat .

Välj Spara.

Varning

Den här ändringen träder i kraft omedelbart. Anrop till API:ets operationer använder certifikatet för att autentisera på bakomliggande servern.

Tips

När ett certifikat har angetts för gatewayautentisering för serverdelstjänsten för ett API blir det en del av principen för det API:et och kan visas i principredigeraren.

Inaktivera validering av certifikatkedjan för självsignerade certifikat

Om du använder självsignerade certifikat och DIN API Management-instans finns på någon av de klassiska nivåerna måste du inaktivera validering av certifikatkedjan för att API Management ska kunna kommunicera med serverdelssystemet. Annars får du en 500-felkod. Om du vill inaktivera den här valideringen kan du använda New-AzApiManagementBackend PowerShell-cmdletarna (för en ny serverdel) eller Set-AzApiManagementBackend (för en befintlig serverdel) och ange parametern -SkipCertificateChainValidation till True:

$context = New-AzApiManagementContext -ResourceGroupName 'ContosoResourceGroup' -ServiceName 'ContosoAPIMService'

New-AzApiManagementBackend -Context $context -Url 'https://contoso.com/myapi' -Protocol http -SkipCertificateChainValidation $true

Du kan också inaktivera validering av certifikatkedjan med hjälp av REST-API:et för serverdelen .

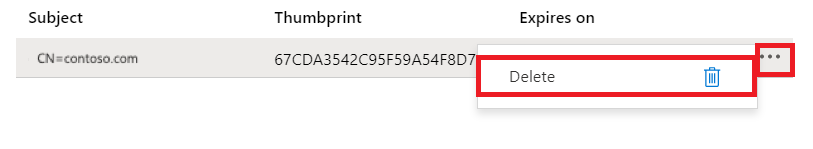

Ta bort ett klientcertifikat

Om du vill ta bort ett certifikat väljer du Ta bort på ellipsmenyn (...):

Viktigt!

Om certifikatet refereras till av några principer visas en varningsskärm. Om du vill ta bort certifikatet måste du först ta bort det från alla principer som har konfigurerats för att använda det.