Tjänsttaggar för virtuellt nätverk

En tjänsttagg representerar en grupp IP-adressprefix från en viss Azure-tjänst. Microsoft hanterar adressprefixen som omfattas av tjänsttaggen och uppdaterar automatiskt tjänsttaggen när adresserna ändras, vilket minimerar komplexiteten i frekventa uppdateringar av nätverkssäkerhetsregler.

Viktigt!

Tjänsttaggar förenklar möjligheten att aktivera IP-baserade åtkomstkontrollistor (ACL: er), men enbart tjänsttaggar räcker inte för att skydda trafiken utan att ta hänsyn till tjänstens art och den trafik som den skickar. Mer information om IP-baserade ACL:er finns i Vad är en IP-baserad åtkomstkontrollista (ACL)?.

Mer information om trafikens natur finns senare i den här artikeln för varje tjänst och deras tagg. Det är viktigt att du är bekant med den trafik som du tillåter när du använder tjänsttaggar för IP-baserade ACL:er. Överväg att lägga till säkerhetsnivåer för att skydda din miljö.

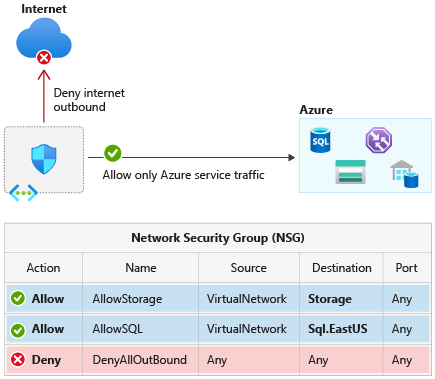

Du kan använda tjänsttaggar för att definiera nätverksåtkomstkontroller i nätverkssäkerhetsgrupper, Azure Firewall och användardefinierade vägar. Använd tjänsttaggar i stället för specifika IP-adresser när du skapar säkerhetsregler och vägar. Genom att ange namnet på tjänsttaggen, till exempel ApiManagement, i lämpligt käll- eller målfält i en säkerhetsregel, kan du tillåta eller neka trafik för motsvarande tjänst. Genom att ange tjänsttaggens namn i adressprefixet för en väg kan du dirigera trafik som är avsedd för något av prefixen som kapslas in av tjänsttaggen till en önskad nästa hopptyp.

Du kan använda tjänsttaggar för att uppnå nätverksisolering och skydda dina Azure-resurser från det allmänna Internet vid åtkomst till Azure-tjänster som har offentliga slutpunkter. Skapa regler för inkommande/utgående nätverkssäkerhetsgrupp för att neka trafik till/från Internet och tillåta trafik till/från AzureCloud eller andra tillgängliga tjänsttaggar för specifika Azure-tjänster.

Tillgängliga tjänsttaggar

Följande tabell innehåller alla tjänsttaggar som är tillgängliga för användning i regler för nätverkssäkerhetsgrupper .

Kolumnerna anger om taggen:

- Passar för regler som täcker inkommande eller utgående trafik.

- Stöder regionalt omfång.

- Kan endast användas i Azure Firewall-regler som målregel för inkommande eller utgående trafik.

Som standard återspeglar tjänsttaggar intervallen för hela molnet. Vissa tjänsttaggar tillåter också mer detaljerad kontroll genom att begränsa motsvarande IP-intervall till en angiven region. Tjänsttaggen Storage representerar till exempel Azure Storage för hela molnet, men Storage.WestUS begränsar intervallet till endast lagrings-IP-adressintervallen från regionen WestUS. I följande tabell visas om varje tjänsttagg stöder ett sådant regionalt omfång och riktningen för varje tagg är en rekommendation. AzureCloud-taggen kan till exempel användas för att tillåta inkommande trafik. I de flesta scenarier rekommenderar vi inte att du tillåter trafik från alla Azure-IP-adresser eftersom IP-adresser som används av andra Azure-kunder ingår som en del av tjänsttaggen.

| Tagg | Syfte | Kan du använda inkommande eller utgående trafik? | Kan vara regional? | Kan du använda med Azure Firewall? |

|---|---|---|---|---|

| ActionGroup | Åtgärdsgrupp. | Inkommande | Nej | Ja |

| ApiManagement | Hanteringstrafik för Azure API Management-dedikerade distributioner. Obs! Den här taggen representerar Tjänstslutpunkten för Azure API Management för kontrollplan per region. Taggen gör det möjligt för kunder att utföra hanteringsåtgärder på API:er, åtgärder, principer, NamedValues som konfigurerats i API Management-tjänsten. |

Inkommande | Ja | Ja |

| ApplicationInsightsAvailability | Application Insights-tillgänglighet. | Inkommande | Nej | Ja |

| AppConfiguration | Appkonfiguration. | Utgående | Nej | Ja |

| AppService | Azure App Service. Den här taggen rekommenderas för utgående säkerhetsregler för webbappar och funktionsappar. Obs! Den här taggen innehåller inte IP-adresser som tilldelats när du använder IP-baserad SSL (apptilldelad adress). |

Utgående | Ja | Ja |

| AppServiceManagement | Hanteringstrafik för distributioner som är dedikerade till App Service-miljön. | Båda | Nej | Ja |

| AzureActiveDirectory | Microsoft Entra-ID. | Utgående | Nej | Ja |

| AzureActiveDirectoryDomainServices | Hanteringstrafik för distributioner som är dedikerade till Microsoft Entra Domain Services. | Båda | Nej | Ja |

| AzureAdvancedThreatProtection | Microsoft Defender for Identity. | Utgående | Nej | Ja |

| AzureArcInfrastructure | Azure Arc-aktiverade servrar, Azure Arc-aktiverad Kubernetes och gästkonfigurationstrafik. Obs! Den här taggen har ett beroende av taggarna AzureActiveDirectory, AzureTrafficManager och AzureResourceManager . |

Utgående | Nej | Ja |

| AzureAttestation | Azure-attestering. | Utgående | Nej | Ja |

| AzureBackup | Azure Backup. Obs! Den här taggen har ett beroende av taggarna Storage och AzureActiveDirectory . |

Utgående | Nej | Ja |

| AzureBotService | Azure Bot Service. | Båda | Nej | Ja |

| AzureCloud | Alla offentliga IP-adresser för datacenter. Den här taggen innehåller inte IPv6. | Båda | Ja | Ja |

| AzureCognitiveSearch | Azure AI Search. Den här taggen anger IP-intervallen för körningsmiljöer för flera klientorganisationer som används av en söktjänst för indexeringsbaserad indexering. Obs! IP-adressen för själva söktjänsten omfattas inte av den här tjänsttaggen. I brandväggskonfigurationen för din Azure-resurs bör du ange tjänsttaggen och även den specifika IP-adressen för själva söktjänsten. |

Inkommande | Nej | Ja |

| AzureConnectors | Den här taggen representerar DE IP-adresser som används för hanterade anslutningsappar som gör inkommande webhook-återanrop till Azure Logic Apps-tjänsten och utgående anrop till respektive tjänster, till exempel Azure Storage eller Azure Event Hubs. | Båda | Ja | Ja |

| AzureContainerAppsService | Azure Container Apps Service | Båda | Ja | Nej |

| AzureContainerRegistry | Azure Container Registry. | Utgående | Ja | Ja |

| AzureCosmosDB | Azure Cosmos DB. | Utgående | Ja | Ja |

| AzureDatabricks | Azure Databricks. | Båda | Nej | Ja |

| AzureDataExplorerManagement | Azure Data Explorer Management. | Inkommande | Nej | Ja |

| AzureDeviceUpdate | Enhetsuppdatering för IoT Hub. | Båda | Nej | Ja |

| AzureDevOps | Azure DevOps. | Inkommande | Ja | Ja |

| AzureDigitalTwins | Azure Digital Twins. Obs! Den här taggen eller IP-adresserna som omfattas av den här taggen kan användas för att begränsa åtkomsten till slutpunkter som konfigurerats för händelsevägar. |

Inkommande | Nej | Ja |

| AzureEventGrid | Azure Event Grid. | Båda | Nej | Ja |

| AzureFrontDoor.Frontend AzureFrontDoor.Backend AzureFrontDoor.FirstParty |

Klientdelstjänsttaggen innehåller de IP-adresser som klienter använder för att nå Front Door. Du kan använda tjänsttaggen AzureFrontDoor.Frontend när du vill styra den utgående trafik som kan ansluta till tjänster bakom Azure Front Door. Serverdelstjänsttaggen innehåller DE IP-adresser som Azure Front Door använder för att komma åt ditt ursprung. Du kan använda den här tjänsttaggen när du konfigurerar säkerhet för ditt ursprung. FirstParty är en särskild tagg som är reserverad för en utvald grupp med Microsoft-tjänster som finns i Azure Front Door. | Båda | Ja | Ja |

| AzureHealthcareAPIs | IP-adresserna som omfattas av den här taggen kan användas för att begränsa åtkomsten till Azure Health Data Services. | Båda | Nej | Ja |

| AzureInformationProtection | Azure Information Protection. Obs! Den här taggen är beroende av taggarna AzureActiveDirectory, AzureFrontDoor.Frontend och AzureFrontDoor.FirstParty . |

Utgående | Nej | Ja |

| AzureIoTHub | Azure IoT Hub. | Utgående | Ja | Ja |

| AzureKeyVault | Azure Key Vault. Obs! Den här taggen har ett beroende av Taggen AzureActiveDirectory . |

Utgående | Ja | Ja |

| AzureLoadBalancer | Lastbalanseraren för Azure-infrastrukturen. Taggen översätts till den virtuella IP-adressen för värden (168.63.129.16) där Azure-hälsoavsökningarna kommer. Detta inkluderar endast söktrafik, inte verklig trafik till din backend-resurs. Om du inte använder Azure Load Balancer kan du åsidosätta den här regeln. | Båda | Nej | Nej |

| AzureMachineLearningInference | Den här tjänsttaggen används för att begränsa inkommande offentliga nätverk i privata nätverkshanterade slutsatsdragningsscenarier. | Inkommande | Nej | Ja |

| AzureManagedGrafana | Azure Managed Grafana-instansslutpunkt. | Utgående | Nej | Ja |

| AzureMonitor | Log Analytics, Application Insights, Azure Monitor Workspace, AzMon och anpassade mått (GiG-slutpunkter). Obs! För Log Analytics krävs även lagringstaggen. Om Linux-agenter används krävs även taggen GuestAndHybridManagement . |

Utgående | Nej | Ja |

| AzureOpenDatasets | Azure Open Datasets. Obs! Den här taggen har ett beroende av taggen AzureFrontDoor.Frontend och Storage . |

Utgående | Nej | Ja |

| AzurePlatformDNS | Dns-tjänsten för grundläggande infrastruktur (standard). Du kan använda den här taggen för att inaktivera standard-DNS. Var försiktig när du använder den här taggen. Vi rekommenderar att du läser överväganden för Azure-plattformen. Vi rekommenderar också att du utför testning innan du använder den här taggen. |

Utgående | Nej | Nej |

| AzurePlatformIMDS | Azure Instance Metadata Service (IMDS), som är en grundläggande infrastrukturtjänst. Du kan använda den här taggen för att inaktivera standard-IMDS. Var försiktig när du använder den här taggen. Vi rekommenderar att du läser överväganden för Azure-plattformen. Vi rekommenderar också att du utför testning innan du använder den här taggen. |

Utgående | Nej | Nej |

| AzurePlatformLKM | Windows-licensiering eller nyckelhanteringstjänst. Du kan använda den här taggen för att inaktivera standardinställningarna för licensiering. Var försiktig när du använder den här taggen. Vi rekommenderar att du läser överväganden för Azure-plattformen. Vi rekommenderar också att du utför testning innan du använder den här taggen. |

Utgående | Nej | Nej |

| AzureResourceManager | Azure Resource Manager. | Utgående | Nej | Ja |

| AzureSentinel | Microsoft Sentinel. | Inkommande | Nej | Ja |

| AzureSignalR | Azure SignalR. | Utgående | Nej | Ja |

| AzureSiteRecovery | Azure Site Recovery. Obs! Den här taggen har ett beroende av taggarna AzureActiveDirectory, AzureKeyVault, EventHub, GuestAndHybridManagement och Storage . |

Utgående | Nej | Ja |

| AzureSphere | Den här taggen eller IP-adresserna som omfattas av den här taggen kan användas för att begränsa åtkomsten till Azure Sphere Security Services. | Båda | Nej | Ja |

| AzureSpringCloud | Tillåt trafik till program som finns i Azure Spring Apps. | Utgående | Nej | Ja |

| AzureStack | Azure Stack Bridge-tjänster. Den här taggen representerar Tjänstslutpunkten för Azure Stack Bridge per region. |

Utgående | Nej | Ja |

| AzureTrafficManager | Azure Traffic Manager avsöker IP-adresser. Mer information om IP-adresser för Traffic Manager-avsökning finns i Vanliga frågor och svar om Azure Traffic Manager. |

Inkommande | Nej | Ja |

| AzureUpdateDelivery | Azure Update Delivery Service-taggen som används för att komma åt Windows-uppdateringar är markerad för utfasning och kommer i framtiden att inaktiveras. Kunder rekommenderas att inte vara beroende av den här tjänsttaggen och för kunder som redan använder den rekommenderas de att migrera till något av följande alternativ: Konfigurera Azure Firewall för dina Windows 10/11-enheter enligt beskrivningen: • Hantera anslutningsslutpunkter för Windows 11 Enterprise • Hantera anslutningsslutpunkter för Windows 10 Enterprise, version 21H2 Distribuera Windows Server Update Services (WSUS) Planera distributionen för uppdatering av virtuella Windows-datorer i Azure och fortsätt sedan till steg 2: Konfigurera WSUS |

Utgående | Nej | Ja |

| AzureWebPubSub | AzureWebPubSub | Båda | Ja | Ja |

| BatchNodeManagement | Hanteringstrafik för distributioner som är dedikerade till Azure Batch. | Båda | Ja | Ja |

| ChaosStudio | Azure Chaos Studio. Obs! Om du har aktiverat Application Insights-integrering på Chaos Agent krävs även AzureMonitor-taggen. |

Båda | Nej | Ja |

| CognitiveServicesFrontend | Adressintervallen för trafik för Azure AI-tjänsters klientdelsportaler. | Båda | Nej | Ja |

| CognitiveServicesManagement | Adressintervallen för trafik för Azure AI-tjänster. | Båda | Nej | Ja |

| DataFactory | Azure Data Factory | Båda | Ja | Ja |

| DataFactoryManagement | Hanteringstrafik för Azure Data Factory. | Utgående | Nej | Ja |

| Dynamics365ForMarketingEmail | Adressintervallen för e-posttjänsten för marknadsföring för Dynamics 365. | Båda | Ja | Ja |

| Dynamics365BusinessCentral | Den här taggen eller IP-adresserna som omfattas av den här taggen kan användas för att begränsa åtkomsten från/till Dynamics 365 Business Central Services. | Båda | Nej | Ja |

| EOPExternalPublishedIPs | Den här taggen representerar DE IP-adresser som används för Security & Compliance Center PowerShell. Mer information finns i Connect to Security &Compliance Center PowerShell using the EXO V2 module (Anslut till säkerhets- och efterlevnadscenter) PowerShell med hjälp av EXO V2-modulen. | Båda | Nej | Ja |

| EventHub | Azure Event Hubs. | Utgående | Ja | Ja |

| GatewayManager | Hanteringstrafik för distributioner som är dedikerade till Azure VPN Gateway och Application Gateway. | Inkommande | Nej | Nej |

| GuestAndHybridManagement | Azure Automation och gästkonfiguration. | Utgående | Nej | Ja |

| HDInsight | Azure HDInsight. | Inkommande | Ja | Ja |

| Internet | DET IP-adressutrymme som finns utanför det virtuella nätverket och som kan nås via det offentliga Internet. Adressintervallet innehåller det Azure-ägda offentliga IP-adressutrymmet. |

Båda | Nej | Nej |

| KustoAnalytics | Kusto Analytics. | Båda | Nej | Nej |

| LogicApps | Logic Apps. | Båda | Nej | Ja |

| LogicAppsManagement | Hanteringstrafik för Logic Apps. | Inkommande | Nej | Ja |

| M365ManagementActivityApi | Api:et för hanteringsaktivitet i Office 365 innehåller information om olika användar-, administratörs-, system- och principåtgärder och händelser från Office 365- och Microsoft Entra-aktivitetsloggar. Kunder och partner kan använda den här informationen för att skapa nya eller förbättra befintliga lösningar för drift, säkerhet och efterlevnadsövervakning för företaget. Obs! Den här taggen har ett beroende av Taggen AzureActiveDirectory . |

Utgående | Ja | Ja |

| M365ManagementActivityApiWebhook | Meddelanden skickas till den konfigurerade webhooken för en prenumeration när nytt innehåll blir tillgängligt. | Inkommande | Ja | Ja |

| MicrosoftAzureFluidRelay | Den här taggen representerar DE IP-adresser som används för Azure Microsoft Fluid Relay Server. Obs! Den här taggen har ett beroende av taggen AzureFrontDoor.Frontend. |

Utgående | Nej | Ja |

| MicrosoftCloudAppSecurity | Microsoft Defender för molnet Appar. | Utgående | Nej | Ja |

| MicrosoftDefenderForEndpoint | Microsoft Defender för Endpoint kärntjänster. Obs! Enheter måste registreras med strömlinjeformad anslutning och uppfylla kraven för att kunna använda den här tjänsttaggen. Defender för Endpoint/Server kräver ytterligare tjänsttaggar, till exempel OneDSCollector, för att stödja alla funktioner. Mer information finns i Onboarding devices using streamlined connectivity for Microsoft Defender för Endpoint |

Båda | Nej | Ja |

| PowerBI | Power BI-plattformens serverdelstjänster och API-slutpunkter. Obs! inkluderar inte klientdelsslutpunkter för tillfället (t.ex. app.powerbi.com). Åtkomst till klientdelsslutpunkter ska ges via AzureCloud-taggen (Utgående, HTTPS kan vara regional). |

Båda | Nej | Ja |

| PowerPlatformInfra | Den här taggen representerar DE IP-adresser som används av infrastrukturen som värd för Power Platform-tjänster. | Båda | Ja | Ja |

| PowerPlatformPlex | Den här taggen representerar de IP-adresser som används av infrastrukturen som värd för power platform-tilläggskörning för kundens räkning. | Båda | Ja | Ja |

| PowerQueryOnline | Power Query Online. | Båda | Nej | Ja |

| Scuba | Dataanslutningar för Microsofts säkerhetsprodukter (Sentinel, Defender osv.). | Inkommande | Nej | Nej |

| SerialConsole | Begränsa åtkomsten till lagringskonton för startdiagnostik från endast tjänsttaggen Seriekonsol | Inkommande | Nej | Ja |

| ServiceBus | Azure Service Bus-trafik som använder Premium-tjänstnivån. | Utgående | Ja | Ja |

| ServiceFabric | Azure Service Fabric. Obs! Den här taggen representerar Service Fabric-tjänstslutpunkten för kontrollplan per region. Detta gör det möjligt för kunder att utföra hanteringsåtgärder för sina Service Fabric-kluster från deras VNET-slutpunkt. (Till exempel https:// westus.servicefabric.azure.com). |

Båda | Nej | Ja |

| SQL | Azure SQL Database, Azure Database for MySQL – enskild server, Azure Database for PostgreSQL – enskild server, Azure Database for MariaDB och Azure Synapse Analytics. Obs! Den här taggen representerar tjänsten, men inte specifika instanser av tjänsten. Taggen kan till exempel representera tjänsten Azure SQL Database, men inte en specifik SQL-databas eller -server. Den här taggen gäller inte för SQL-hanterad instans. |

Utgående | Ja | Ja |

| SqlManagement | Hanteringstrafik för SQL-dedikerade distributioner. | Båda | Nej | Ja |

| Storage | Azure Storage. Obs! Den här taggen representerar tjänsten, men inte specifika instanser av tjänsten. Taggen kan till exempel representera tjänsten Azure Storage, men inte ett specifikt Azure Storage-konto. |

Utgående | Ja | Ja |

| StorageSyncService | Synkroniseringstjänst för lagring. | Båda | Nej | Ja |

| StorageMover | Lagringsflyttare. | Utgående | Ja | Ja |

| WindowsAdminCenter | Tillåt att serverdelstjänsten för Windows Admin Center kommunicerar med kundernas installation av Windows Admin Center. | Utgående | Nej | Ja |

| WindowsVirtualDesktop | Azure Virtual Desktop (tidigare Windows Virtual Desktop). | Båda | Nej | Ja |

| VideoIndexer | Video Indexer. Används för att tillåta kunder att öppna sin NSG till Video Indexer-tjänsten och ta emot återanrop till sin tjänst. |

Båda | Nej | Ja |

| VirtualNetwork | Det virtuella nätverkets adressutrymme (alla IP-adressintervall som definierats för det virtuella nätverket), alla anslutna lokala adressutrymmen, peerkopplade virtuella nätverk, virtuella nätverk som är anslutna till en virtuell nätverksgateway, värdens virtuella IP-adress och adressprefix som används på användardefinierade vägar. Den här taggen kan också innehålla standardvägar. | Båda | Nej | Nej |

Kommentar

När du använder tjänsttaggar med Azure Firewall kan du bara skapa målregler för inkommande och utgående trafik. Källregler stöds inte. Mer information finns i dokumentet Azure Firewall Service Tags (Taggar för Azure Firewall Service).

Tjänsttaggar för Azure-tjänster anger adressprefixen från det specifika moln som används. Till exempel skiljer sig de underliggande IP-intervall som motsvarar Sql-taggvärdet i det offentliga Azure-molnet från de underliggande intervallen i Microsoft Azure som drivs av 21Vianet-molnet.

Om du implementerar en tjänstslutpunkt för virtuellt nätverk för en viss tjänst, till exempel Azure Storage eller Azure SQL Database, lägger Azure till en väg till ett undernät för virtuella nätverk för tjänsten. Adressprefixen i vägen är samma adressprefix eller CIDR-intervall som för motsvarande tjänsttagg.

Taggar som stöds i den klassiska distributionsmodellen

Den klassiska distributionsmodellen (före Azure Resource Manager) stöder en liten delmängd av taggarna som anges i föregående tabell. Taggarna i den klassiska distributionsmodellen stavas på olika sätt, enligt följande tabell:

| Resource Manager-tagg | Motsvarande tagg i klassisk distributionsmodell |

|---|---|

| AzureLoadBalancer | AZURE_LOADBALANCER |

| Internet | Internet |

| VirtualNetwork | VIRTUAL_NETWORK |

Taggar som inte stöds för användardefinierade vägar (UDR)

Följande är en lista över taggar som för närvarande inte stöds för användning med användardefinierade vägar (UDR).

AzurePlatformDNS

AzurePlatformIMDS

AzurePlatformLKM

VirtualNetwork

AzureLoadBalancer

Internet

Tjänsttaggar lokalt

Du kan hämta den aktuella tjänsttaggen och intervallinformationen som ska inkluderas som en del av dina lokala brandväggskonfigurationer. Den här informationen är den aktuella punkt-i-tid-listan över IP-intervall som motsvarar varje tjänsttagg. Du kan hämta informationen programmatiskt eller via en JSON-filnedladdning enligt beskrivningen i följande avsnitt.

Använda API:et för identifiering av tjänsttagg

Du kan programmatiskt hämta den aktuella listan över tjänsttaggar tillsammans med INFORMATION om IP-adressintervall:

Om du till exempel vill hämta alla prefix för lagringstjänsttaggen kan du använda följande PowerShell-cmdletar:

$serviceTags = Get-AzNetworkServiceTag -Location eastus2

$storage = $serviceTags.Values | Where-Object { $_.Name -eq "Storage" }

$storage.Properties.AddressPrefixes

Kommentar

- API-data representerar de taggar som kan användas med NSG-regler i din region. Använd API-data som sanningskälla för tillgängliga tjänsttaggar eftersom de kan skilja sig från den nedladdningsbara JSON-filen.

- Det tar upp till 4 veckor innan nya Service Tag-data sprids i API-resultaten i alla Azure-regioner. På grund av den här processen kan dina API-dataresultat vara osynkroniserade med den nedladdningsbara JSON-filen eftersom API-data representerar en delmängd av taggarna som för närvarande finns i den nedladdningsbara JSON-filen.

- Du måste autentiseras och ha en roll med läsbehörighet för din aktuella prenumeration.

Identifiera tjänsttaggar med hjälp av nedladdningsbara JSON-filer

Du kan ladda ned JSON-filer som innehåller den aktuella listan över tjänsttaggar tillsammans med INFORMATION om IP-adressintervall. Dessa listor uppdateras och publiceras varje vecka. Platser för varje moln är:

IP-adressintervallen i dessa filer finns i CIDR-notation.

Följande AzureCloud-taggar har inte regionala namn formaterade enligt det normala schemat:

AzureCloud.centralfrance (FranceCentral)

AzureCloud.southfrance (FranceSouth)

AzureCloud.germanywc (GermanyWestCentral)

AzureCloud.germanyn (GermanyNorth)

AzureCloud.norwaye (NorwayEast)

AzureCloud.norwayw (NorwayWest)

AzureCloud.switzerlandn (SwitzerlandNorth)

AzureCloud.switzerlandw (SwitzerlandWest)

AzureCloud.usstagee (EastUSSTG)

AzureCloud.usstagec (SouthCentralUSSTG)

AzureCloud.brazilse (BrazilSoutheast)

Dricks

Du kan identifiera uppdateringar från en publikation till en annan genom att notera ökade changeNumber-värden i JSON-filen. Varje underavsnitt (till exempel Storage.WestUS) har sin egen changeNumber som ökas när ändringar sker. Den översta nivån i filens changeNumber ökas när något av underavsnitten ändras.

Exempel på hur du parsar information om tjänsttaggar (till exempel hämta alla adressintervall för Lagring i WestUS) finns i PowerShell-dokumentationen för Api för identifiering av tjänsttagg.

När nya IP-adresser läggs till i tjänsttaggar används de inte i Azure på minst en vecka. Detta ger dig tid att uppdatera alla system som kan behöva spåra DE IP-adresser som är associerade med tjänsttaggar.

Nästa steg

- Lär dig hur du skapar en nätverkssäkerhetsgrupp.