Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

GÄLLER FÖR: Alla API Management-nivåer

I den här artikeln får du lära dig mer om att konfigurera identitetsprovidrar för hanterade anslutningar i din API Management-instans. Inställningar för följande vanliga leverantörer visas:

- Microsoft Entra-provider

- Allmän OAuth 2.0-provider

Du konfigurerar en provider för autentiseringsuppgifter i API Management-instansens autentiseringshanterare. Ett steg för steg-exempel på hur du konfigurerar en Microsoft Entra-provider och anslutning finns i:

Förutsättningar

Konfigurera någon av de leverantörer som stöds i API Management genom att först konfigurera en OAuth 2.0-app i identitetsprovidern som ska användas för att auktorisera API-åtkomst. Konfigurationsinformation finns i leverantörens utvecklardokumentation.

Om du skapar en provider för autentiseringsuppgifter som använder auktoriseringskodens beviljandetyp konfigurerar du en omdirigerings-URL (kallas ibland Auktoriseringsåteranrops-URL eller ett liknande namn) i appen. För värdet anger du

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>.Beroende på ditt scenario konfigurerar du appinställningar som omfång (API-behörigheter).

Hämta minst följande autentiseringsuppgifter för appen som ska konfigureras i API Management: appens klient-ID och klienthemlighet.

Beroende på providern och ditt scenario kan du behöva hämta andra inställningar, till exempel auktoriseringsslutpunkts-URL:er eller omfång.

Leverantörens auktoriseringsslutpunkter måste kunna nås via Internet från DIN API Management-instans. Om DIN API Management-instans skyddas i ett virtuellt nätverk konfigurerar du nätverks- eller brandväggsregler för att tillåta åtkomst till providerns slutpunkter.

Microsoft Entra-provider

API-autentiseringshanteraren stöder Microsoft Entra-identitetsprovidern, som är identitetstjänsten i Microsoft Azure som tillhandahåller funktioner för identitetshantering och åtkomstkontroll. Det gör det möjligt för användare att logga in på ett säkert sätt med hjälp av branschstandardprotokoll.

- Beviljandetyper som stöds: auktoriseringskod, klientautentiseringsuppgifter

Kommentar

För närvarande stöder Microsoft Entra-autentiseringsprovidern endast Azure AD v1.0-slutpunkter.

Inställningar för Microsoft Entra-provider

| Property | Beskrivning | Obligatoriskt | Standardvärde |

|---|---|---|---|

| Providernamn | Namnet på providerresursen för autentiseringsuppgifter i API Management | Ja | Ej tillämpligt |

| Identitetsprovider | Välj Azure Active Directory v1 | Ja | Ej tillämpligt |

| Bevilja typ | Tilldelningstypen OAuth 2.0-auktorisering som ska användas Beroende på ditt scenario väljer du antingen auktoriseringskod eller Klientautentiseringsuppgifter. |

Ja | Auktoriseringskod |

| Auktoriserings-URL | Auktoriseringswebbadress | Nej | https://login.microsoftonline.com |

| Client ID | Det program-ID (klient)-ID som används för att identifiera Microsoft Entra-appen | Ja | Ej tillämpligt |

| Klienthemlighet | Klienthemligheten som används för Microsoft Entra-appen | Ja | Ej tillämpligt |

| Resurs-URL | URL:en för resursen som kräver auktorisering Exempel: https://graph.microsoft.com |

Ja | Ej tillämpligt |

| Klientorganisations-ID | Klientorganisations-ID för din Microsoft Entra-app | Nej | gemensam |

| Omfattningar | En eller flera API-behörigheter för din Microsoft Entra-app, avgränsade med tecknet " " Exempel: ChannelMessage.Read.All User.Read |

Nej | API-behörigheter som angetts i Microsoft Entra-appen |

Generiska OAuth 2.0-providers

Du kan använda två allmänna providers för att konfigurera anslutningar:

- Allmän OAuth 2.0

- Allmän OAuth 2.0 med PKCE

Med en allmän provider kan du använda din egen OAuth 2.0-identitetsprovider baserat på dina specifika behov.

Kommentar

Vi rekommenderar att du använder den generiska OAuth 2.0 med PKCE-providern för bättre säkerhet om din identitetsprovider stöder det. Läs mer

- Beviljandetyper som stöds: auktoriseringskod, klientautentiseringsuppgifter

Allmänna providerinställningar för autentiseringsuppgifter

| Property | Beskrivning | Obligatoriskt | Standardvärde |

|---|---|---|---|

| Providernamn | Namnet på providerresursen för autentiseringsuppgifter i API Management | Ja | Ej tillämpligt |

| Identitetsprovider | Välj Generic Oauth 2 eller Generic Oauth 2 med PKCE. | Ja | Ej tillämpligt |

| Bevilja typ | Tilldelningstypen OAuth 2.0-auktorisering som ska användas Beroende på ditt scenario och din identitetsprovider väljer du antingen Auktoriseringskod eller Klientautentiseringsuppgifter. |

Ja | Auktoriseringskod |

| Auktoriseringswebbadress | Url för auktoriseringsslutpunkt | Nej | OANVÄND |

| Client ID | Det ID som används för att identifiera en app för identitetsproviderns auktoriseringsserver | Ja | Ej tillämpligt |

| Klienthemlighet | Hemligheten som används av appen för att autentisera med identitetsproviderns auktoriseringsserver | Ja | Ej tillämpligt |

| Uppdatera URL | Url:en som appen skickar en begäran till för att byta ut en uppdateringstoken mot en förnyad åtkomsttoken | Nej | OANVÄND |

| Token-webbadress | URL:en på identitetsproviderns auktoriseringsserver som används för att programmatiskt begära token | Ja | Ej tillämpligt |

| Omfattningar | En eller flera specifika åtgärder som appen tillåts göra eller information som den kan begära för en användares räkning från ett API, avgränsat med tecknet " " Exempel: user web api openid |

Nej | Ej tillämpligt |

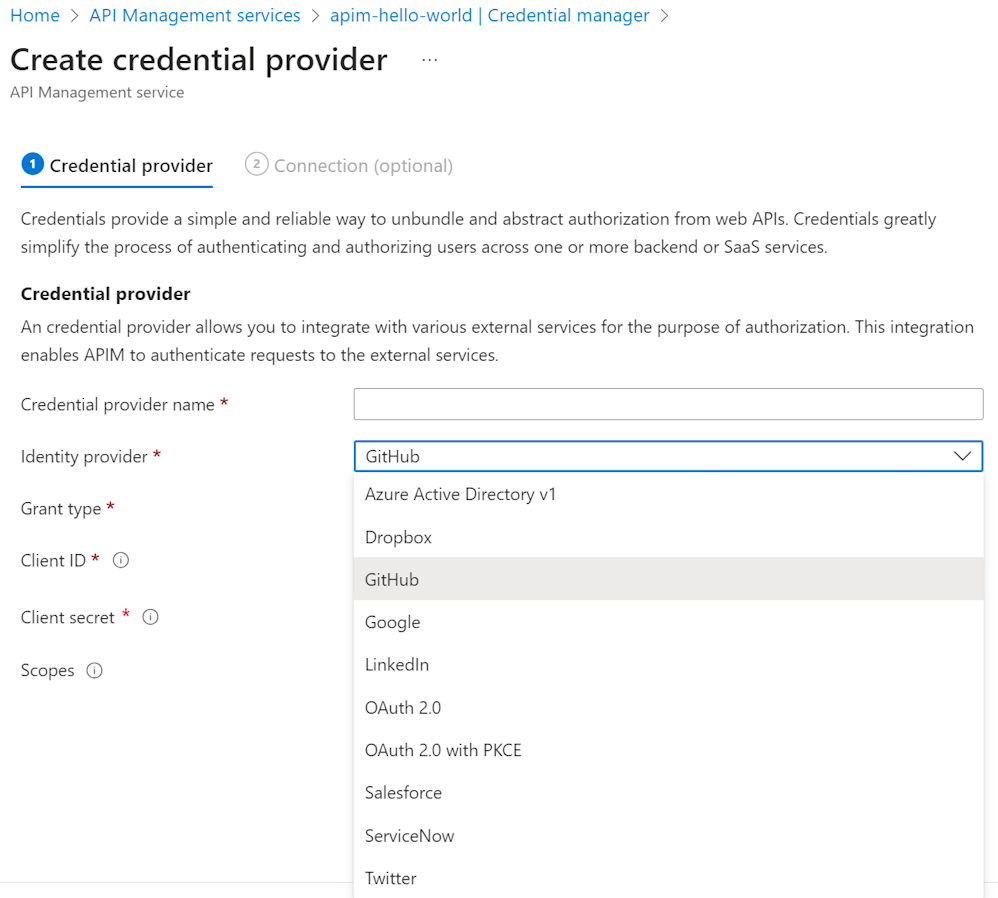

Andra identitetsprovidrar

API Management stöder flera leverantörer för populära SaaS-erbjudanden, inklusive GitHub, LinkedIn och andra. Du kan välja från en lista över dessa leverantörer i Azure Portal när du skapar en provider för autentiseringsuppgifter.

Beviljandetyper som stöds: auktoriseringskod, klientautentiseringsuppgifter (beror på provider)

De obligatoriska inställningarna för dessa leverantörer skiljer sig från leverantör till leverantör, men liknar dem för de generiska OAuth 2.0-leverantörerna. Läs utvecklardokumentationen för varje leverantör.

Relaterat innehåll

- Läs mer om att hantera anslutningar i API Management.

- Skapa en anslutning för Microsoft Entra-ID eller GitHub.