Integrera en app med ett virtuellt Azure-nätverk

Kommentar

Från och med den 1 juni 2024 har alla nyligen skapade App Service-appar möjlighet att generera ett unikt standardvärdnamn med hjälp av namngivningskonventionen <app-name>-<random-hash>.<region>.azurewebsites.net. Befintliga appnamn förblir oförändrade.

Exempel: myapp-ds27dh7271aah175.westus-01.azurewebsites.net

Mer information finns i Unikt standardvärdnamn för App Service-resurs.

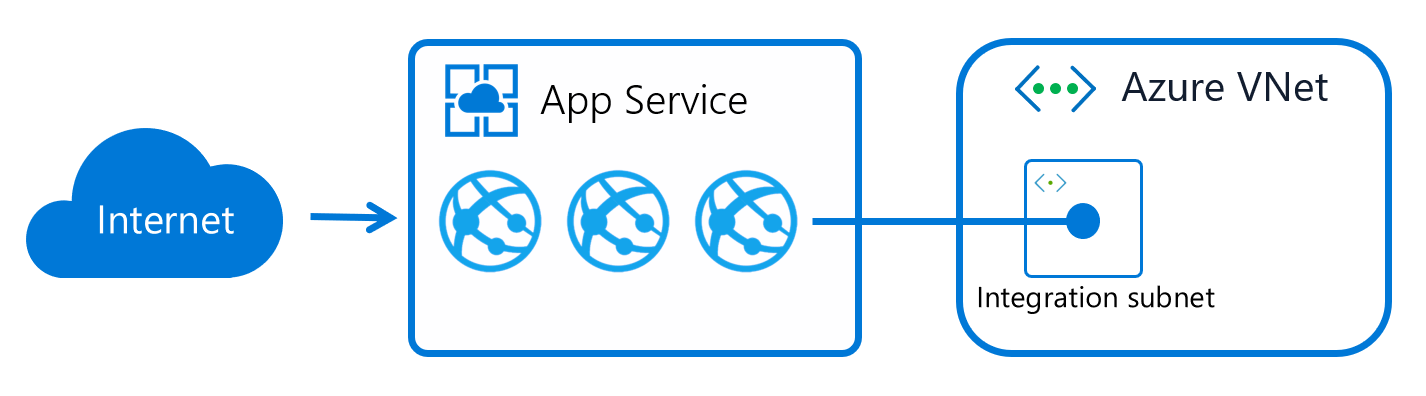

Den här artikeln beskriver integreringsfunktionen för virtuella Azure App Service-nätverk och hur du konfigurerar den med appar i App Service. Med virtuella Azure-nätverk kan du placera många av dina Azure-resurser i ett icke-internetrouterbart nätverk. Med integreringsfunktionen för virtuella Nätverk i App Service kan dina appar komma åt resurser i eller via ett virtuellt nätverk.

Kommentar

Information om gateway-nödvändig integrering av virtuella nätverk har flyttats till en ny plats.

App Service har två varianter:

- Prisnivåerna för dedikerad beräkning, som inkluderar Basic, Standard, Premium, Premium v2 och Premium v3.

- App Service-miljön, som distribueras direkt till ditt virtuella nätverk med dedikerad stödinfrastruktur och använder prisnivåerna Isolerad och Isolerad v2.

Integreringsfunktionen för virtuella nätverk används i prisnivåer för dedikerad beräkning i Azure App Service. Om din app finns i en App Service-miljön integreras den redan med ett virtuellt nätverk och kräver inte att du konfigurerar integreringsfunktionen för virtuella nätverk för att nå resurser i samma virtuella nätverk. Mer information om alla nätverksfunktioner finns i App Service-nätverksfunktioner.

Integrering av virtuellt nätverk ger din app åtkomst till resurser i ditt virtuella nätverk, men den beviljar inte inkommande privat åtkomst till din app från det virtuella nätverket. Åtkomst till privat webbplats syftar på att göra en app endast tillgänglig från ett privat nätverk, till exempel inifrån ett virtuellt Azure-nätverk. Integrering av virtuella nätverk används endast för att göra utgående anrop från din app till ditt virtuella nätverk. Se privat slutpunkt för inkommande privat åtkomst.

Integreringsfunktionen för virtuella nätverk:

- Kräver prisnivån Basic eller Standard, Premium, Premium v2, Premium v3 eller Elastic Premium App Service.

- Stöder TCP och UDP.

- Fungerar med App Service-appar, funktionsappar och logikappar.

Det finns några saker som integreringen av virtuella nätverk inte stöder, till exempel:

- Montera en enhet.

- Windows Server Active Directory-domänanslutning.

- Netbios.

Integrering av virtuella nätverk stöder anslutning till ett virtuellt nätverk i samma region. Med integrering av virtuella nätverk kan din app komma åt:

- Resurser i det virtuella nätverk som du är integrerad med.

- Resurser i virtuella nätverk som är peer-kopplade till det virtuella nätverket som appen är integrerad med, inklusive globala peering-anslutningar.

- Resurser i Azure ExpressRoute-anslutningar.

- Tjänstslutpunktsskyddade tjänster.

- Privata slutpunktsaktiverade tjänster.

När du använder integrering av virtuella nätverk kan du använda följande Azure-nätverksfunktioner:

- Nätverkssäkerhetsgrupper (NSG:er): Du kan blockera utgående trafik med en NSG som du använder i ditt integrationsundernät. Reglerna för inkommande trafik gäller inte eftersom du inte kan använda integrering av virtuella nätverk för att ge inkommande åtkomst till din app.

- Routningstabeller (UDR): Du kan placera en routningstabell i integrationsundernätet för att skicka utgående trafik där du vill.

- NAT-gateway: Du kan använda NAT-gateway för att få en dedikerad utgående IP-adress och minimera SNAT-portöverbelastning.

Lär dig hur du aktiverar integrering av virtuella nätverk.

Så här fungerar integrering av virtuella nätverk

Appar i App Service finns i arbetsroller. Integrering av virtuella nätverk fungerar genom att montera virtuella gränssnitt till arbetsrollerna med adresser i det delegerade undernätet. De virtuella gränssnitt som används är inte resurser som kunder har direkt åtkomst till. Eftersom från-adressen finns i ditt virtuella nätverk kan den komma åt det mesta i eller via ditt virtuella nätverk som en virtuell dator i det virtuella nätverket.

När integrering av virtuella nätverk är aktiverat gör din app utgående anrop via ditt virtuella nätverk. De utgående adresser som visas i appegenskapernas portal är de adresser som fortfarande används av din app. Men om ditt utgående anrop är till en virtuell dator eller en privat slutpunkt i det virtuella integrationsnätverket eller det peerkopplade virtuella nätverket är den utgående adressen en adress från integrationsundernätet. Den privata IP-adress som tilldelats en instans exponeras via miljövariabeln WEBSITE_PRIVATE_IP.

När all trafikroutning är aktiverad skickas all utgående trafik till ditt virtuella nätverk. Om all trafikroutning inte är aktiverad skickas endast privat trafik (RFC1918) och tjänstslutpunkter som konfigurerats i integrationsundernätet till det virtuella nätverket. Utgående trafik till Internet dirigeras direkt från appen.

Integreringsfunktionen för virtuella nätverk stöder två virtuella gränssnitt per arbetare. Två virtuella gränssnitt per arbetare innebär två integreringar av virtuella nätverk per App Service-plan. Med andra ord kan en App Service-plan ha integrering av virtuella nätverk med upp till två undernät/virtuella nätverk. Apparna i samma App Service-plan kan bara använda en av de virtuella nätverksintegreringarna till ett specifikt undernät, vilket innebär att en app bara kan ha en enda virtuell nätverksintegrering vid en viss tidpunkt.

Krav för undernät

Integrering av virtuella nätverk är beroende av ett dedikerat undernät. När du skapar ett undernät förbrukar Azure-undernätet fem IP-adresser från början. En adress används från integrationsundernätet för varje App Service-planinstans. Om du skalar din app till fyra instanser används fyra adresser.

När du skalar upp/ned i instansstorlek fördubblas mängden IP-adresser som används av App Service-planen tillfälligt medan skalningsåtgärden slutförs. De nya instanserna måste vara i full drift innan de befintliga instanserna avetableras. Skalningsåtgärden påverkar de verkliga, tillgängliga instanser som stöds för en viss undernätsstorlek. Plattformsuppgraderingar behöver kostnadsfria IP-adresser för att säkerställa att uppgraderingar kan ske utan avbrott i utgående trafik. När du har skalat upp, ned eller slutfört åtgärderna kan det slutligen ta en kort tid innan IP-adresser släpps. I sällsynta fall kan den här åtgärden vara upp till 12 timmar och om du snabbt skalar in/ut eller upp/ned behöver du fler IP-adresser än den maximala skalan.

Eftersom undernätsstorleken inte kan ändras efter tilldelningen använder du ett undernät som är tillräckligt stort för att hantera den skala som din app kan nå. Du bör också reservera IP-adresser för plattformsuppgraderingar. För att undvika problem med undernätskapaciteten rekommenderar vi att du tilldelar dubbla IP-adresser för din planerade maximala skala. En /26 med 64 adresser täcker den maximala skalan för en enda App Service-plan för flera klientorganisationer. När du skapar undernät i Azure Portal som en del av integreringen med det virtuella nätverket krävs en minsta storlek /27 på. Om undernätet redan finns innan du integrerar via portalen kan du använda ett /28 undernät.

Med MPSJ (Multi Plan SubNet Join) kan du ansluta flera App Service-planer till samma undernät. Alla App Service-planer måste finnas i samma prenumeration, men det virtuella nätverket/undernätet kan finnas i en annan prenumeration. Varje instans från varje App Service-plan kräver en IP-adress från undernätet och för att använda MPSJ krävs en minsta storlek på /26 undernätet. Om du planerar att ansluta till många och/eller storskaliga planer bör du planera för större undernätsintervall.

Specifika gränser för Windows-containrar

Windows Containers använder en extra IP-adress per app för varje App Service-planinstans och du måste ändra storlek på undernätet i enlighet med detta. Om du till exempel har 10 Windows Container App Service-planinstanser med fyra appar som körs, behöver du 50 IP-adresser och extra adresser för att stödja horisontell (in/ut) skalning.

Exempelberäkning:

För varje App Service-planinstans behöver du: 4 Windows Container-appar = 4 IP-adresser 1 IP-adress per App Service-planinstans 4 + 1 = 5 IP-adresser

För 10 instanser: 5 x 10 = 50 IP-adresser per App Service-plan

Eftersom du har en App Service-plan är det 1 x 50 = 50 IP-adresser.

Du begränsas dessutom av antalet tillgängliga kärnor på arbetsnivån som används. Varje kärna lägger till tre nätverksenheter. Själva arbetaren använder en enhet och varje virtuell nätverksanslutning använder en enhet. Återstående enheter kan användas för appar.

Exempelberäkning:

App Service-planinstans med fyra appar som kör och använder integrering av virtuella nätverk. Apparna är anslutna till två olika undernät (virtuella nätverksanslutningar). Den här konfigurationen kräver sju nätverksenheter (1 arbetare + 2 anslutningar + 4 appar). Den minsta storleken för att köra den här konfigurationen är I2v2 (fyra kärnor x 3 enheter = 12 enheter).

Med I1v2 kan du köra högst fyra appar med samma (1) anslutning eller 3 appar med två anslutningar.

Behörigheter

Du måste ha minst följande behörigheter för rollbaserad åtkomstkontroll i undernätet eller på en högre nivå för att konfigurera integrering av virtuella nätverk via Azure Portal, CLI eller när du ställer in webbplatsegenskapen virtualNetworkSubnetId direkt:

| Åtgärd | beskrivning |

|---|---|

| Microsoft.Network/virtualNetworks/read | Läs definitionen för virtuellt nätverk |

| Microsoft.Network/virtualNetworks/subnets/read | Läsa en undernätsdefinition för virtuellt nätverk |

| Microsoft.Network/virtualNetworks/subnets/join/action | Ansluter till ett virtuellt nätverk |

Om det virtuella nätverket finns i en annan prenumeration än appen måste du se till att prenumerationen med det virtuella nätverket är registrerad för Microsoft.Web resursprovidern. Du kan uttryckligen registrera providern genom att följa den här dokumentationen, men den registreras också automatiskt när du skapar den första webbappen i en prenumeration.

Vägar

Du kan styra vilken trafik som går via integreringen av det virtuella nätverket. Det finns tre typer av routning att tänka på när du konfigurerar integrering av virtuella nätverk. Programroutning definierar vilken trafik som dirigeras från din app och till det virtuella nätverket. Konfigurationsroutning påverkar åtgärder som inträffar före eller under starten av din app. Exempel är pull- och appinställningar för containeravbildningar med Key Vault-referens. Nätverksroutning är möjligheten att hantera hur både app- och konfigurationstrafik dirigeras från ditt virtuella nätverk och ut.

Via alternativ för programroutning eller konfigurationsroutning kan du konfigurera vilken trafik som skickas via integreringen av det virtuella nätverket. Trafiken är endast föremål för nätverksroutning om den skickas via integreringen av det virtuella nätverket.

Ansökningsflöde

Programroutning gäller för trafik som skickas från din app när den startas. Se konfigurationsroutning för trafik under start. När du konfigurerar programroutning kan du antingen dirigera all trafik eller endast privat trafik (kallas även RFC1918 trafik) till ditt virtuella nätverk. Du konfigurerar det här beteendet via inställningen för utgående Internettrafik. Om utgående internettrafikroutning är inaktiverad dirigerar din app endast privat trafik till ditt virtuella nätverk. Om du vill dirigera all utgående apptrafik till ditt virtuella nätverk kontrollerar du att utgående Internettrafik är aktiverad.

- Endast trafik som konfigureras i program- eller konfigurationsroutning omfattas av de NSG:er och UDR:er som tillämpas på ditt integrationsundernät.

- När utgående internettrafikroutning är aktiverad är källadressen för din utgående trafik från din app fortfarande en av IP-adresserna som visas i appegenskaperna. Om du dirigerar trafiken via en brandvägg eller en NAT-gateway kommer käll-IP-adressen från den här tjänsten.

Lär dig hur du konfigurerar programroutning.

Kommentar

Utgående SMTP-anslutning (port 25) stöds för App Service när SMTP-trafiken dirigeras via integreringen av det virtuella nätverket. Supporten bestäms av en inställning för prenumerationen där det virtuella nätverket distribueras. För virtuella nätverk/undernät som skapats före 1. Augusti 2022 måste du initiera en tillfällig konfigurationsändring av det virtuella nätverket/undernätet för att inställningen ska synkroniseras från prenumerationen. Ett exempel kan vara att lägga till ett tillfälligt undernät, associera/koppla bort en NSG tillfälligt eller tillfälligt konfigurera en tjänstslutpunkt. Mer information finns i Felsöka problem med utgående SMTP-anslutning i Azure.

Konfigurationsroutning

När du använder integrering av virtuella nätverk kan du konfigurera hur delar av konfigurationstrafiken hanteras. Som standard går konfigurationstrafiken direkt över den offentliga vägen, men för de nämnda enskilda komponenterna kan du aktivt konfigurera den så att den dirigeras via integreringen av det virtuella nätverket.

Innehållsresurs

Som standard använder Azure Functions en innehållsresurs som distributionskälla vid skalning av funktionsappar i en Premium-plan. Du måste konfigurera en extra inställning för att garantera att trafiken dirigeras till den här innehållsresursen via integreringen av det virtuella nätverket. Mer information finns i konfigurera routning av innehållsresurser.

Förutom att konfigurera routningen måste du även se till att alla brandväggar eller nätverkssäkerhetsgrupper som konfigurerats för trafik från undernätet tillåter trafik till port 443 och 445.

Hämtning av containeravbildning

När du använder anpassade containrar kan du hämta containern över integreringen av det virtuella nätverket. Om du vill dirigera containerns pull-trafik via integreringen av det virtuella nätverket måste du se till att routningsinställningen är konfigurerad. Lär dig hur du konfigurerar avbildningsdragningsdirigering.

Säkerhetskopiera och återställa

App Service har inbyggd säkerhetskopiering/återställning, men om du vill säkerhetskopiera till ditt eget lagringskonto kan du använda funktionen för anpassad säkerhetskopiering/återställning. Om du vill dirigera trafiken till lagringskontot via integreringen av det virtuella nätverket måste du konfigurera routningsinställningen. Databassäkerhetskopiering stöds inte i integreringen av det virtuella nätverket.

Appinställningar med key vault-referenser

Appinställningar med Key Vault-referenser försöker hämta hemligheter via den offentliga vägen. Om Key Vault blockerar offentlig trafik och appen använder integrering av virtuella nätverk görs ett försök att hämta hemligheterna via integreringen av det virtuella nätverket.

Kommentar

- Konfigurera SSL/TLS-certifikat från privata Key Vaults stöds för närvarande inte.

- App Service-loggar till privata lagringskonton stöds för närvarande inte. Vi rekommenderar att du använder diagnostikloggning och tillåter betrodda tjänster för lagringskontot.

Inställningar för routningsapp

App Service har befintliga appinställningar för att konfigurera program- och konfigurationsroutning. Webbplatsegenskaper åsidosätter appinställningarna om båda finns. Webbplatsegenskaper har fördelen att de kan granskas med Azure Policy och verifieras vid tidpunkten för konfigurationen. Vi rekommenderar att du använder webbplatsegenskaper.

Du kan fortfarande använda den befintliga WEBSITE_VNET_ROUTE_ALL appinställningen för att konfigurera programroutning.

Appinställningar finns också för vissa konfigurationsdirigeringsalternativ. Dessa appinställningar heter WEBSITE_CONTENTOVERVNET och WEBSITE_PULL_IMAGE_OVER_VNET.

Nätverksroutning

Du kan använda routningstabeller för att dirigera utgående trafik från din app utan begränsning. Vanliga mål kan vara brandväggsenheter eller gatewayer. Du kan också använda en nätverkssäkerhetsgrupp (NSG) för att blockera utgående trafik till resurser i ditt virtuella nätverk eller internet. En NSG som du tillämpar på ditt integrationsundernät gäller oavsett routningstabeller som tillämpas på ditt integrationsundernät.

Routningstabeller och nätverkssäkerhetsgrupper gäller endast för trafik som dirigeras via integreringen av det virtuella nätverket. Mer information finns i programroutning och konfigurationsroutning . Vägar gäller inte för svar från inkommande appbegäranden och inkommande regler i en NSG gäller inte för din app. Integrering av virtuella nätverk påverkar endast utgående trafik från din app. Om du vill styra inkommande trafik till din app använder du funktionen åtkomstbegränsningar eller privata slutpunkter.

När du konfigurerar nätverkssäkerhetsgrupper eller routningstabeller som gäller för utgående trafik måste du se till att du överväger dina programberoenden. Programberoenden omfattar slutpunkter som din app behöver under körningen. Förutom API:er och tjänster som appen anropar kan dessa slutpunkter också härledas till slutpunkter som crl-kontrollslutpunkter och identitets-/autentiseringsslutpunkter, till exempel Microsoft Entra-ID. Om du använder kontinuerlig distribution i App Service kan du också behöva tillåta slutpunkter beroende på typ och språk. Specifikt för kontinuerlig Linux-distribution måste du tillåta oryx-cdn.microsoft.io:443. För Python behöver du dessutom tillåta files.pythonhosted.org, pypi.org.

Azure använder UDP-port 30 000 för att utföra nätverkshälsokontroller. Om du blockerar den här trafiken påverkas inte appen direkt, men det blir svårare för Azure Support att identifiera och felsöka nätverksproblem.

När du vill dirigera utgående trafik lokalt kan du använda en routningstabell för att skicka utgående trafik till din Azure ExpressRoute-gateway. Om du dirigerar trafik till en gateway anger du vägar i det externa nätverket så att svar skickas tillbaka. BGP-vägar (Border Gateway Protocol) påverkar även din apptrafik. Om du har BGP-vägar från något som liknar en ExpressRoute-gateway påverkas appens utgående trafik. På samma sätt som användardefinierade vägar påverkar BGP-vägar trafiken enligt din inställning för routningsomfång.

Tjänstslutpunkter

Med integrering av virtuella nätverk kan du nå Azure-tjänster som skyddas med tjänstslutpunkter. Följ dessa steg för att få åtkomst till en tjänstslutpunktsskyddad tjänst:

- Konfigurera integrering av virtuella nätverk med webbappen för att ansluta till ett specifikt undernät för integrering.

- Gå till måltjänsten och konfigurera tjänstslutpunkter mot integrationsundernätet.

Privata slutpunkter

Om du vill göra anrop till privata slutpunkter kontrollerar du att DNS-sökningarna matchar den privata slutpunkten. Du kan tillämpa det här beteendet på något av följande sätt:

- Integrera med privata Azure DNS-zoner. När det virtuella nätverket inte har någon anpassad DNS-server görs integreringen automatiskt när zonerna är länkade till det virtuella nätverket.

- Hantera den privata slutpunkten på DEN DNS-server som används av din app. Om du vill hantera konfigurationen måste du känna till IP-adressen för den privata slutpunkten. Peka sedan slutpunkten som du försöker nå till den adressen med hjälp av en A-post.

- Konfigurera din egen DNS-server så att den vidarebefordrar till privata Azure DNS-zoner.

Privata Azure DNS-zoner

När appen har integrerats med ditt virtuella nätverk använder den samma DNS-server som ditt virtuella nätverk har konfigurerats med. Om ingen anpassad DNS har angetts använder den Azures standard-DNS och alla privata zoner som är länkade till det virtuella nätverket.

Begränsningar

Det finns vissa begränsningar med att använda integrering av virtuella nätverk:

- Funktionen är tillgänglig från alla App Service-distributioner i Premium v2 och Premium v3. Den är också tillgänglig på basic- och standardnivån, men endast från nyare App Service-distributioner. Om du använder en äldre distribution kan du bara använda funktionen från en Premium v2 App Service-plan. Om du vill se till att du kan använda funktionen i en Basic- eller Standard App Service-plan skapar du din app i en Premium v3 App Service-plan. Dessa planer stöds bara för våra senaste distributioner. Du kan skala ned om du vill när planen har skapats.

- Funktionen är inte tillgänglig för isolerade planappar i en App Service-miljön.

- Du kan inte nå resurser mellan peering-anslutningar med klassiska virtuella nätverk.

- Funktionen kräver ett oanvänt undernät som är ett IPv4-block

/28eller större i ett virtuellt Azure Resource Manager-nätverk. MPSJ kräver ett block eller större/26. - Appen och det virtuella nätverket måste finnas i samma region.

- Det virtuella integrationsnätverket kan inte ha definierat IPv6-adressutrymmen.

- Integreringsundernätet kan inte ha tjänstslutpunktsprinciper aktiverade.

- Du kan inte ta bort ett virtuellt nätverk med en integrerad app. Ta bort integreringen innan du tar bort det virtuella nätverket.

- Du kan inte ha fler än två integreringar av virtuella nätverk per App Service-plan. Flera appar i samma App Service-plan kan använda samma integrering av virtuella nätverk.

- Du kan inte ändra prenumerationen på en app eller en plan när det finns en app som använder integrering av virtuella nätverk.

Kom åt lokala resurser

Ingen extra konfiguration krävs för att integreringsfunktionen för virtuella nätverk ska kunna nås via ditt virtuella nätverk till lokala resurser. Du behöver helt enkelt ansluta ditt virtuella nätverk till lokala resurser med hjälp av ExpressRoute eller ett plats-till-plats-VPN.

Peering

Om du använder peering med integrering av virtuella nätverk behöver du inte göra mer konfiguration.

Hantera integrering av virtuella nätverk

Anslutning och frånkoppling med ett virtuellt nätverk är på appnivå. Åtgärder som kan påverka integreringen av virtuella nätverk i flera appar finns på App Service-plannivå. Från appnätverksportalen >>för VNet-integrering kan du få information om ditt virtuella nätverk. Du kan se liknande information på App Service-plannivå i App Service-plannätverksportalen>>för VNet-nätverk.

I appvyn för integreringsinstansen för det virtuella nätverket kan du koppla från appen från det virtuella nätverket och konfigurera programroutning. Om du vill koppla från appen från ett virtuellt nätverk väljer du Koppla från. Appen startas om när du kopplar från ett virtuellt nätverk. Frånkoppling ändrar inte ditt virtuella nätverk. Undernätet tas inte bort. Om du sedan vill ta bort det virtuella nätverket kopplar du först från appen från det virtuella nätverket.

Den privata IP-adress som tilldelats instansen exponeras via miljövariabeln WEBSITE_PRIVATE_IP. Kudu-konsolens användargränssnitt visar också listan över miljövariabler som är tillgängliga för webbappen. Den här IP-adressen tilldelas från adressintervallet för det integrerade undernätet. Den här IP-adressen används av webbappen för att ansluta till resurserna via det virtuella Azure-nätverket.

Kommentar

Värdet för WEBSITE_PRIVATE_IP kommer att ändras. Det blir dock en IP-adress inom adressintervallet för integrationsundernätet, så du måste tillåta åtkomst från hela adressintervallet.

Prisinformation

Den virtuella nätverksintegreringsfunktionen har ingen extra kostnad för användning utöver prisnivån för App Service-planen.

Felsökning

Funktionen är enkel att konfigurera, men det betyder inte att din upplevelse är problemfri. Om du får problem med att komma åt den önskade slutpunkten finns det olika steg du kan vidta beroende på vad du observerar. Mer information finns i felsökningsguiden för integrering av virtuella nätverk.

Kommentar

- Integrering av virtuella nätverk stöds inte för Docker Compose-scenarier i App Service.

- Åtkomstbegränsningar gäller inte för trafik som kommer via en privat slutpunkt.

Ta bort App Service-planen eller appen innan nätverksintegreringen kopplas från

Om du har tagit bort appen eller App Service-planen utan att först koppla från integreringen av det virtuella nätverket kan du inte utföra några uppdaterings-/borttagningsåtgärder i det virtuella nätverket eller undernätet som användes för integreringen med den borttagna resursen. En undernätsdelegering "Microsoft.Web/serverFarms" förblir tilldelad till undernätet och förhindrar uppdaterings- och borttagningsåtgärderna.

För att kunna uppdatera/ta bort undernätet eller det virtuella nätverket igen måste du återskapa integreringen av det virtuella nätverket och sedan koppla från det:

- Återskapa App Service-planen och appen (det är obligatoriskt att använda exakt samma webbappnamn som tidigare).

- Gå till Nätverk i appen i Azure Portal och konfigurera integreringen av det virtuella nätverket.

- När integreringen av det virtuella nätverket har konfigurerats väljer du knappen Koppla från.

- Ta bort App Service-planen eller appen.

- Uppdatera/ta bort undernätet eller det virtuella nätverket.

Om du fortfarande stöter på problem med integreringen av det virtuella nätverket när du har följt de här stegen kontaktar du Microsoft Support.