Principer för tjänstslutpunkt för virtuellt nätverk för Azure Storage

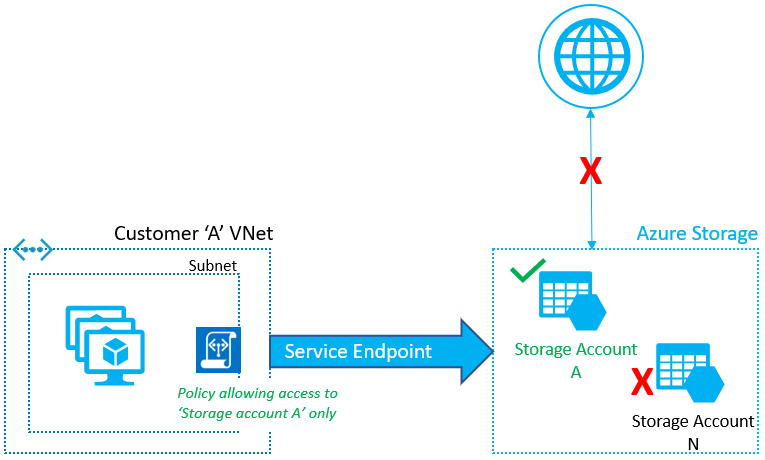

Med tjänstslutpunktsprinciper för virtuellt nätverk kan du filtrera utgående virtuell nätverkstrafik till Azure Storage-konton över tjänstslutpunkten och tillåta dataexfiltrering till endast specifika Azure Storage-konton. Slutpunktsprinciper ger detaljerad åtkomstkontroll för virtuell nätverkstrafik till Azure Storage när du ansluter via tjänstslutpunkten.

Den här funktionen är allmänt tillgänglig för Azure Storage i alla globala Azure-regioner.

Viktiga fördelar

Principer för tjänstslutpunkt för virtuellt nätverk ger följande fördelar:

Förbättrad säkerhet för din virtuella nätverkstrafik till Azure Storage

Med Azure-tjänsttaggar för nätverkssäkerhetsgrupper kan du begränsa utgående trafik för virtuella nätverk till specifika Azure Storage-regioner. Den här processen tillåter dock trafik till alla konton i den valda Azure Storage-regionen.

Med slutpunktsprinciper kan du ange de Azure Storage-konton som tillåts utgående åtkomst för virtuella nätverk och begränsa åtkomsten till alla andra lagringskonton. Den här processen ger mycket mer detaljerad säkerhetskontroll för att skydda dataexfiltrering från ditt virtuella nätverk.

Skalbara principer med hög tillgänglighet för att filtrera Azure-tjänsttrafik

Slutpunktsprinciperna ger en horisontellt skalbar lösning med hög tillgänglighet för att filtrera Azure-tjänsttrafik från virtuella nätverk över tjänstslutpunkter. Det krävs inga extra kostnader för att underhålla centrala nätverksinstallationer för den här trafiken i dina virtuella nätverk.

JSON-objekt för tjänstslutpunktsprinciper

Nu ska vi ta en snabb titt på objektet Tjänstslutpunktsprincip.

"serviceEndpointPolicyDefinitions": [

{

"description": null,

"name": "MySEP-Definition",

"resourceGroup": "MySEPDeployment",

"service": "Microsoft.Storage",

"serviceResources": [

"/subscriptions/subscriptionID/resourceGroups/MySEPDeployment/providers/Microsoft.Storage/storageAccounts/mystgacc"

],

"type": "Microsoft.Network/serviceEndpointPolicies/serviceEndpointPolicyDefinitions"

}

]

Konfiguration

Du kan konfigurera slutpunktsprinciperna för att begränsa trafik i virtuella nätverk till specifika Azure Storage-konton.

Slutpunktsprinciper konfigureras i ett undernät i ett virtuellt nätverk. Tjänstslutpunkter för Azure Storage ska aktiveras i undernätet för att tillämpa principen.

Med slutpunktsprincipen kan du lägga till specifika Azure Storage-konton till allowlist med hjälp av resourceID-formatet. Du kan begränsa åtkomsten till:

Alla lagringskonton i en prenumeration

E.g. /subscriptions/subscriptionIdAlla lagringskonton i en resursgrupp

E.g. subscriptions/subscriptionId/resourceGroups/resourceGroupNameEtt enskilt lagringskonto genom att ange motsvarande Azure Resource Manager resourceId. Detta omfattar trafik till blobar, tabeller, köer, filer och Azure Data Lake Storage Gen2.

E.g. /subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.Storage/storageAccounts/storageAccountName

Om inga principer är kopplade till ett undernät med slutpunkter kan du som standard komma åt alla lagringskonton i tjänsten. När en princip har konfigurerats i undernätet kan endast de resurser som anges i principen nås från beräkningsinstanser i det undernätet. Åtkomst till alla andra lagringskonton nekas.

När tjänstslutpunktsprinciper tillämpas på ett undernät uppgraderas Azure Storage-tjänstens slutpunktsomfång från regional till global. Den här processen innebär att all trafik till Azure Storage skyddas över tjänstslutpunkten därefter. Tjänstslutpunktsprinciperna gäller även globalt. Alla lagringskonton som inte uttryckligen tillåts nekas åtkomst.

Du kan tillämpa flera principer på ett undernät. När flera principer är kopplade till undernätet tillåts trafik i virtuella nätverk till resurser som anges i någon av dessa principer. Åtkomst till alla andra tjänstresurser, som inte anges i någon av principerna, nekas.

Kommentar

Tjänstslutpunktsprinciper är tillåtna principer, så förutom de angivna resurserna är alla andra resurser begränsade. Se till att alla tjänstresursberoenden för dina program identifieras och visas i principen.

Det är bara lagringskonton som använder Azure Resource Model kan anges i slutpunktsprincipen. Klassiska Azure Storage-konton har inte stöd för Azure-tjänstslutpunktsprinciper.

Den sekundära RA-GRS-åtkomsten tillåts automatiskt om det primära kontot visas.

Lagringskonton kan finnas i samma eller en annan prenumeration eller Microsoft Entra-klientorganisation som det virtuella nätverket.

Scenarier

Peer-kopplade, anslutna eller flera virtuella nätverk: Om du vill filtrera trafik i peer-kopplade virtuella nätverk ska slutpunktsprinciper tillämpas individuellt på dessa virtuella nätverk.

Filtrera Internettrafik med nätverksinstallationer eller Azure Firewall: Filtrera Azure-tjänsttrafik med principer, över tjänstslutpunkter och filtrera resten av Internet- eller Azure-trafiken via apparater eller Azure Firewall.

Filtrera trafik på Azure-tjänster som distribueras till virtuella nätverk: För närvarande stöds inte Azure-tjänstslutpunktsprinciper för hanterade Azure-tjänster som distribueras till ditt virtuella nätverk.

Filtrera trafik till Azure-tjänster från lokala: tjänstslutpunktsprinciper tillämpas endast på trafiken från undernät som är associerade med principerna. För att tillåta åtkomst till specifika Azure-tjänstresurser från en lokal plats ska trafik filtreras med hjälp av virtuella nätverksinstallationer eller brandväggar.

Loggning och felsökning

Det finns ingen centraliserad loggning för tjänstslutpunktsprinciper. Information om tjänstresursloggar finns i Loggning av tjänstslutpunkter.

Felsökningsscenarier

Åtkomst nekad till lagringskonton som fungerade i förhandsversionen (inte i en geo-parad region)

När Azure Storage uppgraderar för att använda globala tjänsttaggar är omfattningen för tjänstslutpunkten och därmed tjänstslutpunktsprinciper nu globala. All trafik till Azure Storage krypteras därför via tjänstslutpunkter och endast lagringskonton som uttryckligen anges i principen tillåts åtkomst.

Tillåt uttryckligen att alla nödvändiga lagringskonton återställer åtkomsten.

Kontakta Azure-supporten.

Åtkomst nekas för konton som anges i slutpunktsprinciperna

Nätverkssäkerhetsgrupper och brandväggsfiltrering blockerar kanske åtkomst

Om borttagning/återtillämpning av principen leder till anslutningsförlust:

Kontrollera om Azure-tjänsten är konfigurerad för att tillåta åtkomst från det virtuella nätverket via slutpunkter eller att standardprincipen för resursen är inställd på Tillåt alla.

Verifiera att tjänstdiagnostiken visar trafiken över slutpunkter.

Kontrollera om flödesloggarna för nätverkssäkerhetsgruppen visar åtkomsten och att lagringsloggarna visar åtkomsten som förväntat över tjänstslutpunkter.

Kontakta Azure-supporten.

Åtkomst nekas för konton som inte anges i tjänstslutpunktsprinciperna

Kontrollera om Azure Storage har konfigurerats för att tillåta åtkomst från det virtuella nätverket via slutpunkter eller om standardprincipen för resursen är inställd på Tillåt alla.

Kontrollera att kontona inte är klassiska lagringskonton med tjänstslutpunktsprinciper i undernätet.

En hanterad Azure-tjänst slutade fungera efter att en tjänstslutpunktsprincip har tillämpats över undernätet

- Andra hanterade tjänster än Azure SQL Managed Instance stöds för närvarande inte med tjänstslutpunkter.

Åtkomsten till hanterade lagringskonton slutade fungera efter att en tjänstslutpunktsprincip har tillämpats över undernätet

- Hanterade lagringskonton stöds inte med tjänstslutpunktsprinciper. Om det är konfigurerat nekar principer åtkomst till alla hanterade lagringskonton som standard. Om ditt program behöver åtkomst till hanterade lagringskonton ska slutpunktsprinciper inte användas för den här trafiken.

Etablerar

En användare med skrivåtkomst till ett virtuellt nätverk konfigurerar tjänstslutpunktsprinciper i undernät. Lär dig mer om inbyggda roller i Azure och att tilldela specifika behörigheter till anpassade roller.

Virtuella nätverk och Azure Storage-konton kan finnas i samma eller olika prenumerationer eller Microsoft Entra-klientorganisationer.

Begränsningar

Du kan endast distribuera tjänstslutpunktsprinciper på virtuella nätverk som distribuerats med Azure Resource Manager-distributionsmodellen.

Virtuella nätverk måste finnas i samma region och prenumeration som tjänstslutpunktsprincipen.

Du kan bara använda tjänstslutpunktsprincipen i ett undernät om tjänstslutpunkterna har konfigurerats för de Azure-tjänster som anges i principen.

Du kan inte använda tjänstslutpunktsprinciper för trafik från ditt lokala nätverk till Azure-tjänster.

Andra Azure-hanterade tjänster än Azure SQL Managed Instance stöder för närvarande inte slutpunktsprinciper. Den här begränsningen omfattar hanterade tjänster som distribueras till delade undernät (till exempel Azure Batch, Microsoft Entra Domain Services, Azure Application Gateway, Azure VPN Gateway, Azure Firewall) eller till dedikerade undernät (till exempel Azure App Service-miljön, Azure Redis Cache, Azure API Management, klassiska hanterade tjänster).

Varning

Azure-tjänster som distribueras till ditt virtuella nätverk, till exempel Azure HDInsight, kommer åt andra Azure-tjänster såsom Azure Storage för infrastrukturkrav. Om slutpunktsprincipen begränsas till specifika resurser kan det stoppa åtkomsten till dessa infrastrukturresurser för de Azure-tjänster som distribueras i ditt virtuella nätverk.

- Klassiska lagringskonton stöds inte i slutpunktsprinciper. Principer nekar som standard åtkomst till alla klassiska lagringskonton. Om ditt program behöver åtkomst till Azure Resource Manager och klassiska lagringskonton bör slutpunktsprinciper inte användas för den här trafiken.

Priser och begränsningar

Det kostar inget extra för användning av tjänstslutpunktsprinciper. Den aktuella prismodellen för Azure-tjänster (till exempel Azure Storage) tillämpas som den gäller i dag över tjänstslutpunkter.

Följande begränsningar tillämpas på tjänstslutpunktsprinciper:

| Resurs | Standardgräns |

|---|---|

| ServiceEndpointPoliciesPerSubscription | 500 |

| ServiceEndpointPoliciesPerSubnet | 100 |

| ServiceEndpointPoliciesPerVirtualNetwork | 100 |

| ServiceResourcesPerServiceEndpointPolicyDefinition | 200 |