Snabbstart: Lägga till appautentisering i webbappen som körs i Azure App Service

Lär dig hur du aktiverar autentisering för din webbapp som körs i Azure App Service och begränsar åtkomsten till användare i din organisation.

I den här självstudien lär du dig att:

- Konfigurera autentisering för webbappen.

- Begränsa åtkomsten till webbappen till användare i din organisation genom att använda Microsoft Entra som identitetsprovider.

Automatisk autentisering som tillhandahålls av App Service

App Service tillhandahåller inbyggd autentisering och auktoriseringsstöd, så att du kan logga in användare utan kod i webbappen. Med den valfria App Service-autentiserings-/auktoriseringsmodulen förenklas autentisering och auktorisering för din app. När du är redo för anpassad autentisering och auktorisering bygger du på den här arkitekturen.

App Service-autentisering tillhandahåller:

- Aktivera och konfigurera enkelt via Azure-portalen och appinställningarna.

- Inga SDK:er, specifika språk eller ändringar i programkoden krävs.

- Flera identitetsprovidrar stöds:

- Microsoft Entra

- Microsoft-konto

När autentiserings-/auktoriseringsmodulen är aktiverad skickar varje inkommande HTTP-begäran igenom den innan den hanteras av din appkod. Mer information finns i Autentisering och auktorisering i Azure App Service.

1. Förutsättningar

Om du inte har en Azure-prenumeration skapar du ett kostnadsfritt Azure-konto innan du börjar.

2. Skapa och publicera en webbapp i App Service

I den här självstudien behöver du en webbapp som distribueras till App Service. Du kan använda en befintlig webbapp, eller så kan du följa någon av snabbstarterna för att skapa och publicera en ny webbapp till App Service:

Observera följande oavsett om du använder en befintlig webbapp eller skapar en ny:

- Webbappens namn.

- Resursgrupp som webbappen distribueras till.

Du behöver dessa namn i den här självstudien.

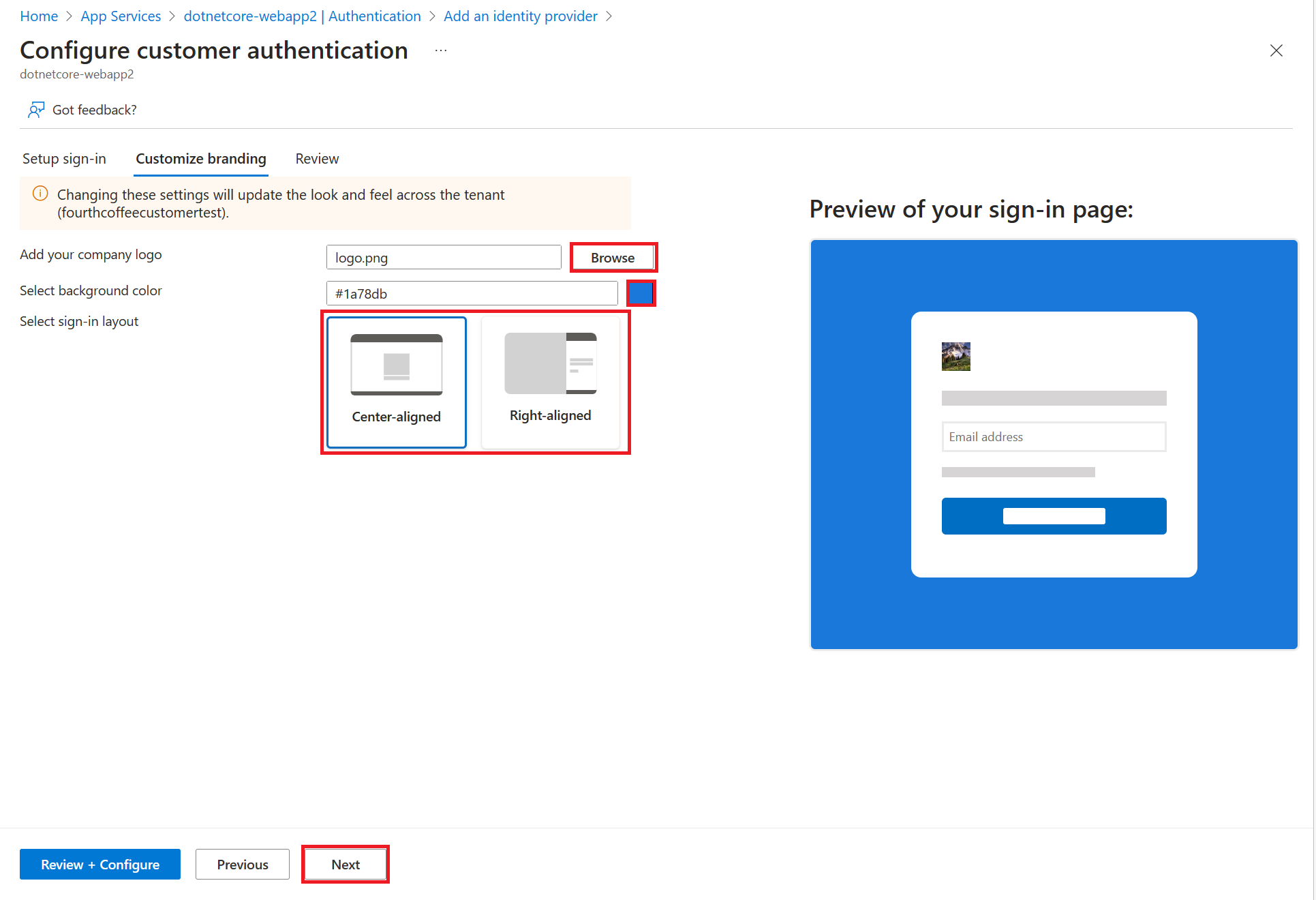

3. Konfigurera autentisering och auktorisering

Nu när du har en webbapp som körs på App Service aktiverar du autentisering och auktorisering. Du använder Microsoft Entra som identitetsprovider. Mer information finns i Konfigurera Microsoft Entra-autentisering för ditt App Service-program.

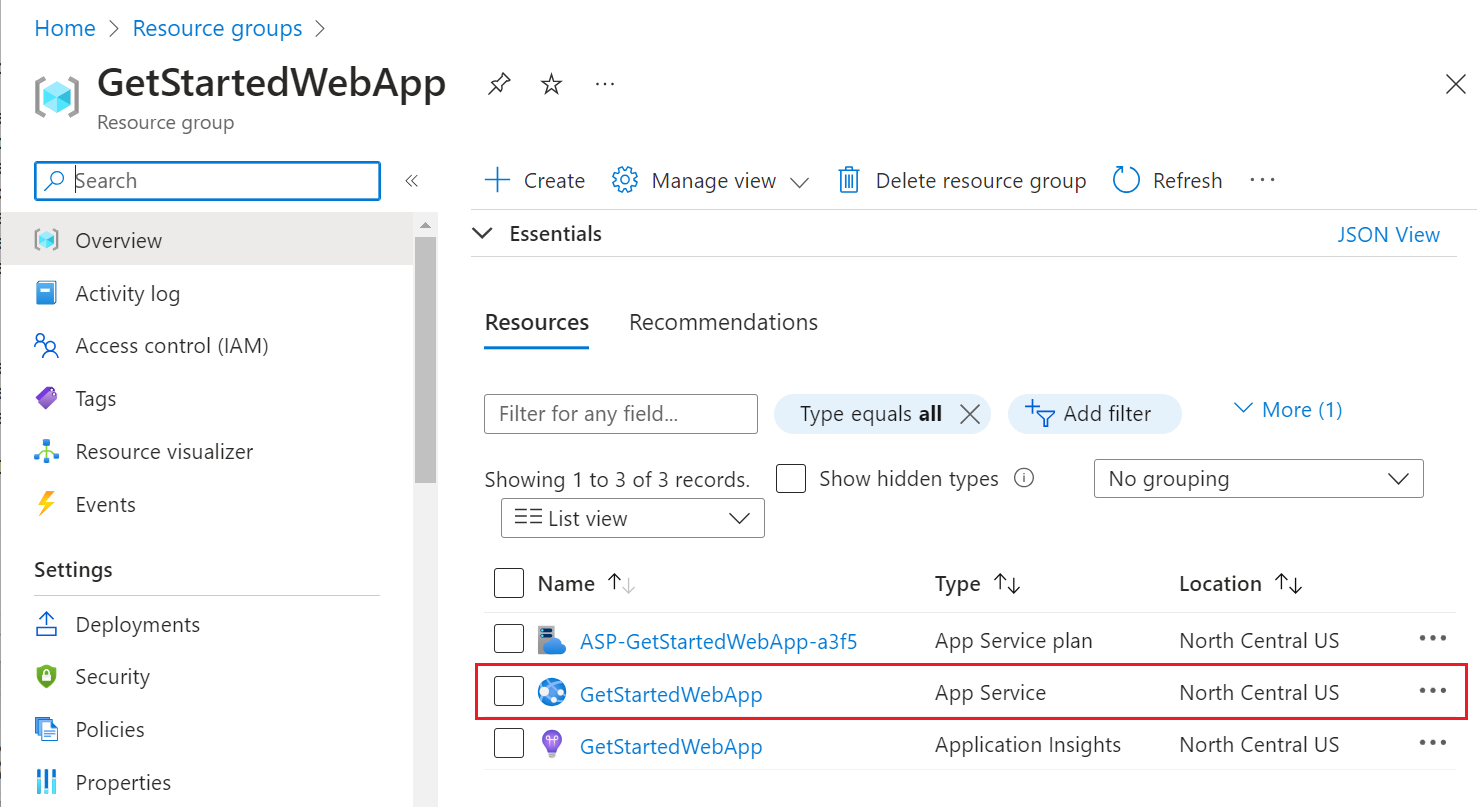

På Menyn i Azure-portalen väljer du Resursgrupper eller söker efter och väljer Resursgrupper på valfri sida.

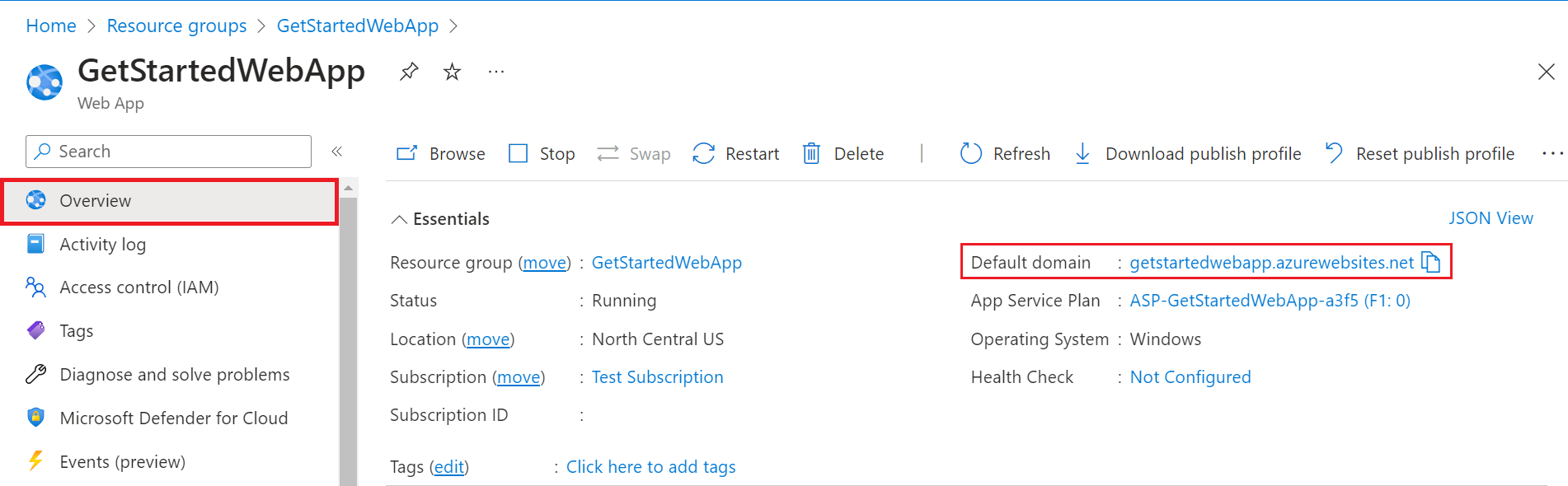

I Resursgrupper letar du upp och väljer din resursgrupp. I Översikt väljer du appens hanteringssida.

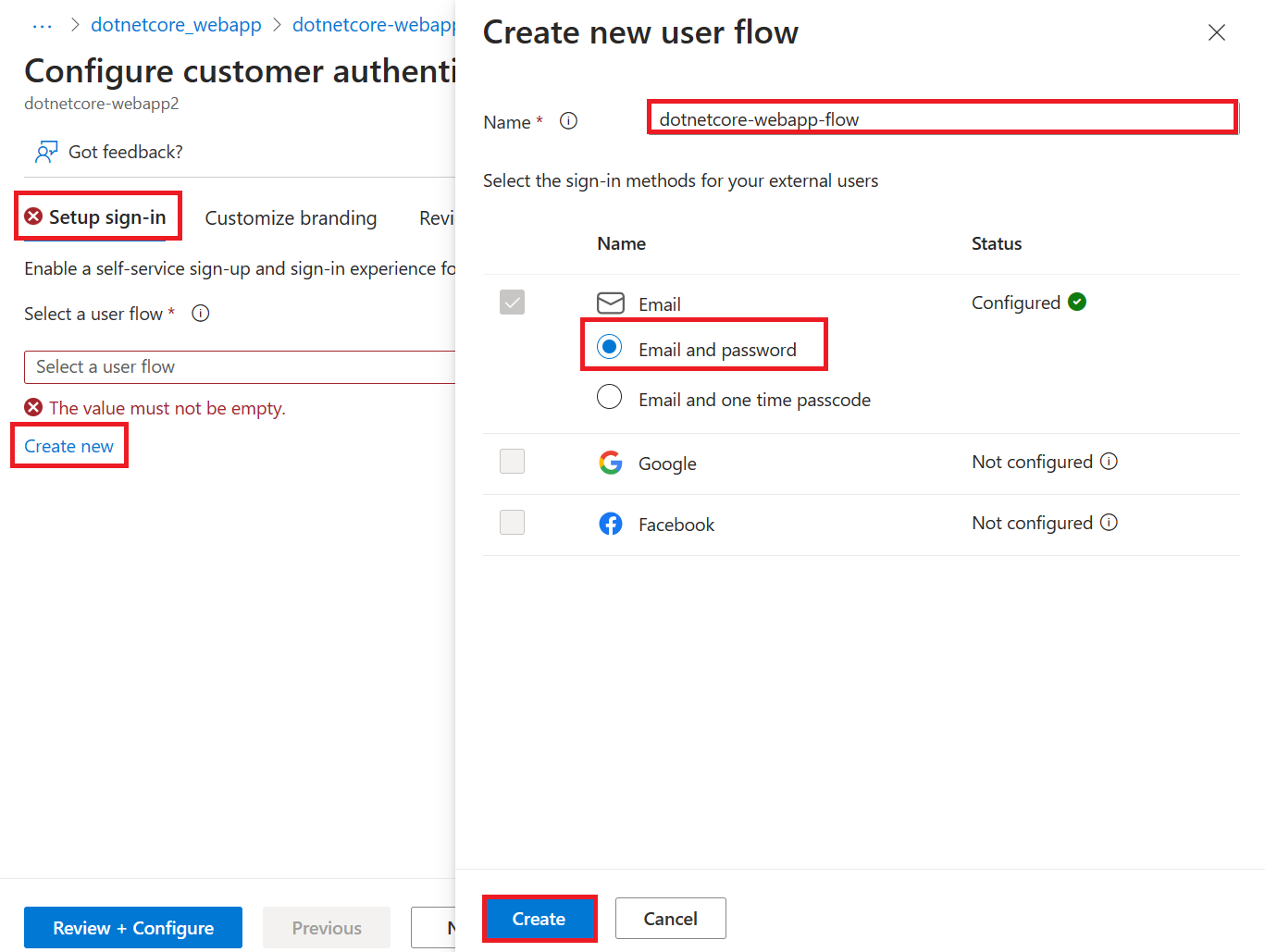

Välj Autentisering på appens vänstra meny och välj sedan Lägg till identitetsprovider.

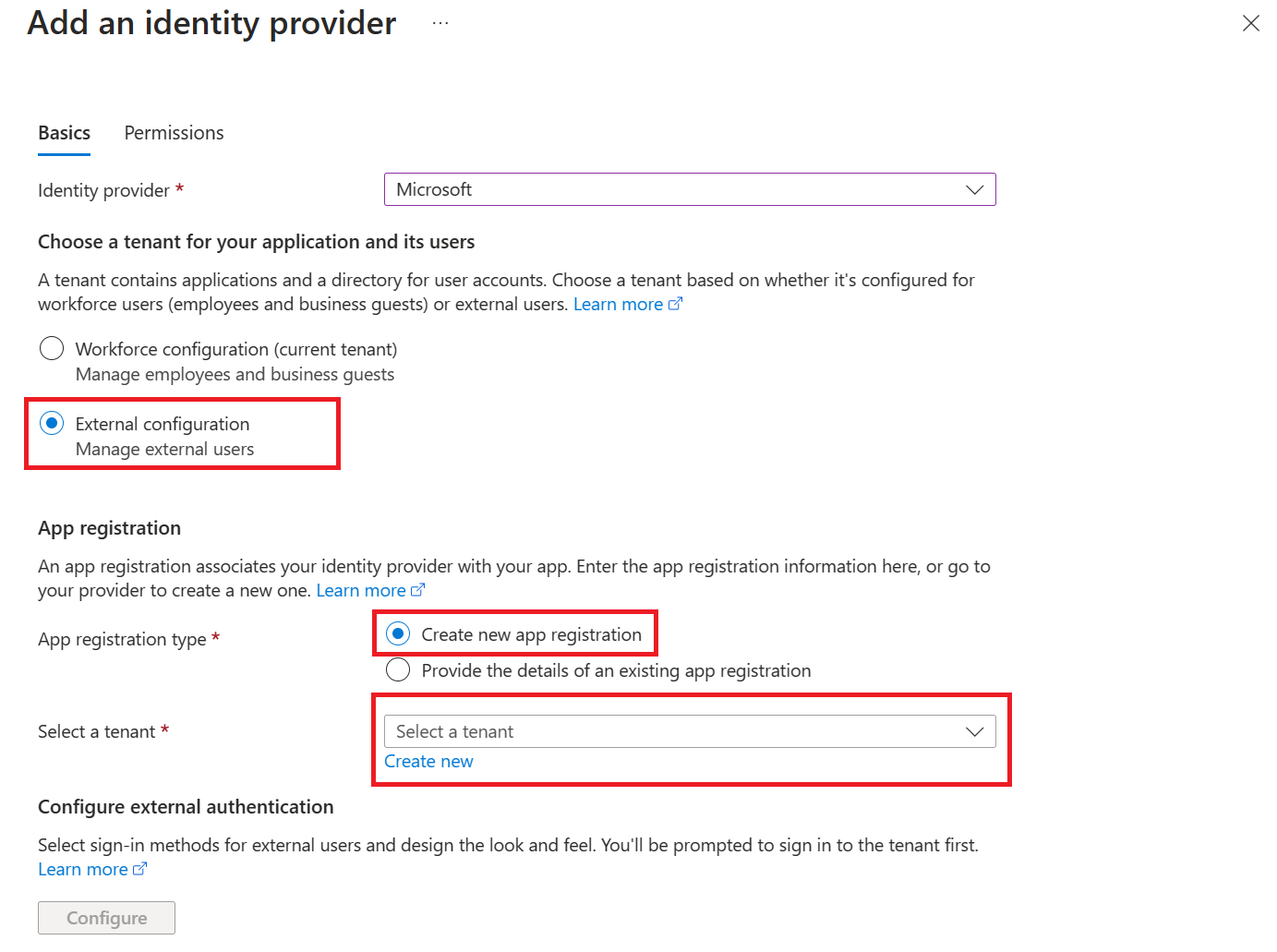

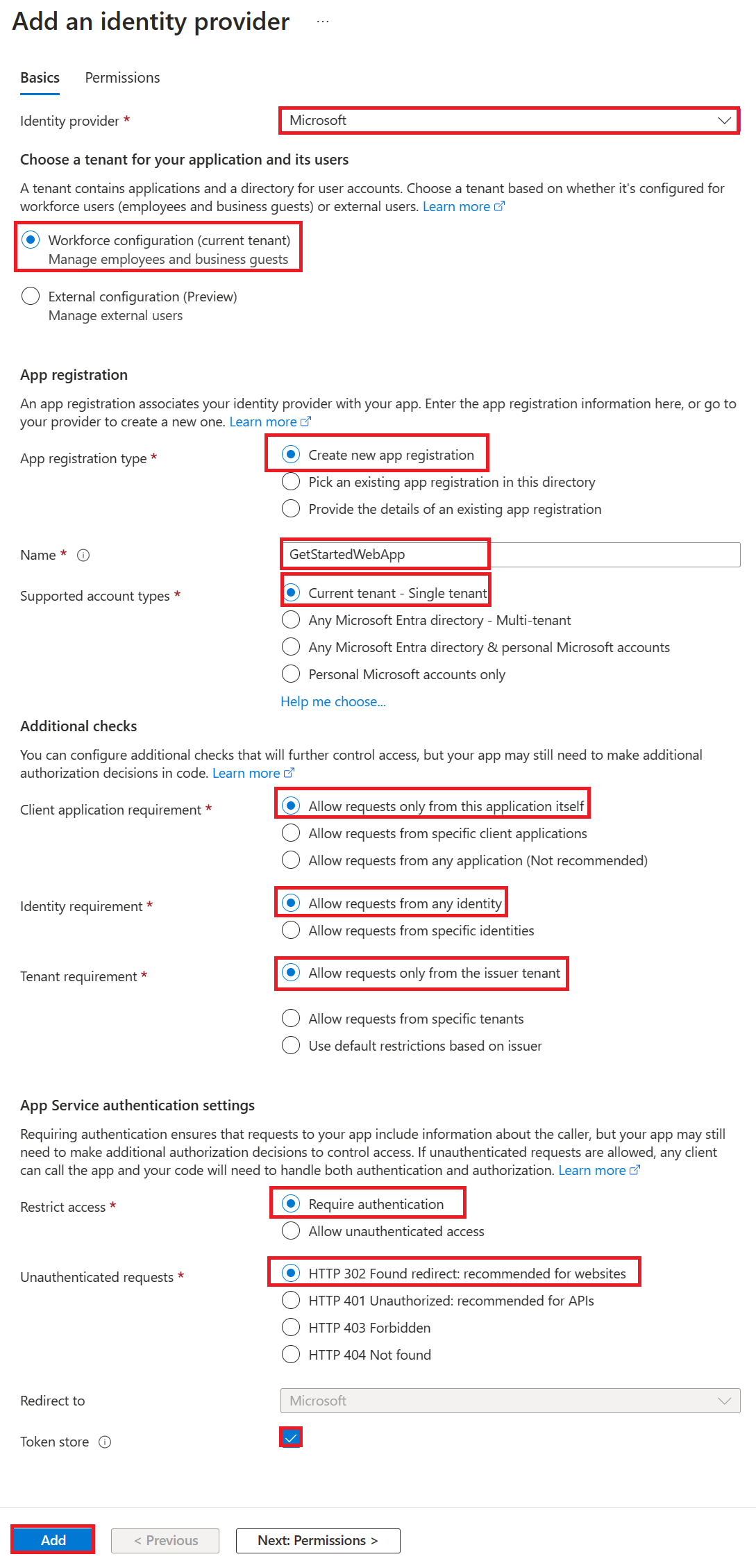

På sidan Lägg till en identitetsprovider väljer du Microsoft som identitetsprovider för att logga in Microsoft- och Microsoft Entra-identiteter.

Som Klientorganisationstyp väljer du Personalkonfiguration (aktuell klient) för anställda och företagsgäster.

För Appregistrering>Appregistreringstyp väljer du Skapa ny appregistrering för att skapa en ny appregistrering i Microsoft Entra.

Ange ett visningsnamn för programmet. Användare av ditt program kan se visningsnamnet när de använder appen, till exempel under inloggningen.

För Kontotyper som stöds för appregistrering>väljer du Aktuell klientorganisationsspecifik klientorganisation så att endast användare i din organisation kan logga in på webbappen.

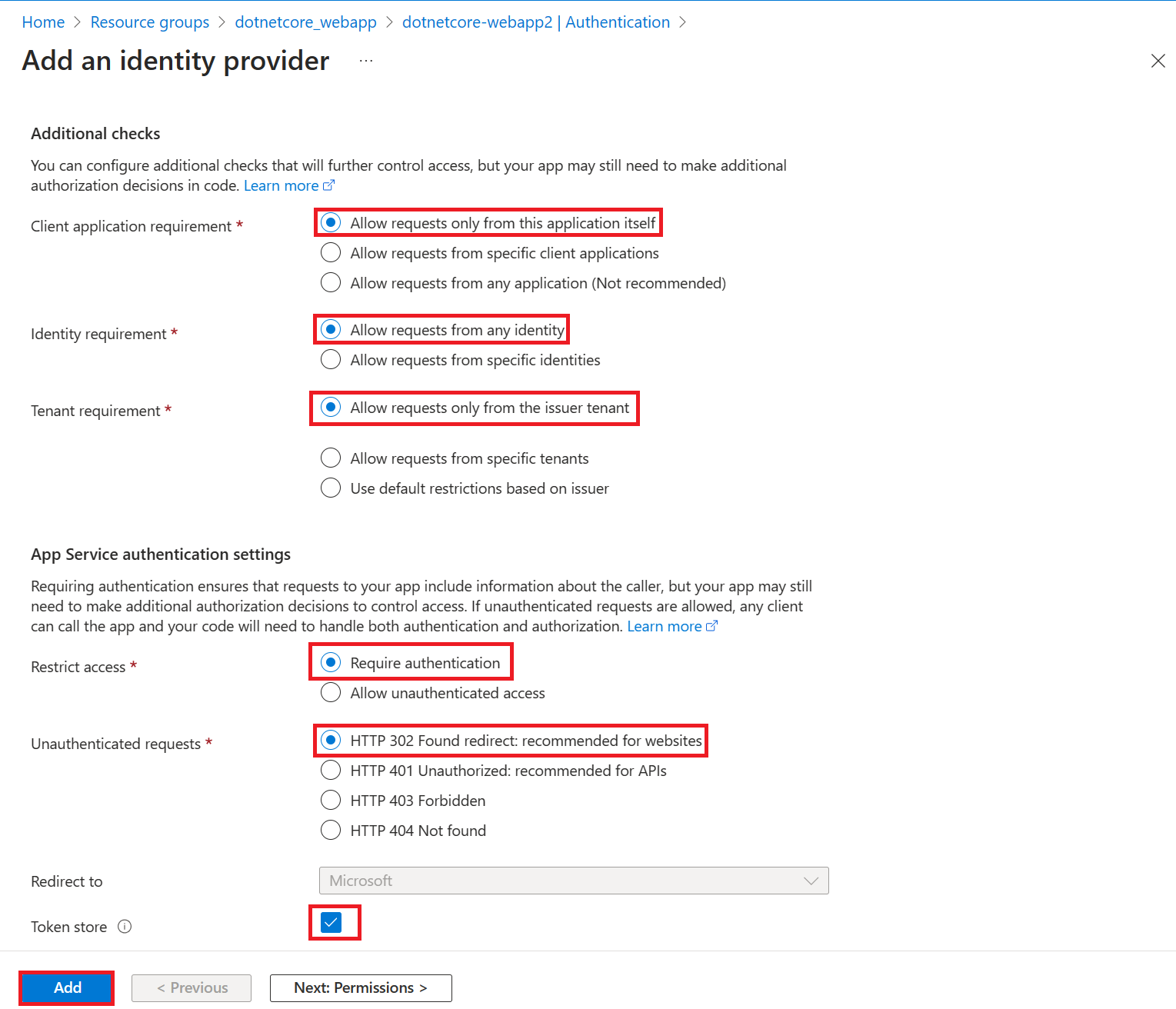

I avsnittet Ytterligare kontroller väljer du:

- Tillåt endast begäranden från själva programmet för krav på klientprogram

- Tillåt begäranden från valfri identitet för identitetskrav

- Tillåt endast begäranden från utfärdarklientorganisationen för klientorganisationens krav

I avsnittet Inställningar för App Service-autentisering anger du:

- Kräv autentisering för autentisering

- HTTP 302 Hittades omdirigering: rekommenderas för webbplatser för oautentiserade begäranden

- Kartong för tokenlagring

Längst ned på sidan Lägg till en identitetsprovider väljer du Lägg till för att aktivera autentisering för webbappen.

Nu har du en app som skyddas av App Service-autentiseringen och auktoriseringen.

Kommentar

Om du vill tillåta konton från andra klienter ändrar du utfärdar-URL:en till genomhttps://login.microsoftonline.com/common/v2.0 att redigera identitetsprovidern från bladet Autentisering.

4. Kontrollera begränsad åtkomst till webbappen

När du aktiverade App Service-autentiserings-/auktoriseringsmodulen i föregående avsnitt skapades en appregistrering i din personal eller externa klientorganisation. Appregistreringen har visningsnamnet som du skapade i ett tidigare steg.

Om du vill kontrollera inställningarna loggar du in på administrationscentret för Microsoft Entra som minst programutvecklare. Om du väljer extern konfiguration använder du ikonen Inställningar i den översta menyn för att växla till den externa klientorganisationen med din webbapp från + katalogprenumerationsmenyn. När du är i rätt klientorganisation:

Bläddra till Identitetsprogram>> Appregistreringar och välj Program> Appregistreringar på menyn.

Välj den appregistrering som skapades.

I översikten kontrollerar du att Kontotyper som stöds endast är inställda på Min organisation.

Om du vill kontrollera att åtkomsten till din app är begränsad till användare i din organisation går du till webbappen Översikt och väljer länken Standarddomän. Eller starta en webbläsare i inkognito- eller privat läge och gå till

https://<app-name>.azurewebsites.net.

Du bör dirigeras till en säker inloggningssida och verifiera att oautentiserade användare inte har åtkomst till webbplatsen.

Logga in som användare i din organisation för att få åtkomst till webbplatsen. Du kan också starta en ny webbläsare och försöka logga in med hjälp av ett personligt konto för att kontrollera att användare utanför organisationen inte har åtkomst.

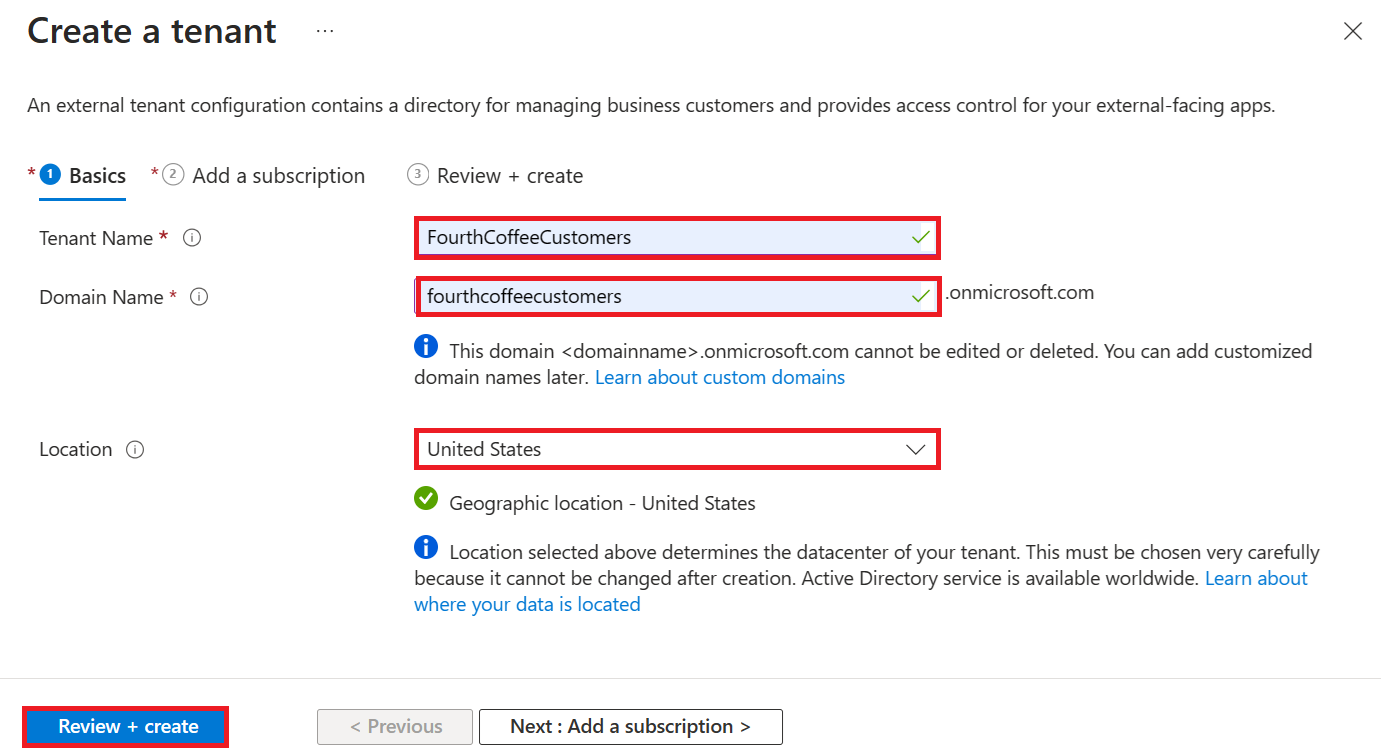

5. Rensa resurser

Om du har slutfört alla steg i den här självstudien för flera delar har du skapat en App Service, en App Service-värdplan och ett lagringskonto i en resursgrupp. Du har också skapat en appregistrering i Microsoft Entra-ID. Om du väljer extern konfiguration kan du ha skapat en ny extern klientorganisation. När de inte längre behövs tar du bort de här resurserna och appregistreringen så att du inte fortsätter att påföra avgifter.

I den här självstudien lär du dig att:

- Ta bort de Azure-resurser som skapats när du följer självstudien.

Ta bort resursgruppen

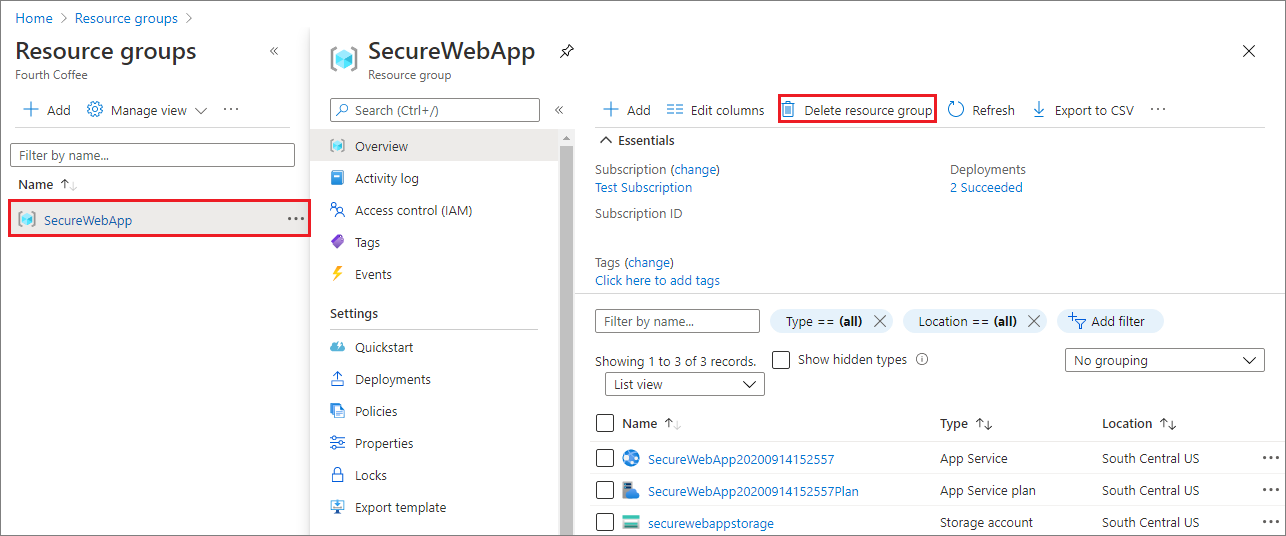

I Azure-portalen väljer du Resursgrupper på portalmenyn och väljer den resursgrupp som innehåller din App Service- och App Service-plan.

Välj Ta bort resursgrupp för att ta bort resursgruppen och alla resurser.

Det kan ta flera minuter att köra det här kommandot.

Ta bort appregistreringen

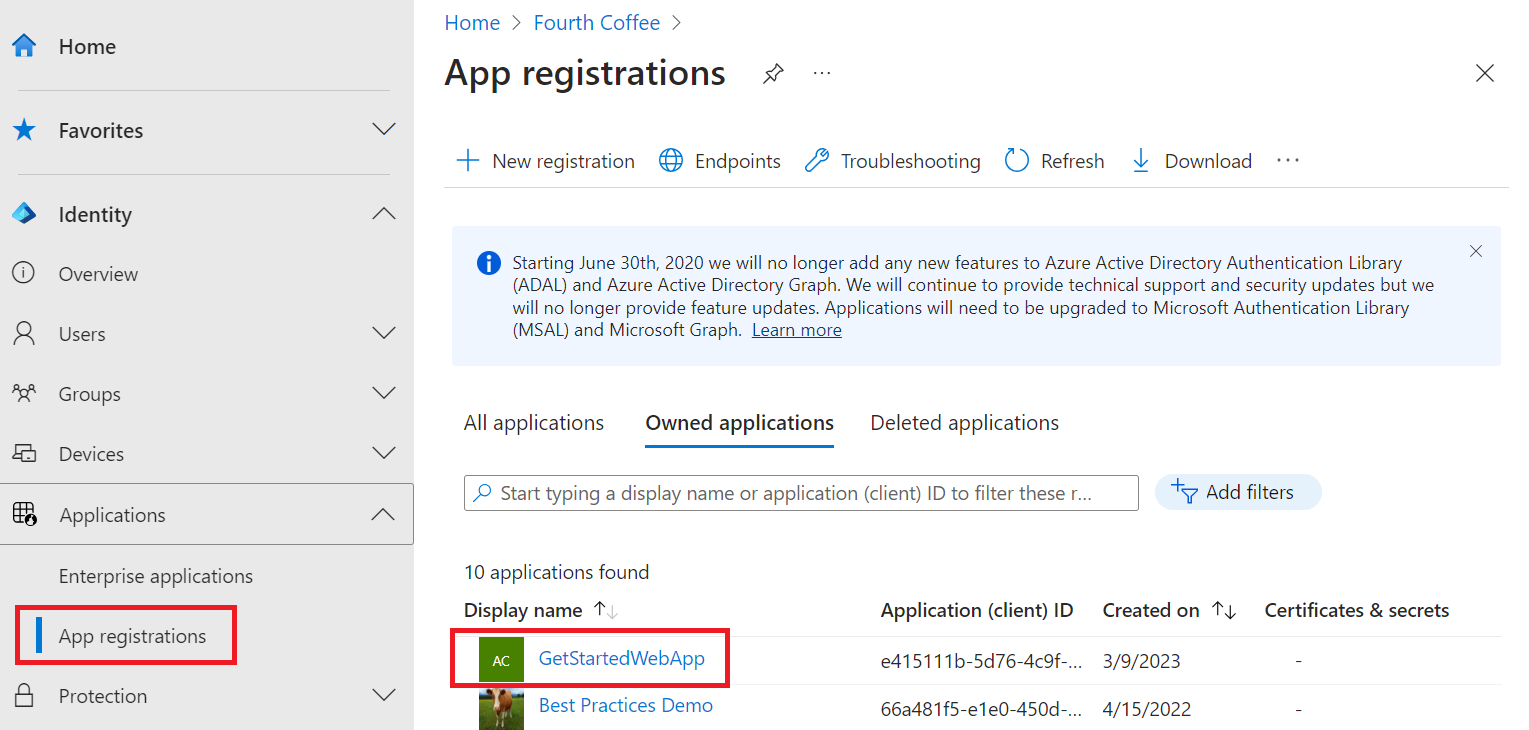

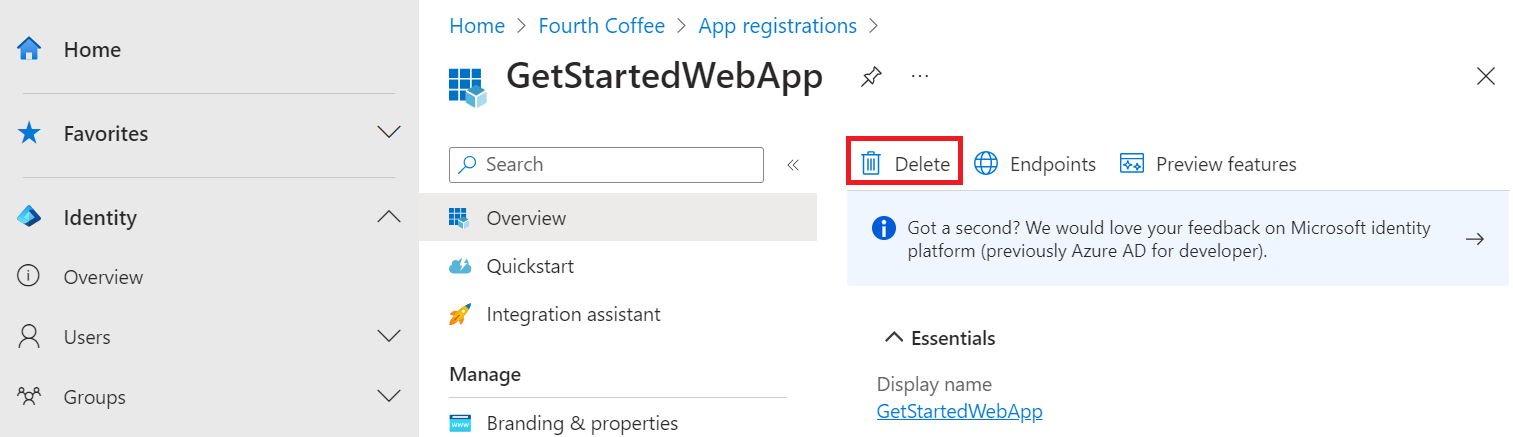

I administrationscentret för Microsoft Entra väljer du Program> Appregistreringar. Välj sedan det program som du skapade.

I översikten över appregistrering väljer du Ta bort.

Ta bort den externa klientorganisationen

Om du har skapat en ny extern klientorganisation kan du ta bort den. I administrationscentret för Microsoft Entra bläddrar du till Identitetsöversikt>>Hantera klienter.

Välj den klientorganisation som du vill ta bort och välj sedan Ta bort.

Du kan behöva utföra nödvändiga åtgärder innan du kan ta bort klientorganisationen. Du kan till exempel behöva ta bort alla användarflöden och appregistreringar i klientorganisationen.

Om du är redo att ta bort klientorganisationen väljer du Ta bort.

Nästa steg

I den här självstudiekursen lärde du dig att:

- Konfigurera autentisering för webbappen.

- Begränsa åtkomsten till webbappen till användare i din organisation.