Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Du kan använda Azure-portalen för att konfigurera en programgateway med ett certifikat för TLS-terminering som använder virtuella datorer som bakomliggande servrar.

I den här tutorialen lär du dig följande:

- Skapa ett självsignerat certifikat

- Skapa en programgateway med certifikatet

- Skapa de virtuella datorer som används som back-end-servrar

- Testa programgatewayen

Om du inte har någon Azure-prenumeration kan du skapa ett kostnadsfritt konto innan du börjar.

Anmärkning

Vi rekommenderar att du använder Azure Az PowerShell-modulen för att interagera med Azure. Se Installera Azure PowerShell för att komma igång. Information om hur du migrerar till Az PowerShell-modulen finns i Migrera Azure PowerShell från AzureRM till Az.

Förutsättningar

- En prenumeration på Azure

Skapa ett självsignerat certifikat

I det här avsnittet använder du New-SelfSignedCertificate för att skapa ett självsignerat certifikat. Du laddar upp certifikatet till Azure-portalen när du skapar lyssnaren för programgatewayen.

Öppna ett Windows PowerShell-fönster som administratör på den lokala datorn. Kör följande kommando för att skapa certifikatet:

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

Du bör se något som liknar det här svaret:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Använd Export-PfxCertificate med tumavtrycket som returnerades för att exportera en pfx-fil från certifikatet. Pfx-algoritmerna som stöds visas i PFXImportCertStore-funktionen. Kontrollera att lösenordet är 4–12 tecken långt:

$pwd = ConvertTo-SecureString -String <your password> -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Logga in på Azure

Logga in på Azure-portalen.

Skapa en applikationsgateway

På menyn i Azure-portalen väljer du + Skapa en resurs>Nätverk>Applikationsgateway eller söker efter Application Gateway i sökrutan i portalen.

Välj Skapa.

Grundläggande-fliken

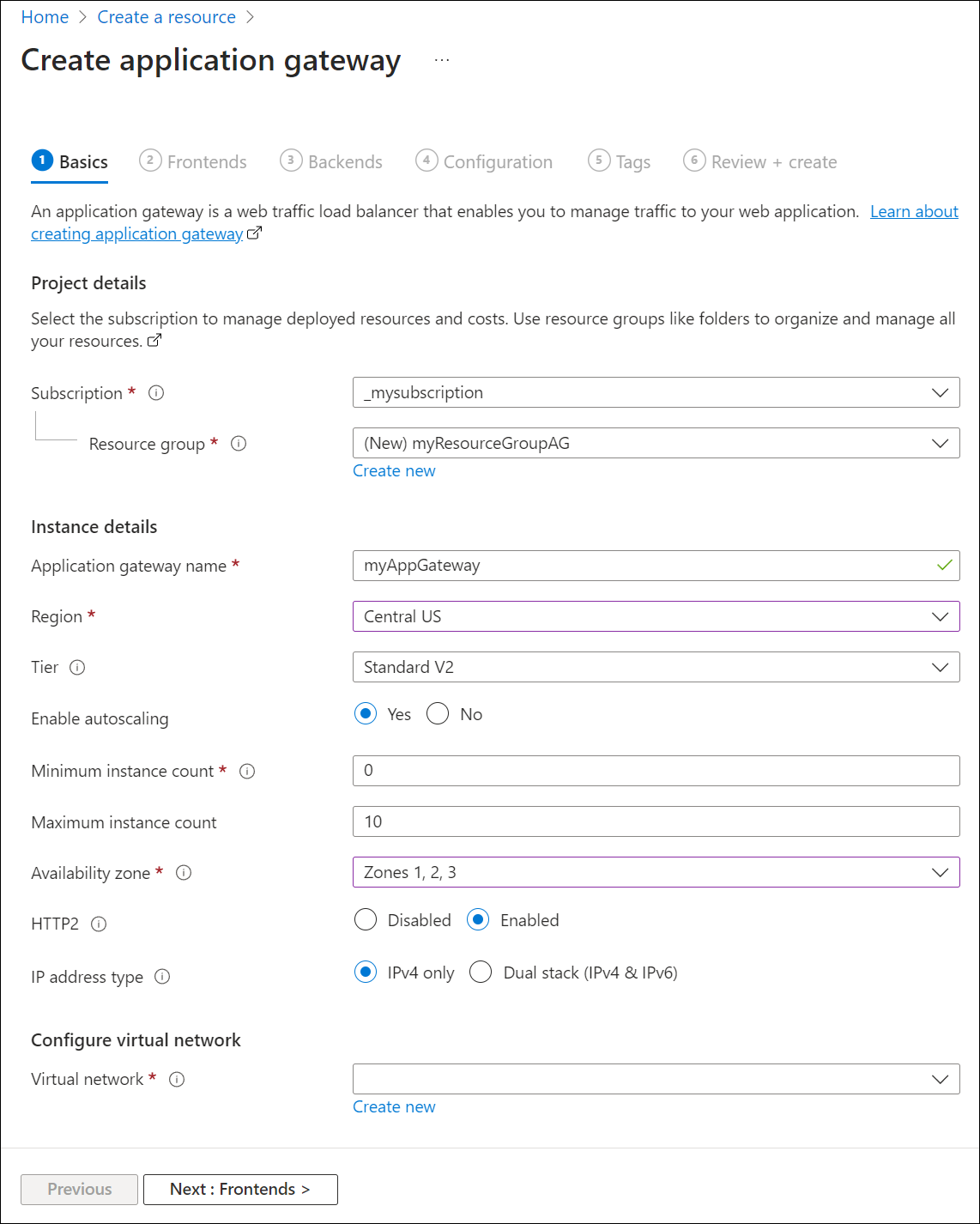

På fliken Grundläggande anger eller väljer du följande värden:

Resursgrupp: Välj myResourceGroupAG för resursgruppen. Om den inte finns väljer du Skapa ny för att skapa den.

Namn på programgateway: Ange myAppGateway som namn på programgatewayen.

För att Azure ska kunna kommunicera mellan resurserna som du skapar krävs ett virtuellt nätverk. Du kan antingen skapa ett nytt virtuellt nätverk eller använda ett befintligt nätverk. I det här exemplet skapar du ett nytt virtuellt nätverk samtidigt som du skapar programgatewayen. Application Gateway-instanser skapas i separata undernät. Du skapar två undernät i det här exemplet: ett för programgatewayen och ett för backend-servrarna.

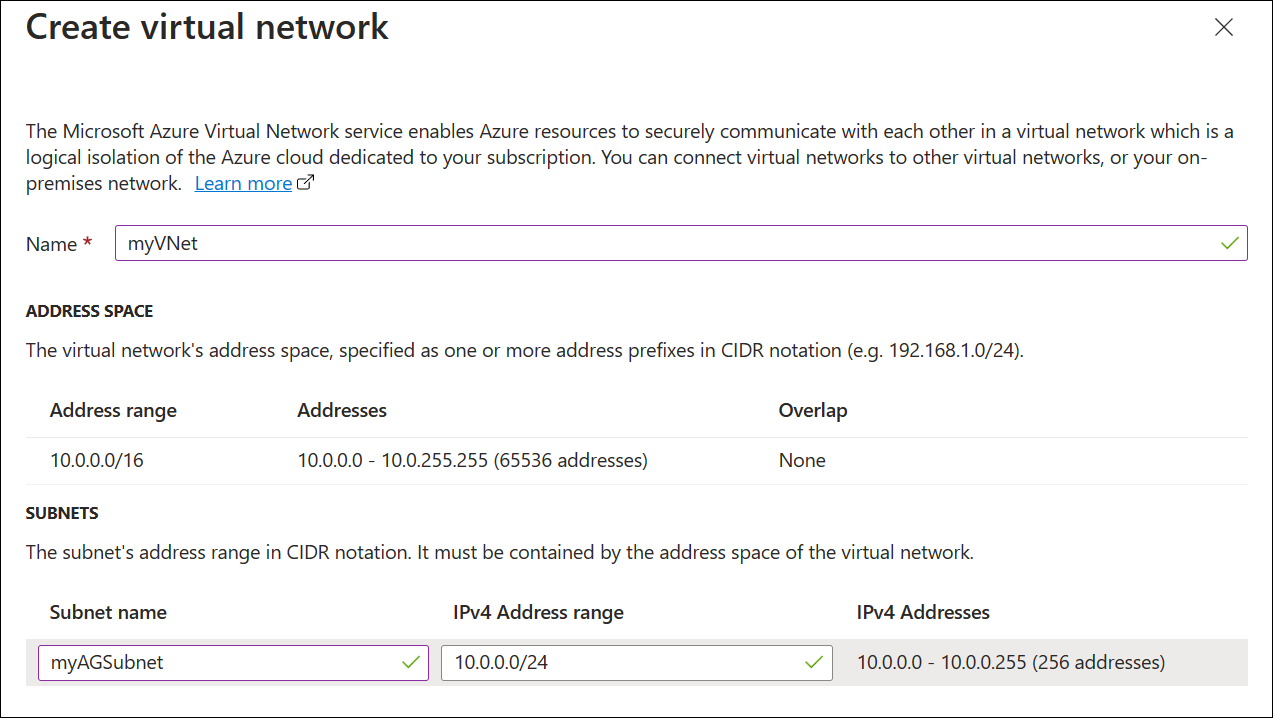

Under Konfigurera virtuellt nätverk skapar du ett nytt virtuellt nätverk genom att välja Skapa nytt. I fönstret Skapa virtuellt nätverk som öppnas anger du följande värden för att skapa det virtuella nätverket och två undernät:

Namn: Ange myVNet som namn på det virtuella nätverket.

Undernätsnamn (Application Gateway-undernät): Undernätsrutnätet visar ett undernät med namnet Standard. Ändra namnet på det här undernätet till myAGSubnet.

Undernätet för en programgateway kan endast innehålla programgatewayer. Inga andra resurser är tillåtna.Undernätsnamn (backend-serverunderät): På den andra raden i Undernät-rutnätet anger du myBackendSubnet i kolumnen Undernätsnamn.

Adressområde (backendservernätverk): På den andra raden i undernät anger du ett adressområde som inte överlappar adressområdet för myAGSubnet. Om adressintervallet för myAGSubnet till exempel är 10.0.0.0/24 anger du 10.0.1.0/24 för adressintervallet för myBackendSubnet.

Välj OK för att stänga fönstret Skapa virtuellt nätverk och spara inställningarna för det virtuella nätverket.

På fliken Grundläggande accepterar du standardvärdena för de andra inställningarna och väljer sedan Nästa: Klientdelar.

Fliken Klientdelar

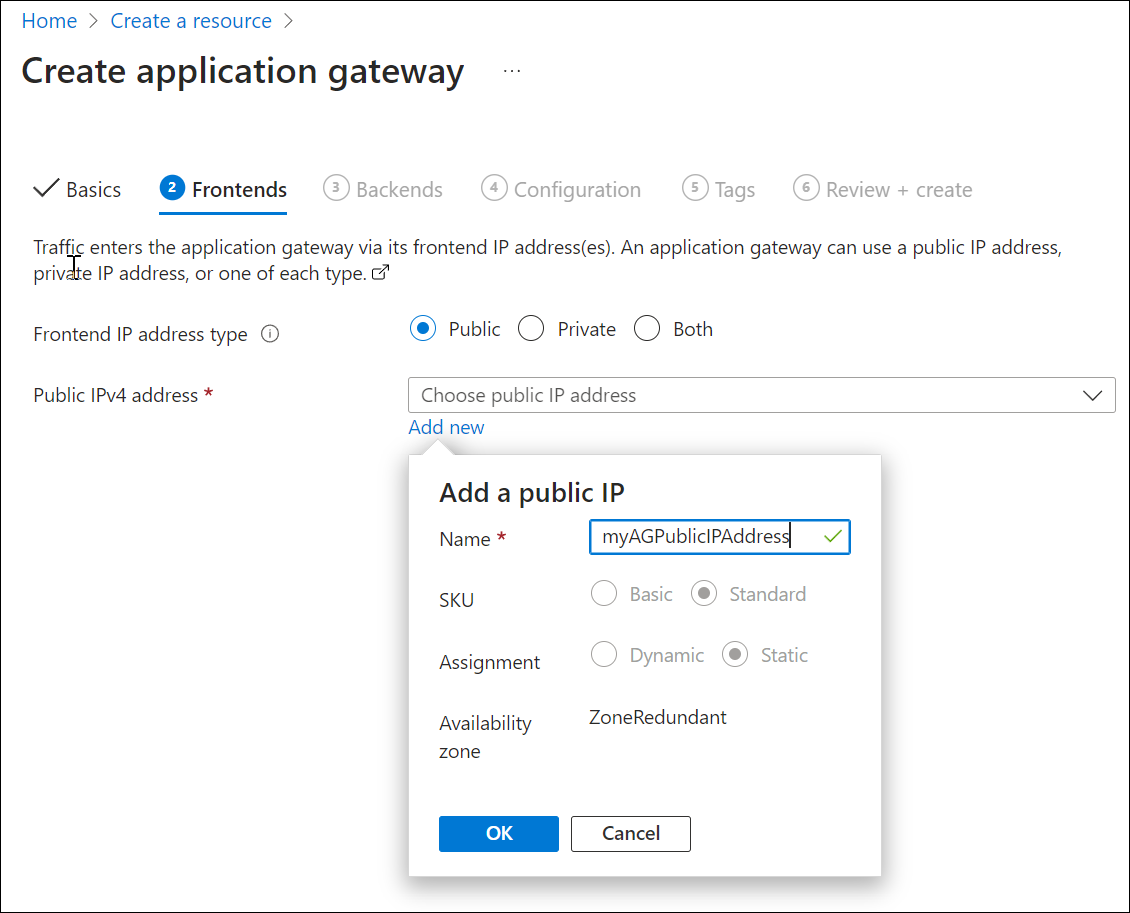

På fliken Klientdelar kontrollerar du att IP-adresstypen för klientdelen är inställd på Offentlig.

Du kan konfigurera klientdels-IP-adressen så att den är offentlig eller privat enligt ditt användningsfall. I det här exemplet väljer du en offentlig klientdels-IP- adress.Anmärkning

För Application Gateway v2 SKU kan du bara välja offentlig främre IP-konfiguration. Ip-konfigurationen för den privata klientdelen är för närvarande inte aktiverad för den här V2-SKU:n.

Välj Lägg till ny för den offentliga IP-adressen och ange myAGPublicIPAddress som namn på den offentliga IP-adressen och välj sedan OK.

Välj Nästa: Backends.

Fliken Serverdelar

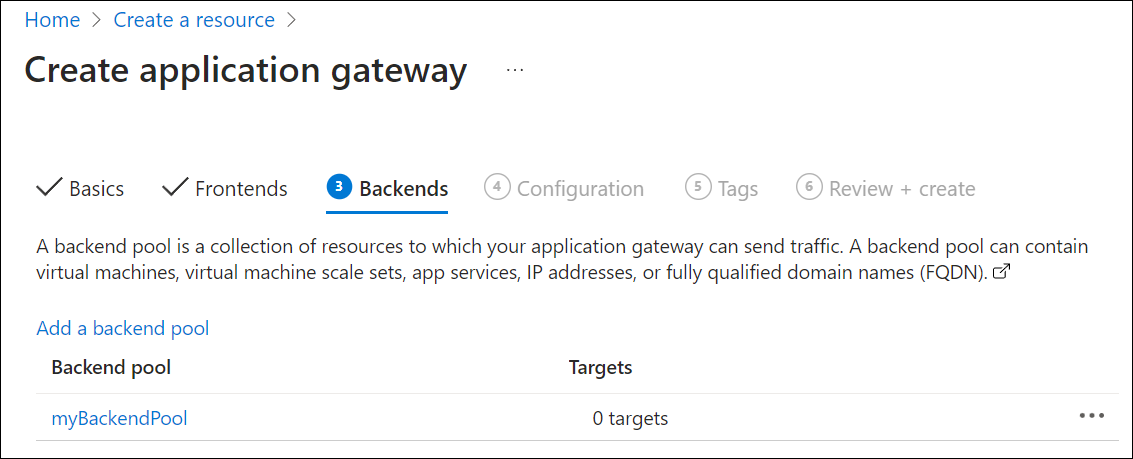

Serverdelspoolen används för att dirigera begäranden till serverdelsservrarna som hanterar begäran. Serverdelspooler kan bestå av nätverkskort, virtuella maskinskaleuppsättningar, offentliga IP-adresser, interna IP-adresser, fullständigt kvalificerade domännamn (FQDN) och multitenanta backends som Azure App Service. I det här exemplet skapar du en tom bakomliggande pool med din programgateway och lägger sedan till mål för den bakomliggande poolen.

På fliken Serverdelar väljer du Lägg till en serverdelspool.

I fönstret Lägg till en serverdelspool som öppnas anger du följande värden för att skapa en tom serverdelspool:

- Namn: Ange myBackendPool som namn på serverdelspoolen.

- Lägg till serverdelspool utan mål: Välj Ja om du vill skapa en serverdelspool utan mål. Du lägger till backend-mål när du har skapat applikationsgatewayen.

I fönstret Lägg till en serverdelspool väljer du Lägg till för att spara serverdelspoolens konfiguration och återgå till fliken Serverdelar.

På fliken Serverdelar väljer du Nästa: Konfiguration.

Konfigurationsflik

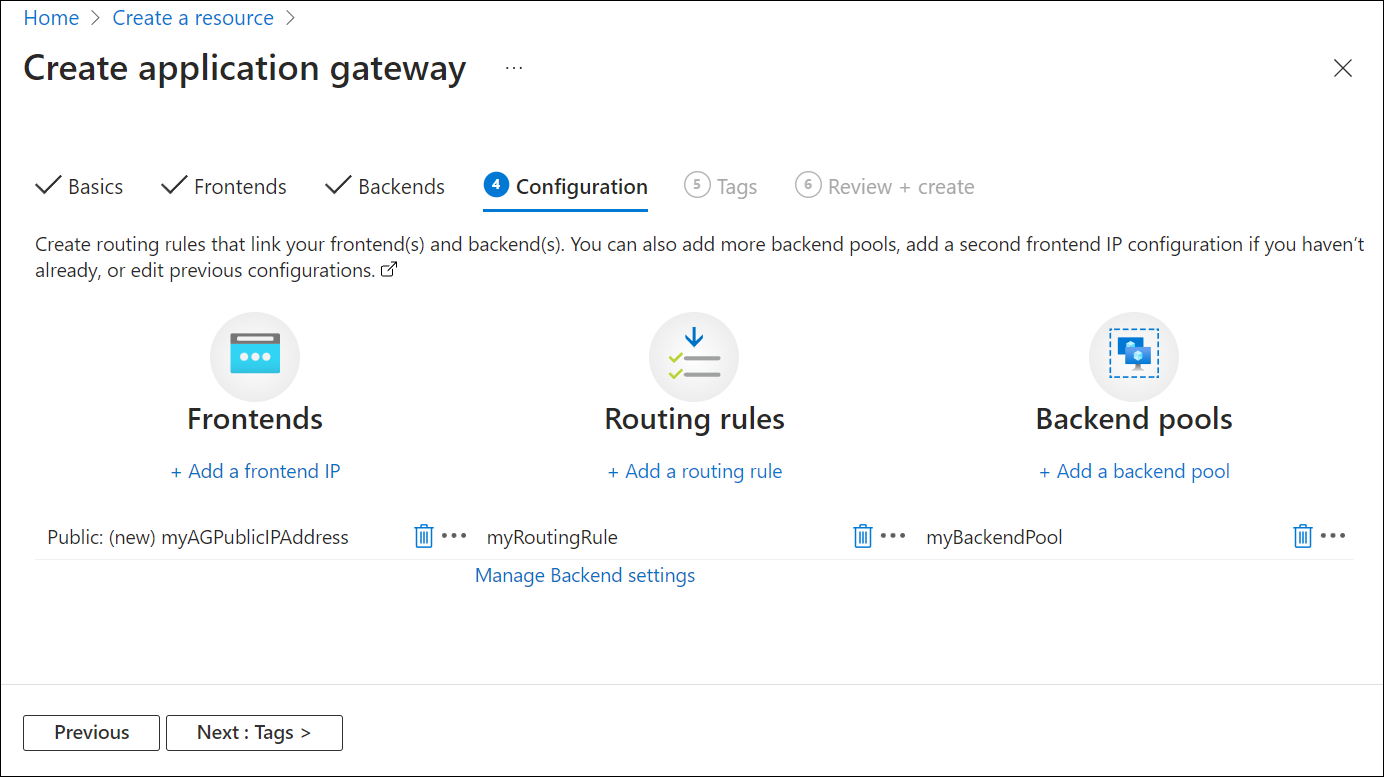

På fliken Konfiguration ansluter du klientdels- och serverdelspoolen som du skapade med hjälp av en routningsregel.

Välj Lägg till en routningsregel i kolumnen Routningsregler .

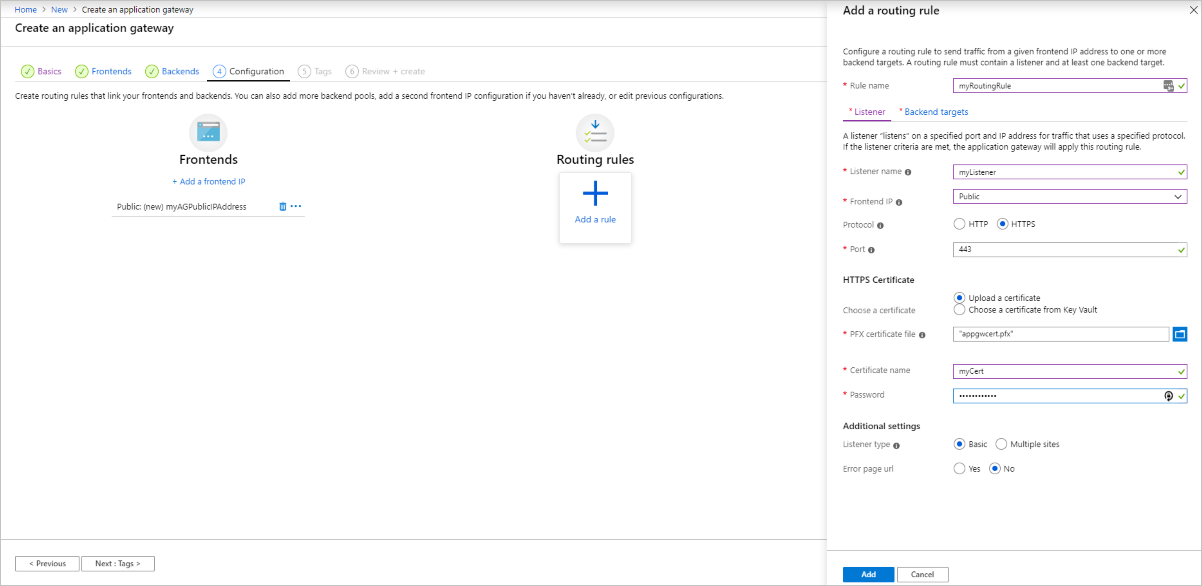

I fönstret Lägg till en routningsregel som öppnas anger du myRoutingRule som regelnamn.

En routningsregel kräver en lyssnare. På fliken Lyssnare i fönstret Lägg till en routningsregel anger du följande värden för lyssnaren:

- Lyssnarnamn: Ange myListener som namnet på lyssnaren.

- Klientdels-IP: Välj Offentlig för att välja den offentliga IP-adress som du skapade för klientdelen.

- Protokoll: Välj HTTPS.

- Port: Kontrollera att 443 har angetts för porten.

Under HTTPS-inställningar:

Välj ett certifikat – Välj Ladda upp ett certifikat.

PFX-certifikatfil – Bläddra till och välj filen c:\appgwcert.pfx som du skapade tidigare.

Certifikatnamn – Ange mycert1 som namnet på certifikatet.

Lösenord – Ange lösenordet som du använde för att skapa certifikatet.

Acceptera standardvärdena för de andra inställningarna på fliken Lyssnare och välj sedan fliken Serverdelsmål för att konfigurera resten av routningsreglerna.

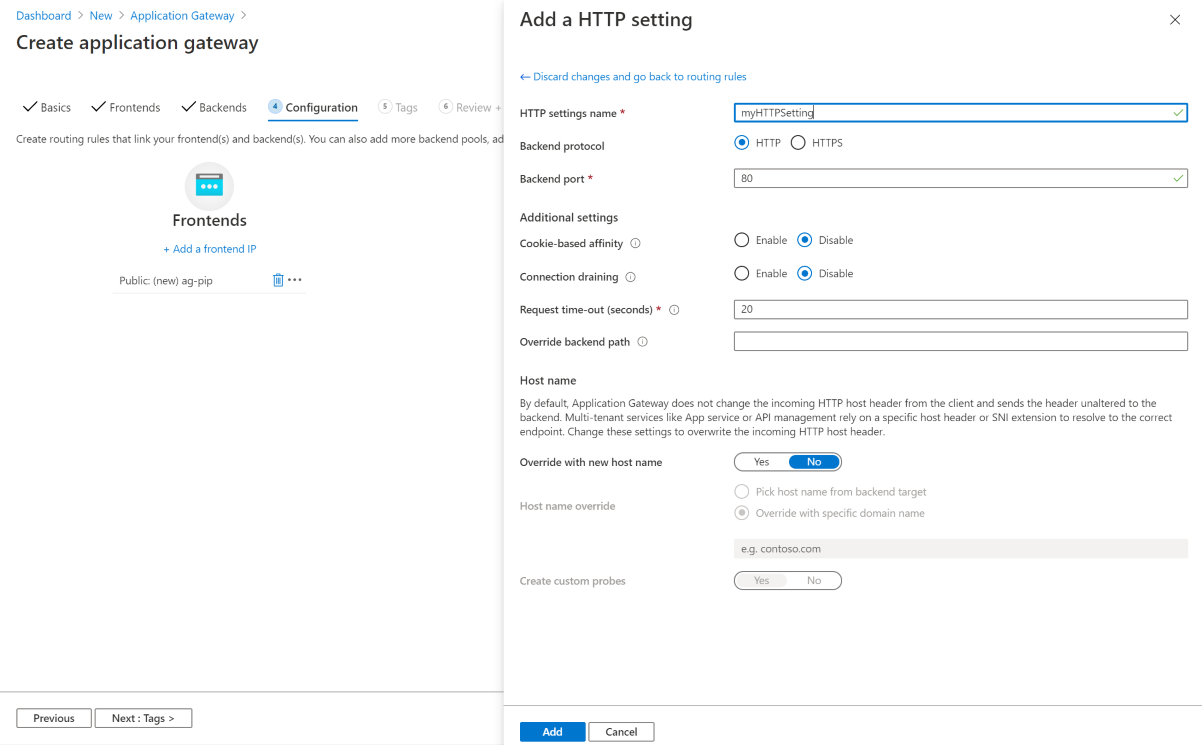

På fliken Serverdelsmål väljer du myBackendPool som serverdelsmål.

För HTTP-inställningen väljer du Lägg till ny för att skapa en ny HTTP-inställning. HTTP-inställningen avgör beteendet för routningsregeln. I fönstret Lägg till en HTTP-inställning som öppnas anger du myHTTPSetting som HTTP-inställningsnamn. Acceptera standardvärdena för de andra inställningarna i fönstret Lägg till en HTTP-inställning och välj sedan Lägg till för att återgå till fönstret Lägg till en routningsregel .

I fönstret Lägg till en routningsregel väljer du Lägg till för att spara routningsregeln och återgår till fliken Konfiguration .

Välj Nästa: Taggar och sedan Nästa: Granska + skapa.

Granska + skapa flik

Granska inställningarna på fliken Granska + skapa och välj sedan Skapa för att skapa det virtuella nätverket, den offentliga IP-adressen och programgatewayen. Det kan ta flera minuter för Azure att skapa programgatewayen. Vänta tills distributionen har slutförts framgångsrikt innan du går vidare till nästa avsnitt.

Lägg till backend-mål

I det här exemplet använder du virtuella datorer som målserverdel. Du kan antingen använda befintliga virtuella datorer eller skapa nya. Du skapar två virtuella datorer som Azure använder som back-end-servrar för applikationsgatewayen.

För att göra detta gör du följande:

- Skapa två nya virtuella datorer, myVM och myVM2, som ska användas som serverdelsservrar.

- Installera IIS på de virtuella datorerna för att verifiera att programgatewayen har skapats.

- Lägg till backendservrarna i backendpoolen.

Skapa en virtuell dator

På Menyn i Azure-portalen väljer du + Skapa en resurs>Compute>Windows Server 2016 Datacenter eller söker efter Windows Server i portalsökningsrutan och väljer Windows Server 2016 Datacenter.

Välj Skapa.

Application Gateway kan dirigera trafik till alla typer av virtuella datorer som används i dess serverdelspool. I det här exemplet använder du ett Windows Server 2016 Datacenter.

Ange dessa värden på fliken Grundläggande inställningar för följande inställningar för virtuella datorer:

- Resursgrupp: Välj myResourceGroupAG som resursgruppsnamn.

- Namn på virtuell dator: Ange myVM som namn på den virtuella datorn.

- Användarnamn: Ange ett namn för administratörens användarnamn.

- Lösenord: Ange ett lösenord för administratörskontot.

Acceptera de andra standardvärdena och välj sedan Nästa: Diskar.

Acceptera standardinställningarna för fliken Diskar och välj sedan Nästa: Nätverk.

På fliken Nätverk kontrollerar du att myVNet har valts för Virtuellt nätverk och att Undernät är inställt på myBackendSubnet. Acceptera de andra standardvärdena och välj sedan Nästa: Hantering.

Application Gateway kan kommunicera med instanser utanför det virtuella nätverk som det finns i, men du måste se till att det finns EN IP-anslutning.

På fliken Hantering anger du Startdiagnostik till Inaktivera. Acceptera övriga standardinställningar och välj sedan Granska + skapa.

Gå igenom inställningarna på fliken Granska + skapa och åtgärda eventuella verifieringsfel och välj sedan Skapa.

Vänta tills distributionen har slutförts innan du fortsätter.

Installera IIS för testning

I det här exemplet installerar du endast IIS på de virtuella datorerna för att verifiera att Azure har skapat programgatewayen.

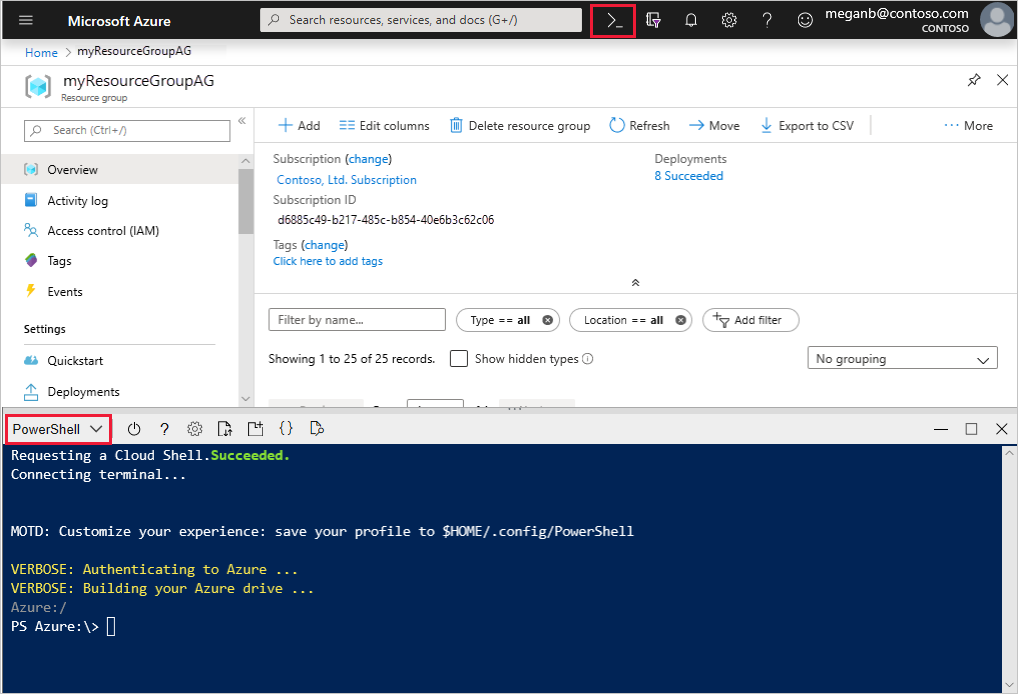

Öppna Azure PowerShell. Det gör du genom att först välja Cloud Shell i det övre navigeringsfältet på Azure-portalen och sedan välja PowerShell i listrutan.

Ändra platsinställningen för din miljö och kör sedan följande kommando för att installera IIS på den virtuella datorn:

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location <location>Skapa en andra virtuell dator och installera IIS genom att följa stegen som du utförde tidigare. Använd myVM2 för namnet på den virtuella datorn och för VMName-inställningen för cmdleten Set-AzVMExtension.

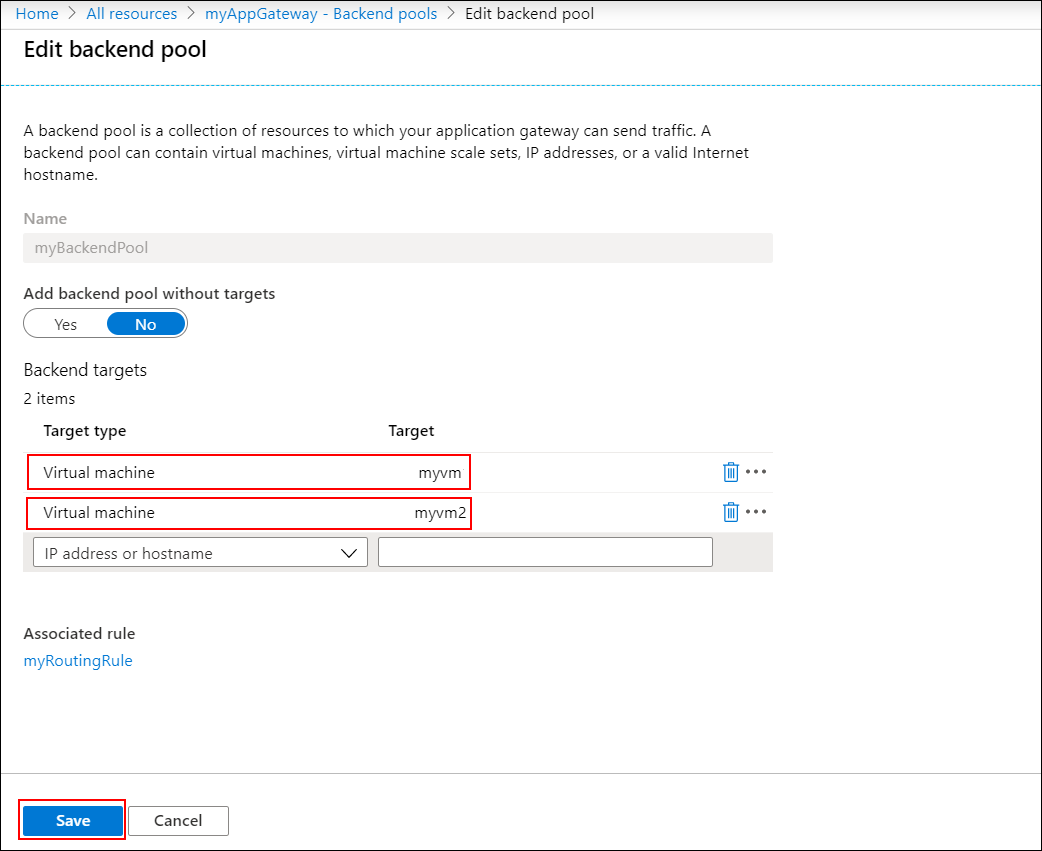

Lägga till backend-servrar i backend-poolen

Välj Alla resurser och välj sedan myAppGateway.

Välj Backend pools i den vänstra menyn.

Välj myBackendPool.

Under Måltyp väljer du Virtuell dator i listrutan.

Under Mål väljer du nätverksgränssnittet under myVM i listrutan.

Upprepa för att lägga till nätverksgränssnittet för myVM2.

Välj Spara.

Vänta tills distributionen har slutförts innan du fortsätter till nästa steg.

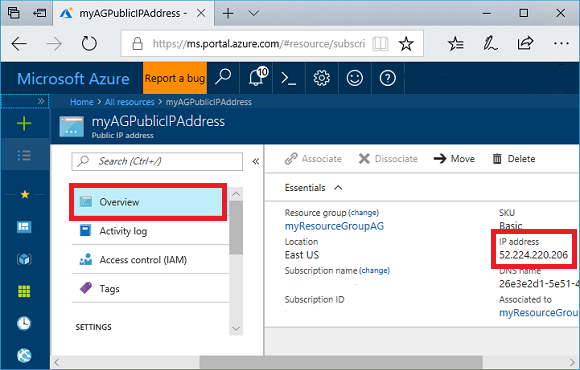

Testa programgatewayen

Välj Alla resurser och välj sedan myAGPublicIPAddress.

I webbläsarens adressfält skriver du https://< dår ip-adress> för programgatewayen.

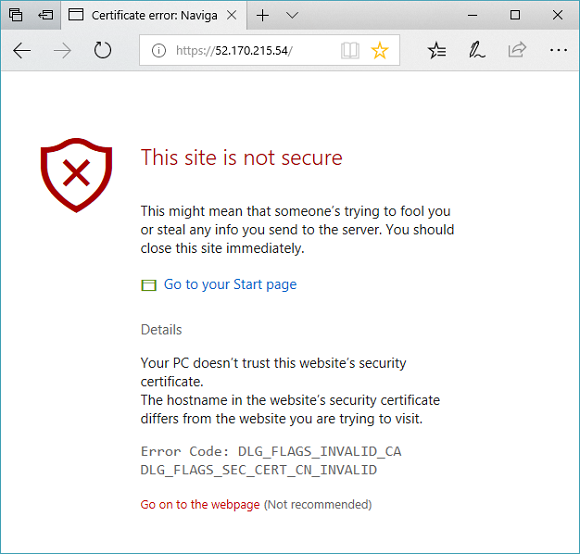

Om du vill acceptera säkerhetsvarningen om du använde ett självsignerat certifikat väljer du Information (eller Avancerat i Chrome) och går sedan vidare till webbsidan:

Din skyddade IIS-webbplats visas sedan som i exemplet nedan:

Rensa resurser

Ta bort resursgruppen och alla relaterade resurser när den inte längre behövs. Om du vill göra det väljer du resursgruppen och väljer Ta bort resursgrupp.

Nästa steg

I den här handledningen kommer du att:

- Skapade ett självsignerat certifikat

- Skapade en programgateway med certifikatet

Mer information om TLS-stöd för Application Gateway finns i TLS från slutpunkt till slutpunkt med Application Gateway och Application Gateway TLS-princip.

Om du vill lära dig hur du skapar och konfigurerar en Application Gateway som värd för flera webbplatser med hjälp av Azure-portalen går du vidare till nästa självstudie.