Konfigurera SSL från slutpunkt till slutpunkt i Application Gateway via Azure-portalen

Den här artikeln beskriver hur du använder Azure-portalen för att konfigurera TLS-kryptering (End-to-End Transport Layer Security), som tidigare kallades SSL-kryptering (Secure Sockets Layer), via Azure Application Gateway v1 SKU.

Kommentar

Application Gateway v2 SKU kräver betrodda rotcertifikat för att aktivera konfiguration från slutpunkt till slutpunkt.

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

Innan du börjar

För att konfigurera TLS från slutpunkt till slutpunkt med en programgateway behöver du ett certifikat för gatewayen. Certifikat krävs också för serverdelsservrarna. Gatewaycertifikatet används för att härleda en symmetrisk nyckel i enlighet med TLS-protokollspecifikationen. Den symmetriska nyckeln används sedan för att kryptera och dekryptera trafiken som skickas till gatewayen.

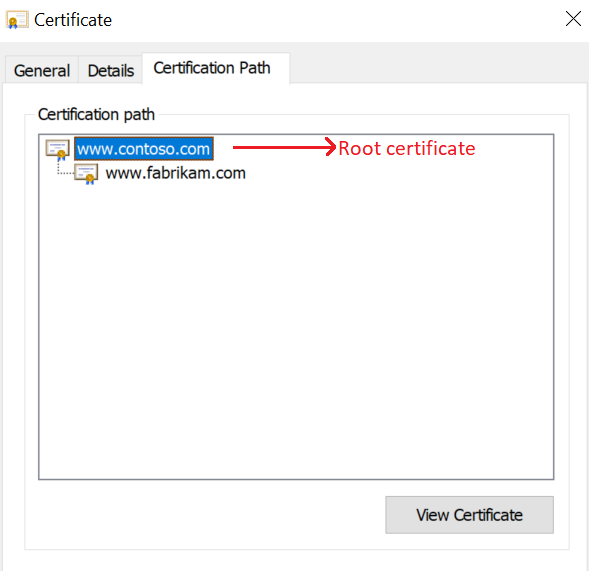

För TLS-kryptering från slutpunkt till slutpunkt måste rätt serverdelsservrar tillåtas i programgatewayen. Om du vill tillåta den här åtkomsten laddar du upp det offentliga certifikatet för serverdelsservrarna, även kallat autentiseringscertifikat (v1) eller betrodda rotcertifikat (v2), till programgatewayen. Genom att lägga till certifikatet ser du till att programgatewayen endast kommunicerar med kända serverdelsinstanser. Den här konfigurationen skyddar kommunikationen från slutpunkt till slutpunkt ytterligare.

Viktigt!

Om du får ett felmeddelande för serverdelsservercertifikatet kontrollerar du att klientdelscertifikatets gemensamma namn (CN) matchar serverdelscertifikatets CN. Mer information finns i Felmatchning av betrott rotcertifikat

Mer information finns i Översikt över TLS-avslutning och TLS från slutpunkt till slutpunkt med Application Gateway.

Skapa en ny programgateway med TLS från slutpunkt till slutpunkt

Om du vill skapa en ny programgateway med TLS-kryptering från slutpunkt till slutpunkt måste du först aktivera TLS-avslutning när du skapar en ny programgateway. Den här åtgärden aktiverar TLS-kryptering för kommunikation mellan klienten och programgatewayen. Sedan måste du ange certifikaten för serverdelsservrarna i HTTP-inställningarna på listan Valv Mottagare. Den här konfigurationen möjliggör TLS-kryptering för kommunikation mellan programgatewayen och serverdelsservrarna. Det åstadkommer TLS-kryptering från slutpunkt till slutpunkt.

Aktivera TLS-avslutning när du skapar en ny programgateway

Mer information finns i Aktivera TLS-avslutning när du skapar en ny programgateway.

Lägga till autentiserings-/rotcertifikat för serverdelsservrar

Välj Alla resurser och välj sedan myAppGateway.

Välj HTTP-inställningar på menyn till vänster. Azure skapade automatiskt en HTTP-standardinställning, appGatewayBackendHttp Inställningar, när du skapade programgatewayen.

Välj appGatewayBackendHttp Inställningar.

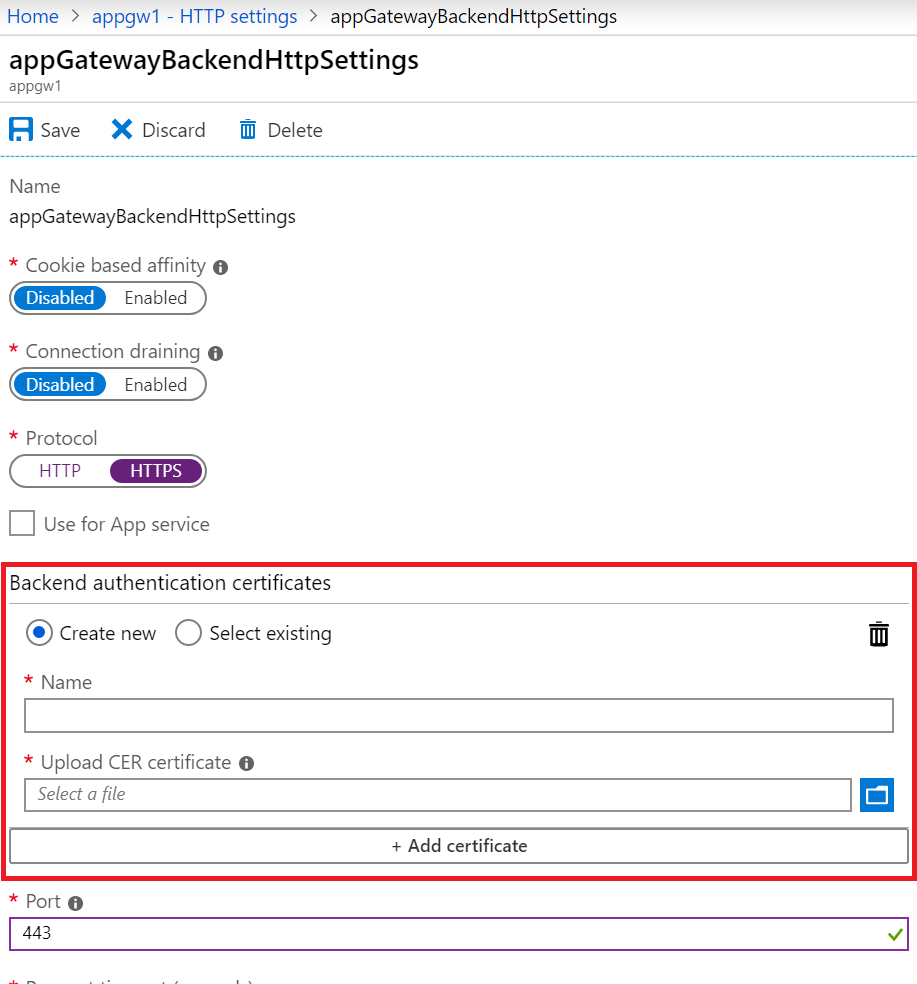

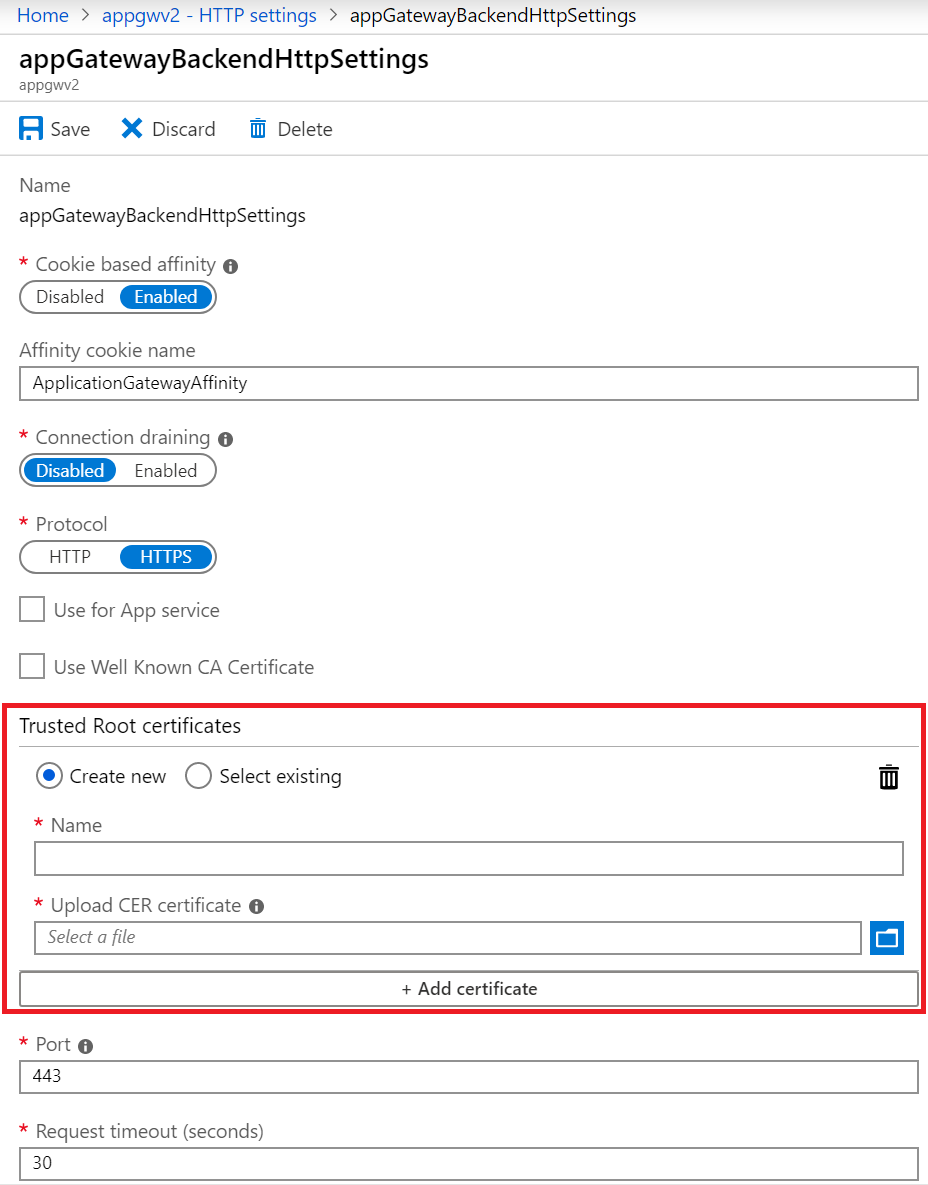

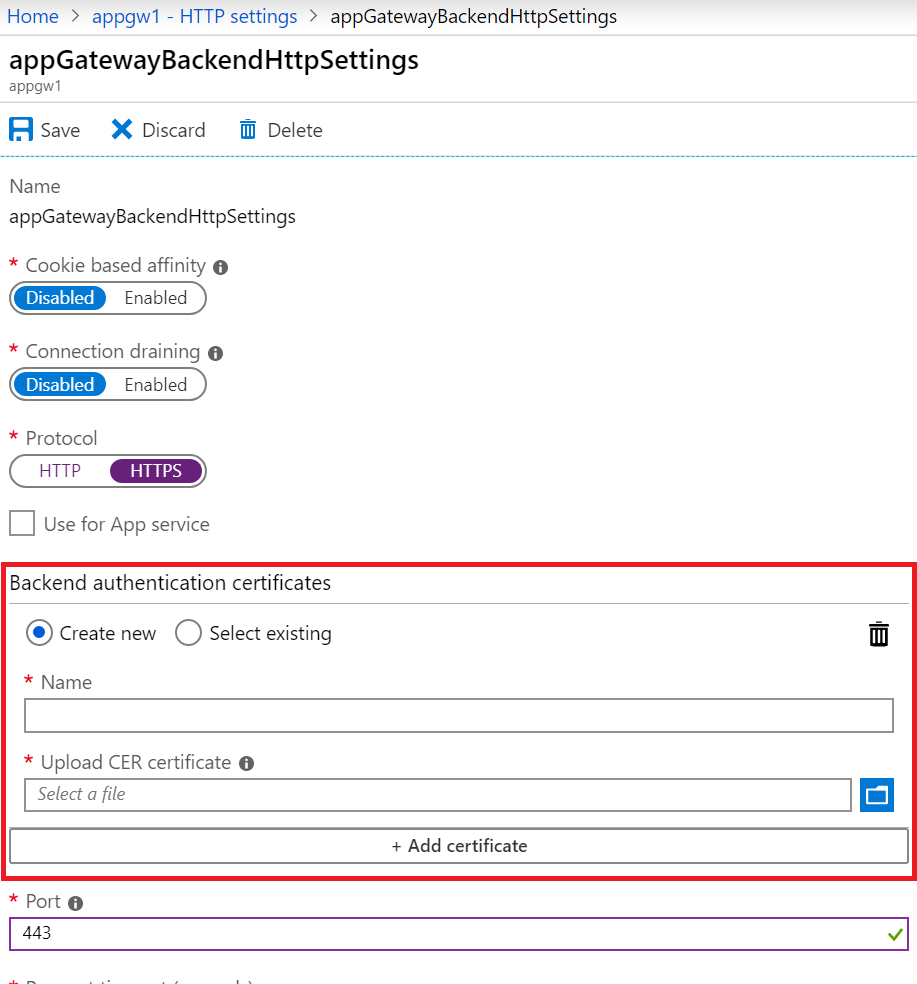

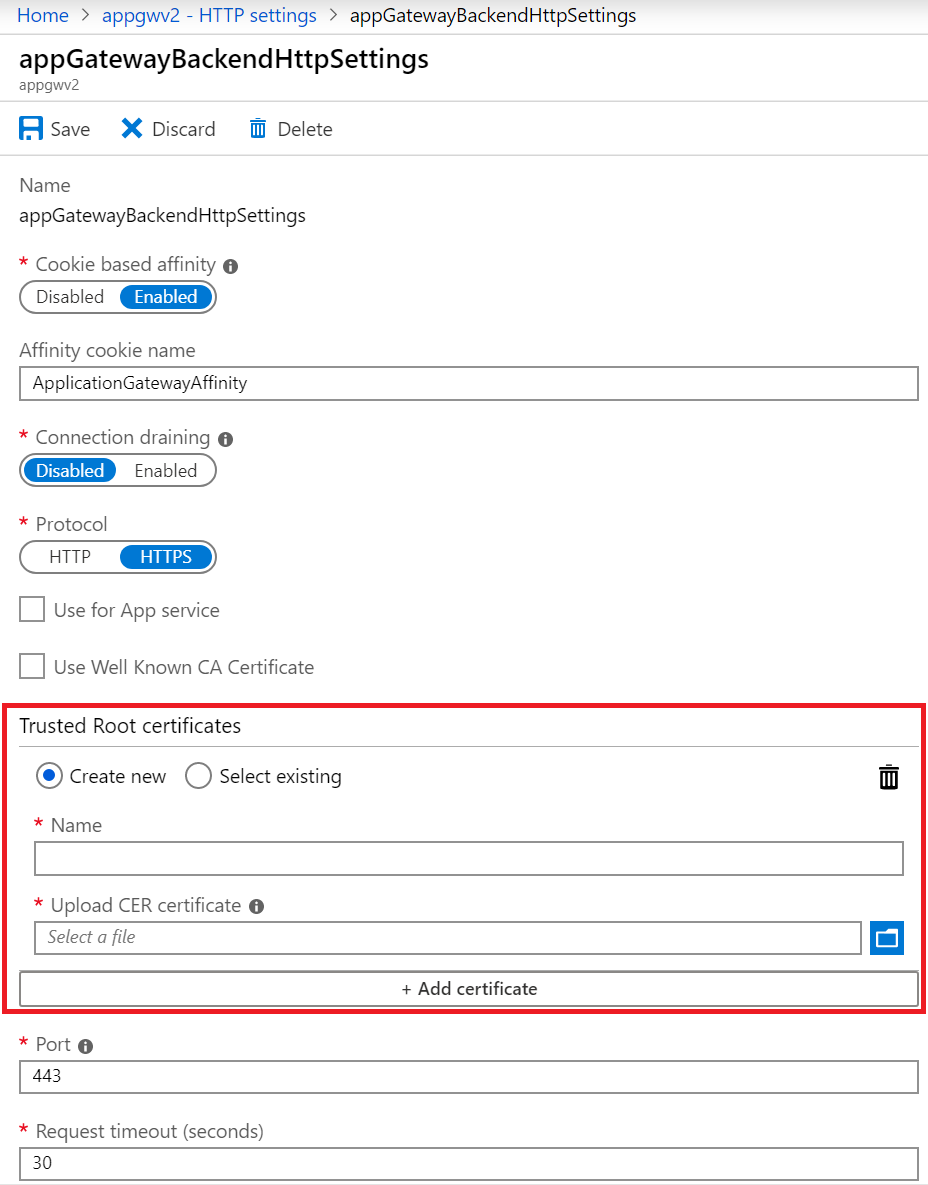

Under Protokoll väljer du HTTPS. Ett fönster för serverdelsautentiseringscertifikat eller betrodda rotcertifikat visas.

Välj Skapa ny.

I fältet Namn anger du ett lämpligt namn.

Välj certifikatfilen i rutan Ladda upp CER-certifikat .

För Standard- och WAF-programgatewayer (v1) bör du ladda upp den offentliga nyckeln för serverdelsservercertifikatet i .cer-format.

För Standard_v2 och WAF_v2 programgatewayer bör du ladda upp rotcertifikatet för serverdelsservercertifikatet i .cer-format. Om serverdelscertifikatet utfärdas av en välkänd certifikatutfärdare kan du markera kryssrutan Använd välkänd CA-certifikat och sedan behöver du inte ladda upp ett certifikat.

Välj Spara.

Aktivera TLS från slutpunkt till slutpunkt för en befintlig programgateway

Om du vill konfigurera en befintlig programgateway med TLS-kryptering från slutpunkt till slutpunkt måste du först aktivera TLS-avslutning i lyssnaren. Den här åtgärden aktiverar TLS-kryptering för kommunikation mellan klienten och programgatewayen. Placera sedan certifikaten för serverdelsservrar i HTTP-inställningarna i listan Valv Mottagare. Den här konfigurationen möjliggör TLS-kryptering för kommunikation mellan programgatewayen och serverdelsservrarna. Det åstadkommer TLS-kryptering från slutpunkt till slutpunkt.

Du måste använda en lyssnare med HTTPS-protokollet och ett certifikat för att aktivera TLS-avslutning. Du kan antingen använda en befintlig lyssnare som uppfyller dessa villkor eller skapa en ny lyssnare. Om du väljer det tidigare alternativet kan du ignorera följande avsnitt "Aktivera TLS-avslutning i en befintlig programgateway" och gå direkt till avsnittet "Lägg till autentisering/betrodda rotcertifikat för serverdelsservrar".

Om du väljer det senare alternativet tillämpar du stegen i följande procedur.

Aktivera TLS-avslutning i en befintlig programgateway

Välj Alla resurser och välj sedan myAppGateway.

Välj Lyssnare på menyn till vänster.

Välj antingen Grundläggande lyssnare eller Lyssnare för flera webbplatser beroende på dina behov.

Under Protokoll väljer du HTTPS. Ett fönster för Certifikat visas.

Ladda upp DET PFX-certifikat som du tänker använda för TLS-avslutning mellan klienten och programgatewayen.

Kommentar

I testsyfte kan du använda ett självsignerat certifikat. Detta rekommenderas dock inte för produktionsarbetsbelastningar eftersom de är svårare att hantera och inte är helt säkra. Mer information finns i skapa ett självsignerat certifikat.

Lägg till andra obligatoriska inställningar för lyssnaren, beroende på dina krav.

Välj OK för att spara.

Lägga till autentisering/betrodda rotcertifikat för serverdelsservrar

Välj Alla resurser och välj sedan myAppGateway.

Välj HTTP-inställningar på menyn till vänster. Du kan antingen placera certifikat i en befintlig HTTP-inställning för serverdelen i listan Valv Mottagare eller skapa en ny HTTP-inställning. (I nästa steg läggs certifikatet för http-standardinställningen appGatewayBackendHttp Inställningar till i listan Valv mottagare.)

Välj appGatewayBackendHttp Inställningar.

Under Protokoll väljer du HTTPS. Ett fönster för serverdelsautentiseringscertifikat eller betrodda rotcertifikat visas.

Välj Skapa ny.

I fältet Namn anger du ett lämpligt namn.

Välj certifikatfilen i rutan Ladda upp CER-certifikat .

För Standard- och WAF-programgatewayer (v1) bör du ladda upp den offentliga nyckeln för serverdelsservercertifikatet i .cer-format.

För Standard_v2 och WAF_v2 programgatewayer bör du ladda upp rotcertifikatet för serverdelsservercertifikatet i .cer-format. Om serverdelscertifikatet utfärdas av en välkänd certifikatutfärdare kan du markera kryssrutan Använd välkänd ca-certifikat och sedan behöver du inte ladda upp ett certifikat.

Välj Spara.