Den här artikeln beskriver hur en molnbaserad SIEM-lösning (säkerhetsinformation och händelsehantering) som Microsoft Sentinel kan använda hotindikatorer för att identifiera, tillhandahålla kontext och informera svar på befintliga eller potentiella cyberhot.

Arkitektur

Ladda ned en Visio-fil med den här arkitekturen.

Arbetsflöde

Du kan använda Microsoft Sentinel för att:

- Importera hotindikatorer från STIX-servrar (Structured Threat Information Expression) och TAXII-servrar (Trusted Automated Exchange of Intelligence Information) eller någon lösning för hotinformationsplattform (TIP).

- Visa och fråga efter hotindikatordata.

- Skapa analysregler för att generera säkerhetsaviseringar, incidenter och automatiserade svar från CTI-data (Cyber Threat Intelligence).

- Visualisera CTI-nyckelinformation i arbetsböcker.

Dataanslutningar för hotindikatorer

Microsoft Sentinel importerar hotindikatorer, som alla andra händelsedata, med hjälp av dataanslutningar. De två Microsoft Sentinel-dataanslutningarna för hotindikatorer är:

- Hotinformation – TAXII

- Plattformar för hotinformation

Beroende på var din organisation får sina hotindikatordata kan du använda antingen eller båda dataanslutningarna. Aktivera dataanslutningarna på varje arbetsyta där du vill ta emot data.

Hotinformation – TAXII-dataanslutning

Den vanligaste branschstandarden för CTI-överföring är STIX-dataformatet och TAXII-protokollet. Organisationer som får hotindikatorer från aktuella STIX/TAXII version 2.x-lösningar kan importera sina hotindikatorer till Microsoft Sentinel med hjälp av dataanslutningsappen Hotinformation – TAXII. Den inbyggda Microsoft Sentinel TAXII-klienten importerar hotinformation från TAXII 2.x-servrar.

Mer information om hur du importerar STIX/TAXII-hotindikatordata till Microsoft Sentinel finns i Importera hotindikatorer med TAXII-dataanslutningen.

Dataanslutningsprogram för Threat Intelligence-plattformar

Många organisationer använder TIP-lösningar som MISP, Anomali ThreatStream, Threat Anslut eller Palo Alto Networks MineMeld för att aggregera hotindikatorflöden från olika källor. Organisationer använder TIPS för att kurera data. Sedan väljer de vilka hotindikatorer som ska tillämpas på säkerhetslösningar som nätverksenheter, avancerade hotskyddslösningar eller SIEM:er som Microsoft Sentinel. Med dataanslutningsappen Hotinformationsplattformar kan organisationer använda sin integrerade TIP-lösning med Microsoft Sentinel.

Dataanslutningsappen Threat Intelligence Platforms använder API:et Microsoft Graph Security tiIndicators. Alla organisationer som har ett anpassat TIPS kan använda den här dataanslutningsappen för att använda API:et tiIndicators och skicka indikatorer till Microsoft Sentinel och andra Microsoft-säkerhetslösningar som Defender ATP.

Mer information om hur du importerar TIP-data till Microsoft Sentinel finns i Importera hotindikatorer med dataanslutningen Plattformar.

Hotindikatorloggar

När du har importerat hotindikatorer till Microsoft Sentinel med hjälp av dataanslutningarna Threat Intelligence – TAXII eller Threat Intelligence Platforms kan du visa importerade data i tabellen ThreatIntelligenceIndicator i Loggar, där alla Microsoft Sentinel-händelsedata lagras. Microsoft Sentinel-funktioner som Analytics och Arbetsböcker använder också den här tabellen.

Mer information om hur du arbetar med hotindikatorloggen finns i Arbeta med hotindikatorer i Microsoft Sentinel.

Microsoft Sentinel Analytics

Den viktigaste användningen för hotindikatorer i SIEM-lösningar är energianalys som matchar händelser med hotindikatorer för att skapa säkerhetsaviseringar, incidenter och automatiserade svar. Microsoft Sentinel Analytics skapar analysregler som utlöses enligt schemat för att generera aviseringar. Du uttrycker regelparametrar som frågor. Sedan konfigurerar du hur ofta regeln körs, vilka frågeresultat som genererar säkerhetsaviseringar och incidenter samt eventuella automatiserade svar på aviseringarna.

Du kan skapa nya analysregler från grunden eller en uppsättning inbyggda Microsoft Sentinel-regelmallar som du kan använda eller ändra för att uppfylla dina behov. Analysregelmallarna som matchar hotindikatorer med händelsedata har alla rubriken börjar med TI-karta. De fungerar alla på samma sätt.

Mallskillnaderna är vilken typ av hotindikatorer som ska användas, till exempel domän, e-post, filhash, IP-adress eller URL och vilka händelsetyper som ska matchas. Varje mall visar de datakällor som krävs för att regeln ska fungera, så att du kan se om du har de nödvändiga händelserna som redan har importerats i Microsoft Sentinel.

Mer information om hur du skapar en analysregel från en mall finns i Skapa en analysregel från en mall.

I Microsoft Sentinel finns aktiverade analysregler på fliken Aktiva regler i avsnittet Analys . Du kan redigera, aktivera, inaktivera, duplicera eller ta bort aktiva regler.

Genererade säkerhetsaviseringar finns i tabellen SecurityAlert i avsnittet Loggar i Microsoft Sentinel. Säkerhetsaviseringar genererar också säkerhetsincidenter i avsnittet Incidenter . Säkerhetsteam kan sortera och undersöka incidenterna för att fastställa lämpliga svar. Mer information finns i Självstudie: Undersöka incidenter med Microsoft Sentinel.

Du kan också ange automatisering som ska utlösas när reglerna genererar säkerhetsaviseringar. Automation i Microsoft Sentinel använder spelböcker som drivs av Azure Logic Apps. Mer information finns i Självstudie: Konfigurera automatiserade hotsvar i Microsoft Sentinel.

Microsoft Sentinel Threat Intelligence-arbetsbok

Arbetsböcker ger kraftfulla interaktiva instrumentpaneler som ger dig insikter om alla aspekter av Microsoft Sentinel. Du kan använda en Microsoft Sentinel-arbetsbok för att visualisera CTI-nyckelinformation. Mallarna är en startpunkt och du kan enkelt anpassa dem efter dina affärsbehov. Du kan skapa nya instrumentpaneler som kombinerar många olika datakällor och visualiserar dina data på unika sätt. Microsoft Sentinel-arbetsböcker baseras på Azure Monitor-arbetsböcker, så omfattande dokumentation och mallar är tillgängliga.

Mer information om hur du visar och redigerar Microsoft Sentinel Threat Intelligence-arbetsboken finns i Visa och redigera arbetsboken hotinformation.

Alternativ

- Hotindikatorer ger användbar kontext i andra Microsoft Sentinel-upplevelser som jakt och notebook-filer. Mer information om hur du använder CTI i notebook-filer finns i Jupyter Notebooks i Sentinel.

- Alla organisationer som har ett anpassat TIPS kan använda API:et Microsoft Graph Security tiIndicators för att skicka hotindikatorer till andra Microsoft-säkerhetslösningar som Defender ATP.

- Microsoft Sentinel tillhandahåller många andra inbyggda dataanslutningar till lösningar som Microsoft Threat Protection, Microsoft 365-källor och Microsoft Defender för molnet-appar. Det finns också inbyggda anslutningsappar till det bredare säkerhetsekosystemet för lösningar som inte kommer från Microsoft. Du kan också använda vanligt händelseformat, Syslog eller REST API för att ansluta dina datakällor till Microsoft Sentinel. Mer information finns i Anslut datakällor.

Information om scenario

Cyberhotinformation kan komma från många källor, till exempel dataflöden med öppen källkod, delningsgrupper för hotinformation, betalda underrättelseflöden och säkerhetsutredningar inom organisationer.

CTI kan sträcka sig från skriftliga rapporter om en hotaktörens motivation, infrastruktur och tekniker till specifika observationer av IP-adresser, domäner och filhashvärden. CTI ger en viktig kontext för ovanlig aktivitet, så säkerhetspersonal kan agera snabbt för att skydda människor och tillgångar.

Den mest använda CTI:en i SIEM-lösningar som Microsoft Sentinel är hotindikatordata, som ibland kallas indikatorer för kompromiss (IoCs). Hotindikatorer associerar URL:er, filhashvärden, IP-adresser och andra data med kända hotaktiviteter som nätfiske, botnät eller skadlig kod.

Den här typen av hotinformation kallas ofta taktisk hotinformation eftersom säkerhetsprodukter och automatisering kan använda den i stor skala för att skydda och identifiera potentiella hot. Microsoft Sentinel kan hjälpa till att identifiera, svara på och tillhandahålla CTI-kontext för skadlig cyberaktivitet.

Potentiella användningsfall

- Anslut till hotindikatordata med öppen källkod från offentliga servrar för att identifiera, analysera och svara på hotaktivitet.

- Använd befintliga plattformar för hotinformation eller anpassade lösningar med Microsoft Graph

tiIndicatorsAPI för att ansluta och kontrollera åtkomsten till hotindikatordata. - Ange CTI-kontext och rapportering för säkerhetsutredare och intressenter.

Att tänka på

- Dataanslutningarna för Microsoft Sentinel Threat Intelligence finns för närvarande i offentlig förhandsversion. Vissa funktioner kanske inte stöds eller kan vara begränsade.

- Microsoft Sentinel använder rollbaserad åtkomstkontroll i Azure (Azure RBAC) för att tilldela de inbyggda rollerna Deltagare, Läsare och Svarare till användare, grupper och Azure-tjänster. Dessa roller kan interagera med Azure-roller (ägare, deltagare, läsare) och Log Analytics-roller (Log Analytics-läsare, Log Analytics-deltagare). Du kan skapa anpassade roller och använda avancerad Azure RBAC på de data som du lagrar i Microsoft Sentinel. Mer information finns i Behörigheter i Microsoft Sentinel.

- Microsoft Sentinel är kostnadsfritt under de första 31 dagarna på alla Azure Monitor Log Analytics-arbetsytor. Efteråt kan du använda modeller för betala per användning eller Kapacitetsreservationer för de data som du matar in och lagrar. Mer information finns i Priser för Microsoft Sentinel.

Distribuera det här scenariot

I följande avsnitt beskrivs hur du gör:

- Aktivera dataanslutningarna Threat Intelligence – TAXII och Threat Intelligence Platforms.

- Skapa en exempelregel för Microsoft Sentinel Analytics för att generera säkerhetsaviseringar och incidenter från CTI-data.

- Visa och redigera Microsoft Sentinel Threat Intelligence-arbetsboken.

Importera hotindikatorer med TAXII-dataanslutningsappen

Varning

Följande instruktioner använder Limo, Anomalis kostnadsfria STIX/TAXII-feed. Det här flödet har nått slutet av livet och uppdateras inte längre. Följande instruktioner kan inte slutföras som skrivna. Du kan ersätta det här flödet med ett annat API-kompatibelt flöde som du kan komma åt.

TAXII 2.x-servrar annonserar API-rötter, som är URL:er som är värdar för hotinformationssamlingar. Om du redan känner till rot- och samlings-ID:t för TAXII-server-API:et som du vill arbeta med kan du gå vidare och aktivera TAXII-anslutningsappen i Microsoft Sentinel.

Om du inte har API-roten kan du vanligtvis hämta den från dokumentationssidan för hotinformationsprovidern, men ibland är den enda tillgängliga informationen url:en för identifieringsslutpunkten. Du hittar API-roten med hjälp av identifieringsslutpunkten. I följande exempel används identifieringsslutpunkten för Anomali Limo ThreatStream TAXII 2.0-servern.

Från en webbläsare går du till Slutpunkten för ThreatStream TAXII 2.0-serveridentifiering,

https://limo.anomali.com/taxii. Logga in med användarnamnsgäst och lösenordsgäst. När du har loggat in ser du följande information:{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }Om du vill bläddra bland samlingar anger du DEN API-rot som du fick från föregående steg i webbläsaren:

https://limo.anomali.com/api/v1/taxii2/feeds/collections/. Du ser information som:{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

Nu har du den information du behöver för att ansluta Microsoft Sentinel till en eller flera TAXII-serversamlingar som tillhandahålls av Anomali Limo. Till exempel:

| API-rot | Samlings-ID |

|---|---|

| Phish Tank | 107 |

| Cybercrime | 41 |

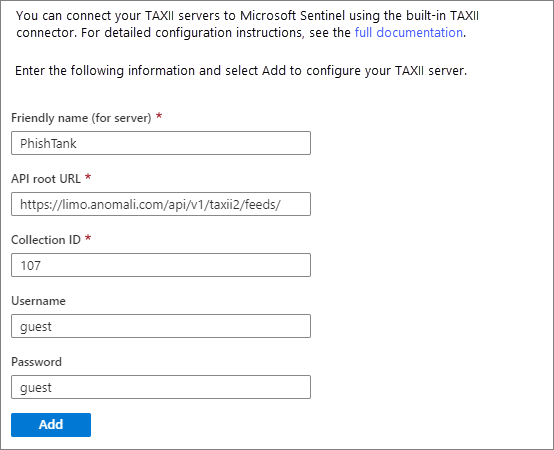

Så här aktiverar du anslutningsprogrammet hotinformation – TAXII-data i Microsoft Sentinel:

I Azure-portalen söker du efter och väljer Microsoft Sentinel.

Välj den arbetsyta där du vill importera hotindikatorer från TAXII-tjänsten.

Välj Dataanslutningar i det vänstra fönstret. Sök efter och välj Hotinformation – TAXII (förhandsversion) och välj Sidan Öppna anslutningsapp.

På sidan Konfiguration anger du värdet Eget namn (för server), till exempel samlingsrubriken. Ange den API-rot-URL och det samlings-ID som du vill importera. Ange ett användarnamn och lösenord om det behövs och välj Lägg till.

Du ser anslutningen under en lista över konfigurerade TAXII 2.0-servrar. Upprepa konfigurationen för varje samling som du vill ansluta från samma eller olika TAXII-servrar.

Importera hotindikatorer med dataanslutningsappen Plattformar

tiIndicators API:et behöver program-ID(klient)-ID, katalog-ID (klient)-ID och klienthemlighet från din TIP eller anpassade lösning för att ansluta och skicka hotindikatorer till Microsoft Sentinel. För att få den här informationen registrerar du TIP- eller lösningsappen i Microsoft Entra-ID:t och ger den de behörigheter som krävs.

Mer information finns i Anslut din plattform för hotinformation till Microsoft Sentinel.

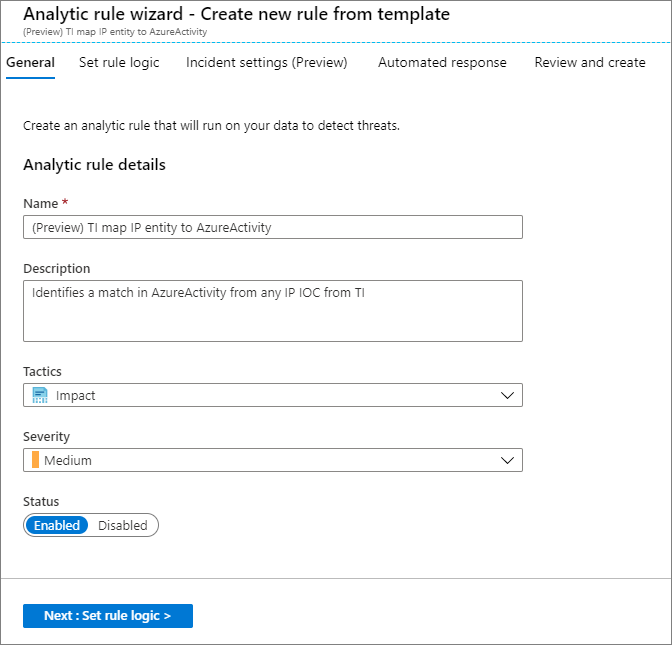

Skapa en analysregel från en mall

I det här exemplet används regelmallen TI map IP-entitet till AzureActivity, som jämför eventuella hotindikatorer av IP-adresstyp med alla ip-adresshändelser för Azure-aktivitet. Alla matchningar genererar en säkerhetsavisering och en motsvarande incident för undersökning av ditt säkerhetsåtgärdsteam.

Exemplet förutsätter att du har använt en eller båda dataanslutningarna för hotinformation för att importera hotindikatorer och Azure Activity-dataanslutningen för att importera händelser på Azure-prenumerationsnivå. Du behöver båda datatyperna för att kunna använda den här analysregeln.

I Azure-portalen söker du efter och väljer Microsoft Sentinel.

Välj den arbetsyta där du importerade hotindikatorer med någon av hotinformationsdataanslutningarna.

Välj Analys i det vänstra fönstret.

På fliken Regelmallar söker du efter och väljer regeln (förhandsversion) TI mappar IP-entiteten till AzureActivity. Välj Skapa regel.

I den första analysregelguiden – Skapa ny regel från mallsidan kontrollerar du att regelns status är aktiverad. Ändra regelnamnet eller beskrivningen om du vill. Välj Nästa: Ange regellogik.

Sidan regellogik innehåller frågan för regeln, entiteter som ska mappas, regelschemaläggning och antalet frågeresultat som genererar en säkerhetsavisering. Mallinställningarna körs en gång i timmen. De identifierar ip-adress-IoCs som matchar alla IP-adresser från Azure-händelser. De genererar också säkerhetsaviseringar för alla matchningar. Du kan behålla de här inställningarna eller ändra någon av dem för att uppfylla dina behov. När du är klar väljer du Nästa: Incidentinställningar (förhandsversion).

Under Incidentinställningar (förhandsversion) kontrollerar du att Skapa incidenter från aviseringar som utlöses av den här analysregeln är inställt på Aktiverad. Välj Nästa: Automatiserat svar.

Med det här steget kan du konfigurera automatisering så att den utlöses när regeln genererar en säkerhetsavisering. Automation i Microsoft Sentinel använder spelböcker som drivs av Azure Logic Apps. Mer information finns i Självstudie: Konfigurera automatiserade hotsvar i Microsoft Sentinel. I det här exemplet väljer du Nästa: Granska. När du har granskat inställningarna väljer du Skapa.

Regeln aktiveras omedelbart när den skapas och utlöses sedan enligt det vanliga schemat.

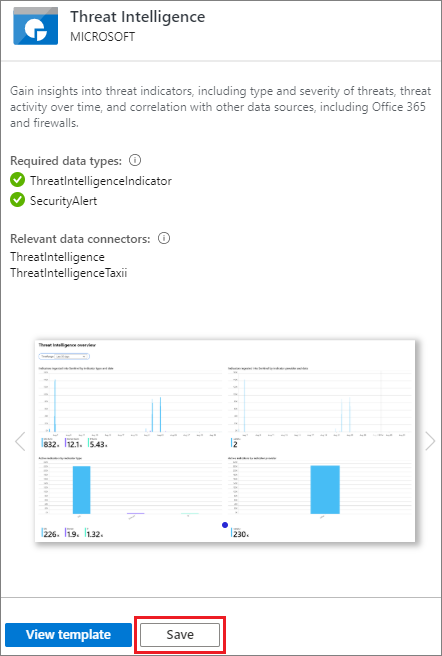

Visa och redigera arbetsboken hotinformation

I Azure-portalen söker du efter och väljer Microsoft Sentinel.

Välj den arbetsyta där du har importerat hotindikatorer med någon av hotinformationsdataanslutningarna.

I det vänstra fönstret väljer du Arbetsböcker.

Sök efter och välj arbetsboken Med titeln Hotinformation.

Se till att du har nödvändiga data och anslutningar som visas. Välj Spara.

I popup-fönstret väljer du en plats och väljer sedan OK. Det här steget sparar arbetsboken så att du kan ändra den och spara ändringarna.

Välj Visa sparad arbetsbok för att öppna arbetsboken och se standarddiagrammen som mallen innehåller.

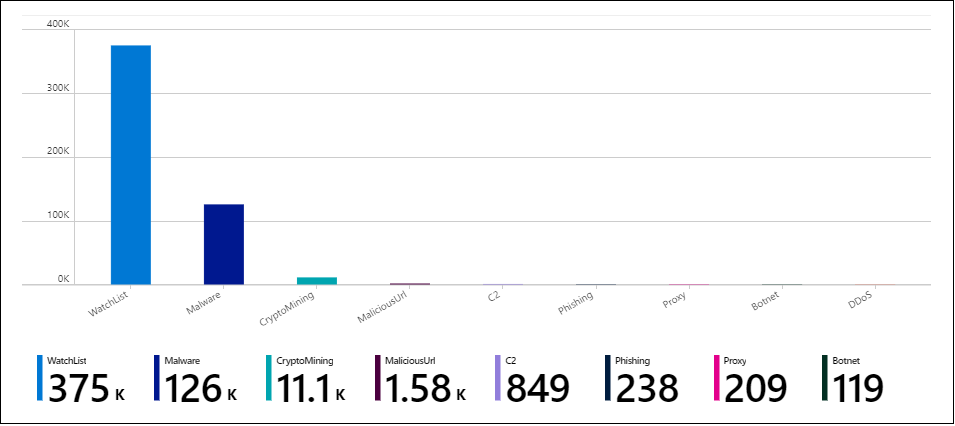

Om du vill redigera arbetsboken väljer du Redigera. Du kan välja Redigera bredvid valfritt diagram för att redigera frågan och inställningarna för diagrammet.

Så här lägger du till ett nytt diagram som visar hotindikatorer efter hottyp:

Välj Redigera. Rulla längst ned på sidan och välj Lägg till>fråga.

Under Log Analytics-arbetsytans loggfråga anger du följande fråga:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeVälj Stapeldiagram i listrutan Visualisering och välj Klar redigering.

Längst upp på sidan väljer du Klar redigering. Välj ikonen Spara för att spara det nya diagrammet och arbetsboken.

Nästa steg

Gå till Microsoft Sentinel-lagringsplatsen på GitHub för att se bidrag från communityn i stort och av Microsoft. Här hittar du nya idéer, mallar och konversationer om alla funktionsområden i Microsoft Sentinel.

Microsoft Sentinel-arbetsböcker baseras på Azure Monitor-arbetsböcker, så omfattande dokumentation och mallar är tillgängliga. Ett bra ställe att börja på är Skapa interaktiva rapporter med Azure Monitor-arbetsböcker. Det finns en samling communitydrivna Azure Monitor-arbetsboksmallar på GitHub att ladda ned.

Mer information om aktuella tekniker finns i:

- Vad är Microsoft Sentinel?

- Snabbstart: Inbyggd Microsoft Sentinel

- Microsoft Graph Security tiIndicators API

- Självstudie: Undersöka incidenter med Microsoft Sentinel

- Självstudie: Konfigurera automatiserade hotsvar i Microsoft Sentinel