Många organisationer vill dra nytta av Azure Virtual Desktop för att skapa miljöer som har flera lokal Active Directory skogar.

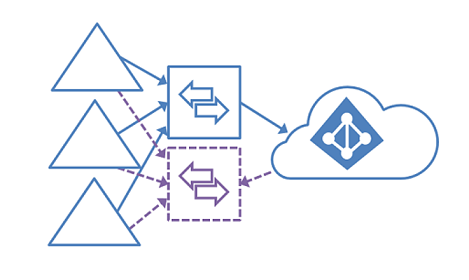

Den här artikeln visar arkitekturen som beskrivs i artikeln Azure Virtual Desktop i företagsskala . Den är avsedd att hjälpa dig att förstå hur du integrerar flera domäner och Azure Virtual Desktop med hjälp av Microsoft Entra Anslut för att synkronisera användare från lokala Active Directory-domän Services (AD DS) till Microsoft Entra ID.

Arkitektur

Ladda ned en Visio-fil med den här arkitekturen.

Dataflöde

I den här arkitekturen fungerar identitetsflödet på följande sätt:

- Microsoft Entra Anslut synkroniserar användare från både CompanyA.com och CompanyB.com till en Microsoft Entra-klientorganisation (NewCompanyAB.onmicrosoft.com).

- Värdpooler, arbetsytor och appgrupper skapas i separata prenumerationer och virtuella ekernätverk.

- Användare tilldelas till appgrupperna.

- Azure Virtual Desktop-sessionsvärdar i värdpoolerna ansluter domänerna CompanyA.com och CompanyB.com med hjälp av domänkontrollanterna (DCs) i Azure.

- Användare loggar in med antingen Azure Virtual Desktop-programmet eller webbklienten med ett UPN (User Principal Name) i följande format: user@NewCompanyA.com, user@CompanyB.comeller user@NewCompanyAB.com, beroende på deras konfigurerade UPN-suffix.

- Användarna får sina respektive virtuella skrivbord eller program. Användare i CompanyA visas till exempel med ett virtuellt skrivbord eller program i Arbetsyta A, värdpool 1 eller 2.

- FSLogix-användarprofiler skapas i Azure Files-resurser på motsvarande lagringskonton.

- Grupprincipobjekt som synkroniseras lokalt tillämpas på användare och Azure Virtual Desktop-sessionsvärdar.

Komponenter

Den här arkitekturen använder samma komponenter som de som anges i Azure Virtual Desktop i företagsskala.

Dessutom använder den här arkitekturen följande komponenter:

Microsoft Entra Anslut i mellanlagringsläge: Mellanlagringsservern för Microsoft Entra Anslut topologier ger ytterligare redundans för Microsoft Entra Anslut-instansen.

Azure-prenumerationer, Azure Virtual Desktop-arbetsytor och värdpooler: Du kan använda flera prenumerationer, Azure Virtual Desktop-arbetsytor och värdpooler för administrationsgränser och affärskrav.

Information om scenario

Det här arkitekturdiagrammet representerar ett typiskt scenario som innehåller följande element:

- Microsoft Entra-klientorganisationen är tillgänglig för ett nytt företag med namnet NewCompanyAB.onmicrosoft.com.

- Microsoft Entra Anslut synkroniserar användare från lokal AD DS till Microsoft Entra-ID.

- Företag A och Företag B har separata Azure-prenumerationer. De har också en prenumeration på delade tjänster, som kallas prenumeration 1 i diagrammet.

- En azure hub-spoke-arkitektur implementeras med ett virtuellt nätverk för delade tjänster.

- Komplexa hybridmiljöer lokal Active Directory finns med två eller flera Active Directory-skogar. Domäner finns i separata skogar, var och en med olika UPN-suffix. Till exempel CompanyA.local med UPN-suffixet CompanyA.com, CompanyB.local med UPN-suffixet CompanyB.com och ytterligare ett UPN-suffix NewCompanyAB.com.

- Domänkontrollanter för båda skogarna finns lokalt och i Azure.

- Verifierade domäner finns i Azure för CompanyA.com, CompanyB.com och NewCompanyAB.com.

- GPO och äldre autentisering, till exempel Kerberos, NTLM (Windows New Technology LAN Manager) och LDAP (Lightweight Directory Access Protocol), används.

- För Azure-miljöer som fortfarande har beroende lokal infrastruktur konfigureras privata anslutningar (plats-till-plats-VPN eller Azure ExpressRoute) mellan lokala miljöer och Azure.

- Azure Virtual Desktop-miljön består av en Azure Virtual Desktop-arbetsyta för varje affärsenhet och två värdpooler per arbetsyta.

- Azure Virtual Desktop-sessionsvärdarna är anslutna till domänkontrollanter i Azure. Det vill: FöretagsA-sessionsvärdar ansluter till den lokala Domänen CompanyA.local och FöretagsB-sessionsvärdar ansluter till den lokala domänen CompanyB.local.

- Azure Storage-konton kan använda Azure Files for FSLogix-profiler. Ett konto skapas per företagsdomän (dvs. CompanyA.local och CompanyB.local) och kontot är anslutet till motsvarande domän.

Kommentar

Active Directory-domän Services är en självhanterad, lokal komponent i många hybridmiljöer, och Microsoft Entra Domain Services tillhandahåller hanterade domäntjänster med en delmängd av fullständigt kompatibla, traditionella AD DS-funktioner som domänanslutning, grupprincip, LDAP- och Kerberos/NTLM-autentisering. En detaljerad jämförelse av dessa komponenter finns i Jämför självhanterad AD DS, Microsoft Entra ID och hanterade Microsoft Entra Domain Services.

Lösningsidén Flera Azure Virtual Desktop-skogar med Microsoft Entra Domain Services diskuterar arkitektur som använder molnhanterade Microsoft Entra Domain Services.

Potentiella användningsfall

Här följer några relevanta användningsfall för den här arkitekturen:

- Sammanslagningar och förvärv, organisationsomprofilering och flera lokala identiteter

- Komplexa lokala active directory-miljöer (krav för flera skogar, flera domäner, grupprinciper (eller grupprincipobjekt) och äldre autentisering)

- Lokal grupprincipobjektinfrastruktur med Azure Virtual Desktop

Att tänka på

Tänk på följande när du utformar din arbetsbelastning baserat på den här arkitekturen.

Grupprincipobjekt

För att utöka GPO-infrastrukturen för Azure Virtual Desktop bör de lokala domänkontrollanterna synkronisera med Domänkontrollanterna för Azure-infrastruktur som en tjänst (IaaS).

För att utöka GPO-infrastrukturen till Azure IaaS-domänkontrollanter krävs privat anslutning.

Nätverk och anslutning

Domänkontrollanterna är delade komponenter, så de måste distribueras i ett virtuellt nätverk för delade tjänster i den här hubb-ekerarkitekturen.

Azure Virtual Desktop-sessionsvärdar ansluter domänkontrollanten i Azure via deras respektive peering för virtuella nätverk med hub-spoke.

Azure Storage

Följande designöverväganden gäller för användarprofilcontainrar, molncachecontainrar och MSIX-paket :

Du kan använda både Azure Files och Azure NetApp Files i det här scenariot. Du väljer rätt lösning baserat på faktorer som förväntad prestanda, kostnad och så vidare.

Både Azure Storage-konton och Azure NetApp Files är begränsade till att ansluta till en enda AD DS i taget. I dessa fall krävs flera Azure Storage-konton eller Azure NetApp Files-instanser.

Microsoft Entra ID

I scenarier med användare i flera lokal Active Directory skogar är endast en Microsoft Entra-Anslut Sync-server ansluten till Microsoft Entra-klientorganisationen. Ett undantag till detta är en Microsoft Entra Anslut-server som används i mellanlagringsläge.

Följande identitetstopologier stöds:

- Flera lokal Active Directory skogar.

- En eller flera resursskogar litar på alla kontoskogar.

- Med en fullständig nättopologi kan användare och resurser finnas i alla skogar. Vanligtvis finns det dubbelriktade förtroenden mellan skogarna.

Mer information finns i avsnittet Mellanlagringsserver i Microsoft Entra Anslut topologier.

Deltagare

Den här artikeln underhålls av Microsoft. Det har ursprungligen skrivits av följande medarbetare.

Huvudförfattare:

- Tom Maher | Senior säkerhets- och identitetstekniker

Nästa steg

Mer information finns i följande artiklar:

- Microsoft Entra Anslut topologi

- Jämför olika identitetsalternativ: Självhanterade Active Directory-domän Services (AD DS), Microsoft Entra-ID och Microsoft Entra Domain Services

- Dokumentation om Azure Virtual Desktop