I den här artikeln får du lära dig mer om designprinciper och beroenden för ett scenario med villkorsstyrd åtkomst som baseras på Nolltillit.

Designprinciper

Vi börjar med några designprinciper.

Villkorlig åtkomst som en Nolltillit principmotor

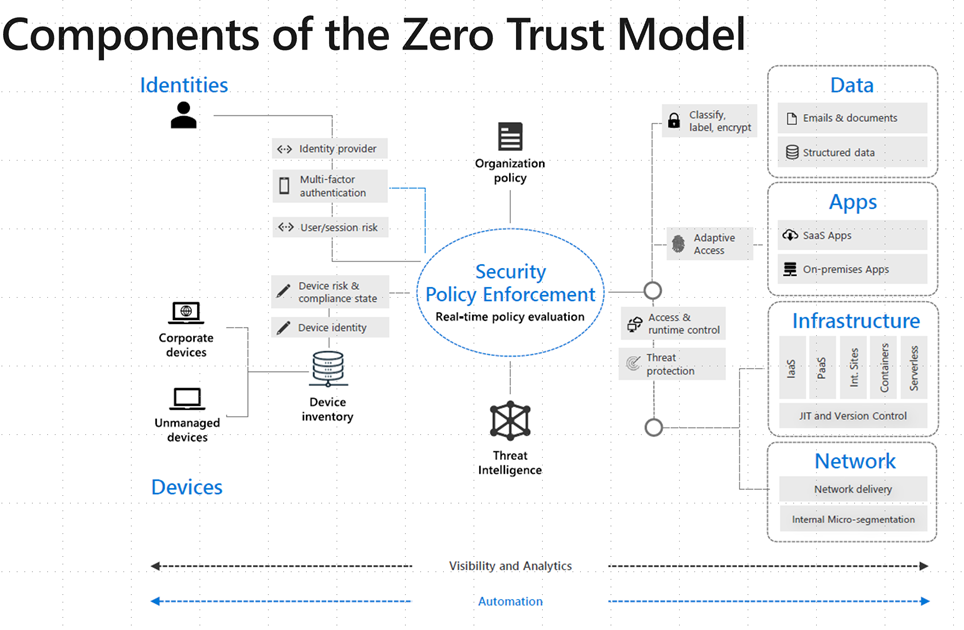

Microsofts metod för Nolltillit innehåller villkorsstyrd åtkomst som huvudprincipmotor. Här är en översikt över den metoden:

Ladda ned en SVG-fil med den här arkitekturen.

Villkorsstyrd åtkomst används som principmotor för en Nolltillit arkitektur som omfattar både principdefinition och principframtvingande. Baserat på olika signaler eller villkor kan villkorsstyrd åtkomst blockera eller ge begränsad åtkomst till resurser, som du ser här:

Här är en mer detaljerad vy över elementen i villkorsstyrd åtkomst och vad den omfattar:

Det här diagrammet visar villkorsstyrd åtkomst och relaterade element som kan hjälpa till att skydda användarens åtkomst till resurser, i motsats till icke-interaktiv eller icke-mänsklig åtkomst. I följande diagram beskrivs båda typerna av identiteter.

Villkorlig åtkomst har främst fokuserat på att skydda åtkomst från interaktiva människor till resurser. I takt med att antalet icke-mänskliga identiteter ökar måste även åtkomsten från dessa beaktas. Microsoft erbjuder två funktioner som rör skydd av åtkomst till och från arbetsbelastningsidentiteter.

- Skydda åtkomsten till program som representeras av en arbetsbelastningsidentitet som inte kan väljas i Microsoft Entra-portalen för villkorsstyrd åtkomst. Det här alternativet stöds med hjälp av säkerhetsattribut. Att tilldela ett säkerhetsattribut till arbetsbelastningsidentiteter och välja dem i Microsoft Entra-portalen för villkorsstyrd åtkomst är en del av Microsoft Entra ID P1-licensen.

- Skydda åtkomsten till resurser som initieras av arbetsbelastningsidentiteter (tjänstens huvudnamn). En ny funktion "Microsoft Entra Workload Identities" erbjuds i en separat licens som stöder det här scenariot. Den omfattar livscykelhantering av arbetsbelastningsidentiteter, inklusive skydd av åtkomst till resurser med villkorsstyrd åtkomst.

Modell för företagsåtkomst

Microsoft har tidigare gett vägledning och principer för åtkomst till lokala resurser baserat på en nivåindelningsmodell:

- Nivå 0: Domänkontrollanter, PKI-servrar (Public Key Infrastructure), Active Directory Federation Services (AD FS) (AD FS) och hanteringslösningar som hanterar dessa servrar

- Nivå 1: Servrar som är värdar för program

- Nivå 2: Klientenheter

Den här modellen är fortfarande relevant för lokala resurser. För att skydda åtkomsten till resurser i molnet rekommenderar Microsoft en strategi för åtkomstkontroll som:

- Är omfattande och konsekvent.

- Strikt tillämpar säkerhetsprinciper i hela teknikstacken.

- Är tillräckligt flexibelt för att uppfylla organisationens behov.

Baserat på dessa principer skapade Microsoft följande företagsåtkomstmodell:

Företagsåtkomstmodellen ersätter den äldre nivåmodellen, som fokuserar på att innehålla obehörig eskalering av privilegier i en lokal Windows Server Active Directory-miljö. I den nya modellen expanderar nivå 0 till att bli kontrollplanet, nivå 1 består av hanterings- och dataplanet och nivå 2 omfattar användar- och appåtkomst.

Microsoft rekommenderar att du flyttar kontroll och hantering till molntjänster som använder villkorsstyrd åtkomst som huvudkontrollplan och principmotor, vilket definierar och framtvingar åtkomst.

Du kan utöka principmotorn för villkorsstyrd åtkomst i Microsoft Entra till andra efterlevnadspunkter för principer, inklusive:

- Moderna program: Program som använder moderna autentiseringsprotokoll.

- Äldre program: Via Microsoft Entra-programproxy.

- VPN- och fjärråtkomstlösningar: Lösningar som Microsoft Always On VPN, Cisco Any Anslut, Palo Alto Networks, F5, Fortinet, Citrix och Zscaler.

- Dokument, e-post och andra filer: Via Microsoft Information Protection.

- SaaS-program.

- Program som körs i andra moln, till exempel AWS eller Google Cloud (baserat på federation).

Principer för Nolltillit

De tre huvudsakliga Nolltillit principer som Microsoft definierar verkar förstås, särskilt av säkerhetsavdelningar. Men ibland förbises vikten av användbarhet under utformningen av Nolltillit lösningar.

Användbarhet bör alltid betraktas som en implicit princip.

Principer för villkorsstyrd åtkomst

Baserat på föregående information, här är en sammanfattning av föreslagna principer. Microsoft rekommenderar att du skapar en åtkomstmodell baserad på villkorsstyrd åtkomst som är anpassad efter de tre huvudprinciperna för Microsoft Nolltillit:

Verifiera explicit

- Flytta kontrollplanet till molnet. Integrera appar med Microsoft Entra-ID och skydda dem med hjälp av villkorsstyrd åtkomst.

- Betrakta alla klienter som externa.

Använd minst privilegierad åtkomst

- Utvärdera åtkomst baserat på efterlevnad och risk, inklusive användarrisk, inloggningsrisk och enhetsrisk.

- Använd följande åtkomstprioriteringar:

- Få direkt åtkomst till resursen med hjälp av villkorsstyrd åtkomst för skydd.

- Publicera åtkomst till resursen med hjälp av Microsoft Entra-programproxyn med hjälp av villkorsstyrd åtkomst för skydd.

- Använd villkorsstyrd åtkomst – baserat VPN för att få åtkomst till resursen. Begränsa åtkomsten till nivån för appen eller DNS-namnet.

Anta intrång

- Segmentera nätverksinfrastrukturen.

- Minimera användningen av företagets PKI.

- Migrera enkel inloggning (SSO) från AD FS till synkronisering av lösenordshash (PHS).

- Minimera beroenden på domänkontrollanter med hjälp av Kerberos KDC i Microsoft Entra-ID.

- Flytta hanteringsplanet till molnet. Hantera enheter med hjälp av Microsoft Endpoint Manager.

Här följer några mer detaljerade principer och rekommenderade metoder för villkorsstyrd åtkomst:

- Tillämpa Nolltillit principer för villkorsstyrd åtkomst.

- Använd endast rapportläge innan du lägger till en princip i produktion.

- Testa både positiva och negativa scenarier.

- Använd ändrings- och revisionskontroll för principer för villkorsstyrd åtkomst.

- Automatisera hanteringen av principer för villkorlig åtkomst med hjälp av verktyg som Azure DevOps/GitHub eller Azure Logic Apps.

- Använd blockläge för allmän åtkomst endast om och var du behöver.

- Se till att alla program och din plattform är skyddade. Villkorsstyrd åtkomst har ingen implicit "neka alla".

- Skydda privilegierade användare i alla Rollbaserade RBAC-system (Microsoft 365).

- Kräv lösenordsändring och multifaktorautentisering för högriskanvändare och inloggningar (framtvingad av inloggningsfrekvens).

- Begränsa åtkomsten från högriskenheter. Använd en Intune-efterlevnadsprincip med en efterlevnadskontroll i villkorlig åtkomst.

- Skydda privilegierade system, till exempel åtkomst till administratörsportalerna för Office 365, Azure, AWS och Google Cloud.

- Förhindra beständiga webbläsarsessioner för administratörer och på ej betrodda enheter.

- Blockera äldre autentisering.

- Begränsa åtkomsten från okända eller enhetsplattformar som inte stöds.

- Kräv kompatibel enhet för åtkomst till resurser när det är möjligt.

- Begränsa stark registrering av autentiseringsuppgifter.

- Överväg att använda standardsessionsprincipen som gör att sessioner kan fortsätta om det uppstår ett avbrott, om lämpliga villkor uppfylldes före avbrottet.

Designberoenden och relaterade tekniker

Följande diagram visar beroenden och relaterade tekniker. Vissa av teknikerna är förutsättningar för villkorsstyrd åtkomst. Andra är beroende av villkorlig åtkomst. Designen som beskrivs i det här dokumentet fokuserar främst på villkorsstyrd åtkomst och inte på relaterade tekniker.

Vägledning för villkorsstyrd åtkomst

Mer information finns i Design för villkorsstyrd åtkomst baserat på Nolltillit och personas.

Deltagare

Den här artikeln underhålls av Microsoft. Det har ursprungligen skrivits av följande medarbetare.

Huvudförfattare:

- Claus Jespersen | Huvudkonsult-ID&s

Om du vill se icke-offentliga LinkedIn-profiler loggar du in på LinkedIn.