Den här hub-spoke-arkitekturen är en alternativ lösning på nätverkstopologin hub-spoke i Referensarkitekturer i Azure och implementerar ett säkert hybridnätverk.

Hubben är ett virtuellt nätverk i Azure som fungerar som en central anslutningspunkt till ditt lokala nätverk. Ekrarna är virtuella nätverk som peerkopplas med hubben och kan användas för att isolera arbetsbelastningar. Trafik flödar mellan lokala datacenter och hubben via en ExpressRoute- eller VPN-gatewayanslutning. Den viktigaste differentiatorn för den här metoden är användningen av Azure Virtual WAN (VWAN) för att ersätta hubbar som en hanterad tjänst.

Den här arkitekturen innehåller fördelarna med standardnätverkstopologin hub-spoke och introducerar nya fördelar:

Mindre driftkostnader genom att ersätta befintliga hubbar med en fullständigt hanterad VWAN-tjänst.

Kostnadsbesparingar genom att använda en hanterad tjänst och ta bort behovet av en virtuell nätverksinstallation.

Förbättrad säkerhet genom att introducera centralt hanterade skyddade hubbar med Azure Firewall och VWAN för att minimera säkerhetsrisker relaterade till felkonfiguration.

Uppdelning mellan central IT (SecOps, InfraOps) och arbetsbelastningar (DevOps).

Potentiella användningsfall

Typiska användningsområden för den här arkitekturen är fall där:

Anslutning mellan arbetsbelastningar kräver central kontroll och åtkomst till delade tjänster.

Ett företag kräver central kontroll över säkerhetsaspekter, till exempel en brandvägg, och kräver separat hantering för arbetsbelastningarna i varje eker.

Arkitektur

Ladda ned en Visio-fil med den här arkitekturen.

Arkitekturen består av:

Lokalt nätverk. Ett privat lokalt nätverk (LAN) som körs inom en organisation.

VPN-enhet. En enhet eller tjänst som tillhandahåller extern anslutning till det lokala nätverket.

Virtuell VPN-nätverksgateway eller ExpressRoute-gateway. Den virtuella nätverksgatewayen gör det möjligt för det virtuella nätverket att ansluta till VPN-enheten eller ExpressRoute-kretsen som används för anslutning till ditt lokala nätverk.

Virtuell WAN-hubb. Virtual WAN används som hubb i topologin hub-spoke. Hubben är den centrala anslutningspunkten till ditt lokala nätverk och en plats där du kan vara värd för tjänster som kan användas av de olika arbetsbelastningar som finns i de virtuella ekernätverken.

Skyddad virtuell hubb. En Virtuell WAN-hubb med associerade säkerhets- och routningsprinciper som konfigurerats av Azure Firewall Manager. En säker virtuell hubb levereras med en inbyggd routning så att du inte behöver konfigurera användardefinierade vägar.

Gateway-undernät. De virtuella nätverksgatewayerna hålls kvar i samma undernät.

Virtuella ekernätverk. Ett eller flera virtuella nätverk som används som ekrar i hub-spoke-topologin. Ekrar kan användas för att isolera arbetsbelastningar i sina egna virtuella nätverk och hanteras separat från andra ekrar. Varje arbetsbelastning kan innehålla flera nivåer, med flera undernät som är anslutna via Azure-lastbalanserare.

Peering för virtuella nätverk. Två virtuella nätverk kan anslutas med en VNet-peeringanslutning. Peering-anslutningar är icke-transitiva anslutningar med låg latens mellan virtuella nätverk. När de är peerkopplade utbyter virtuella nätverk trafik med hjälp av Azure-stamnätet, utan att behöva en router. I en nätverkstopologi med hub-spoke använder du peering för virtuella nätverk för att ansluta hubben till varje eker. Azure Virtual WAN möjliggör transitivitet mellan hubbar, vilket inte bara är möjligt med peering.

Komponenter

Alternativ

En hub-spoke-arkitektur kan uppnås på två sätt: en kundhanterad hubbinfrastruktur eller en Microsoft-hanterad hubbinfrastruktur. I båda fallen är ekrar anslutna till hubben med peering för virtuella nätverk.

Fördelar

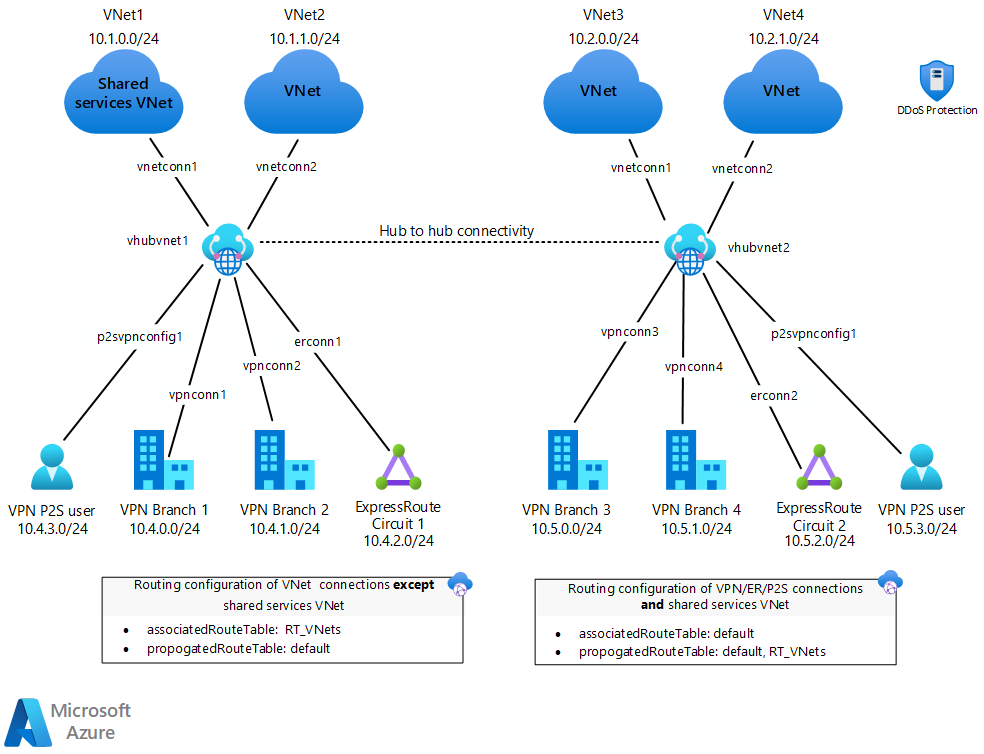

Ladda ned en Visio-fil med den här arkitekturen.

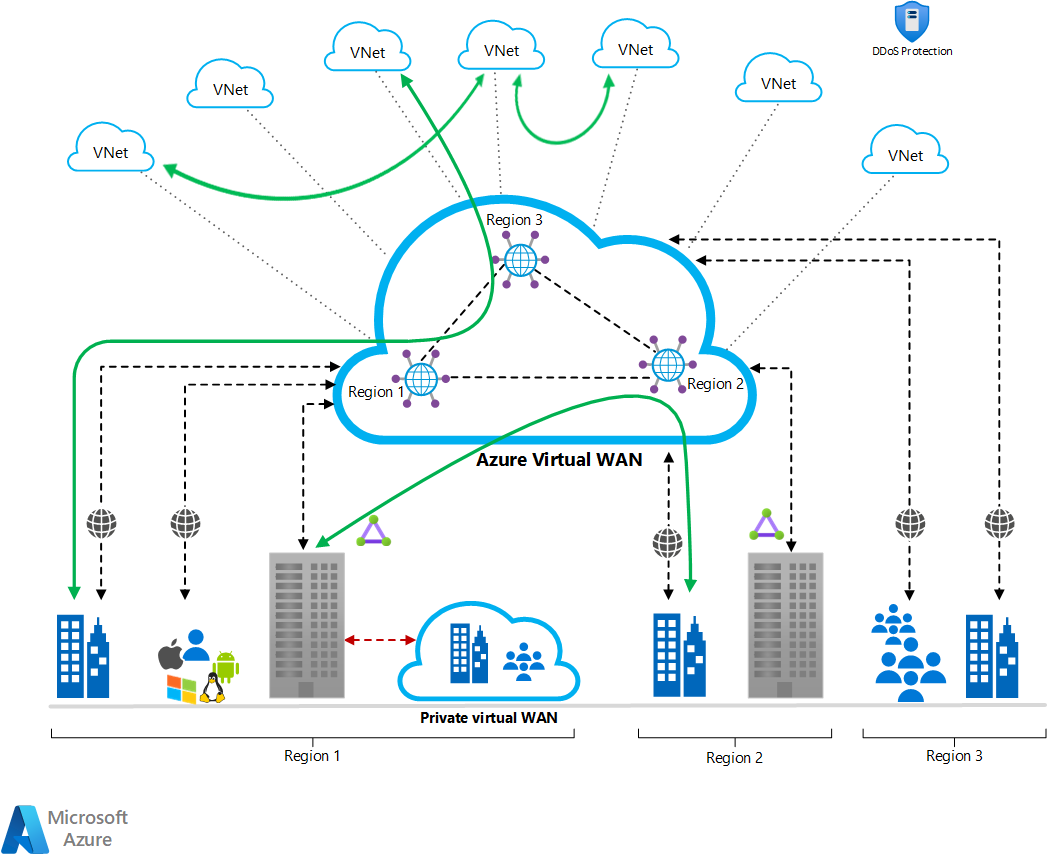

Det här diagrammet illustrerar några av de fördelar som den här arkitekturen kan ge:

- En fullständig hubb med maskor bland virtuella Azure-nätverk

- Förgrena till Azure-anslutning

- Gren-till-gren-anslutning

- Blandad användning av VPN och Express Route

- Blandad användning av användar-VPN till webbplatsen

- VNET till VNET-anslutning

Rekommendationer

Följande rekommendationer gäller för de flesta scenarier. Följ dem, såvida du inte har ett specifikt krav som åsidosätter dem.

Resursgrupper

Hubben och varje eker kan implementeras i olika resursgrupper och, ännu bättre, i olika prenumerationer. När du peerkopplar virtuella nätverk i olika prenumerationer kan båda prenumerationerna associeras med samma eller en annan Microsoft Entra-klientorganisation. Detta möjliggör en decentraliserad hantering av varje arbetsbelastning, samtidigt som tjänsterna delas i hubben.

Virtuellt WAN

Skapa ett Standard Virtual WAN om du har ett krav på något av följande:

Skalning för högre dataflöden

Privat anslutning (kräver Premium-krets på global räckviddsplats)

ExpressRoute VPN Interconnect

Integrerad övervakning med Azure Monitor (mått och resource health)

Virtuella standard-WAN:er är som standard anslutna i ett fullständigt nät. Standard Virtual WAN stöder alla-till-alla-anslutningar (plats-till-plats-VPN, VNet, ExpressRoute, punkt-till-plats-slutpunkter) i en enda hubb samt mellan hubbar. Grundläggande virtuellt WAN stöder endast plats-till-plats VPN-anslutning, gren-till-gren-anslutning och branch-till-VNet-anslutning i en enda hubb.

Virtuell WAN-hubb

En virtuell hubb är ett Microsoft-hanterat virtuellt nätverk. Hubben innehåller olika tjänstslutpunkter för att aktivera anslutningen. Navet är kärnan i ditt nätverk i en region. Det kan finnas flera hubbar per Azure-region. Mer information finns i Vanliga frågor och svar om Virtual WAN.

När du skapar en hubb med hjälp av Azure-portalen skapas ett virtuellt hubb-VNet och en VPN-gateway för virtuell hubb. En Virtuell WAN-hubb kräver ett adressintervall på minst /24. Det här IP-adressutrymmet används för att reservera ett undernät för gateway och andra komponenter.

Skyddad virtuell hubb

En virtuell hubb kan skapas som en säker virtuell hubb eller konverteras till en säker när som helst efter skapandet. Mer information finns i Skydda din virtuella hubb med Azure Firewall Manager.

GatewaySubnet

Mer information om hur du konfigurerar gatewayen finns i följande referensarkitekturer, beroende på anslutningstyp:

Om du vill ha bättre tillgänglighet kan du använda ExpressRoute plus ett VPN för redundans. Se Ansluta ett lokalt nätverk till Azure med hjälp av ExpressRoute med VPN-redundans.

En hub-spoke-topologi kan inte användas utan en gateway, även om du inte behöver anslutning till ditt lokala nätverk.

Virtuell nätverkspeering

Peering för virtuella nätverk är en icke-överföringsrelation mellan två virtuella nätverk. Azure Virtual WAN tillåter dock att ekrar ansluter till varandra utan att ha en dedikerad peering mellan dem.

Men om du har flera ekrar som behöver ansluta till varandra får du mycket snabbt slut på möjliga peeringanslutningar på grund av begränsningen av antalet peering för virtuella nätverk per virtuellt nätverk. (Mer information finns i Nätverksgränser.) I det här scenariot löser Azure VWAN det här problemet med dess färdiga funktioner. Mer information finns i Global transitnätverksarkitektur och Virtual WAN.

Du kan också konfigurera ekrar för att använda hubbgatewayen för att kommunicera med fjärrnätverk. För att tillåta gatewaytrafik att flöda från eker till hubb, och ansluta till fjärrnätverk, måste du:

Konfigurera peering-anslutningen i hubben så att gatewayöverföring tillåts.

Konfigurera peering-anslutningen i varje eker för att använda fjärrgatewayer.

Konfigurera alla peering-anslutningar för att tillåta vidarebefordrad trafik.

Mer information finns i Välj mellan peering för virtuella nätverk och VPN-gatewayer.

Hubbtillägg

För att stödja nätverksomfattande delade tjänster som DNS-resurser, anpassade NVA:er, Azure Bastion och andra implementerar du varje tjänst enligt tilläggsmönstret för virtuell hubb. Efter den här modellen kan du skapa och använda tillägg med ett enda ansvar för att individuellt exponera dessa affärskritiska, delade tjänster som du annars inte kan distribuera direkt i en virtuell hubb.

Att tänka på

Operations

Azure VWAN är en hanterad tjänst som tillhandahålls av Microsoft. Ur tekniksynpunkt skiljer det sig inte helt från en kundhanterad hubbinfrastruktur. Azure Virtual WAN förenklar den övergripande nätverksarkitekturen genom att erbjuda en nätnätverkstopologi med transitiv nätverksanslutning mellan ekrar. Du kan övervaka Azure VWAN med Hjälp av Azure Monitor. Plats-till-plats-konfiguration och anslutning mellan lokala nätverk och Azure kan automatiseras helt.

Tillförlitlighet

Azure Virtual WAN hanterar routning, vilket hjälper till att optimera nätverksfördröjningen mellan ekrar samt säkerställa förutsägbarhet för svarstid. Azure Virtual WAN ger också tillförlitlig anslutning mellan olika Azure-regioner för arbetsbelastningar som sträcker sig över flera regioner. Med den här konfigurationen blir flödet från slutpunkt till slutpunkt i Azure mer synligt.

Prestanda

Med hjälp av Azure Virtual WAN kan kortare svarstid mellan ekrar och mellan regioner uppnås. Med Azure Virtual WAN kan du skala upp till 20 Gbps aggregerat dataflöde.

Skalbarhet

Azure Virtual WAN ger en fullständig mesh-anslutning mellan ekrar genom att bevara möjligheten att begränsa trafiken baserat på behov. Med den här arkitekturen är det möjligt att ha storskaliga prestanda för plats-till-plats. Dessutom kan du skapa en global transitnätverksarkitektur genom att aktivera valfri anslutning mellan globalt distribuerade uppsättningar med molnarbetsbelastningar.

Säkerhet

Hubbar i Azure VWAN kan konverteras till säkra NÄTVERKSkort genom att använda Azure Firewall. Användardefinierade vägar (UDR) kan fortfarande utnyttjas på samma sätt för att uppnå nätverksisolering. Azure VWAN möjliggör kryptering av trafik mellan lokala nätverk och virtuella Azure-nätverk via ExpressRoute.

Azure DDoS Protection, kombinerat med metodtips för programdesign, ger förbättrade DDoS-åtgärdsfunktioner för att ge mer skydd mot DDoS-attacker. Du bör aktivera Azure DDOS Protection i alla virtuella perimeternätverk.

Ekeranslutning och delade tjänster

Anslutning mellan ekrar uppnås redan med Hjälp av Azure Virtual WAN. Men att använda UDR i ekertrafiken är användbart för att isolera virtuella nätverk. Alla delade tjänster kan också finnas på samma Virtual WAN som en eker.

Peering för virtuellt nätverk – Hubbanslutning

Peering för virtuella nätverk är en icke-överföringsrelation mellan två virtuella nätverk. När du använder Azure Virtual WAN hanteras peering för virtuella nätverk av Microsoft. Varje anslutning som läggs till i en hubb konfigurerar även peering för virtuella nätverk. Med hjälp av Virtual WAN har alla ekrar en transitiv relation.

Kostnadsoptimering

Använd prissättningssidan för Azure Virtual WAN för att förstå och uppskatta den mest kostnadseffektiva lösningen för nätverkstopologin. Prissättningen för Azure Virtual WAN omfattar flera viktiga kostnadsfaktorer:

- Distributionstimmar: Avgifter för distribution och användning av Virtual WAN-hubbar.

- Skalningsenhet: Avgifter baserat på bandbreddskapaciteten (Mbit/s/Gbit/s) för skalning av VPN-gatewayer (S2S, P2S) och ExpressRoute.

- Anslutningsenhet: Kostnader för varje anslutning till VPN, ExpressRoute eller fjärranvändare.

- Databehandlad enhet: Avgifter per GB för data som bearbetas via hubben.

- Routningsinfrastrukturenhet: Kostnader för routningsfunktionerna i hubben.

- Azure Firewall med säker virtuell hubb: Rekommenderas och lägger till en extra kostnad per distributionsenhet och databearbetad enhet.

- Hub-to-hub-dataöverföring: Kostnader för överföring av data mellan hubbar som omfattas av avgifter mellan regioner (intra-/interkontinentala) enligt beskrivningen i prissättningen för Azure-bandbredd.

Priser som är anpassade till vanliga nätverksscenarier finns i Om priser för virtuellt WAN.

Deltagare

Den här artikeln underhålls av Microsoft. Det har ursprungligen skrivits av följande medarbetare.

Huvudförfattare:

- Yunus Emre Alpozen | Programarkitekt – korsarbetsbelastning

Om du vill se icke-offentliga LinkedIn-profiler loggar du in på LinkedIn.

Nästa steg

Läs mer: