Ansluta ett lokalt nätverk till Azure med ExpressRoute

Den här referensarkitekturen visar hur du ansluter ett lokalt nätverk till ett virtuellt Azure-nätverk med hjälp av Azure ExpressRoute, med ett virtuellt privat nätverk (VPN) som en redundansanslutning.

Arkitektur

Ladda ned en Visio-fil med den här arkitekturen.

Arbetsflöde

Arkitekturen består av följande komponenter.

Lokalt nätverk. Ett privat lokalt nätverk som körs inom en organisation.

Virtuella Azure-nätverk. Varje virtuellt nätverk finns i en enda Azure-region och kan vara värd för flera programnivåer. Du kan segmentera programnivåer med hjälp av undernät i varje virtuellt nätverk.

- Gateway-undernät. De virtuella nätverksgatewayerna finns i samma undernät.

VPN-enhet. En enhet eller tjänst som tillhandahåller extern anslutning till det lokala nätverket. VPN-installationen kan vara en maskinvaruenhet eller en programvarulösning som routnings- och fjärråtkomsttjänsten (RRAS) i Windows Server 2012. En lista över VPN-enheter som stöds och information om hur du konfigurerar de markerade VPN-enheterna för att ansluta till Azure finns i Om VPN-enheter för VPN Gateway-anslutningar från plats till plats.

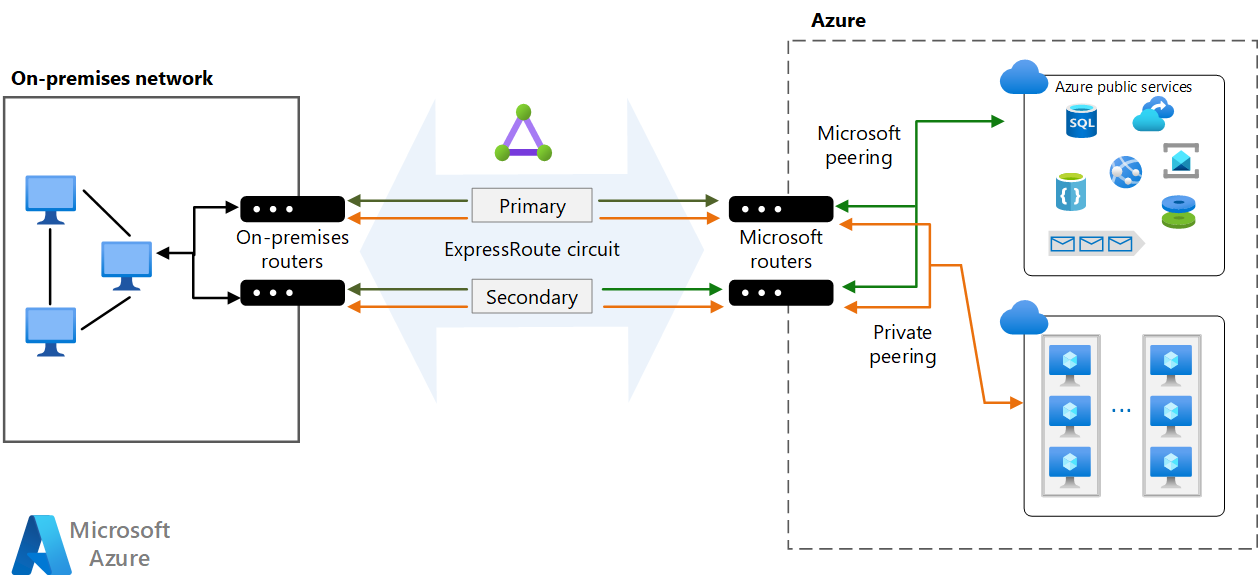

ExpressRoute-krets. Nivå 2- eller nivå 3-kretsen tillhandahålls av anslutningsprovidern som ansluter till det lokala nätverket med Azure via Edge-routrar. Kretsen använder maskinvaruinfrastruktur som hanteras av anslutningsprovidern.

Lokala Edge-routrar. Routrar som ansluter det lokala nätverket till den krets som hanteras av providern. Beroende på hur anslutningen etableras kan du behöva ange de offentliga IP-adresser som routrarna använder.

Microsoft Edge-routrar. Två routrar i en aktiv-aktiv konfiguration med hög tillgänglighet. Dessa routrar gör det möjligt för en anslutningsprovider att ansluta sina kretsar direkt till sina datacenter. Beroende på hur anslutningen etableras kan du behöva ange de offentliga IP-adresser som routrarna använder.

ExpressRoute-gateway för virtuella nätverk. Med den virtuella ExpressRoute-nätverksgatewayen kan det virtuella Azure-nätverket ansluta till ExpressRoute-kretsen som används för anslutning till ditt lokala nätverk.

Virtuell nätverks-gateway för virtuellt privat nätverk. Med den virtuella VPN-nätverksgatewayen kan det virtuella Azure-nätverket ansluta till VPN-installationen i det lokala nätverket. VPN-gatewayen för virtuellt nätverk har konfigurerats för att endast acceptera begäranden från det lokala nätverket via VPN-enheten. Mer information finns i Connect an on-premises network to Microsoft Azure virtual network (Ansluta ett lokalt nätverk till virtuellt Microsoft Azure-nätverk).

VPN-anslutning. Anslutningen har egenskaper som anger anslutningstyp (IPsec) och nyckeln som delas med den lokala VPN-installationen för att kryptera trafiken.

Offentliga Azure-tjänster. Azure-tjänster som kan användas i ett hybridprogram. Dessa tjänster är också tillgängliga via Internet, men att komma åt dem med hjälp av en ExpressRoute-krets ger låg svarstid och mer förutsägbara prestanda, eftersom trafiken inte går via Internet.

Microsoft 365-tjänster. De offentligt tillgängliga Microsoft 365-program och -tjänster som Microsoft tillhandahåller. Anslutningar använder Microsoft-peering och adresser som ägs av din organisation eller som tillhandahålls av anslutningsleverantören. Du kan också ansluta direkt till Microsoft CRM Online med hjälp av Microsoft-peering.

Anslutningsleverantörer (visas inte). Företag som tillhandahåller en anslutning med antingen layer 2- eller layer 3-anslutning mellan ditt datacenter och ett Azure-datacenter.

Komponenter

Azure ExpressRoute. Du kan använda ExpressRoute för att utöka dina lokala nätverk till Microsoft-molnet via en privat anslutning med hjälp av en anslutningsleverantör. Med ExpressRoute kan du upprätta anslutningar till Microsofts molntjänster, till exempel Azure och Microsoft 365.

Azure Virtual Network. Azure Virtual Network är den grundläggande byggstenen för ditt privata nätverk i Azure. Med virtuellt nätverk kan många typer av Azure-resurser, till exempel virtuella Azure-datorer, kommunicera med varandra, Internet och lokala nätverk med förbättrad säkerhet.

Azure VPN Gateway. VPN Gateway är en virtuell nätverksgateway som gör att du kan ansluta ditt lokala nätverk till ett virtuellt Azure-nätverk med hjälp av en vpn-anslutning (site-to-site virtual private network).

Information om scenario

Den här referensarkitekturen visar hur du ansluter ett lokalt nätverk till ett virtuellt Azure-nätverk med hjälp av ExpressRoute, med ett virtuellt privat nätverk (VPN) som en redundansanslutning. Trafik flödar mellan det lokala nätverket och det virtuella Azure-nätverket via en ExpressRoute-anslutning. Om anslutningen går förlorad i ExpressRoute-kretsen dirigeras trafiken via en IPsec VPN-tunnel. Distribuera den här lösningen.

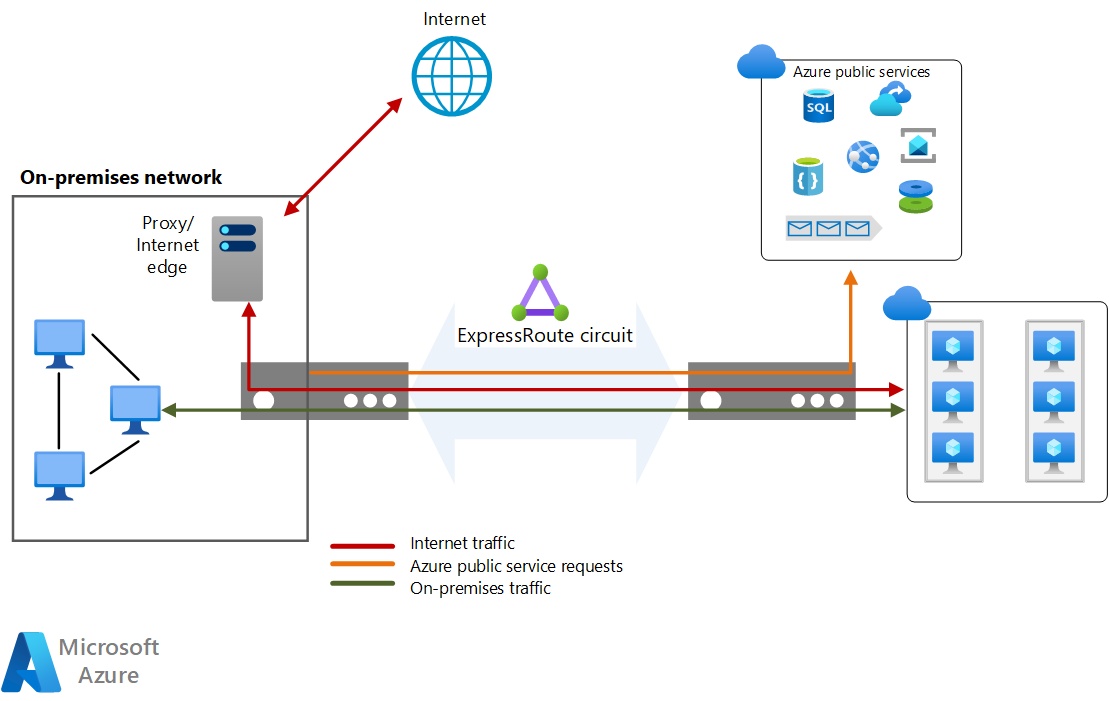

Om ExpressRoute-kretsen inte är tillgänglig hanterar VPN-vägen endast privata peeringanslutningar. Offentliga peering- och Microsoft-peeringanslutningar skickas via Internet.

Rekommendationer

Följande rekommendationer gäller för de flesta scenarier. Följ dessa rekommendationer om du inte har ett visst krav som åsidosätter dem.

Anslutningsleverantörer

Välj en lämplig ExpressRoute-anslutningsleverantör för platsen. Om du vill hämta en lista över anslutningsleverantörer som är tillgängliga på din plats använder du följande PowerShell-kommando:

Get-AzExpressRouteServiceProvider

Leverantörer för ExpressRoute-anslutning ansluter ditt datacenter till Microsoft på följande sätt:

Samordnad i ett molnutbyte. Om du är samlokal i en anläggning som har ett molnutbyte kan du beställa virtuella korsanslutningar till Azure via samplatsleverantörens Ethernet-utbyte. Medplatsprovidrar kan erbjuda antingen layer 2-korsanslutningar eller hanterade layer 3-korsanslutningar mellan din infrastruktur i samlokaliseringsanläggningen och Azure.

Anslutningar mellan punkter med Ethernet. Du kan ansluta dina lokala datacenter/kontor till Azure med hjälp av punkt-till-punkt-Ethernet-länkar. Punkt-till-punkt-Ethernet-leverantörer kan tillhandahålla layer 2-anslutningar eller hanterade Layer 3-anslutningar mellan din webbplats och Azure.

”Any-to-any”-nätverk (IPVPN). Du kan integrera ett Wide Area Network (WAN) med Azure. IPVPN-leverantörer (Internet Protocol Virtual Private Network) erbjuder alla-till-alla-anslutningar mellan dina avdelningskontor och datacenter. (Ett IPVPN är vanligtvis ett VPN med fleraprotokoletiketter.) Azure kan anslutas till wan-nätverket så att det ser ut som andra avdelningskontor. WAN-leverantörer erbjuder vanligtvis hanterad Layer 3-anslutning.

Mer information om anslutningsleverantörer finns i Introduktion till ExpressRoute.

ExpressRoute-krets

Du kan använda följande steg för att skapa en ExpressRoute-krets.

Kör följande PowerShell-kommando:

New-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> -Location <location> -SkuTier <SKU-tier> -SkuFamily <SKU-family> -ServiceProviderName <service-provider-name> -PeeringLocation <peering-location> -BandwidthInMbps <bandwidth-in-Mbps>Skicka

ServiceKeyför den nya kretsen till tjänstleverantören.Vänta tills leverantören etablerar kretsen. Kör följande PowerShell-kommando för att kontrollera tillståndet för etablering av en krets:

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>Fältet

Provisioning stateiService Provideravsnittet i utdata ändras frånNotProvisionedtillProvisionednär kretsen är klar.Kommentar

Om du använder en layer 3-anslutning bör providern konfigurera och hantera routning åt dig. Du tillhandahåller den information som krävs för att göra det möjligt för leverantören att implementera lämpliga vägar.

Om du använder en layer 2-anslutning:

Reservera två /30-undernät som består av giltiga offentliga IP-adresser för varje typ av peering som du vill implementera. Dessa /30-undernät används för att tillhandahålla IP-adresser för de routrar som används för kretsen. Om du implementerar privat peering och Microsoft-peering behöver du fyra /30-undernät med giltiga offentliga IP-adresser.

Konfigurera routning för ExpressRoute-kretsen. Kör följande PowerShell-kommandon för både privat peering och Microsoft-peering. Mer information finns i Skapa och ändra routning för en ExpressRoute-krets.

Set-AzExpressRouteCircuitPeeringConfig -Name <peering-name> -ExpressRouteCircuit <circuit-name> -PeeringType <peering-type> -PeerASN <peer-ASN> -PrimaryPeerAddressPrefix <primary-peer-address-prefix> -SecondaryPeerAddressPrefix <secondary-peer-address-prefix> -VlanId <vlan-ID> Set-AzExpressRouteCircuit -ExpressRouteCircuit <circuit-name>Reservera en annan pool med giltiga offentliga IP-adresser som ska användas för NAT (network address translation) för Microsoft-peering. Vi rekommenderar att du har en annan pool för varje peering. Ange poolen till anslutningsleverantören så att de kan konfigurera BGP-annonser (Border Gateway Protocol) för dessa intervall.

VPN och ExpressRoute-gatewayer

Om du redan har en befintlig virtuell VPN-nätverksgateway i ditt virtuella Azure-nätverk kan du skapa en virtuell ExpressRoute-nätverksgateway utan att behöva ta bort den befintliga virtuella nätverksgatewayen.

Följ anvisningarna i Konfigurera en hybridnätverksarkitektur med Azure ExpressRoute för att upprätta din ExpressRoute-anslutning.

Följ anvisningarna i Konfigurera en hybridnätverksarkitektur med Azure och lokalt VPN för att upprätta din vpn-anslutning för virtuell nätverksgateway.

När du har upprättat anslutningarna för den virtuella nätverksgatewayen testar du miljön genom att följa dessa steg:

- Se till att du kan ansluta från ditt lokala nätverk till ditt virtuella Azure-nätverk.

- Kontakta leverantören för att stoppa ExpressRoute-anslutningen för testning.

- Kontrollera att du fortfarande kan ansluta från ditt lokala nätverk till ditt virtuella Azure-nätverk med vpn-anslutningen för virtuell nätverksgateway.

- Kontakta leverantören för att återupprätta ExpressRoute-anslutningen.

Felsökning

Om en tidigare fungerande ExpressRoute-krets inte kan ansluta och det inte finns några konfigurationsändringar lokalt eller i ditt privata virtuella nätverk kan du behöva kontakta anslutningsleverantören och arbeta med dem för att åtgärda problemet. Använd följande PowerShell-kommandon för att kontrollera att ExpressRoute-kretsen är korrekt etablerad:

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

Utdata från det här kommandot visar flera egenskaper för kretsen, inklusive ProvisioningState, CircuitProvisioningStateoch ServiceProviderProvisioningState, som visas här:

ProvisioningState : Succeeded

Sku : {

"Name": "Standard_MeteredData",

"Tier": "Standard",

"Family": "MeteredData"

}

CircuitProvisioningState : Enabled

ServiceProviderProvisioningState : NotProvisioned

Om ProvisioningState inte är inställt på Succeeded när du försöker skapa en ny krets tar du bort kretsen med hjälp av följande kommando och försöker skapa den igen.

Remove-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

Om leverantören redan har etablerat kretsen och ProvisioningState har angetts till Failed eller CircuitProvisioningState inte Enabledär det kontaktar du leverantören för hjälp.

Att tänka på

Dessa överväganden implementerar grundpelarna i Azure Well-Architected Framework, som är en uppsättning vägledande grundsatser som kan användas för att förbättra kvaliteten på en arbetsbelastning. Mer information finns i Microsoft Azure Well-Architected Framework.

Tillförlitlighet

Tillförlitlighet säkerställer att ditt program kan uppfylla de åtaganden du gör gentemot dina kunder. Mer information finns i checklistan för Designgranskning för tillförlitlighet.

ExpressRoute stöder inte routerredundansprotokoll som HSRP (Hot Standby Routing Protocol) och VRRP (Virtual Router Redundancy Protocol) för hög tillgänglighet. I stället används ett redundant par med BGP-sessioner per peering. För att underlätta anslutningar med hög tillgänglighet till nätverket etablerar Azure två redundanta portar på två routrar (en del av Microsoft Edge) i en aktiv-aktiv konfiguration.

Som standard använder BGP-sessioner ett timeoutvärde för inaktivitet på 60 sekunder. Om en session överskrider tidsgränsen tre gånger (totalt 180 sekunder) markeras routern som otillgänglig och all trafik omdirigeras till den återstående routern. Den här tidsgränsen på 180 sekunder kan vara för lång för kritiska program. Om du behöver det kan du ändra inställningarna för BGP-timeout på den lokala routern till en kortare varaktighet. ExpressRoute stöder också dubbelriktad vidarebefordransidentifiering (BFD) över privat peering. Genom att aktivera BFD via ExpressRoute kan du påskynda identifieringen av länkfel mellan Microsoft Enterprise Edge-enheter (MSEE) och routrarna där du avslutar ExpressRoute-kretsen. Du kan avsluta ExpressRoute via Customer Edge-routningsenheter eller Partner Edge-routningsenheter (om du har en hanterad layer 3-anslutningstjänst).

Du kan konfigurera hög tillgänglighet för din Azure-anslutning på olika sätt, beroende på vilken typ av leverantör du använder och antalet ExpressRoute-kretsar och virtuella nätverksgatewayanslutningar som du är villig att konfigurera. Här är en sammanfattning av dina tillgänglighetsalternativ:

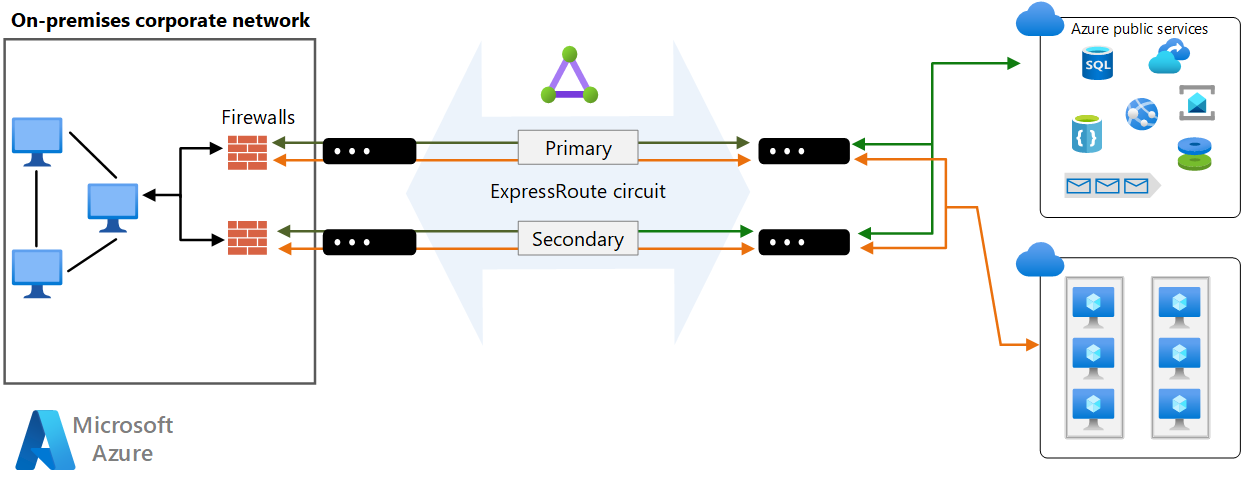

Om du använder en layer 2-anslutning distribuerar du redundanta routrar i det lokala nätverket i en aktiv-aktiv konfiguration. Anslut den primära kretsen till en router och den sekundära kretsen till den andra. Den här konfigurationen ger en anslutning med hög tillgänglighet i båda ändar. Den här konfigurationen är nödvändig om du behöver expressroute-serviceavtalet (SLA). Mer information finns i SLA för Azure ExpressRoute.

Följande diagram visar en konfiguration med redundanta lokala routrar som är anslutna till de primära och sekundära kretsarna. Varje krets hanterar trafiken för privat peering. (Varje peering är ett par med /30-adressutrymmen enligt beskrivningen i föregående avsnitt.)

Om du använder en layer 3-anslutning kontrollerar du att den tillhandahåller redundanta BGP-sessioner som hanterar tillgänglighet åt dig.

Om du behöver maximal återhämtning skapar du flera kretsar till olika peeringplatser. För hög återhämtning ger ExpressRoute Metro en enda krets med flera peeringplatser.

- För varje krets bör du överväga en annan tjänstleverantör för att minimera risken för nätverksavbrott av ett enda leverantörsavbrott.

Konfigurera en VPN för plats till plats som en redundanssökväg för ExpressRoute. Mer information om det här alternativet finns i Ansluta ett lokalt nätverk till Azure med Hjälp av ExpressRoute med VPN-redundans. Det här alternativet gäller endast privat peering. För Azure- och Microsoft 365-tjänster är Internet den enda redundansvägen.

Säkerhet

Säkerhet ger garantier mot avsiktliga attacker och missbruk av dina värdefulla data och system. Mer information finns i checklistan för Designgranskning för Security.

Du kan konfigurera säkerhetsalternativ för Azure-anslutningen på olika sätt, beroende på dina säkerhetsfrågor och efterlevnadskrav.

ExpressRoute fungerar i Layer 3. Du kan skydda mot hot i programskiktet med hjälp av en nätverkssäkerhetsenhet som begränsar trafiken till legitima resurser.

Du kan maximera säkerheten genom att lägga till funktioner för nätverkssäkerhet mellan det lokala nätverket och leverantörens Edge-routrar. Detta hjälper till att begränsa inflödet av obehörig trafik från det virtuella nätverket:

För granskning eller efterlevnad kan du behöva blockera direkt internetåtkomst för komponenter som körs i det virtuella nätverket och implementera tvingad tunneltrafik. I den här situationen bör Internettrafiken omdirigeras tillbaka via en proxy som körs lokalt, där den kan granskas. Du kan konfigurera proxyn för att blockera obehörig trafik från att flöda ut och filtrera potentiellt skadlig inkommande trafik.

För att maximera säkerheten aktiverar du inte en offentlig IP-adress för dina virtuella datorer och använder NSG:er för att säkerställa att dessa virtuella datorer inte är offentligt tillgängliga. Virtuella datorer ska endast vara tillgängliga via den interna IP-adressen. Du kan göra dessa adresser tillgängliga via ExpressRoute-nätverket, vilket gör det möjligt för lokal DevOps-personal att utföra konfiguration eller underhåll.

Om du måste exponera hanteringsslutpunkter för virtuella datorer för ett externt nätverk använder du NSG:er eller åtkomstkontrollistor för att begränsa synligheten för dessa portar till en lista över IP-adresser eller nätverk.

Kommentar

Virtuella Azure-datorer som distribueras via Azure Portal kan innehålla en offentlig IP-adress som ger inloggningsåtkomst. Det är dock bästa praxis att förbjuda den här åtkomsten.

Som standard krypteras inte trafik som passerar en ExpressRoute-anslutning. Du kan också konfigurera kryptering som antingen punkt-till-punkt-kryptering av MACsec eller kryptering från slutpunkt till slutpunkt med IPsec. MACsec är endast tillgängligt för ExpressRoute Direct. Mer information finns i Om kryptering för Azure ExpressRoute.

För att säkerställa att dina data inte har manipulerats under överföringen kan du konfigurera en MD5-hash på ExpressRoute-kretsen under konfiguration av privat peering eller Microsoft-peering för att skydda meddelanden mellan den lokala vägen och MSEE-routrarna.

Mer säkerhetsöverväganden finns i Azure-säkerhetsbaslinje för ExpressRoute.

Kostnadsoptimering

Kostnadsoptimering handlar om att titta på sätt att minska onödiga utgifter och förbättra drifteffektiviteten. Mer information finns i checklistan Designgranskning för kostnadsoptimering.

Mer information om ExpressRoute-kostnader finns i följande artiklar:

ExpressRoute

I den här arkitekturen används en ExpressRoute-krets för att ansluta det lokala nätverket till Azure via gränsroutrarna.

ExpressRoute erbjuder två prisplaner. Med planen För datamätare är all inkommande dataöverföring kostnadsfri. All utgående dataöverföring debiteras baserat på en förutbestämd hastighet.

Med obegränsad dataplan är all inkommande och utgående dataöverföring kostnadsfri. Du debiteras en fast månatlig portavgift baserat på dubbla portar med hög tillgänglighet.

Beräkna din användning och välj en faktureringsplan i enlighet med detta. Vi rekommenderar obegränsad dataplan om du överskrider cirka 68 % av användningen.

Mer information finns i Prissättning för Azure ExpressRoute.

Virtuellt Azure-nätverk

Alla programnivåer finns i ett enda virtuellt nätverk och segmenteras i undernät.

Azure Virtual Network är kostnadsfri. För varje prenumeration kan du skapa så många som 1 000 virtuella nätverk i alla regioner. All trafik som sker inom gränserna för ett virtuellt nätverk är kostnadsfri, så kommunikationen mellan två virtuella datorer i ett enda virtuellt nätverk är kostnadsfri.

Driftseffektivitet

Operational Excellence omfattar de driftsprocesser som distribuerar ett program och håller det igång i produktion. Mer information finns i checklistan för Designgranskning för Operational Excellence.

- Konfigurera Anslutningsövervakaren för att identifiera nätverksproblem genom att identifiera var längs nätverkssökvägen problemet finns och hjälpa dig att lösa konfigurations- eller maskinvarufel.

- Överväg att konfigurera dynamisk routning via eBGP-protokollet för att möjliggöra effektivare och flexiblare routning, vilket säkerställer optimal val av sökväg och automatiska uppdateringar för att dirigera tabeller som svar på nätverksändringar.

- Konfigurera Traffic Collector för ExpressRoute och ExpressRoute Insights med Network Insights för prestanda och nätverkshälsomått i nästan realtid.

Mer information om VPN DevOps för plats-till-plats finns i Konfigurera en hybridnätverksarkitektur med Azure och lokal VPN-vägledning .

Prestandaeffektivitet

Prestandaeffektivitet är arbetsbelastningens förmåga att skala för att uppfylla användarnas krav på ett effektivt sätt. Mer information finns i checklistan för Designgranskning för prestandaeffektivitet.

ExpressRoute-kretsar ger en sökväg med hög bandbredd mellan nätverk. I allmänhet, desto högre bandbredd, desto högre kostnad.

Kommentar

Använd Azure Connectivity Toolkit för att säkerställa att ExpressRoute-gatewayen uppfyller arbetsbelastningskraven.

ExpressRoute erbjuder två prisplaner: den avgiftsbegränsade planen och den obegränsade dataplanen. Avgifterna varierar beroende på kretsbandbredden. Den tillgängliga bandbredden varierar förmodligen från leverantör till leverantör. Använd cmdlet:en Get-AzExpressRouteServiceProvider för att se vilka leverantörer som är tillgängliga i din region och vilka bandbredder de erbjuder.

En enskild ExpressRoute-krets kan stödja ett visst antal peerings och virtuella nätverkslänkar. Mer information finns i ExpressRoute limits (Begränsningar för ExpressRoute).

ExpressRoute Premium-tillägget tillhandahåller:

- Ökade routningsgränser för privat peering.

- Ett ökat antal virtuella nätverkslänkar per ExpressRoute-krets.

- Global anslutning för tjänster.

Mer information finns i Prisinformation för ExpressRoute.

Även om vissa leverantörer gör att du kan ändra din bandbredd måste du välja en initial bandbredd som överträffar dina behov och ger utrymme för tillväxt. Om du behöver öka bandbredden i framtiden har du två alternativ:

Öka bandbredden. Undvik det här alternativet så mycket som möjligt. Alla leverantörer tillåter inte att du ökar bandbredden dynamiskt. Men om du behöver en bandbreddsökning kontrollerar du med leverantören att de har stöd för att ändra egenskaper för ExpressRoute-bandbredd med hjälp av PowerShell-kommandon. Om de gör det kör du följande kommandon:

$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.ServiceProviderProperties.BandwidthInMbps = <bandwidth-in-Mbps> Set-AzExpressRouteCircuit -ExpressRouteCircuit $cktDu kan öka bandbredden utan att förlora anslutning. Att nedgradera bandbredden stör anslutningen eftersom du behöver ta bort kretsen och återskapa den med den nya konfigurationen.

Ändra prisplanen och/eller uppgradera till Premium. Det gör du genom att köra följande kommandon: Egenskapen

Sku.Tierkan varaStandardellerPremium. EgenskapenSku.Namekan varaMeteredDataellerUnlimitedData.$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.Sku.Tier = "Premium" $ckt.Sku.Family = "MeteredData" $ckt.Sku.Name = "Premium_MeteredData" Set-AzExpressRouteCircuit -ExpressRouteCircuit $cktViktigt!

Kontrollera att egenskapen

Sku.NamematcharSku.TierochSku.Family. Om du ändrar familj och nivå men inte namnet inaktiveras anslutningen.Du kan uppgradera SKU:n utan avbrott, men du kan inte växla från den obegränsade prisplanen till den avgiftsbegränsade planen. Om du nedgraderar SKU:n måste bandbreddsförbrukningen ligga kvar inom standardgränsen för standard-SKU:n.

Skalbara ExpressRoute-gatewayer erbjuder möjligheten att automatiskt skala den virtuella ExpressRoute-nätverksgatewayen för att tillgodose prestandabehov utan att behöva ingripa manuellt.

För högre dataflöde aktiverar du ExpressRoute FastPath- för att kringgå gatewayen och förbättra prestanda för datasökvägen mellan ditt lokala nätverk och virtuella Azure-nätverk.

Distribuera det här scenariot

Förutsättningar. Du måste ha en befintlig lokal infrastruktur som redan har konfigurerats med en lämplig nätverksenhet.

Distribuera lösningen med hjälp av följande steg.

Välj följande länk:

Vänta tills länken öppnas i Azure Portal och välj sedan den resursgrupp som du vill distribuera resurserna till eller skapa en ny resursgrupp. Region och plats ändras automatiskt så att de matchar resursgruppen.

Uppdatera de återstående fälten om du vill ändra resursnamn, providers, SKU eller nätverks-IP-adresser för din miljö.

Välj Granska + skapa och sedan Skapa för att distribuera dessa resurser.

Vänta tills distributionen har slutförts.

Kommentar

Den här malldistributionen distribuerar endast följande resurser:

- En resursgrupp (om du skapar ny)

- En ExpressRoute-krets

- Ett virtuellt Azure-nätverk

- En virtuell ExpressRoute-nätverksgateway

För att upprätta en privat peeringanslutning från en lokal plats till ExpressRoute-kretsen måste du ange kretstjänstnyckeln till tjänstleverantören. Du hittar tjänstnyckeln på översiktssidan för ExpressRoute-kretsresursen. Mer information om hur du konfigurerar ExpressRoute-kretsen finns i Skapa eller ändra peeringkonfiguration. När du har konfigurerat privat peering kan du länka den virtuella ExpressRoute-nätverksgatewayen till kretsen. Mer information finns i Självstudie: Ansluta ett virtuellt nätverk till en ExpressRoute-krets med hjälp av Azure Portal.

Information om hur du slutför distributionen av plats-till-plats-VPN som en säkerhetskopia till ExpressRoute finns i Skapa en PLATS-till-plats-VPN-anslutning.

När du har konfigurerat en VPN-anslutning till samma lokala nätverk som du har konfigurerat ExpressRoute har du slutfört konfigurationen för att säkerhetskopiera ExpressRoute-anslutningen om det uppstår ett totalt fel på peeringplatsen.

Alternativt erbjuder Microsoft Developer Tools andra distributionsbara scenarier:

Deltagare

Den här artikeln underhålls av Microsoft. Det har ursprungligen skrivits av följande medarbetare.

Huvudförfattare:

- Sarah Parkes | Senior Cloud Solution Architect

Om du vill se icke-offentliga LinkedIn-profiler loggar du in på LinkedIn.

Nästa steg

Produktdokumentation:

- Dokumentation om ExpressRoute

- Azure Security-baslinje för ExpressRoute

- Så här skapar du en ExpressRoute-krets

- Azure-nätverksblogg

- Konfigurera expressroute- och plats-till-plats-samexisterande anslutningar med hjälp av PowerShell

- Vad är Azure Virtual Network?

- Microsoft 365-tjänster

Microsoft Learn-moduler:

- Konfigurera ExpressRoute och Virtual WAN

- Konfigurera peering för virtuella nätverk

- Utforma och implementera Azure ExpressRoute

- Utforska Microsoft 365-plattformstjänster