Nätverk och anslutning för verksamhetskritiska arbetsbelastningar

Regional fördelning av resurser i den verksamhetskritiska referensarkitekturen kräver en robust nätverksinfrastruktur.

En globalt distribuerad design rekommenderas där Azure-tjänster samlas för att tillhandahålla ett program med hög tillgänglighet. Den globala lastbalanseraren i kombination med regionala stämplar ger den garantin genom tillförlitlig anslutning.

De regionala stämplarna är den distributionsbara enheten i arkitekturen. Möjligheten att snabbt distribuera en ny stämpel ger skalbarhet och har stöd för hög tillgänglighet. Stämplarna följer en isolerad virtuell nätverksdesign. Korsstämpeltrafik rekommenderas inte. Peering för virtuella nätverk eller VPN-anslutningar till andra stämplar krävs inte.

Arkitekturen är avsiktlig när det gäller att definiera de regionala stämplarna som kortlivade. Infrastrukturens globala tillstånd lagras i de globala resurserna.

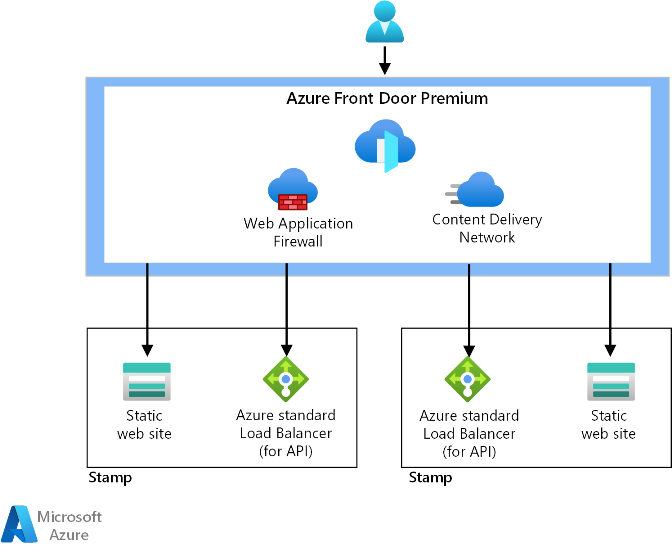

En global lastbalanserare krävs för att dirigera trafik till felfria stämplar och tillhandahålla säkerhetstjänster. Den måste ha vissa funktioner.

Hälsoavsökning krävs så att lastbalanseraren kan kontrollera ursprungets hälsotillstånd innan trafiken dirigeras.

Viktad trafikdistribution.

Alternativt bör den kunna utföra cachelagring vid gränsen. Ge också viss säkerhetsgaranti för ingress med hjälp av brandväggen för webbprogram (WAF).

Ladda ned en Visio-fil med den här arkitekturen.

Inkommande trafik

Programmet som definierats i arkitekturen är internetanslutet och har flera krav:

En routningslösning som är global och kan distribuera trafik mellan oberoende regionala stämplar.

Låg svarstid vid hälsokontroll och möjligheten att sluta skicka trafik till feltillståndsstämplar.

Skydd mot skadliga attacker vid gränsen.

Tillhandahålla cachelagringsfunktioner vid gränsen.

Startpunkten för all trafik i designen är via Azure Front Door. Front Door är en global lastbalanserare som dirigerar HTTP(S)-trafik till registrerade serverdelar/ursprung. Front Door använder hälsoavsökningar som utfärdar begäranden till en URI i varje serverdel/ursprung. I referensimplementeringen är den URI som anropas en hälsotjänst. Hälsotjänsten annonserar stämpelns hälsa. Front Door använder svaret för att fastställa hälsotillståndet för en enskild stämpel och dirigera trafik till felfria stämplar som kan betjäna programbegäranden.

Azure Front Door-integrering med Azure Monitor ger nästan realtidsövervakning av trafik, säkerhet, lyckade och misslyckade mått och aviseringar.

Azure Web Application Firewall, integrerat med Azure Front Door, används för att förhindra attacker vid gränsen innan de kommer in i nätverket.

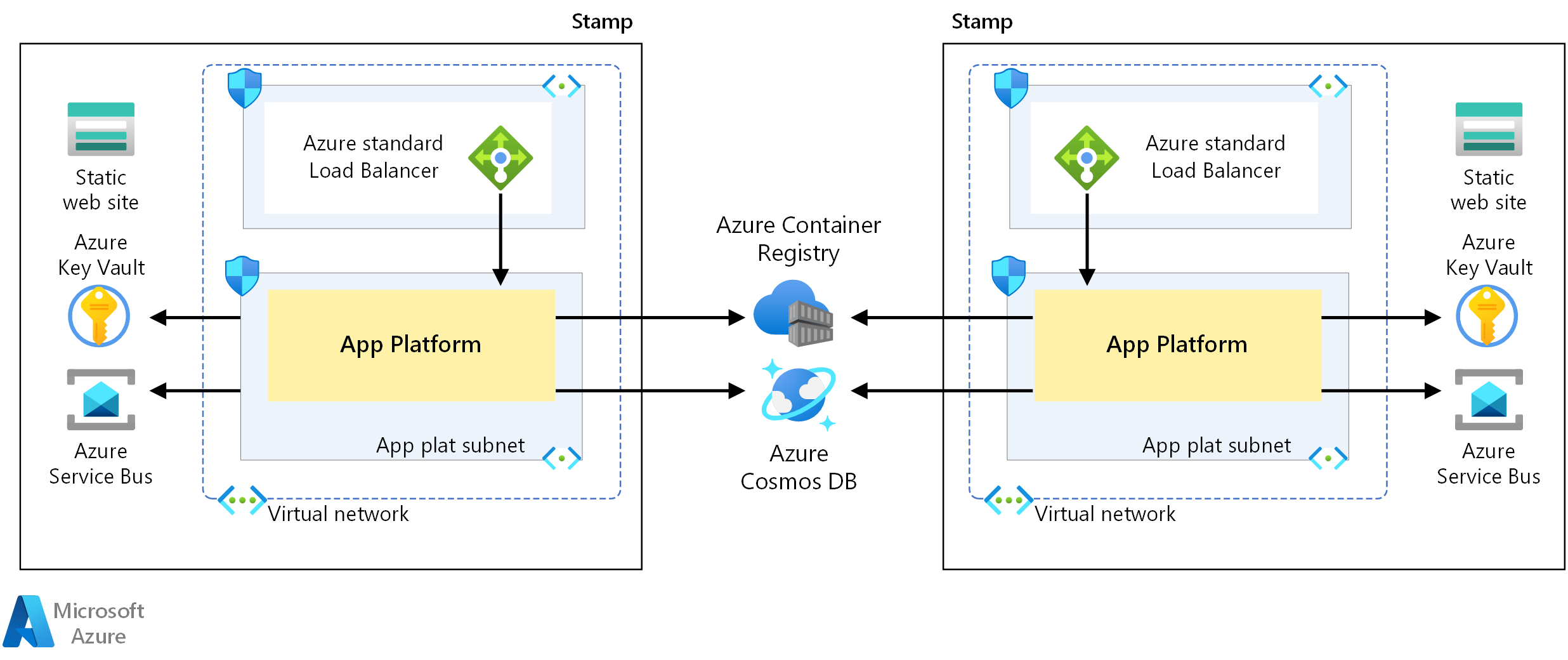

Isolerat virtuellt nätverk – API

API:et i arkitekturen använder Azure Virtual Networks som trafikisoleringsgräns. Komponenter i ett virtuellt nätverk kan inte kommunicera direkt med komponenter i ett annat virtuellt nätverk.

Begäranden till programplattformen distribueras med en extern standard-SKU Azure Load Balancer. Det finns en kontroll för att säkerställa att trafik som når lastbalanseraren dirigerades via Azure Front Door. Den här kontrollen säkerställer att all trafik har inspekterats av Azure WAF.

Byggagenter som används för åtgärder och distribution av arkitekturen måste kunna nå det isolerade nätverket. Det isolerade nätverket kan öppnas så att agenterna kan kommunicera. Alternativt kan lokalt installerade agenter distribueras i det virtuella nätverket.

Övervakning av nätverkets dataflöde, prestanda för de enskilda komponenterna och programmets hälsotillstånd krävs.

Kommunikationsberoende för programplattform

Programplattformen som används med enskilda stämplar i infrastrukturen har följande kommunikationskrav:

Programplattformen måste kunna kommunicera säkert med Microsoft PaaS-tjänster.

Programplattformen måste kunna kommunicera säkert med andra tjänster vid behov.

Arkitekturen som definieras använder Azure Key Vault för att lagra hemligheter, till exempel anslutningssträngar och API-nycklar, för att på ett säkert sätt kommunicera via Internet till Azure PaaS-tjänster. Det finns möjliga risker med att exponera programplattformen via Internet för den här kommunikationen. Hemligheter kan komprometteras och ökad säkerhet och övervakning av de offentliga slutpunkterna rekommenderas.

Utökade nätverksöverväganden

I det här avsnittet beskrivs för- och nackdelar med alternativa metoder för nätverksdesign. Alternativa nätverksöverväganden och användning av privata Azure-slutpunkter är fokus i följande avsnitt.

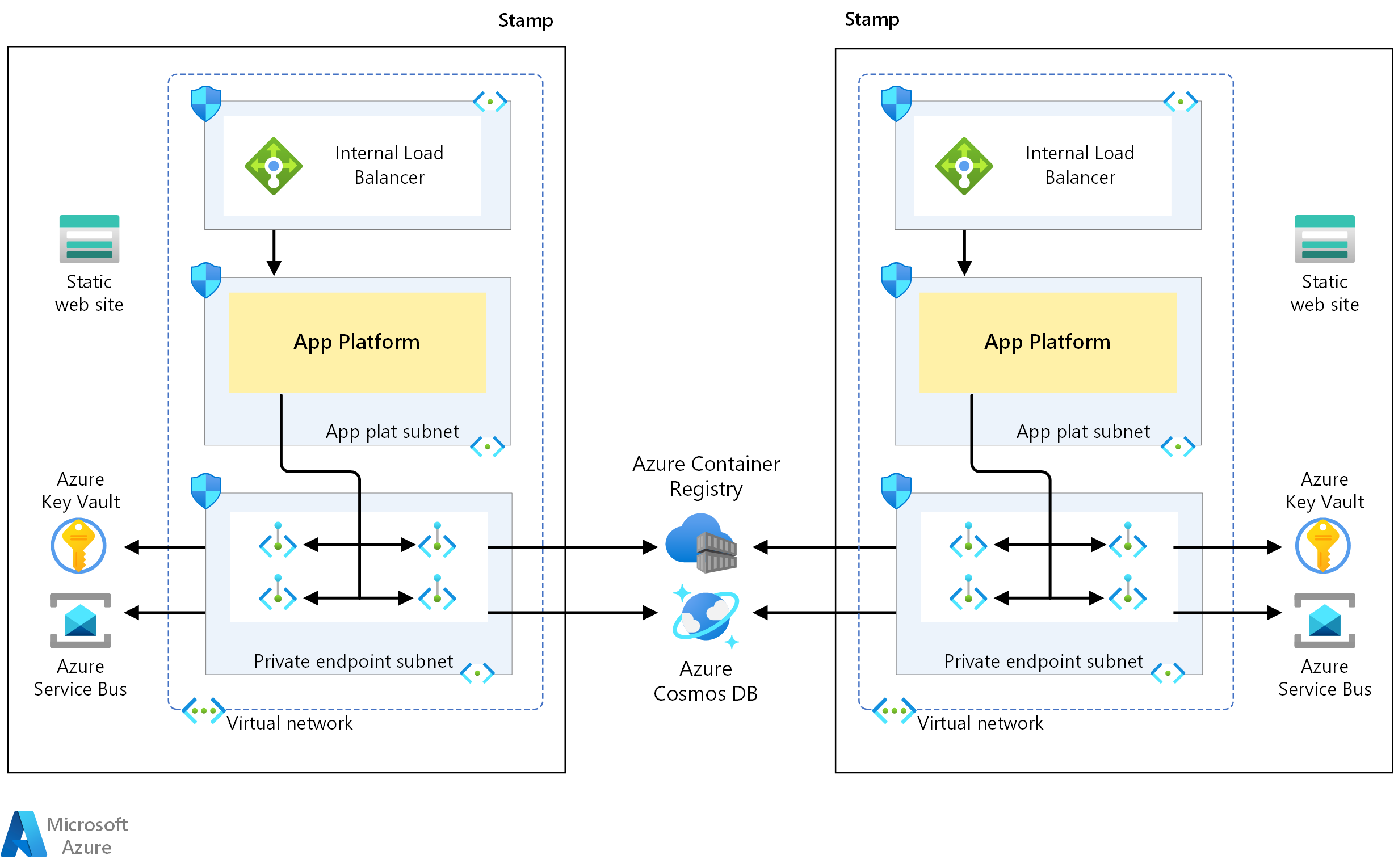

Undernät och NSG

Undernät i de virtuella nätverken kan användas för att segmentera trafik inom designen. Undernätsisolering separerar resurser för olika funktioner.

Nätverkssäkerhetsgrupper kan användas för att styra den trafik som tillåts in och ut från varje undernät. Regler som används i NSG:erna kan användas för att begränsa trafik baserat på IP, port och protokoll för att blockera oönskad trafik till undernätet.

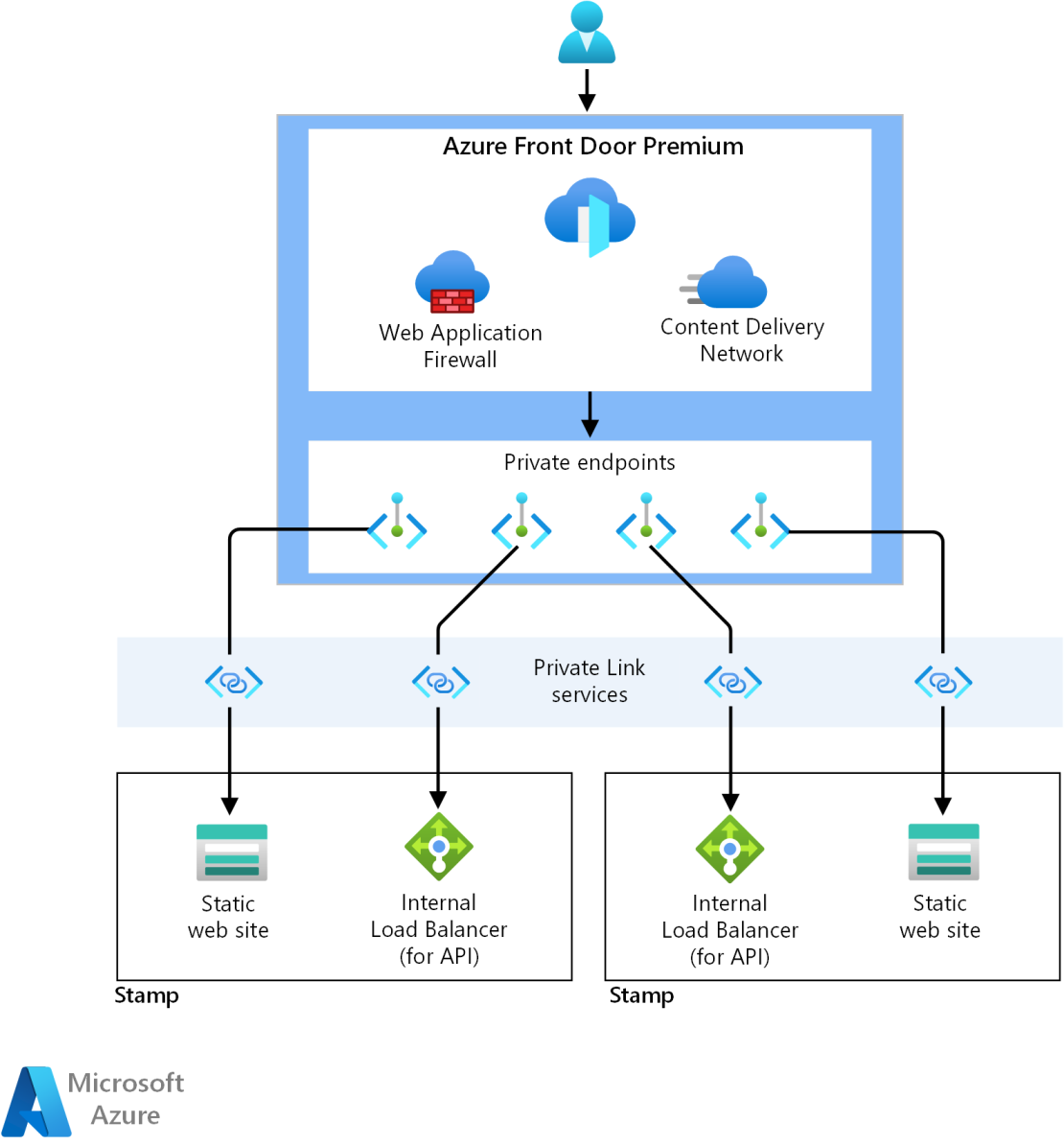

Privata slutpunkter – Ingress

Premium-SKU:n för Front Door stöder användning av privata Azure-slutpunkter. Privata slutpunkter exponerar en Azure-tjänst för en privat IP-adress i ett virtuellt nätverk. Anslutningar upprättas på ett säkert och privat sätt mellan tjänster utan att trafik behöver dirigeras till offentliga slutpunkter.

Azure Front Door Premium och Azure Private Endpoints aktiverar helt privata beräkningskluster i de enskilda stämplarna. Trafiken är helt låst för alla Azure PaaS-tjänster.

Om du använder privata slutpunkter ökar säkerheten för designen. Den introducerar dock en annan felpunkt. Offentliga slutpunkter som exponeras i programstämplarna behövs inte längre och kan inte längre nås och exponeras för en möjlig DDoS-attack.

Den ökade säkerheten måste vägas mot den ökade tillförlitligheten, kostnaden och komplexiteten.

Lokalt installerade byggagenter måste användas för stämpeldistributionen. Hanteringen av dessa agenter medför underhållskostnader.

Privata slutpunkter – programplattform

Privata slutpunkter stöds för alla Azure PaaS-tjänster som används i den här designen. Med privata slutpunkter konfigurerade för programplattformen skulle all kommunikation gå genom stämpelns virtuella nätverk.

De offentliga slutpunkterna för de enskilda Azure PaaS-tjänsterna kan konfigureras för att neka offentlig åtkomst. Detta skulle isolera resurserna från offentliga attacker som kan orsaka stilleståndstid och begränsning som påverkar tillförlitlighet och tillgänglighet.

Lokalt installerade byggagenter måste användas för stämpeldistributionen på samma sätt som ovan. Hanteringen av dessa agenter medför underhållskostnader.

Nästa steg

Distribuera referensimplementeringen för att få en fullständig förståelse för de resurser och deras konfiguration som används i den här arkitekturen.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för