Använda privat anslutning för Arc-aktiverade Kubernetes-kluster med privat länk (förhandsversion)

Med Azure Private Link kan du på ett säkert sätt länka Azure-tjänster till ditt virtuella nätverk med hjälp av privata slutpunkter. Det innebär att du kan ansluta dina lokala Kubernetes-kluster till Azure Arc och skicka all trafik via en Azure ExpressRoute- eller plats-till-plats-VPN-anslutning i stället för att använda offentliga nätverk. I Azure Arc kan du använda en Private Link-omfångsmodell för att tillåta att flera Kubernetes-kluster kommunicerar med sina Azure Arc-resurser med hjälp av en enda privat slutpunkt.

Det här dokumentet beskriver när du ska använda och hur du konfigurerar Azure Arc Private Link (förhandsversion).

Viktigt!

Funktionen Azure Arc Private Link är för närvarande i förhandsversion i alla regioner där Azure Arc-aktiverade Kubernetes finns, förutom Sydostasien. Juridiska villkor för Azure-funktioner i betaversion, förhandsversion eller som av någon annan anledning inte har gjorts allmänt tillgängliga ännu finns i kompletterande användningsvillkor för Microsoft Azure-förhandsversioner.

Fördelar

Med Private Link kan du:

- Anslut privat till Azure Arc utan att öppna någon offentlig nätverksåtkomst.

- Se till att data från Det Arc-aktiverade Kubernetes-klustret endast nås via auktoriserade privata nätverk.

- Förhindra dataexfiltrering från dina privata nätverk genom att definiera specifika Azure Arc-aktiverade Kubernetes-kluster och andra Azure-tjänstresurser, till exempel Azure Monitor, som ansluter via din privata slutpunkt.

- Anslut ditt privata lokala nätverk på ett säkert sätt till Azure Arc med Hjälp av ExpressRoute och Private Link.

- Behåll all trafik i Microsoft Azure-stamnätverket.

Mer information finns i Viktiga fördelar med Azure Private Link.

Hur det fungerar

Azure Arc Private Link-omfånget ansluter privata slutpunkter (och de virtuella nätverk som de finns i) till en Azure-resurs, i det här fallet Azure Arc-aktiverade Kubernetes-kluster. När du aktiverar ett Arc-aktiverat Kubernetes-klustertillägg kan det krävas anslutning till andra Azure-resurser för dessa scenarier. Med Azure Monitor skickas till exempel loggar som samlas in från klustret till Log Analytics-arbetsytan.

Anslutning till de andra Azure-resurserna från ett Arc-aktiverat Kubernetes-kluster som listades tidigare kräver konfiguration av Private Link för varje tjänst. Ett exempel finns i Private Link för Azure Monitor.

Aktuella begränsningar

Tänk på de aktuella begränsningarna när du planerar konfigurationen av Private Link.

Du kan bara associera ett Azure Arc Private Link-omfång med ett virtuellt nätverk.

Ett Azure Arc-aktiverat Kubernetes-kluster kan bara ansluta till ett Azure Arc Private Link-omfång.

Alla lokala Kubernetes-kluster måste använda samma privata slutpunkt genom att matcha rätt privat slutpunktsinformation (FQDN-postnamn och privat IP-adress) med samma DNS-vidarebefordrare. Mer information finns i privata DNS-zonvärden för privat slutpunkt i Azure. Det Azure Arc-aktiverade Kubernetes-klustret, Azure Arc Private Link-omfånget och det virtuella nätverket måste finnas i samma Azure-region. Den privata slutpunkten och det virtuella nätverket måste också finnas i samma Azure-region, men den här regionen kan skilja sig från azure Arc Private Link-omfånget och Det Arc-aktiverade Kubernetes-klustret.

Trafik till Microsoft Entra-ID, Azure Resource Manager och Microsoft Container Registry-tjänsttaggar måste tillåtas via din lokala nätverksbrandvägg under förhandsversionen.

Andra Azure-tjänster som du använder, till exempel Azure Monitor, kan kräva egna privata slutpunkter i ditt virtuella nätverk.

Kommentar

Funktionen Cluster Connect (och därmed den anpassade platsen) stöds för närvarande inte i Azure Arc-aktiverade Kubernetes-kluster med privat anslutning aktiverat. Nätverksanslutning med privata länkar för Azure Arc-tjänster som Azure Arc-aktiverade datatjänster och Azure Arc-aktiverade apptjänster som använder dessa funktioner stöds inte heller för närvarande.

Klustertillägg som stöder nätverksanslutning via privata länkar

I Azure Arc-aktiverade Kubernetes-kluster som konfigurerats med privata länkar stöder dessa tillägg anslutningar från slutpunkt till slutpunkt via privata länkar:

Planera konfigurationen av Private Link

Om du vill ansluta ditt Kubernetes-kluster till Azure Arc via en privat länk konfigurerar du nätverket på följande sätt:

- Upprätta en anslutning mellan ditt lokala nätverk och ett virtuellt Azure-nätverk med hjälp av en plats-till-plats-VPN - eller ExpressRoute-krets .

- Distribuera ett Azure Arc Private Link-omfång som styr vilka Kubernetes-kluster som kan kommunicera med Azure Arc via privata slutpunkter och associera det med ditt virtuella Azure-nätverk med hjälp av en privat slutpunkt.

- Uppdatera DNS-konfigurationen i det lokala nätverket för att lösa de privata slutpunktsadresserna.

- Konfigurera din lokala brandvägg för att tillåta åtkomst till Microsoft Entra-ID, Azure Resource Manager och Microsoft Container Registry.

- Associera Azure Arc-aktiverade Kubernetes-kluster med Azure Arc Private Link-omfånget.

- Du kan också distribuera privata slutpunkter för andra Azure-tjänster som används med ditt Azure Arc-aktiverade Kubernetes-kluster, till exempel Azure Monitor.

Resten av den här artikeln förutsätter att du redan har konfigurerat din ExpressRoute-krets eller VPN-anslutning från plats till plats.

Konfiguration av nätverk

Azure Arc-aktiverade Kubernetes integreras med flera Azure-tjänster för att få molnhantering och styrning till dina Kubernetes-hybridkluster. De flesta av dessa tjänster erbjuder redan privata slutpunkter. Du måste dock konfigurera dina brandväggs- och routningsregler för att tillåta åtkomst till Microsoft Entra-ID och Azure Resource Manager via Internet tills dessa tjänster erbjuder privata slutpunkter. Du måste också tillåta åtkomst till Microsoft Container Registry (och AzureFrontDoor.FirstParty som föregångare för Microsoft Container Registry) för att hämta avbildningar och Helm-diagram för att aktivera tjänster som Azure Monitor och för inledande installation av Azure Arc-agenter i Kubernetes-kluster.

Det finns två sätt att aktivera den här konfigurationen:

Om nätverket är konfigurerat för att dirigera all internetbunden trafik via Azure VPN- eller ExpressRoute-kretsen kan du konfigurera nätverkssäkerhetsgruppen (NSG) som är associerad med ditt undernät i Azure för att tillåta utgående TCP 443-åtkomst (HTTPS) till Microsoft Entra-ID, Azure Resource Manager, Azure Front Door och Microsoft Container Registry med hjälp av tjänsttaggar. NSG-reglerna bör se ut så här:

Inställning Microsoft Entra ID-regel Azure Resource Manager-regel AzureFrontDoorFirstParty-regel Microsoft Container Registry-regel Källa Virtual Network Virtual Network Virtual Network Virtual Network Källportintervall * * * * Mål Service Tag Service Tag Service Tag Service Tag Måltjänsttagg AzureActiveDirectory AzureResourceManager AzureFrontDoor.FirstParty MicrosoftContainerRegistry Målportintervall 443 443 443 443 Protokoll TCP TCP TCP TCP Åtgärd Tillåt Tillåt Tillåt (både inkommande och utgående) Tillåt Prioritet 150 (måste vara lägre än alla regler som blockerar Internetåtkomst) 151 (måste vara lägre än alla regler som blockerar Internetåtkomst) 152 (måste vara lägre än alla regler som blockerar Internetåtkomst) 153 (måste vara lägre än alla regler som blockerar Internetåtkomst) Name AllowAADOutboundAccess TillåtAzOutboundAccess TillåtAzureFrontDoorFirstPartyAccess AllowMCROutboundAccess Alternativt konfigurerar du brandväggen i ditt lokala nätverk så att utgående TCP 443 (HTTPS) får åtkomst till Microsoft Entra ID, Azure Resource Manager och Microsoft Container Registry samt inkommande och utgående åtkomst till AzureFrontDoor.FirstParty med hjälp av nedladdningsbara tjänsttaggfiler. JSON-filen innehåller alla offentliga IP-adressintervall som används av Microsoft Entra ID, Azure Resource Manager, AzureFrontDoor.FirstParty och Microsoft Container Registry och uppdateras varje månad för att återspegla eventuella ändringar. Microsoft Entra-tjänsttaggen är AzureActiveDirectory, Azure Resource Manager-tjänsttaggen är AzureResourceManager, Microsoft Container Registrys tjänsttagg är MicrosoftContainerRegistry och Azure Front Door-tjänsttaggen är AzureFrontDoor.FirstParty. Kontakta nätverksadministratören och nätverksbrandväggsleverantören för att lära dig hur du konfigurerar brandväggsreglerna.

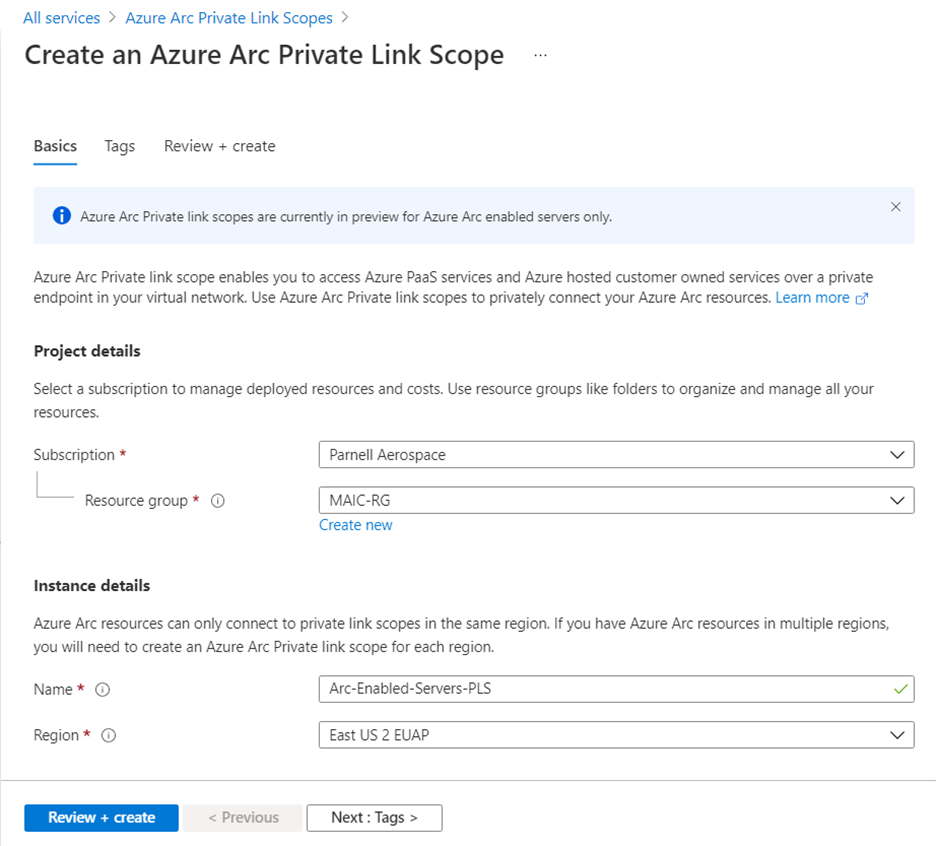

Skapa ett Azure Arc Private Link-omfång

Logga in på Azure-portalen.

Sök efter Azure Arc Private Link-omfång. Eller så kan du gå direkt till sidan Omfång för Azure Arc Private Link i Azure Portal.

Välj Skapa.

Välj en prenumeration och resursgrupp. Under förhandsversionen måste ditt virtuella nätverk och Azure Arc-aktiverade Kubernetes-kluster finnas i samma prenumeration som Azure Arc Private Link-omfånget.

Ge Azure Arc Private Link-omfånget ett namn.

Om du vill kräva att alla Arc-aktiverade Kubernetes-kluster som är associerade med det här Azure Arc Private Link-omfånget ska skicka data till tjänsten via den privata slutpunkten väljer du Tillåt åtkomst till offentligt nätverk. Om du gör det kan Kubernetes-kluster som är associerade med det här Azure Arc Private Link-omfånget kommunicera med tjänsten via både privata eller offentliga nätverk. Du kan ändra den här inställningen när du har skapat omfånget efter behov.

Välj Granska + skapa.

När verifieringen är klar väljer du Skapa.

Skapa en privat slutpunkt

När ditt Azure Arc Private Link-omfång har skapats måste du ansluta det till ett eller flera virtuella nätverk med hjälp av en privat slutpunkt. Den privata slutpunkten exponerar åtkomsten till Azure Arc-tjänsterna på en privat IP-adress i det virtuella nätverkets adressutrymme.

Med den privata slutpunkten i det virtuella nätverket kan den nå Azure Arc-aktiverade Kubernetes-klusterslutpunkter via privata IP-adresser från nätverkets pool, i stället för att använda till offentliga IP-adresser för dessa slutpunkter. På så sätt kan du fortsätta att använda dina Azure Arc-aktiverade Kubernetes-kluster utan att öppna ditt virtuella nätverk för obestridd utgående trafik. Trafik från den privata slutpunkten till dina resurser går via Microsoft Azure och dirigeras inte till offentliga nätverk.

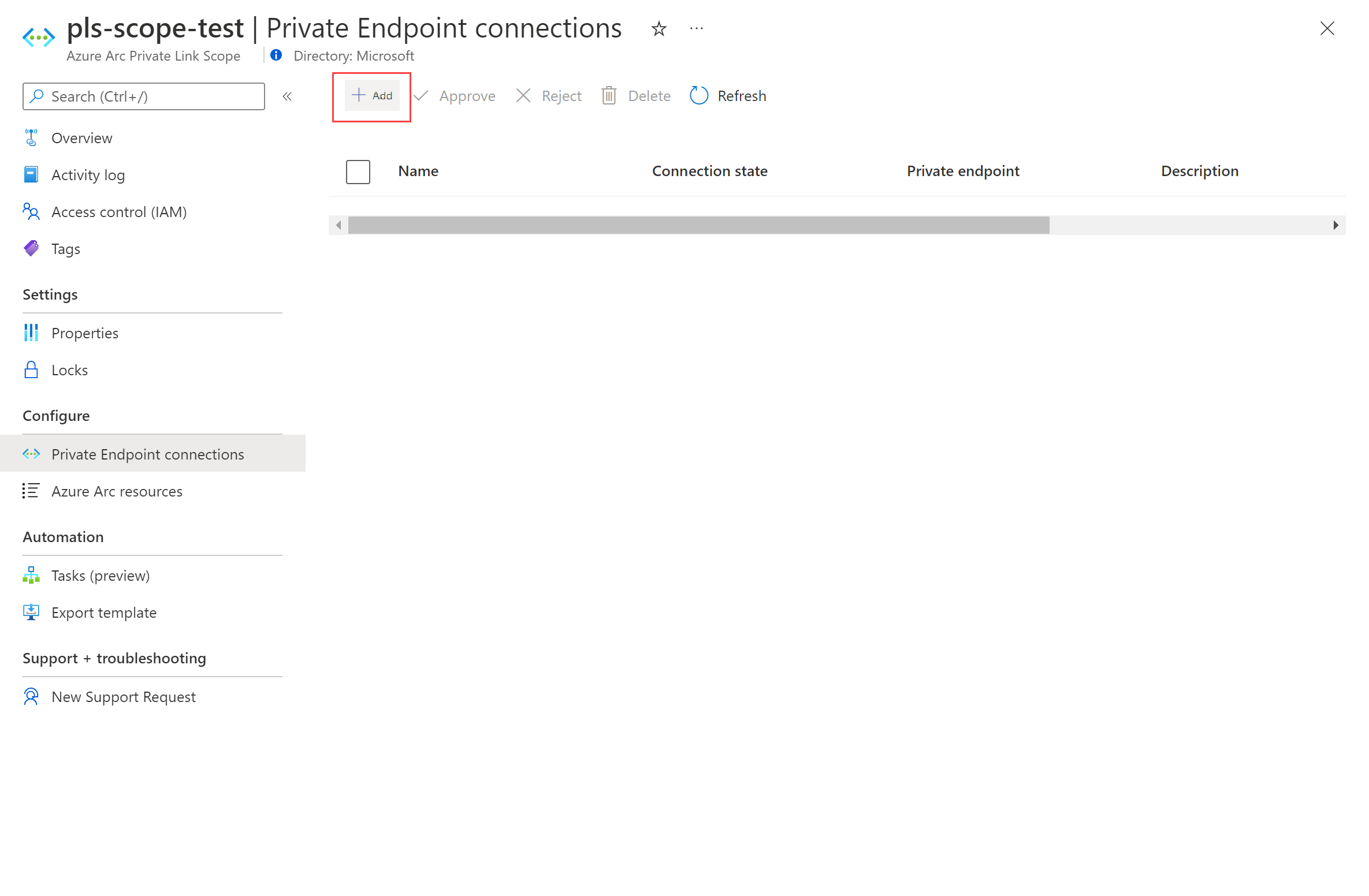

I Azure Portal navigerar du till den Azure Arc Private Link-omfångsresurs som du skapade.

I resursmenyn går du till Konfigurera och väljer Privata slutpunktsanslutningar.

Välj Lägg till för att starta processen för att skapa slutpunkter. Du kan också godkänna anslutningar som startades i Private Link-centret genom att välja dem och sedan välja Godkänn.

Välj prenumerationen och resursgruppen och ange ett namn för slutpunkten. Välj samma region som ditt virtuella nätverk.

Välj Nästa: Resurs.

Gör följande på sidan Resurs om dessa värden inte redan är markerade:

- Välj den prenumeration som innehåller din Azure Arc Private Link-omfångsresurs.

- För Resurstyp väljer du

Microsoft.HybridCompute/privateLinkScopes. - För Resurs väljer du det Azure Arc Private Link-omfång som du skapade tidigare.

- Välj Nästa: Virtuellt nätverk.

På sidan Virtuellt nätverk :

- Välj det virtuella nätverk och undernät som du vill ansluta till Azure Arc-aktiverade Kubernetes-kluster från.

- Välj Nästa: DNS.

På DNS-sidan:

För Integrera med privat DNS-zon väljer du Ja. En ny Privat DNS zon skapas.

Om du föredrar att hantera DNS-poster manuellt väljer du Nej och slutför sedan konfigurationen av Private Link, inklusive den här privata slutpunkten och konfigurationen för privat omfång. Konfigurera sedan din DNS enligt anvisningarna i privata DNS-zonvärden för privat Slutpunkt i Azure. Se till att du inte skapar tomma poster när du förbereder konfigurationen av den privata länken. De DNS-poster som du skapar kan åsidosätta befintliga inställningar och påverka anslutningen med Arc-aktiverade Kubernetes-kluster.

Välj Granska + skapa.

Låt validering passera.

Välj Skapa.

Konfigurera lokal DNS-vidarebefordran

Dina lokala Kubernetes-kluster måste kunna matcha DNS-posterna för privat länk till ip-adresserna för den privata slutpunkten. Konfigurationsstegen varierar beroende på om du använder privata DNS-zoner i Azure för att underhålla DNS-poster eller din egen DNS-server lokalt.

DNS-konfiguration med hjälp av Azure-integrerade privata DNS-zoner

Om du valde Ja för Integrera med privat DNS-zon när du skapade den privata slutpunkten måste dina lokala Kubernetes-kluster kunna vidarebefordra DNS-frågor till de inbyggda Azure DNS-servrarna för att matcha de privata slutpunktsadresserna korrekt. Du behöver en DNS-vidarebefordrare i Azure (antingen en specialbyggd virtuell dator eller en Azure Firewall-instans med DNS-proxy aktiverad), varefter du kan konfigurera din lokala DNS-server för att vidarebefordra frågor till Azure för att lösa ip-adresser för privata slutpunkter.

Den privata slutpunktsdokumentationen innehåller vägledning för att konfigurera lokala arbetsbelastningar med hjälp av en DNS-vidarebefordrare.

Manuell DNS-serverkonfiguration

Om du valde att inte använda privata DNS-zoner i Azure när den privata slutpunkten skapades måste du skapa nödvändiga DNS-poster på din lokala DNS-server.

- Gå till Azure-portalen.

- Gå till den privata slutpunktsresursen som är associerad med ditt virtuella nätverk och Azure Arc Private Link-omfånget.

- I den vänstra rutan väljer du DNS-konfiguration för att se en lista över DNS-poster och motsvarande IP-adresser som du måste konfigurera på DNS-servern. FQDN:er och IP-adresser ändras baserat på den region som du valde för din privata slutpunkt och de tillgängliga IP-adresserna i undernätet.

- Följ riktlinjerna från DNS-serverleverantören för att lägga till nödvändiga DNS-zoner och A-poster som matchar tabellen i portalen. Se till att du väljer en DNS-server som är lämpligt begränsad för nätverket. Varje Kubernetes-kluster som använder den här DNS-servern löser nu ip-adresserna för den privata slutpunkten och måste associeras med Azure Arc Private Link-omfånget, annars nekas anslutningen.

Konfigurera privata länkar

Kommentar

Du kan konfigurera privata länkar för Azure Arc-aktiverade Kubernetes-kluster från version 1.3.0 av connectedk8s CLI-tillägget, men azure CLI-versionen är större än 2.3.0. Om du använder en version som är större än 1.3.0 för connectedk8s CLI-tillägget har vi infört verifieringar för att kontrollera och ansluta klustret till Azure Arc endast om du kör Azure CLI-versionen större än 2.3.0.

Du kan konfigurera privata länkar för ett befintligt Azure Arc-aktiverat Kubernetes-kluster eller när du registrerar ett Kubernetes-kluster till Azure Arc för första gången med hjälp av följande kommando:

az connectedk8s connect -g <resource-group-name> -n <connected-cluster-name> -l <location> --enable-private-link true --private-link-scope-resource-id <pls-arm-id>

| Parameternamn | beskrivning |

|---|---|

--enable-private-link |

Aktiverar funktionen private link om den är inställd på True. |

--private-link-scope-resource-id |

ID för den privata länkomfångsresursen som skapades tidigare. Till exempel: /subscriptions//resourceGroups//providers/Microsoft.HybridCompute/privateLinkScopes/ |

För Azure Arc-aktiverade Kubernetes-kluster som konfigurerades innan du konfigurerade azure Arc private link-omfånget konfigurerar du privata länkar i Azure Portal med hjälp av följande steg:

- I Azure Portal navigerar du till din Azure Arc Private Link-omfångsresurs.

- På resursmenyn går du till Konfigurera och väljer Azure Arc-resurser. Välj sedan Lägg till.

- Du ser alla Arc-aktiverade Kubernetes-kluster i samma prenumeration och region som ditt Private Link-omfång. Markera kryssrutan för varje Kubernetes-kluster som du vill associera med Private Link-omfånget. När du är klar väljer du Välj för att spara ändringarna.

Felsökning

Om du stöter på problem kan följande förslag vara till hjälp:

Kontrollera din lokala DNS-server för att kontrollera att den antingen vidarebefordrar till Azure DNS eller har konfigurerats med lämpliga A-poster i din privata länkzon. Dessa uppslagskommandon ska returnera privata IP-adresser i ditt virtuella Azure-nätverk. Om de löser offentliga IP-adresser kontrollerar du serverns och nätverkets DNS-konfiguration.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.com nslookup dp.kubernetesconfiguration.azure.comOm du har problem med att registrera kubernetes-klustret kontrollerar du att du har lagt till taggarna Microsoft Entra ID, Azure Resource Manager, AzureFrontDoor.FirstParty och Microsoft Container Registry i din lokala nätverksbrandvägg.

Nästa steg

- Läs mer om azure private endpoint.

- Lär dig hur du felsöker anslutningsproblem med privata Slutpunkter i Azure.

- Lär dig hur du konfigurerar Private Link för Azure Monitor.