Hantera autentisering i Azure Kartor

När du skapar ett Azure Kartor-konto skapas ditt klient-ID och delade nycklar automatiskt. Dessa värden krävs för autentisering när du använder antingen Microsoft Entra-ID eller autentisering med delad nyckel.

Förutsättningar

Logga in på Azure-portalen. Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

- En kunskap om hanterade identiteter för Azure-resurser. Se till att förstå de två hanterade identitetstyperna och hur de skiljer sig åt.

- Ett Azure Kartor-konto.

- En kunskap om Azure Kartor-autentisering.

Visa autentiseringsinformation

Viktigt!

Vi rekommenderar att du använder primärnyckeln som prenumerationsnyckel när du använder autentisering med delad nyckel för att anropa Azure Kartor. Det är bäst att använda den sekundära nyckeln i scenarier som löpande nyckeländringar.

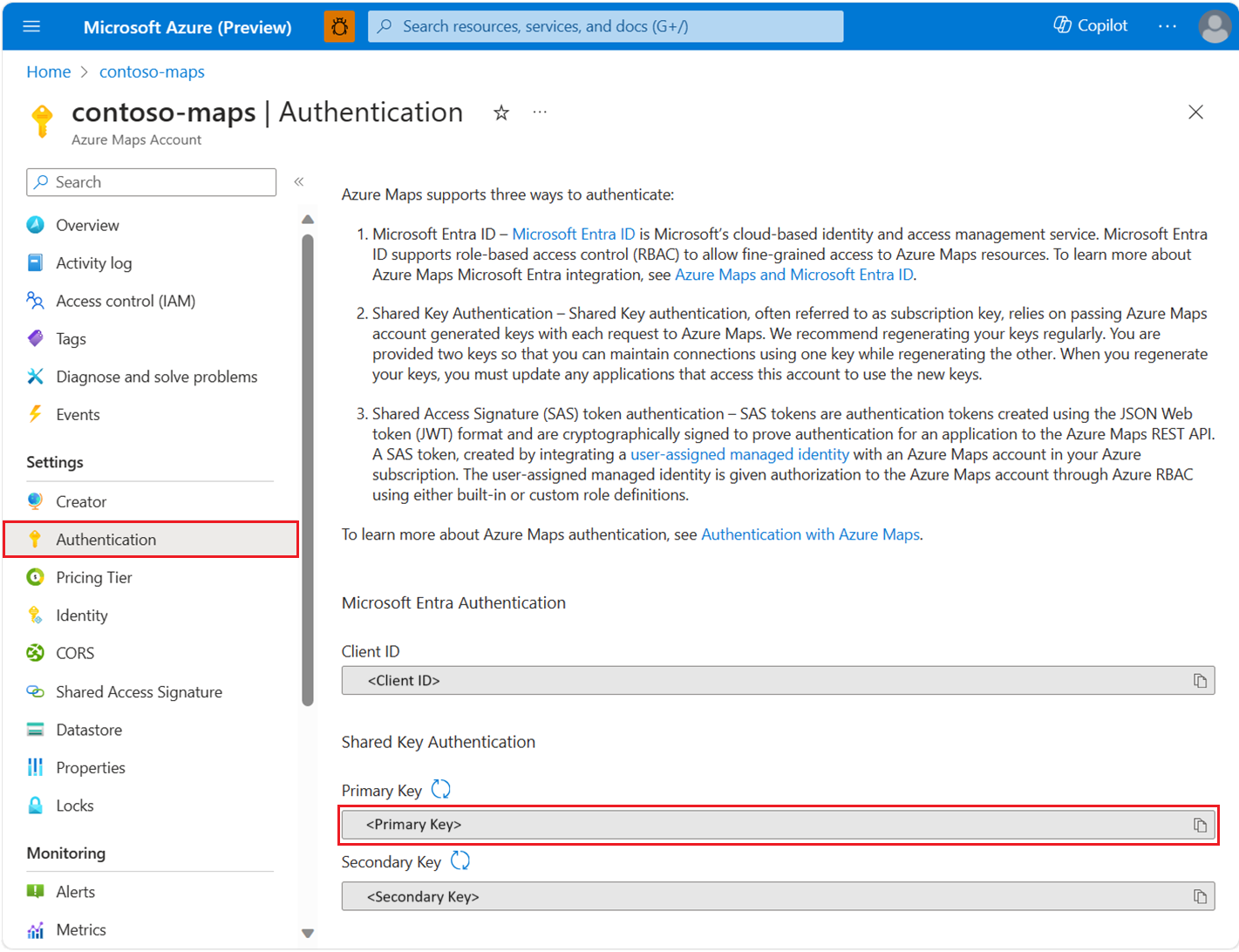

Så här visar du autentiseringsinformation för Azure Kartor:

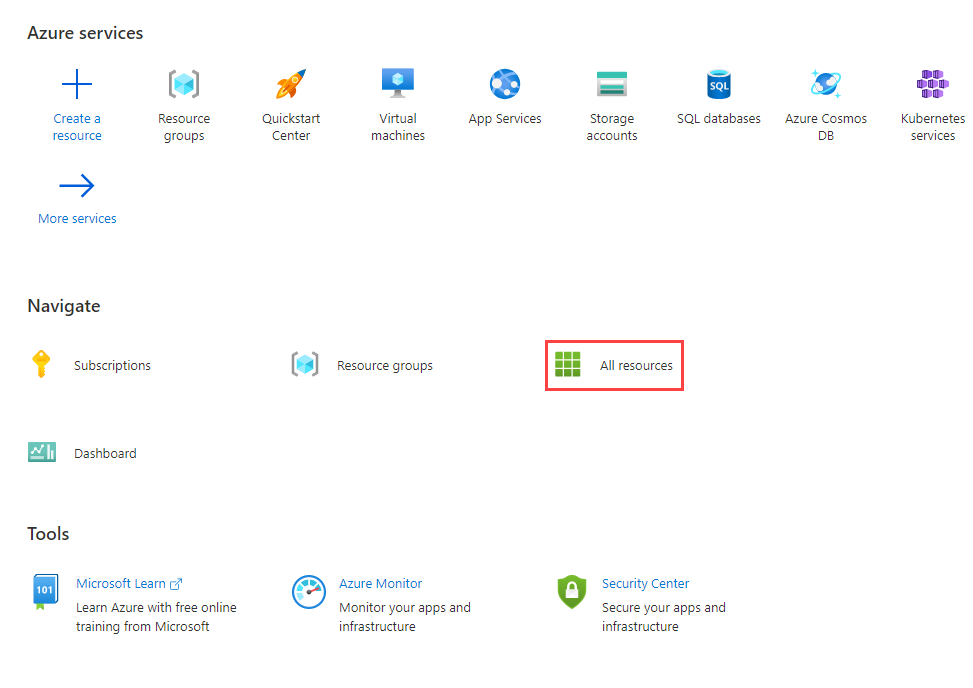

Logga in på Azure-portalen.

Välj Alla resurser i avsnittet Azure-tjänster och välj sedan ditt Azure Kartor-konto.

Välj Autentisering i inställningsavsnittet i det vänstra fönstret.

Välj en autentiseringskategori

Beroende på dina programbehov finns det specifika vägar till programsäkerhet. Microsoft Entra-ID definierar specifika autentiseringskategorier som stöder en mängd olika autentiseringsflöden. Information om hur du väljer den bästa kategorin för ditt program finns i programkategorier.

Kommentar

Genom att förstå kategorier och scenarier kan du skydda ditt Azure Kartor-program, oavsett om du använder Microsoft Entra-ID eller autentisering med delad nyckel.

Lägga till och ta bort hanterade identiteter

Om du vill aktivera autentisering med signatur för delad åtkomst (SAS) med Azure Kartor REST API måste du lägga till en användartilldelad hanterad identitet i ditt Azure Kartor-konto.

Skapa en hanterad identitet

Du kan skapa en användartilldelad hanterad identitet före eller efter att du har skapat ett kartkonto. Du kan lägga till den hanterade identiteten via portalen, Azure Management SDK:er eller Azure Resource Manager-mallen (ARM). Om du vill lägga till en användartilldelad hanterad identitet via en ARM-mall anger du resursidentifieraren för den användartilldelade hanterade identiteten.

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/example/providers/Microsoft.ManagedIdentity/userAssignedIdentities/exampleidentity": {}

}

}

Ta bort en hanterad identitet

Du kan ta bort en systemtilldelad identitet genom att inaktivera funktionen via portalen eller Azure Resource Manager-mallen på samma sätt som den skapades. Användartilldelade identiteter kan tas bort individuellt. Om du vill ta bort alla identiteter anger du identitetstypen till "None".

Om du tar bort en systemtilldelad identitet på det här sättet tas den också bort från Microsoft Entra-ID. Systemtilldelade identiteter tas också bort automatiskt från Microsoft Entra-ID när Azure Kartor-kontot tas bort.

Om du vill ta bort alla identiteter med hjälp av Azure Resource Manager-mallen uppdaterar du det här avsnittet:

"identity": {

"type": "None"

}

Välj ett autentiserings- och auktoriseringsscenario

Den här tabellen beskriver vanliga autentiserings- och auktoriseringsscenarier i Azure Kartor. Varje scenario beskriver en typ av app som kan användas för att komma åt Azure Kartor REST API. Använd länkarna för att lära dig detaljerad konfigurationsinformation för varje scenario.

Viktigt!

För produktionsprogram rekommenderar vi att du implementerar Microsoft Entra-ID med rollbaserad åtkomstkontroll i Azure (Azure RBAC).

| Scenario | Autentisering | Auktorisering | Utvecklingsarbete | Driftsinsats |

|---|---|---|---|---|

| Betrodd daemonapp eller icke-interaktiv klientapp | Delad nyckel | Ej tillämpligt | Medium | Högst |

| Betrodd daemon eller icke-interaktiv klientapp | Microsoft Entra ID | Högst | Lägst | Medium |

| Webbapp med enkel inloggning | Microsoft Entra ID | Högst | Medium | Medium |

| Webbapp för en sida med icke-interaktiv inloggning | Microsoft Entra ID | Högst | Medium | Medium |

| Webbapp, daemon-app eller icke-interaktiv inloggningsapp | SAS-token | Högst | Medium | Lägst |

| Webbprogram med interaktiv enkel inloggning | Microsoft Entra ID | Högst | Högst | Medium |

| IoT-enhet eller ett indatabegränsat program | Microsoft Entra ID | Högst | Medium | Medium |

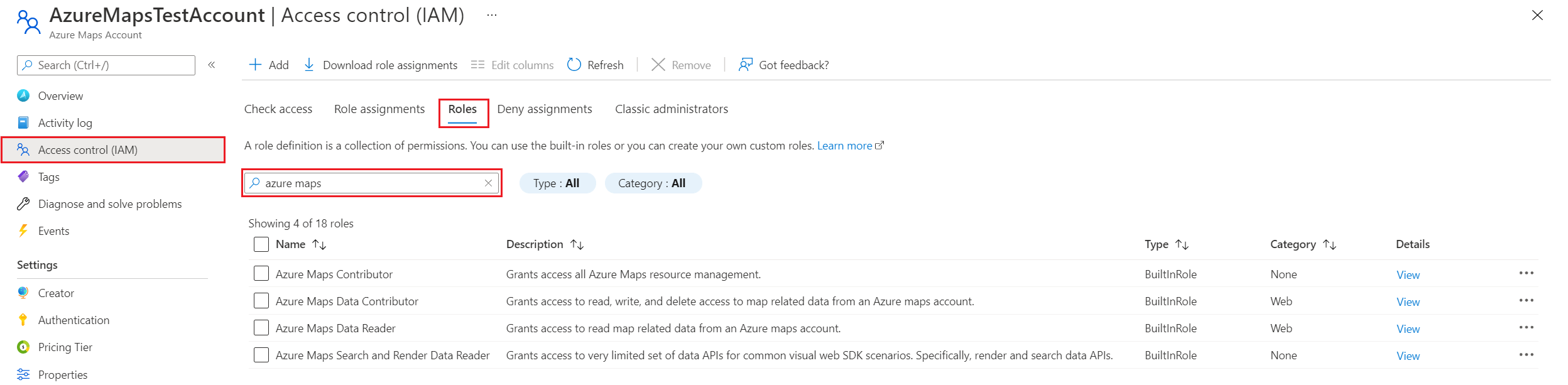

Visa inbyggda rolldefinitioner för Azure Kartor

Så här visar du den inbyggda rolldefinitionen för Azure Kartor:

Välj Åtkomstkontroll (IAM) i den vänstra rutan.

Välj fliken Roller .

I sökrutan anger du Azure Kartor.

Resultaten visar tillgängliga inbyggda rolldefinitioner för Azure Kartor.

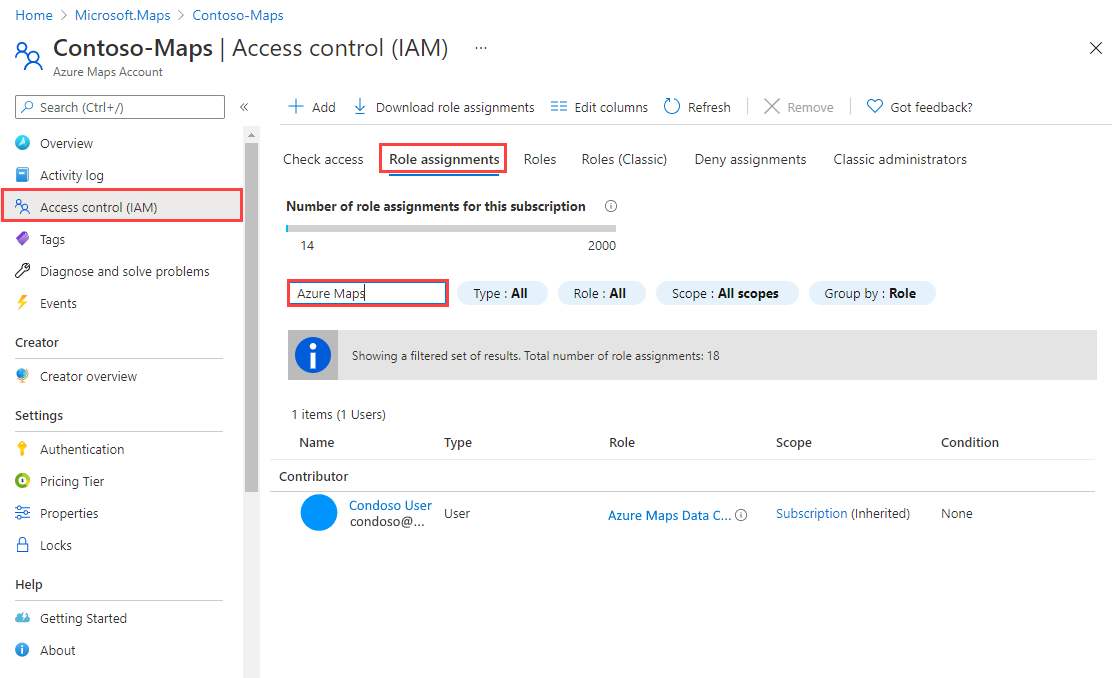

Visa rolltilldelningar

Om du vill visa användare och appar som har beviljats åtkomst för Azure Kartor går du till Åtkomstkontroll (IAM). Där väljer du Rolltilldelningar och filtrerar sedan efter Azure Kartor.

Välj Åtkomstkontroll (IAM) i den vänstra rutan.

Välj fliken Rolltilldelningar.

I sökrutan anger du Azure Kartor.

Resultatet visar aktuella Rolltilldelningar för Azure Kartor.

Begära token för Azure Kartor

Begär en token från Slutpunkten för Microsoft Entra-token. Använd följande information i din Microsoft Entra-ID-begäran:

| Azure-miljö | Microsoft Entra-tokenslutpunkt | Azure-resurs-ID |

|---|---|---|

| Offentligt Azure-moln | https://login.microsoftonline.com |

https://atlas.microsoft.com/ |

| Azure Government-moln | https://login.microsoftonline.us |

https://atlas.microsoft.com/ |

Mer information om hur du begär åtkomsttoken från Microsoft Entra-ID för användare och tjänstens huvudnamn finns i Autentiseringsscenarier för Microsoft Entra-ID. Information om hur du visar specifika scenarier finns i tabellen med scenarier.

Hantera och rotera delade nycklar

Dina Azure Kartor-prenumerationsnycklar liknar ett rotlösenord för ditt Azure Kartor-konto. Var alltid noga med att skydda dina prenumerationsnycklar. Använd Azure Key Vault för att hantera och rotera dina nycklar på ett säkert sätt. Undvik att distribuera åtkomstnycklar till andra användare, hårdkoda dem eller spara dem var som helst i oformaterad text som är tillgänglig för andra. Om du tror att dina nycklar kan ha komprometterats kan du rotera dem.

Kommentar

Om möjligt rekommenderar vi att du använder Microsoft Entra-ID i stället för delad nyckel för att auktorisera begäranden. Microsoft Entra-ID:t har bättre säkerhet än delad nyckel, och det är enklare att använda.

Rotera prenumerationsnycklar manuellt

För att skydda ditt Azure Kartor-konto rekommenderar vi att du roterar dina prenumerationsnycklar regelbundet. Om möjligt använder du Azure Key Vault för att hantera dina åtkomstnycklar. Om du inte använder Key Vault måste du rotera nycklarna manuellt.

Två prenumerationsnycklar tilldelas så att du kan rotera dina nycklar. Att ha två nycklar säkerställer att programmet behåller åtkomsten till Azure Kartor under hela processen.

Så här roterar du dina Azure Kartor-prenumerationsnycklar i Azure-portalen:

- Uppdatera programkoden för att referera till den sekundära nyckeln för Azure Kartor-kontot och distribuera.

- I Azure-portalen går du till ditt Azure Kartor-konto.

- Under Inställningar väljer du Autentisering.

- Om du vill återskapa primärnyckeln för ditt Azure Kartor-konto väljer du knappen Återskapa bredvid primärnyckeln.

- Uppdatera programkoden för att referera till den nya primärnyckeln och distribuera.

- Återskapa den sekundära nyckeln på samma sätt.

Varning

Vi rekommenderar att du använder samma nyckel i alla dina program. Om du använder primärnyckeln på vissa platser och den sekundära nyckeln i andra kan du inte rotera dina nycklar utan att vissa program förlorar åtkomst.

Nästa steg

Hitta API-användningsstatistiken för ditt Azure Kartor-konto:

Utforska exempel som visar hur du integrerar Microsoft Entra-ID med Azure Kartor:

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för