Översikt av Log Analytics-agenthälsa

Den här artikeln innehåller en detaljerad översikt över Log Analytics-agenten och agentens system- och nätverkskrav och distributionsmetoder.

Viktigt!

Den äldre Log Analytics-agenten är inaktuell från och med den 31 augusti 2024. Microsoft tillhandahåller inte längre något stöd för Log Analytics-agenten. Om du använder Log Analytics-agenten för att mata in data till Azure Monitor migrerar du nu till Azure Monitor-agenten.

Du kan också se Log Analytics-agenten som kallas Microsoft Monitoring Agent (MMA).

Primära scenarier

Använd Log Analytics-agenten om du behöver:

- Samla in loggar och prestandadata från virtuella Azure-datorer eller hybriddatorer som finns utanför Azure.

- Skicka data till en Log Analytics-arbetsyta för att dra nytta av funktioner som stöds av Azure Monitor-loggar, till exempel loggfrågor.

- Använd VM-insikter, som gör att du kan övervaka dina datorer i stor skala och övervaka deras processer och beroenden på andra resurser och externa processer.

- Hantera säkerheten för dina datorer med hjälp av Microsoft Defender för molnet eller Microsoft Sentinel.

- Använd Azure Automation Update Management, Azure Automation State Configuration eller Azure Automation Ändringsspårning och Inventory för att leverera omfattande hantering av dina Azure- och icke-Azure-datorer.

- Använd olika lösningar för att övervaka en viss tjänst eller ett visst program.

Begränsningar för Log Analytics-agenten:

- Det går inte att skicka data till Azure Monitor Metrics, Azure Storage eller Azure Event Hubs.

- Svårt att konfigurera unika övervakningsdefinitioner för enskilda agenter.

- Svårt att hantera i stor skala eftersom varje virtuell dator har en unik konfiguration.

Jämförelse med andra agenter

En jämförelse mellan Log Analytics och andra agenter i Azure Monitor finns i Översikt över Azure Monitor-agenter.

Operativsystem som stöds

En lista över windows- och Linux-operativsystemversioner som stöds av Log Analytics-agenten finns i Operativsystem som stöds.

Installationsalternativ

I det här avsnittet beskrivs hur du installerar Log Analytics-agenten på olika typer av virtuella datorer och ansluter datorerna till Azure Monitor.

Viktigt!

Den äldre Log Analytics-agenten är inaktuell från och med den 31 augusti 2024. Microsoft tillhandahåller inte längre något stöd för Log Analytics-agenten. Om du använder Log Analytics-agenten för att mata in data till Azure Monitor migrerar du nu till Azure Monitor-agenten.

Kommentar

Kloning av en dator med Log Analytics-agenten som redan har konfigurerats stöds inte . Om agenten redan är associerad med en arbetsyta fungerar kloning inte för "gyllene bilder".

Virtuell Azure-dator

- Använd VM-insikter för att installera agenten för en enskild dator med hjälp av Azure Portal eller för flera datorer i stor skala. Detta installerar Log Analytics-agenten och beroendeagenten.

- Log Analytics VM-tillägg för Windows eller Linux kan installeras med Azure Portal, Azure CLI, Azure PowerShell eller en Azure Resource Manager-mall.

- Microsoft Defender för molnet kan etablera Log Analytics-agenten på alla virtuella Azure-datorer som stöds och alla nya som skapas om du gör det möjligt för den att övervaka säkerhetsrisker och hot.

- Installera för enskilda virtuella Azure-datorer manuellt från Azure Portal.

- Anslut datorn till en arbetsyta från alternativet Virtuella datorer (inaktuell) på Log Analytics-arbetsytor-menyn i Azure Portal.

Virtuell Windows-dator lokalt eller i ett annat moln

- Använd Azure Arc-aktiverade servrar för att distribuera och hantera Log Analytics VM-tillägget. Granska distributionsalternativen för att förstå de olika distributionsmetoder som är tillgängliga för tillägget på datorer som registrerats med Azure Arc-aktiverade servrar.

- Installera agenten manuellt från kommandoraden.

- Automatisera installationen med Azure Automation DSC.

- Använd en Resource Manager-mall med Azure Stack.

Virtuell Linux-dator lokalt eller i ett annat moln

- Använd Azure Arc-aktiverade servrar för att distribuera och hantera Log Analytics VM-tillägget. Granska distributionsalternativen för att förstå de olika distributionsmetoder som är tillgängliga för tillägget på datorer som registrerats med Azure Arc-aktiverade servrar.

- Installera agenten manuellt och anropa ett wrapper-script som finns på GitHub.

- Integrera System Center Operations Manager med Azure Monitor för att vidarebefordra insamlade data från Windows-datorer som rapporterar till en hanteringsgrupp.

Insamlade data

I följande tabell visas de typer av data som du kan konfigurera en Log Analytics-arbetsyta att samla in från alla anslutna agenter.

| Datakälla | beskrivning |

|---|---|

| Windows-händelseloggar | Information som skickas till Windows-händelseloggningssystemet |

| Syslog | Information som skickas till Linux-händelseloggningssystemet |

| Prestanda | Numeriska värden som mäter prestanda för olika aspekter av operativsystem och arbetsbelastningar |

| IIS-loggar | Användningsinformation för IIS-webbplatser som körs på gästoperativsystemet |

| Anpassade loggar | Händelser från textfiler på både Windows- och Linux-datorer |

Övriga tjänster

Agenten för Linux och Windows är inte bara avsedd för anslutning till Azure Monitor. Andra tjänster som Microsoft Defender för molnet och Microsoft Sentinel förlitar sig på agenten och dess anslutna Log Analytics-arbetsyta. Agenten har också stöd för Azure Automation som värd för rollen Hybrid Runbook Worker och andra tjänster som Ändringsspårning, Uppdateringshantering och Microsoft Defender för molnet. Mer information om rollen Hybrid Runbook Worker finns i Azure Automation Hybrid Runbook Worker.

Begränsningar för arbetsyta och hanteringsgrupp

Mer information om hur du ansluter en agent till en Operations Manager-hanteringsgrupp finns i Konfigurera agenten att rapportera till en Operations Manager-hanteringsgrupp.

- Windows-agenter kan ansluta till upp till fyra arbetsytor, även om de är anslutna till en System Center Operations Manager-hanteringsgrupp.

- Linux-agenten stöder inte multi-homing och kan bara ansluta till en enda arbetsyta eller hanteringsgrupp.

Säkerhetsbegränsningar

Windows- och Linux-agenterna stöder FIPS 140-standarden, men andra typer av härdning kanske inte stöds.

TLS-protokoll

För att säkerställa säkerheten för data som överförs till Azure Monitor-loggar rekommenderar vi starkt att du konfigurerar agenten att använda minst TLS (Transport Layer Security) 1.2. Äldre versioner av TLS/Secure Sockets Layer (SSL) har visat sig vara sårbara. Även om de fortfarande fungerar för att tillåta bakåtkompatibilitet rekommenderas de inte. Mer information finns i Skicka data på ett säkert sätt med TLS.

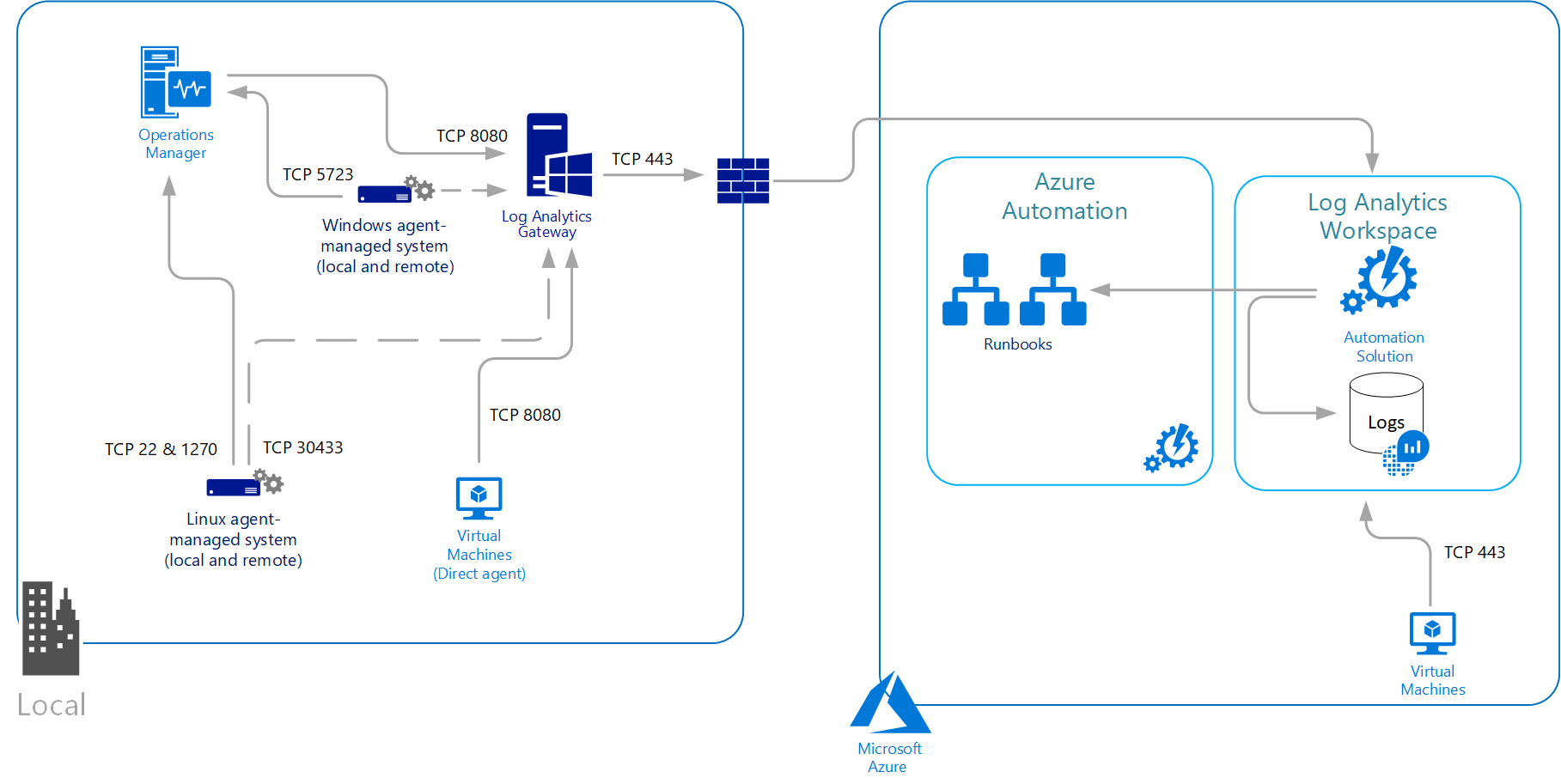

Nätverkskrav

Agenten för Linux och Windows kommunicerar utgående till Azure Monitor-tjänsten via TCP-port 443. Om datorn ansluter via en brandvägg eller proxyserver för att kommunicera via Internet kan du läsa följande krav för att förstå vilken nätverkskonfiguration som krävs. Om dina IT-säkerhetsprinciper inte tillåter att datorer i nätverket ansluter till Internet konfigurerar du en Log Analytics-gateway och konfigurerar agenten för att ansluta via gatewayen till Azure Monitor. Agenten kan sedan ta emot konfigurationsinformation och skicka insamlade data.

I följande tabell visas den information om proxy- och brandväggskonfiguration som krävs för att Linux- och Windows-agenterna ska kunna kommunicera med Azure Monitor-loggar.

Brandväggskrav

| Agentreurs | Portar | Riktning | Kringgå HTTPS-inspektion |

|---|---|---|---|

| *.ods.opinsights.azure.com | Port 443 | Utgående | Ja |

| *.oms.opinsights.azure.com | Port 443 | Utgående | Ja |

| *.blob.core.windows.net | Port 443 | Utgående | Ja |

| *.azure-automation.net | Port 443 | Utgående | Ja |

Brandväggsinformation som krävs för Azure Government finns i Azure Government-hantering.

Viktigt!

Om brandväggen utför CNAME-inspektioner måste du konfigurera den för att tillåta alla domäner i CNAME.

Om du planerar att använda Azure Automation Hybrid Runbook Worker för att ansluta till och registrera dig med Automation-tjänsten för att använda runbooks eller hanteringsfunktioner i din miljö måste den ha åtkomst till portnumret och url:erna som beskrivs i Konfigurera nätverket för Hybrid Runbook Worker.

Proxykonfiguration

Windows- och Linux-agenten stöder kommunikation antingen via en proxyserver eller Log Analytics-gateway till Azure Monitor med hjälp av HTTPS-protokollet. Både anonym och grundläggande autentisering (användarnamn/lösenord) stöds.

För Windows-agenten som är ansluten direkt till tjänsten anges proxykonfigurationen under installationen eller efter distributionen från Kontrollpanelen eller med PowerShell. Log Analytics Agent (MMA) använder inte systemproxyinställningarna. Därför måste användaren skicka proxyinställningen vid installation av MMA. De här inställningarna lagras under MMA-konfiguration (register) på den virtuella datorn.

För Linux-agenten anges proxyservern under installationen eller efter installationen genom att ändra konfigurationsfilen proxy.conf. Konfigurationsvärdet för Linux-agentproxyn har följande syntax:

[protocol://][user:password@]proxyhost[:port]

| Property | beskrivning |

|---|---|

| Protokoll | https |

| användare | Valfritt användarnamn för proxyautentisering |

| password | Valfritt lösenord för proxyautentisering |

| proxyhost | Adress eller FQDN för proxyservern/Log Analytics-gatewayen |

| port | Valfritt portnummer för proxyservern/Log Analytics-gatewayen |

Till exempel: https://user01:password@proxy01.contoso.com:30443

Kommentar

Om du använder specialtecken som "@" i lösenordet får du ett proxyanslutningsfel eftersom värdet parsas felaktigt. Lös problemet genom att koda lösenordet i URL:en med hjälp av ett verktyg som URLDecode.

Nästa steg

- Granska datakällor för att förstå de datakällor som är tillgängliga för att samla in data från ditt Windows- eller Linux-system.

- Lär dig mer om loggfrågor för att analysera data som samlas in från datakällor och lösningar.

- Lär dig mer om övervakningslösningar som lägger till funktioner i Azure Monitor och även samlar in data till Log Analytics-arbetsytan.