Integrera Azure Relay med Azure Private Link

Med Azure Private Link Service kan du komma åt Azure-tjänster (till exempel Azure Relay, Azure Service Bus, Azure Event Hubs, Azure Storage och Azure Cosmos DB) och Azure-värdbaserade kund-/partnertjänster via en privat slutpunkt i ditt virtuella nätverk. Mer information finns i Vad är Azure Private Link?

En privat slutpunkt är ett nätverksgränssnitt som gör att dina arbetsbelastningar som körs i ett virtuellt nätverk kan ansluta privat och säkert till en tjänst som har en privat länkresurs (till exempel ett Relay-namnområde). Den privata slutpunkten använder en privat IP-adress från ditt virtuella nätverk som effektivt flyttar tjänsten till ditt virtuella nätverk. All trafik till tjänsten kan dirigeras via den privata slutpunkten, så inga gatewayer, NAT-enheter, ExpressRoute, VPN-anslutningar eller offentliga IP-adresser behövs. Trafik mellan ditt virtuella nätverk och tjänsten passerar över Microsofts stamnätverk, vilket eliminerar exponering från det offentliga Internet. Du kan ange en detaljnivå i åtkomstkontrollen genom att tillåta anslutningar till specifika Azure Relay-namnområden.

Kommentar

Om du använder relälyssningsverktyget via en privat länk öppnar du portarna 9400-9599 för utgående kommunikation tillsammans med standardreläportarna. Observera att du bara behöver göra det här steget för relälyssningsverktyget.

Lägga till en privat slutpunkt med Hjälp av Azure-portalen

Förutsättningar

För att integrera ett Azure Relay-namnområde med Azure Private Link behöver du följande entiteter eller behörigheter:

- Ett Azure Relay-namnområde.

- Ett virtuellt Azure-nätverk.

- Ett undernät i det virtuella nätverket.

- Ägar- eller deltagarbehörigheter i det virtuella nätverket.

Din privata slutpunkt och ditt virtuella nätverk måste finnas i samma region. När du väljer en region för den privata slutpunkten med hjälp av portalen filtreras endast virtuella nätverk som finns i den regionen automatiskt. Ditt namnområde kan finnas i en annan region.

Din privata slutpunkt använder en privat IP-adress i ditt virtuella nätverk.

Konfigurera privat åtkomst för ett Relay-namnområde

Följande procedur innehåller stegvisa instruktioner för att inaktivera offentlig åtkomst till ett Relay-namnområde och sedan lägga till en privat slutpunkt i namnområdet.

Logga in på Azure-portalen.

I sökfältet skriver du i Reläer.

Välj namnområdet i listan som du vill lägga till en privat slutpunkt till.

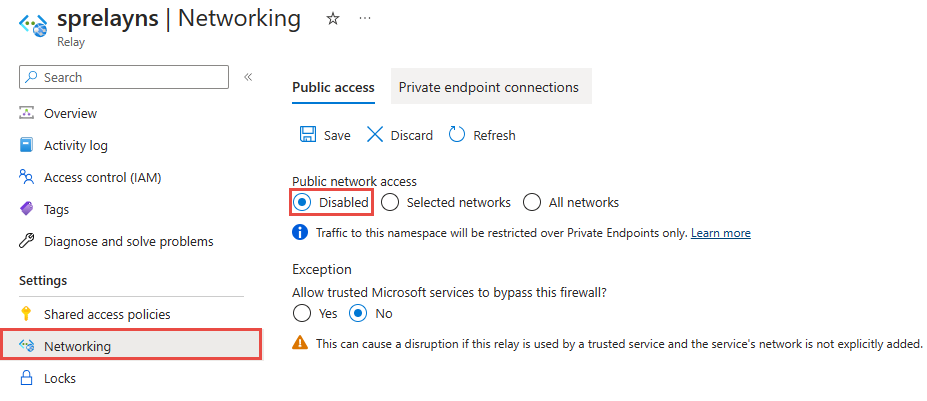

På den vänstra menyn väljer du fliken Nätverk under Inställningar.

På sidan Nätverk väljer du Inaktiverad för åtkomst till offentligt nätverk om du bara vill att namnområdet ska nås via privata slutpunkter.

För Tillåt att betrodda Microsoft-tjänster kringgår den här brandväggen väljer du Ja om du vill tillåta att betrodda Microsoft-tjänster kringgår den här brandväggen.

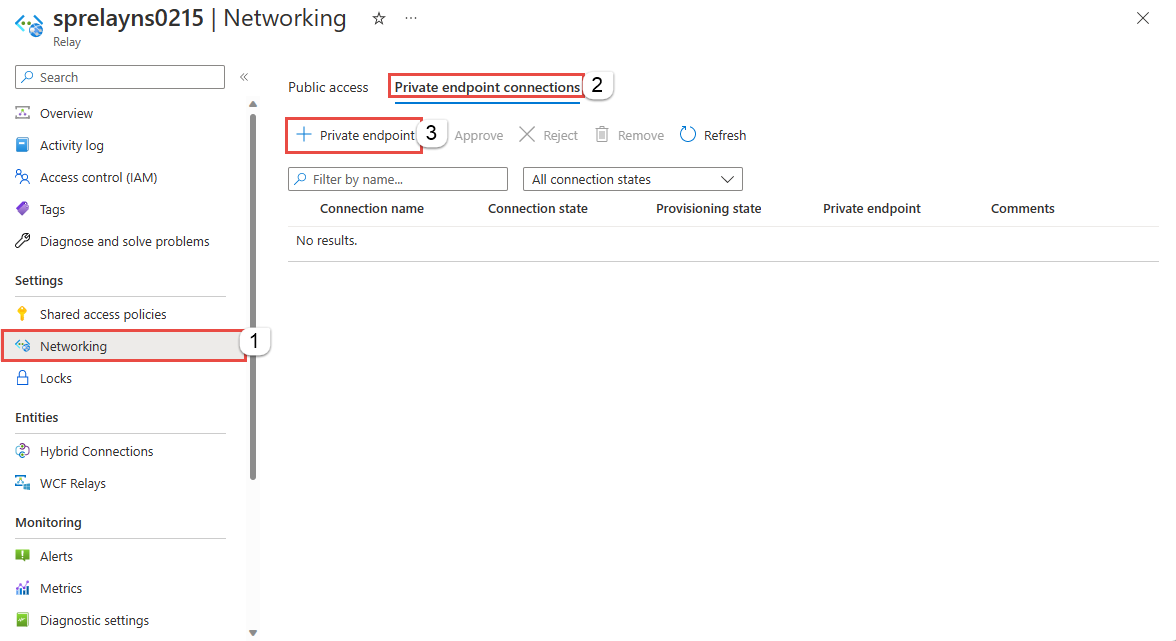

Välj fliken Privata slutpunktsanslutningar överst på sidan

Välj knappen + Privat slutpunkt överst på sidan.

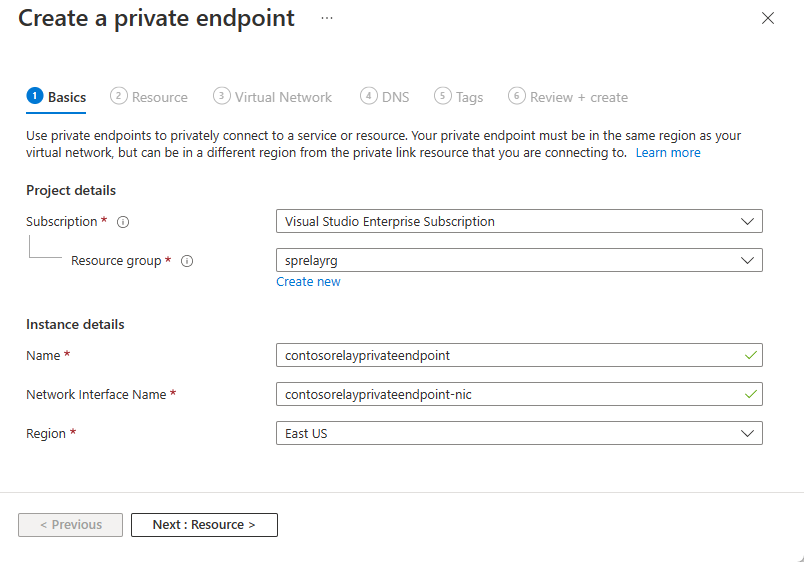

Följ dessa steg på sidan Grundläggande :

Välj den Azure-prenumeration där du vill skapa den privata slutpunkten.

Välj resursgruppen för den privata slutpunktsresursen.

Ange ett namn för den privata slutpunkten.

Ange ett namn för nätverksgränssnittet.

Välj en region för den privata slutpunkten. Din privata slutpunkt måste finnas i samma region som ditt virtuella nätverk, men kan finnas i en annan region än det Azure Relay-namnområde som du ansluter till.

Välj Nästa: Knappen Resurs > längst ned på sidan.

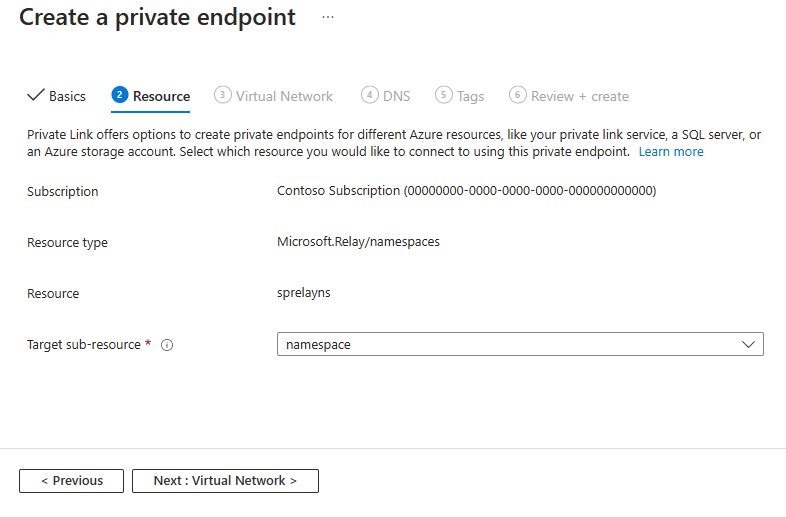

Granska inställningarna på resurssidan och välj Nästa: Virtuellt nätverk.

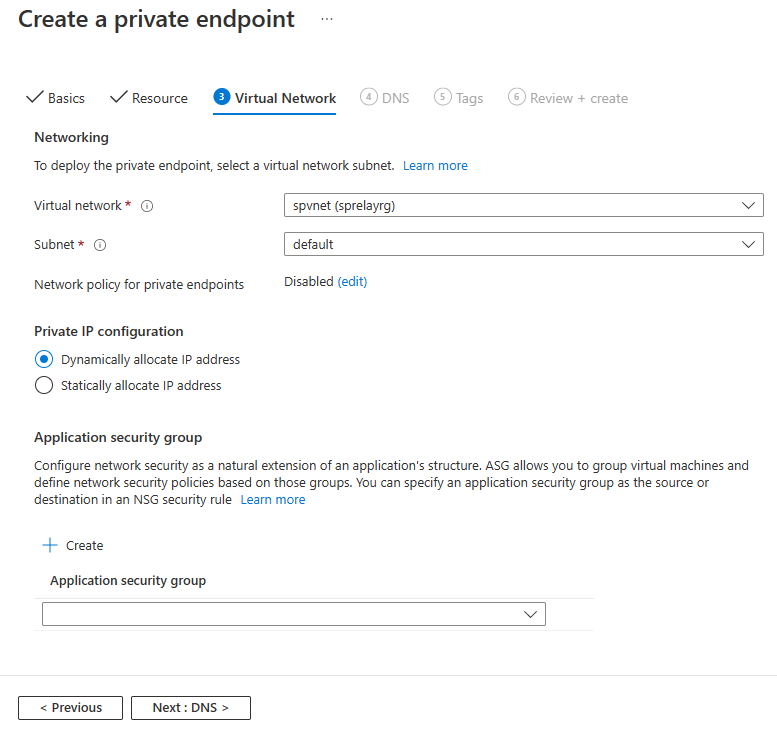

På sidan Virtuellt nätverk väljer du det virtuella nätverket och det undernät där du vill distribuera den privata slutpunkten. Endast virtuella nätverk i den aktuella valda prenumerationen och platsen visas i listrutan.

Du kan konfigurera om du vill dynamiskt allokera en IP-adress eller statiskt allokera en IP-adress till den privata slutpunkten

Du kan också associera en ny eller befintlig programsäkerhetsgrupp med den privata slutpunkten.

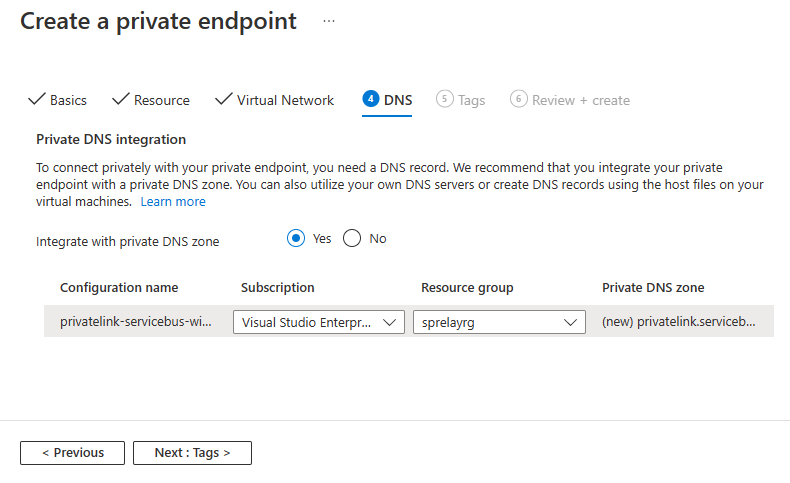

Välj Nästa: DNS för att navigera till DNS-sidan i guiden. På DNS-sidan är inställningen Integrera med privat DNZ-zon aktiverad som standard (rekommenderas). Du kan inaktivera det.

Du måste ha en DNS-post för att ansluta privat med din privata slutpunkt. Vi rekommenderar att du integrerar din privata slutpunkt med en privat DNS-zon. Du kan också använda dina egna DNS-servrar eller skapa DNS-poster med hjälp av värdfilerna på dina virtuella datorer. Mer information finns i DNS-konfiguration för privat slutpunkt i Azure.

Välj Nästa: Knappen Taggar > längst ned på sidan.

På sidan Taggar skapar du eventuella taggar (namn och värden) som du vill associera med den privata slutpunkten och den privata DNS-zonen (om du hade aktiverat alternativet). Välj sedan knappen Granska + skapa längst ned på sidan.

Granska alla inställningar i Granska + skapa och välj Skapa för att skapa den privata slutpunkten.

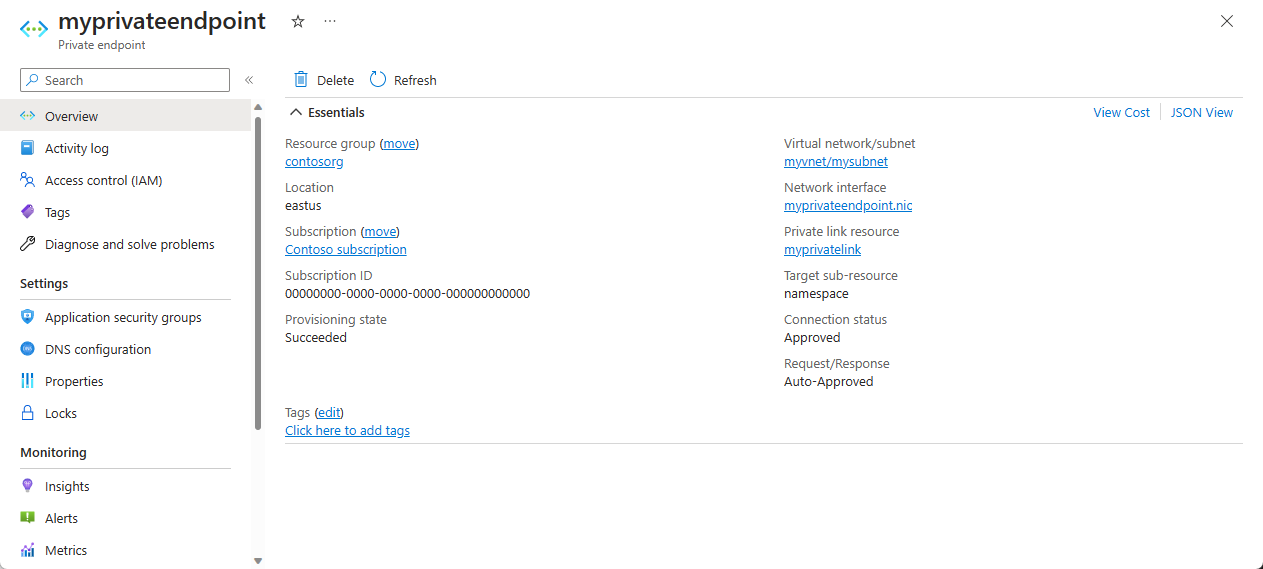

På sidan Privat slutpunkt kan du se status för den privata slutpunktsanslutningen. Om du är ägare till Relay-namnområdet eller har hanterad åtkomst över det och hade valt Anslut till en Azure-resurs i mitt katalogalternativ för metoden Anslut ion, bör slutpunktsanslutningen godkännas automatiskt. Om den är i väntande tillstånd kan du läsa avsnittet Hantera privata slutpunkter med Hjälp av Azure-portalen .

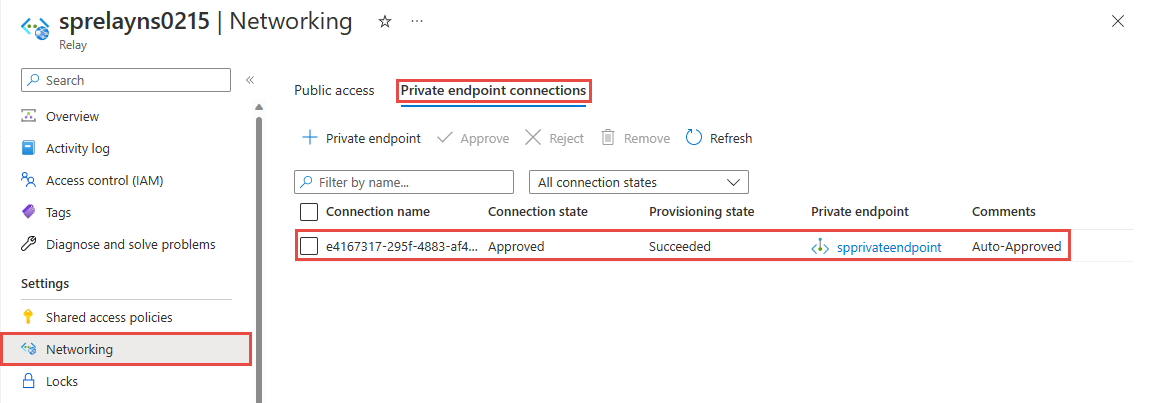

Gå tillbaka till sidan Nätverk i namnområdet och växla till fliken Privata slutpunktsanslutningar . Du bör se den privata slutpunkten som du skapade.

Lägga till en privat slutpunkt med PowerShell

I följande exempel visas hur du använder Azure PowerShell för att skapa en privat slutpunktsanslutning till ett Azure Relay-namnområde.

Din privata slutpunkt och ditt virtuella nätverk måste finnas i samma region. Ditt Azure Relay-namnområde kan finnas i en annan region. Och din privata slutpunkt använder en privat IP-adress i ditt virtuella nätverk.

$rgName = "<RESOURCE GROUP NAME>"

$vnetlocation = "<VNET LOCATION>"

$vnetName = "<VIRTUAL NETWORK NAME>"

$subnetName = "<SUBNET NAME>"

$namespaceLocation = "<NAMESPACE LOCATION>"

$namespaceName = "<NAMESPACE NAME>"

$peConnectionName = "<PRIVATE ENDPOINT CONNECTION NAME>"

# create resource group

New-AzResourceGroup -Name $rgName -Location $vnetLocation

# create virtual network

$virtualNetwork = New-AzVirtualNetwork `

-ResourceGroupName $rgName `

-Location $vnetlocation `

-Name $vnetName `

-AddressPrefix 10.0.0.0/16

# create subnet with endpoint network policy disabled

$subnetConfig = Add-AzVirtualNetworkSubnetConfig `

-Name $subnetName `

-AddressPrefix 10.0.0.0/24 `

-PrivateEndpointNetworkPoliciesFlag "Disabled" `

-VirtualNetwork $virtualNetwork

# update virtual network

$virtualNetwork | Set-AzVirtualNetwork

# create a relay namespace

$namespaceResource = New-AzResource -Location $namespaceLocation -ResourceName $namespaceName -ResourceGroupName $rgName -Properties @{} -ResourceType "Microsoft.Relay/namespaces"

# create a private link service connection

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $peConnectionName `

-PrivateLinkServiceId $namespaceResource.ResourceId `

-GroupId "namespace"

# get subnet object that you'll use in the next step

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets `

| Where-Object {$_.Name -eq $subnetName}

# now, create private endpoint

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $rgName `

-Name $vnetName `

-Location $vnetlocation `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection

(Get-AzResource -ResourceId $namespaceResource.ResourceId -ExpandProperties).Properties

Hantera privata slutpunkter med Hjälp av Azure-portalen

När du skapar en privat slutpunkt måste anslutningen godkännas. Om resursen (Relay-namnområdet) som du skapar en privat slutpunkt för finns i din katalog kan du godkänna anslutningsbegäran förutsatt att du har hanterat behörigheter över Relay-namnområdet. Om du ansluter till ett Relay-namnområde som du inte har hanteringsåtkomst för måste du vänta tills ägaren av resursen godkänner anslutningsbegäran.

Det finns fyra etableringstillstånd:

| Tjänståtgärd | Tjänstkonsumentens privata slutpunktstillstånd | Description |

|---|---|---|

| None | Väntande | Anslut ion skapas manuellt och väntar på godkännande från Azure Relay-namnområdesägaren. |

| Godkänn | Godkänd | Anslut ion godkändes automatiskt eller manuellt och är redo att användas. |

| Avvisa | Avvisat | Anslut ion avvisades av Ägaren till Azure Relay-namnområdet. |

| Ta bort | Frånkopplad | Anslut ion har tagits bort av Ägaren till Azure Relay-namnområdet blir den privata slutpunkten informativ och bör tas bort för rensning. |

Godkänna, avvisa eller ta bort en privat slutpunktsanslutning

- Logga in på Azure-portalen.

- I sökfältet skriver du i Relay.

- Välj det namnområde som du vill hantera.

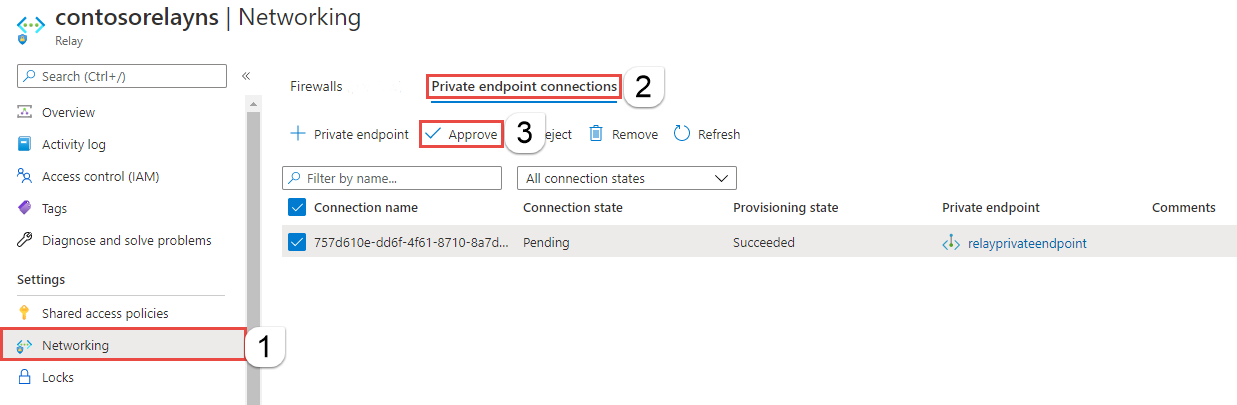

- Välj fliken Nätverk.

- Gå till lämpligt avsnitt nedan baserat på den åtgärd som du vill: godkänna, avvisa eller ta bort.

Godkänna en privat slutpunktsanslutning

Om det finns några väntande anslutningar visas en anslutning med Väntande i etableringstillståndet.

Välj den privata slutpunkt som du vill godkänna

Välj knappen Godkänn.

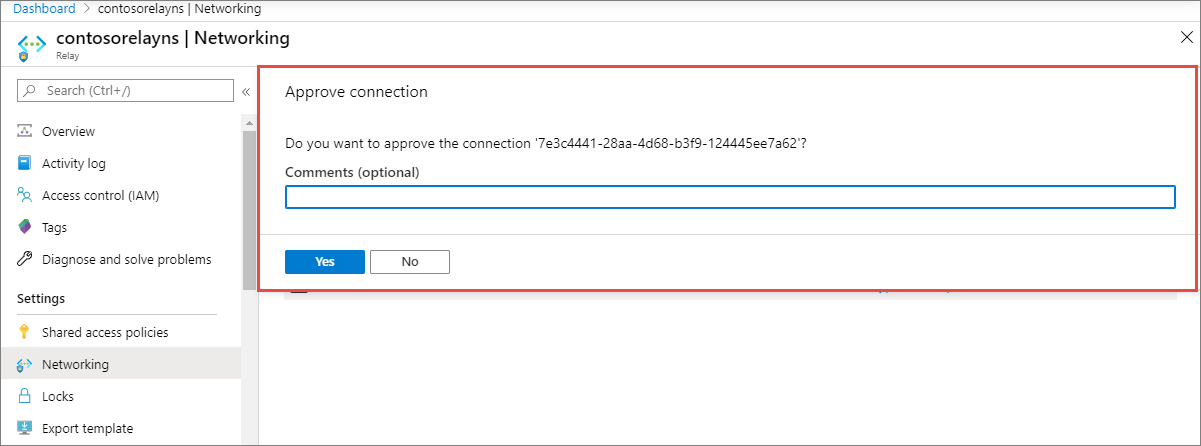

På sidan Godkänn anslutning anger du en valfri kommentar och väljer Ja. Om du väljer Nej händer ingenting.

Du bör se statusen för anslutningen i listan som har ändrats till Godkänd.

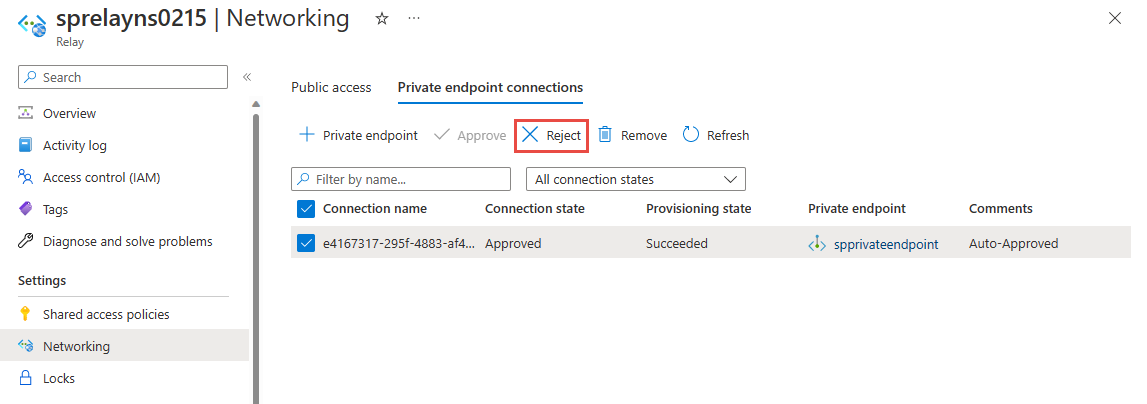

Avvisa en privat slutpunktsanslutning

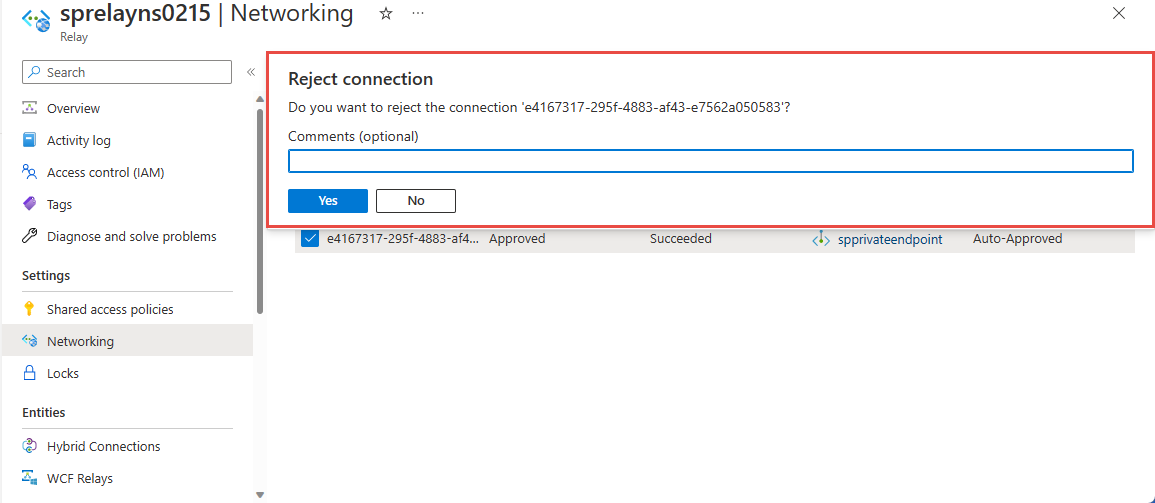

Om det finns några privata slutpunktsanslutningar som du vill avvisa, oavsett om det är en väntande begäran eller en befintlig anslutning som godkändes tidigare, väljer du slutpunktsanslutningen och väljer knappen Avvisa .

På sidan Avvisa anslutning anger du en valfri kommentar och väljer Ja. Om du väljer Nej händer ingenting.

Du bör se statusen för anslutningen i listan har ändrats Avvisad.

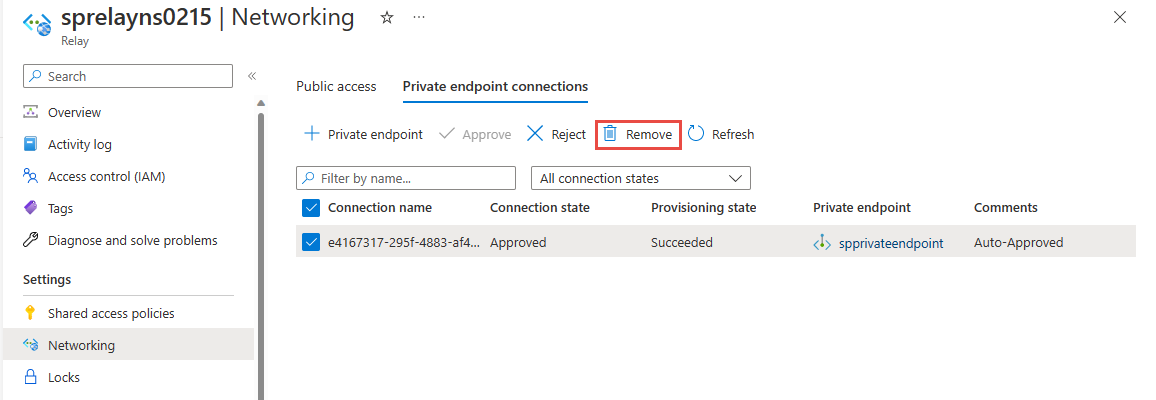

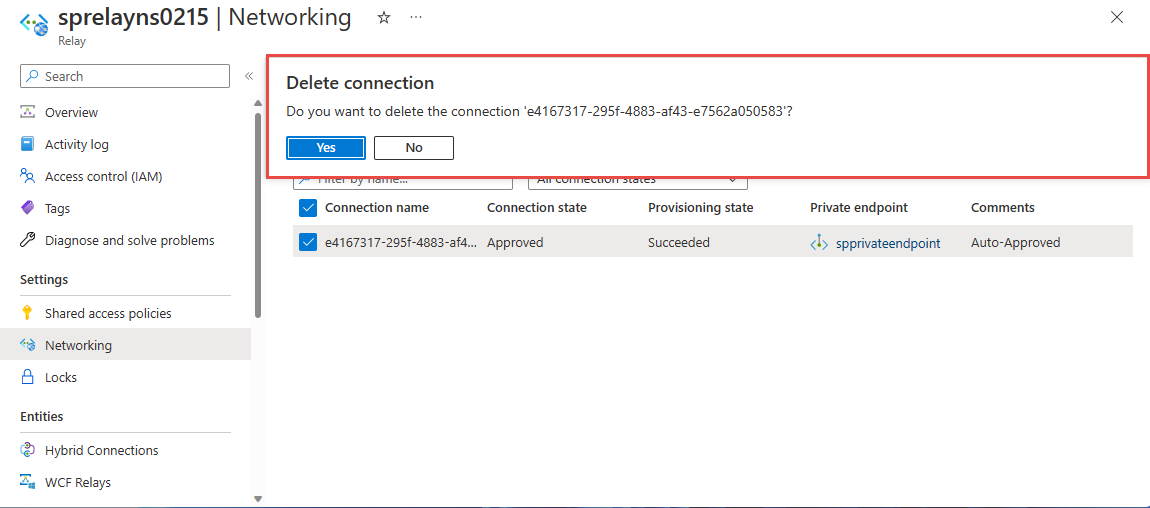

Ta bort en privat slutpunktsanslutning

Om du vill ta bort en privat slutpunktsanslutning markerar du den i listan och väljer Ta bort i verktygsfältet.

På sidan Ta bort anslutning väljer du Ja för att bekräfta borttagningen av den privata slutpunkten. Om du väljer Nej händer ingenting.

Statusen bör ändras till Frånkopplad. Sedan visas inte slutpunkten i listan.

Kontrollera att den privata länkanslutningen fungerar

Du bör kontrollera att resurser i det virtuella nätverket för den privata slutpunkten ansluter till ditt Azure Relay-namnområde via dess privata IP-adress.

För det här testet skapar du en virtuell dator genom att följa stegen i Skapa en virtuell Windows-dator i Azure-portalen

På fliken Nätverk :

- Ange virtuellt nätverk och undernät. Välj det virtuella nätverk där du distribuerade den privata slutpunkten.

- Ange en offentlig IP-resurs .

- För nätverkssäkerhetsgrupp för nätverkskort väljer du Ingen.

- För Belastningsutjämning väljer du Nej.

Anslut till den virtuella datorn och öppna kommandoraden och kör följande kommando:

nslookup <your-relay-namespace-name>.servicebus.windows.net

Du bör se ett resultat som ser ut så här.

Non-authoritative answer:

Name: <namespace-name>.privatelink.servicebus.windows.net

Address: 10.0.0.4 (private IP address associated with the private endpoint)

Aliases: <namespace-name>.servicebus.windows.net

Begränsningar och designöverväganden

Utformningsbeaktanden

- Prisinformation finns i Prissättning för Azure Private Link.

Begränsningar

- Maximalt antal privata slutpunkter per Azure Relay-namnområde: 64.

- Maximalt antal Azure Relay-namnområden med privata slutpunkter per prenumeration: 64.

- NSG-regler (Network Security Group) och användardefinierade vägar gäller inte för privat slutpunkt. Mer information finns i Azure Private Link-tjänsten: Begränsningar

Betrodda Microsoft-tjänster

När du aktiverar inställningen Tillåt betrodda Microsoft-tjänster att kringgå den här brandväggsinställningen beviljas följande tjänster åtkomst till dina Azure Relay-resurser:

| Betrodd tjänst | Användningsscenarier som stöds |

|---|---|

| Azure Machine Learning | AML Kubernetes använder Azure Relay för att underlätta kommunikationen mellan AML-tjänster och Kubernetes-klustret. Azure Relay är en fullständigt hanterad tjänst som tillhandahåller säker dubbelriktad kommunikation mellan program som finns i olika nätverk. Detta gör det idealiskt för användning i privata länkmiljöer, där kommunikationen mellan Azure-resurser och lokala resurser är begränsad. |

| Azure Arc | Azure Arc-aktiverade tjänster som är associerade med resursprovidrar ovan kommer att kunna ansluta till hybridanslutningarna i Azure Relay-namnområdet som avsändare utan att blockeras av IP-brandväggsreglerna i Azure Relay-namnområdet. Microsoft.Hybridconnectivity tjänsten skapar hybridanslutningarna i ditt Azure Relay-namnområde och tillhandahåller anslutningsinformationen till relevant Arc-tjänst baserat på scenariot. Dessa tjänster kommunicerar endast med ditt Azure Relay-namnområde om du använder Azure Arc med följande Azure-tjänster: – Azure Kubernetes – Azure Machine Learning – Microsoft Purview |

De andra betrodda tjänsterna för Azure Relay finns nedan:

- Azure Event Grid

- Azure IoT Hub

- Azure Stream Analytics

- Azure Monitor

- Azure API Management

- Azure Synapse

- Öppna Azure-datautforskaren

- Azure IoT Central

- Azure Healthcare Data Services

- Azure Digital Twins

Kommentar

I 2021-11-01-versionen eller senare av Microsoft Relay SDK är egenskapen "trustedServiceAccessEnabled" tillgänglig i egenskaperna Microsoft.Relay/namespaces/networkRuleSets för att aktivera åtkomst till betrodd tjänst.

Om du vill tillåta betrodda tjänster i Azure Resource Manager-mallar inkluderar du den här egenskapen i mallen:

"trustedServiceAccessEnabled": "True"

Baserat på ARM-mallen ovan kan vi till exempel ändra den så att den inkluderar den här egenskapen nätverksregeluppsättning för aktivering av betrodda tjänster:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"trustedServiceAccessEnabled": "True",

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Nästa steg

- Läs mer om Azure Private Link

- Läs mer om Azure Relay

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för