Inställningar för Azure SQL-anslutningar

Gäller för:Azure SQL Database

Azure Synapse Analytics (endast dedikerade SQL-pooler)

I den här artikeln beskrivs inställningar som styr anslutningen till servern för Azure SQL Database och en dedikerad SQL-pool (tidigare SQL DW) i Azure Synapse Analytics. De här inställningarna gäller för alla SQL Database- och dedikerade SQL-pooldatabaser (tidigare SQL DW) som är associerade med servern.

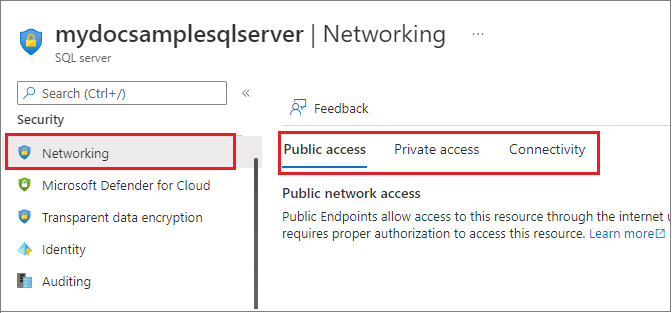

Du kan ändra de här inställningarna från nätverksfliken på den logiska servern:

Viktigt!

Den här artikeln gäller inte för Azure SQL Managed Instance. Den här artikeln gäller inte heller för dedikerade SQL-pooler i Azure Synapse Analytics-arbetsytor. Mer information om hur du konfigurerar IP-brandväggsregler för Azure Synapse Analytics med arbetsytor finns i Ip-brandväggsregler för Azure Synapse Analytics.

Neka åtkomst till offentligt nätverk

Standardinställningen för åtkomst till offentligt nätverk är Inaktivera. Kunder kan välja att ansluta till en databas med hjälp av offentliga slutpunkter (med IP-baserade brandväggsregler på servernivå eller med brandväggsregler för virtuella nätverk) eller privata slutpunkter (med hjälp av Azure Private Link), enligt beskrivningen i översikten över nätverksåtkomst.

När Åtkomst till offentligt nätverk är inställt på Inaktivera tillåts endast anslutningar från privata slutpunkter. Alla anslutningar från offentliga slutpunkter nekas med ett felmeddelande som liknar:

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

När åtkomst till offentligt nätverk är inställt på Inaktivera nekas alla försök att lägga till, ta bort eller redigera brandväggsregler med ett felmeddelande som liknar:

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Kontrollera att åtkomst till offentligt nätverk är inställt på Valda nätverk för att kunna lägga till, ta bort eller redigera brandväggsregler för Azure SQL Database och Azure Synapse Analytics.

Ändra åtkomst till offentligt nätverk

Det går att ändra åtkomsten till det offentliga nätverket via Azure-portalen, Azure PowerShell och Azure CLI.

Om du vill aktivera åtkomst till det offentliga nätverket för den logiska server som är värd för dina databaser går du till sidan Nätverk i Azure-portalen för din logiska server i Azure, väljer fliken Offentlig åtkomst och anger sedan åtkomst till Offentligt nätverk till Välj nätverk.

På den här sidan kan du lägga till en regel för virtuellt nätverk samt konfigurera brandväggsregler för din offentliga slutpunkt.

Välj fliken Privat åtkomst för att konfigurera en privat slutpunkt.

Kommentar

De här inställningarna börjar gälla omedelbart efter att de har tillämpats. Dina kunder kan uppleva anslutningsförlust om de inte uppfyller kraven för varje inställning.

Lägsta TLS-version

Med den minimala TLS-versionsinställningen (Transport Layer Security) kan kunderna välja vilken version av TLS som deras SQL-databas använder. Du kan ändra den lägsta TLS-versionen med hjälp av Azure-portalen, Azure PowerShell och Azure CLI.

För närvarande finns stöd för TLS 1.0, 1.1 och 1.2. Genom att ange en lägsta TLS-version kan du vara säker på att senare TLS-versioner stöds. Om du till exempel väljer TLS-version 1.1 betyder det att endast anslutningar med TLS 1.1 och 1.2 accepteras, och att anslutningar med TLS 1.0 avvisas. När du har testat och bekräftat att dina program stöder den, rekommenderar vi att du väljer 1.2 som den lägsta TLS-versionen. Den här versionen har korrigeringar som åtgärdar sårbarheter i tidigare versioner och är den högsta TLS-versionen som stöds i Azure SQL Database.

Viktigt!

Standardvärdet för den minimala TLS-versionen är att tillåta alla versioner. När du framtvingar en version av TLS kan du inte återgå till standardinställningen.

Kunder med program som förlitar sig på äldre versioner av TLS rekommenderas att ställa in den lägsta TLS-versionen baserat på de aktuella programkraven. Om programkraven är okända eller om arbetsbelastningar förlitar sig på äldre drivrutiner som inte längre underhålls rekommenderar vi att du inte anger någon minimal TLS-version.

Mer information finns i TLS-överväganden för SQL Database-anslutning.

När du har angett den lägsta TLS-versionen misslyckas inloggningsförsök från kunder som använder en TLS-version som är lägre än den lägsta TLS-versionen av servern med följande fel:

Error 47072

Login failed with invalid TLS version

Kommentar

När du konfigurerar en lägsta TLS-version tillämpas den lägsta versionen på programlagret. Verktyg som försöker fastställa TLS-stöd på protokolllagret kan returnera TLS-versioner utöver den lägsta version som krävs när de körs direkt mot SQL Database-slutpunkten.

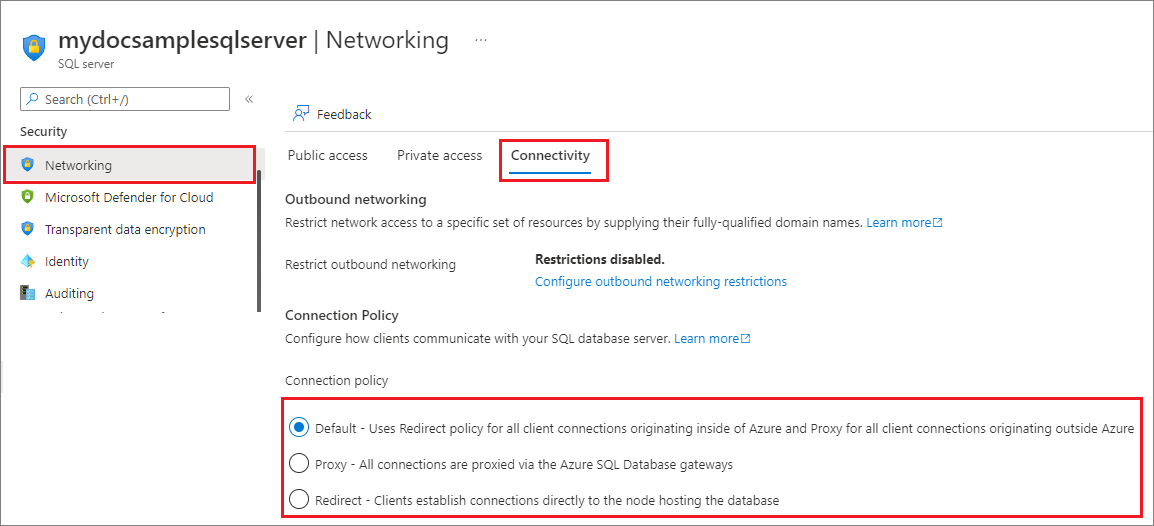

I Azure-portalen går du till din SQL Server-resurs. Under Säkerhetsinställningar väljer du Nätverk och sedan fliken Anslut ivity. Välj den lägsta TLS-version som du vill använda för alla databaser som är associerade med servern och välj Spara.

Ändra anslutningsprincipen

Anslut ionsprincipen avgör hur kunder ansluter till Azure SQL Database.

Det går att ändra anslutningsprincipen med hjälp av Azure-portalen, Azure PowerShell och Azure CLI.

Det går att ändra din anslutningsprincip för den logiska servern med hjälp av Azure-portalen.

I Azure-portalen går du till din SQL Server-resurs. Under Säkerhetsinställningar väljer du Nätverk och sedan fliken Anslut ivity. Välj önskad anslutningsprincip och välj Spara.

Nästa steg

- En översikt över hur anslutningen fungerar i Azure SQL Database finns i arkitekturen Anslut ivity.

- Information om hur du ändrar anslutningsprincipen för en server finns i conn-policy.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för