Kundhanterade nycklar mellan klientorganisationer med transparent datakryptering

Gäller för:Azure SQL Database

Azure Synapse Analytics (endast dedikerade SQL-pooler)

Azure SQL erbjuder nu stöd för kundhanterade nycklar mellan klientorganisationer (CMK) med transparent datakryptering (TDE). CMK för flera klientorganisationer expanderar byok-scenariot (Bring Your Own Key) för användning av TDE utan att behöva ha den logiska servern i Azure i samma Microsoft Entra-klientorganisation som Azure Key Vault som lagrar den kundhanterade nyckel som används för att skydda servern.

Du kan konfigurera TDE med CMK för Azure SQL Database för nycklar som lagras i nyckelvalv som har konfigurerats i olika Microsoft Entra-klienter. Microsoft Entra-ID (tidigare Azure Active Directory) introducerar en funktion som kallas arbetsbelastningsidentitetsfederation och gör att Azure-resurser från en Microsoft Entra-klientorganisation kan komma åt resurser i en annan Microsoft Entra-klientorganisation.

Dokumentation om transparent datakryptering för dedikerade SQL-pooler i Synapse-arbetsytor finns i Azure Synapse Analytics-kryptering.

Kommentar

Microsoft Entra-ID är det nya namnet för Azure Active Directory (Azure AD). Vi uppdaterar dokumentationen just nu.

Vanligt användningsscenario

Cmk-funktioner mellan klientorganisationer gör det möjligt för tjänstleverantörer eller oberoende programvaruleverantörer (ISV) att bygga tjänster ovanpå Azure SQL för att utöka Azure SQL:s TDE med CMK-funktioner till sina respektive kunder. Med cmk-stöd för flera klientorganisationer aktiverat kan ISV-kunder äga nyckelvalvet och krypteringsnycklarna i sin egen prenumeration och Microsoft Entra-klientorganisation. Kunden har fullständig kontroll över nyckelhanteringsåtgärder och har åtkomst till Azure SQL-resurser i ISV-klientorganisationen.

Interaktioner mellan klientorganisationer

Interaktion mellan klientorganisationer mellan Azure SQL och ett nyckelvalv i en annan Microsoft Entra-klientorganisation aktiveras med Microsoft Entra-funktionen, arbetsbelastningsidentitetsfederation.

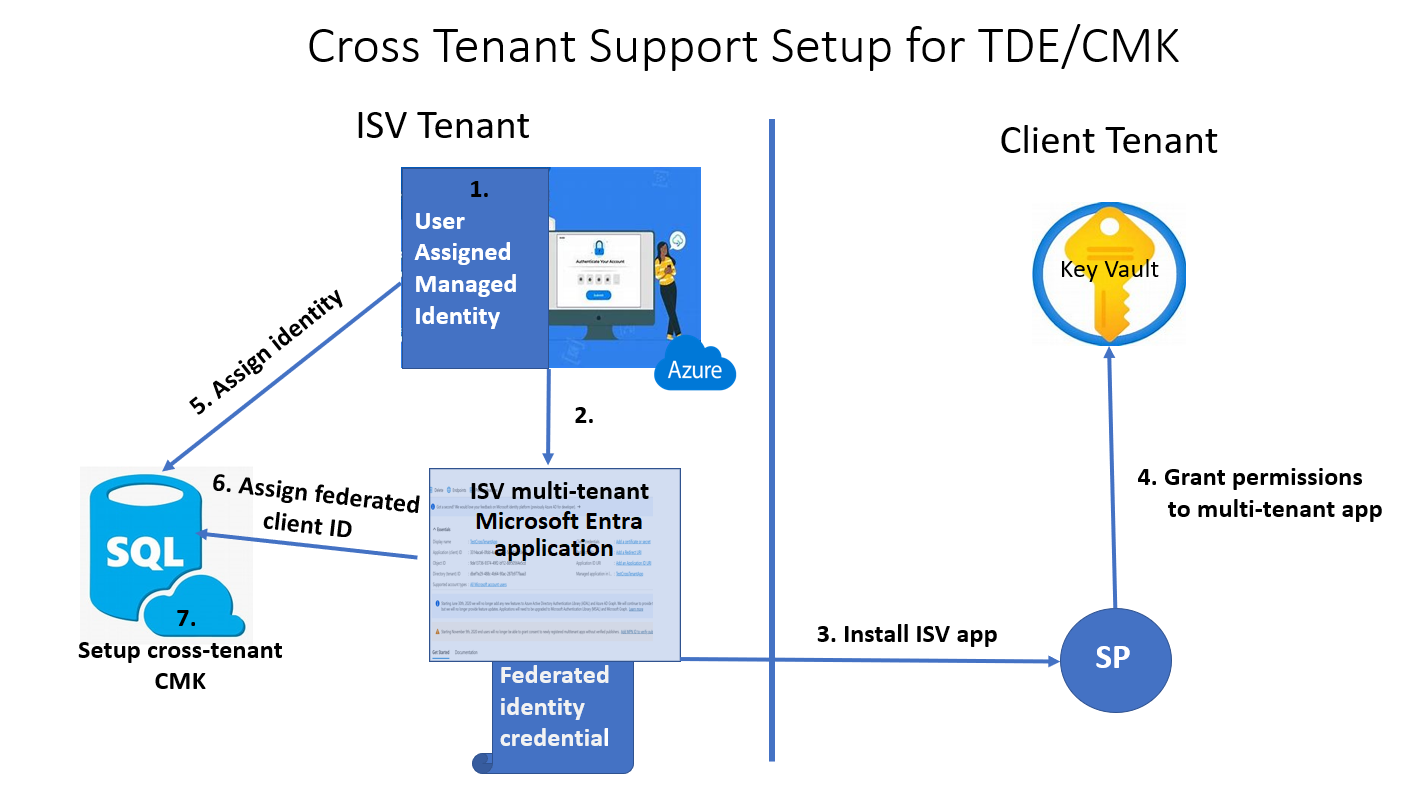

ISV:er som distribuerar Azure SQL-tjänster kan skapa ett program med flera klientorganisationer i Microsoft Entra-ID och sedan konfigurera en federerad identitetsautentisering för det här programmet med hjälp av en användartilldelad hanterad identitet. Med rätt programnamn och program-ID kan en klient eller ISV-kund installera det ISV-skapade programmet i sin egen klientorganisation. Kunden beviljar sedan tjänstens huvudnamn som är associerat med programbehörigheterna (behövs för Azure SQL) till deras nyckelvalv i klientorganisationen och delar sin nyckelplats med ISV:n. När ISV:en tilldelar den hanterade identiteten och den federerade klientidentiteten till Azure SQL-resursen kan Azure SQL-resursen i ISV:s klientorganisation komma åt kundens nyckelvalv.

Mer information finns i:

- Konfigurera kundhanterade nycklar mellan klientorganisationer för ett nytt lagringskonto

- Konfigurera kundhanterade nycklar mellan klientorganisationer för ett befintligt lagringskonto

Konfigurera CMK för flera klientorganisationer

Följande diagram representerar stegen för ett scenario som använder en logisk Azure SQL-server som använder TDE för att kryptera data i vila med hjälp av en CMK för flera klientorganisationer med en användartilldelad hanterad identitet.

Översikt över konfigurationen

På ISV-klientorganisationen

Skapa en användartilldelad hanterad identitet

Skapa ett program för flera klientorganisationer

- Konfigurera den användartilldelade hanterade identiteten som en federerad autentiseringsuppgift i programmet

I klientklientorganisationen

Skapa eller använda ett befintligt nyckelvalv och bevilja nyckelbehörigheter till programmet för flera klientorganisationer

Skapa en ny eller använd en befintlig nyckel

Hämta nyckeln från Key Vault och registrera nyckelidentifieraren

På ISV-klientorganisationen

Tilldela den användartilldelade hanterade identiteten som skapats som primär identitet på Azure SQL-resursidentitetsmenyn i Azure-portalen

Tilldela den federerade klientidentiteten på samma identitetsmeny och använd programnamnet

I menyn Transparent datakryptering i Azure SQL-resursen tilldelar du en nyckelidentifierare med hjälp av kundens nyckelidentifierare som hämtats från klientklientorganisationen.

Anmärkningar

- CMK för flera klientorganisationer med TDE-funktionen stöds endast för användartilldelade hanterade identiteter. Du kan inte använda en systemtilldelad hanterad identitet för CMK för flera klientorganisationer med TDE.

- Du kan konfigurera CMK för flera klientorganisationer med TDE på servernivå och databasnivå för Azure SQL Database. Mer information finns i Transparent datakryptering (TDE) med kundhanterade nycklar på databasnivå.

Nästa steg

Se även

- Skapa Azure SQL-databas som konfigurerats med användartilldelad hanterad identitet och kundhanterad TDE

- Konfigurera kundhanterade nycklar mellan klientorganisationer för ett nytt lagringskonto

- Konfigurera kundhanterade nycklar mellan klientorganisationer för ett befintligt lagringskonto

- Transparent datakryptering (TDE) med kundhanterade nycklar på databasnivå

- Konfigurera geo-replikering och återställning av säkerhetskopior för transparent datakryptering med kundhanterade nycklar på databasnivå

- Identitets- och nyckelhantering för TDE med kundhanterade nycklar på databasnivå

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för